Explore Any Narratives

Discover and contribute to detailed historical accounts and cultural stories. Share your knowledge and engage with enthusiasts worldwide.

O SHA-256 é um dos algoritmos de hashing mais fundamentais e amplamente adotados na segurança digital moderna. Como membro da família SHA-2, ele é projetado para gerar uma impressão digital digital única, chamada de digest ou hash, a partir de qualquer conjunto de dados. Este guia completo analisa o funcionamento, a segurança e as aplicações práticas desse pilar da criptografia.

Fato Crítico: O SHA-256 gera um valor de hash de 256 bits, o que oferece um espaço de possibilidades de 2^256. Isso é um número astronomicamente maior do que a quantidade estimada de átomos no universo observável, garantindo sua segurança contra colisões.

No cerne da segurança de dados, a função de hash criptográfico age como um selo de integridade. O algoritmo SHA-256 recebe uma entrada de dados—seja um documento, uma senha ou uma transação financeira—e produz uma sequência de bits de comprimento fixo: 256 bits (equivalente a 64 caracteres hexadecimais). Este resultado é único para aquela entrada específica.

Sua principal função é garantir que os dados não foram alterados de forma alguma. Qualquer modificação, por menor que seja, altera radicalmente o hash resultante, um fenômeno conhecido como efeito avalanche. Por ser um processo unidirecional (irreversível), é praticamente impossível recuperar os dados originais a partir do hash gerado, o que o torna ideal para proteger informações sensíveis.

O SHA-256 é invisível, mas onipresente. Ele atua como a cola de segurança em tecnologias que usamos diariamente. Sua robustez o tornou um padrão da indústria para múltiplos casos de uso críticos.

O desenvolvimento do algoritmo SHA-256 não ocorreu no vácuo. Ele é uma resposta direta às vulnerabilidades descobertas em seus predecessores. Entender essa linha do tempo é crucial para apreciar seu design robusto.

O SHA-256 faz parte da família SHA-2, desenvolvida pela Agência de Segurança Nacional dos EUA (NSA) e lançada pelo Instituto Nacional de Padrões e Tecnologia (NIST) em 2001. Seu propósito era claro: substituir o SHA-1, que, embora amplamente usado, começava a mostrar fragilidades teóricas contra ataques de colisão. Essas vulnerabilidades se tornaram práticas por volta de 2017, acelerando a migração global para o padrão mais forte.

A transição foi tão importante que, em 2015, o NIST e outros órgãos reguladores exigiram oficialmente que certificados digitais e protocolos de segurança migrassem das funções SHA-1 para SHA-2 ou SHA-3. Hoje, o SHA-256 é considerado o padrão-ouro para hashing em aplicações de missão crítica, sendo a variante mais comum e implementada da família SHA-2, que também inclui SHA-224, SHA-384 e SHA-512.

O poder e a confiabilidade do SHA-256 repousam sobre um conjunto de propriedades matemáticas e de design bem definidas. Estas características são o que o tornam uma ferramenta confiável para a segurança digital.

Para que uma função de hash criptográfica seja considerada segura, ela deve atender a critérios rigorosos. O SHA-256 foi projetado para atender e superar todos eles.

Talvez a propriedade mais visualmente impressionante seja o efeito avalanche. Ela afirma que uma alteração mínima na entrada—como trocar uma letra maiúscula por minúscula, ou modificar um único bit nos dados—resultará em um hash de saída completamente diferente e não correlacionado.

Por exemplo, os hashes de "Olá Mundo" e "olá Mundo" são radicalmente distintos. Isso significa que qualquer adulteração, mesmo a mais sutil e intencional, será imediatamente detectada pelo hash, pois a nova impressão digital não corresponderá à original. Este efeito é uma defesa direta contra tentativas de manipular dados sem deixar rastros.

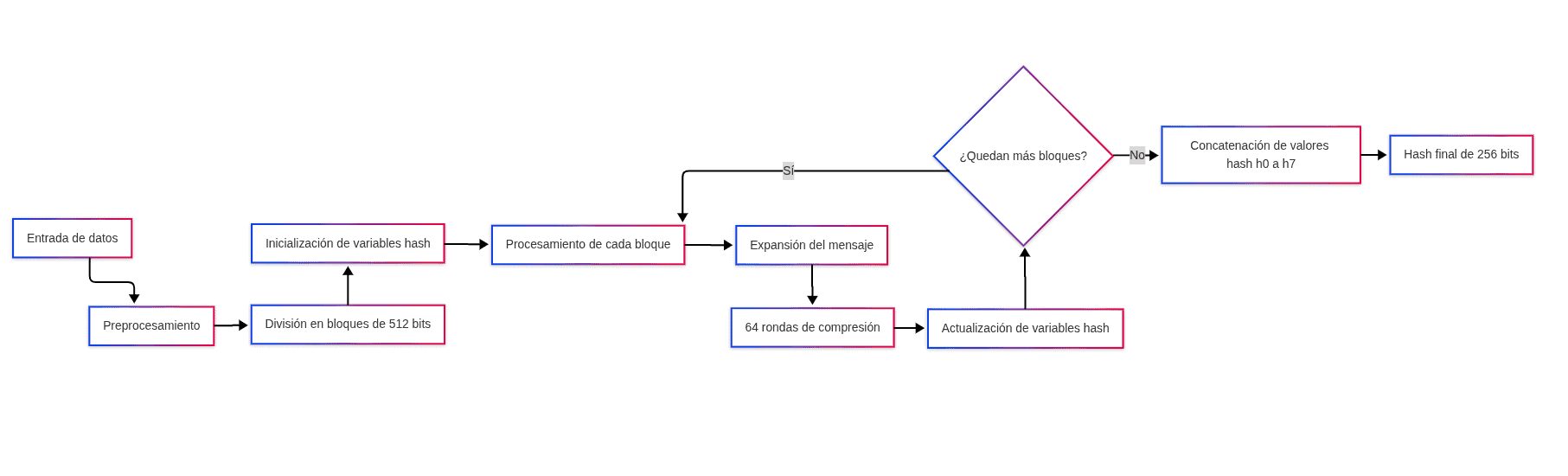

Entender o que o SHA-256 faz é uma coisa. Entender como ele faz é onde a engenhosidade criptográfica brilha. O processo pode ser dividido em etapas lógicas, desde o preparo dos dados até a geração do hash final.

O algoritmo atua processando a mensagem de entrada em blocos de 512 bits. Independentemente do tamanho original dos dados, eles são padronizados e segmentados para que cada bloco de 512 bits passe pelo mesmo processo computacional intenso.

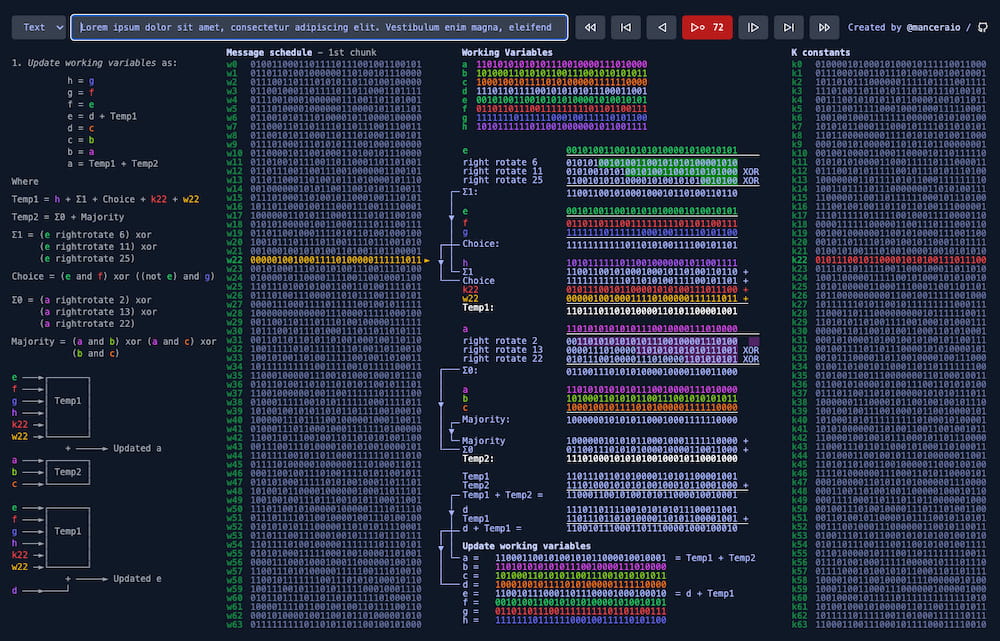

O processo de compressão que transforma cada bloco de 512 bits em uma contribuição para o hash final é onde a mágica da criptografia acontece. Esta função é uma estrutura de Merkle-Damgård modificada e opera em 64 rodadas consecutivas, cada uma manipulando os dados com operações lógicas e matemáticas. A segurança do algoritmo depende diretamente desta complexidade iterativa.

Cada rodada opera com um conjunto de oito variáveis de trabalho (a, b, c, d, e, f, g, h), inicializadas com os valores do hash corrente. Em cada rodada, elas são atualizadas com base em:

As operações primárias são operações bitwise, que são extremamente eficientes para os computadores processarem. Elas incluem rotação de bits (ROTR), deslocamento (SHR), e operações lógicas como XOR (⊕), AND (∧), e NOT (¬). Essas operações são combinadas em funções específicas, como a função de escolha (Ch) e a função de maioria (Maj), que introduzem não-linearidade no processo, tornando a reversão computacionalmente proibitiva.

Antes das rodadas começarem, o bloco de entrada de 512 bits é expandido em um array de 64 palavras de 32 bits (W[0] a W[63]). As primeiras 16 palavras são simplesmente os 16 segmentos de 32 bits do bloco original. As palavras seguintes, de W[16] a W[63], são geradas por uma fórmula recursiva que envolve rotações e operações XOR sobre as palavras anteriores.

Dado Técnico: As 64 constantes de rodada (K[0] a K[63]) são derivadas das partes fracionárias das raízes cúbicas dos primeiros 64 números primos. Estas constantes, assim como os valores iniciais do hash, garantem que o algoritmo não tenha "portas dos fundos" e seja imparcial, pois são derivadas de propriedades matemáticas naturais.

Essa expansão e o uso das constantes garantem que cada rodada processe uma mistura única dos dados de entrada. Isso difunde cada bit da mensagem original por todo o estado interno de 256 bits, criando o efeito avalanche e fortalecendo a resistência a colisões.

A confiança global no algoritmo SHA-256 não é infundada. Ela é baseada em décadas de análise criptográfica pela comunidade acadêmica e em seu histórico impecável na prática. Vamos examinar os tipos de ataques e por que o SHA-256 resiste a eles.

O ataque mais temido em uma função de hash é a colisão: encontrar duas entradas diferentes que produzem o mesmo hash. A segurança contra isso depende diretamente do tamanho da saída. Com seus 256 bits, o SHA-256 oferece um espaço de possibilidades de 2^256.

Para contextualizar, 2^256 é aproximadamente 1.16 x 10^77. Estima-se que o número de átomos no universo observável esteja na ordem de 10^80. Mesmo com o poder computacional mais avançado de hoje, uma busca por força bruta para encontrar uma colisão é considerada totalmente inviável dentro da escala de tempo do universo.

Nenhuma vulnerabilidade prática que leve a colisões no SHA-256 foi demonstrada publicamente até hoje (2025). Isso o coloca em contraste marcante com seu predecessor, SHA-1, cujas colisões tornaram-se computacionalmente viáveis após 2017, levando à sua depreciação global.

Uma discussão essencial sobre segurança criptográfica hoje envolve a computação quântica. Os algoritmos de criptografia atuais baseiam-se em problemas difíceis para computadores clássicos, mas um computador quântico suficientemente poderoso poderia quebrar alguns deles usando algoritmos como o de Shor (para criptografia de chave pública) e o de Grover (para funções de hash).

O algoritmo de Grover acelera a busca em bancos de dados não estruturados, reduzindo a segurança de uma função de hash ideal de N bits para N/2 bits. Isso significa que, teoricamente, um computador quântico poderia reduzir a segurança do SHA-256 de 2^128 operações. Embora isso seja uma redução significativa, 256 bits oferecem uma margem robusta.

Perspectiva de Segurança: Um ataque de força bruta quântico contra o SHA-256 ainda exigiria 2^128 operações. Este número permanece astronomicamente alto e fora do alcance da tecnologia quântica previsível nas próximas décadas. Portanto, o SHA-256 é considerado pós-quântico resistente no contexto de assinaturas e integridade, embora a migração para algoritmos como SHA-3 seja uma estratégia de longo prazo.

A família SHA-2 inclui várias variantes, cada uma balanceando tamanho de saída, velocidade e aplicação. Compreender as diferenças ajuda a escolher o algoritmo correto para cada necessidade.

Todos estes algoritmos compartilham a mesma estrutura lógica e processo de rodadas do SHA-256, mas com parâmetros diferentes:

A escolha entre eles frequentemente depende do contexto. Para a maioria das aplicações modernas, incluindo blockchain e protocolos de segurança na internet, o SHA-256 oferece o equilíbrio ideal entre segurança, tamanho da saída e eficiência de implementação amplamente suportada.

O SHA-3 é um algoritmo completamente diferente, vencedor de uma competição pública do NIST e baseado na estrutura de esponja (sponge construction), não na estrutura de Merkle-Damgård. Foi padronizado em 2015 como uma alternativa, não uma substituição, ao SHA-2.

Atualmente, não há motivos para substituir o SHA-256 por SHA-3 em sistemas existentes, pois o primeiro permanece seguro. No entanto, novos sistemas podem optar pelo SHA-3 para diversificação de algoritmos.

Do ponto de vista de engenharia de software e hardware, implementar o SHA-256 de forma eficiente é crucial para o desempenho de sistemas que dependem dele, como mineradores de Bitcoin ou servidores que assinam milhões de transações por segundo.

A maioria das linguagens de programação modernas oferece implementações nativas ou via bibliotecas robustas. Elas são otimizadas para a Arquitetura do Conjunto de Instruções (ISA) do processador. Em linguagens como Python, Java, C++, e Go, o desenvolvedor geralmente precisa apenas chamar uma função como hashlib.sha256() para obter um hash seguro.

Para aplicações de alto desempenho, existem implementações otimizadas que utilizam instruções de processador específicas (como as extensões SHA-NI em alguns CPUs Intel e AMD) que aceleram drasticamente o cálculo do hash, descarregando o trabalho para circuitos especializados no hardware.

Nenhuma discussão sobre SHA-256 está completa sem mencionar os Circuitos Integrados de Aplicação Específica (ASICs). A mineração do Bitcoin transformou a otimização do SHA-256 em uma indústria multibilionária.

Os ASICs de mineração são chips construídos do zero para um único propósito: calcular o hash SHA-256 o mais rápido possível, com o mínimo consumo de energia. Eles são ordens de magnitude mais eficientes do que CPUs ou GPUs de propósito geral para essa tarefa específica. Esta especialização extrema é o que torna a rede Bitcoin tão segura, pois qualquer ataque requeriria uma quantidade proibitiva de energia e hardware especializado.

Para realmente apreciar a importância do algoritmo SHA-256, é fundamental examinar como ele é aplicado nos bastidores das tecnologias que moldam nosso mundo digital. Sua presença é um testemunho silencioso de segurança e confiança.

O blockchain é, em essência, um livro-razão distribuído e imutável. A imutabilidade é alcançada através do encadeamento criptográfico de blocos, onde o SHA-256 atua como a cola invisível que une tudo. Cada bloco na cadeia contém o hash de todas as transações dentro dele e, crucialmente, o hash do bloco anterior.

Isso cria uma dependência sequencial. Se um invasor tentasse alterar uma transação em um bloco antigo, o hash daquele bloco mudaria. Essa alteração invalidaria todos os hashes dos blocos subsequentes, quebrando a cadeia. Para um ataque ter sucesso, o invasor precisaria recalculcar os hashes de todos os blocos seguintes, uma tarefa computacionalmente impossível devido ao proof-of-work, que também depende do SHA-256.

Exemplo no Minerador: Os mineradores competem para resolver um quebra-cabeça matemático. Eles variam um valor específico no bloco candidato (o nonce) e calculam repetidamente o hash SHA-256 do bloco até encontrar um resultado que atenda a um certo nível de dificuldade (ex.: hash com um certo número de zeros à esquerda). O primeiro minerador a conseguir isso propaga seu bloco para a rede, que verifica o hash e o adiciona à cadeia.

Esta é uma das aplicações mais diretas e comuns. Quando você baixa um arquivo grande, como um sistema operacional ou um software crítico, o site fornecedor frequentemente publica o hash SHA-256 do arquivo original.

Após o download, você pode usar uma ferramenta local (como sha256sum no Linux ou certificadores gráficos no Windows/macOS) para gerar o hash do arquivo baixado. Se o hash que você calculou for idêntico ao publicado pelo site, você tem 100% de certeza de que o arquivo não foi corrompido durante o download e, igualmente importante, que não foi adulterado por um intermediário malicioso. Qualquer alteração de um único bit resultaria em um hash completamente diferente.

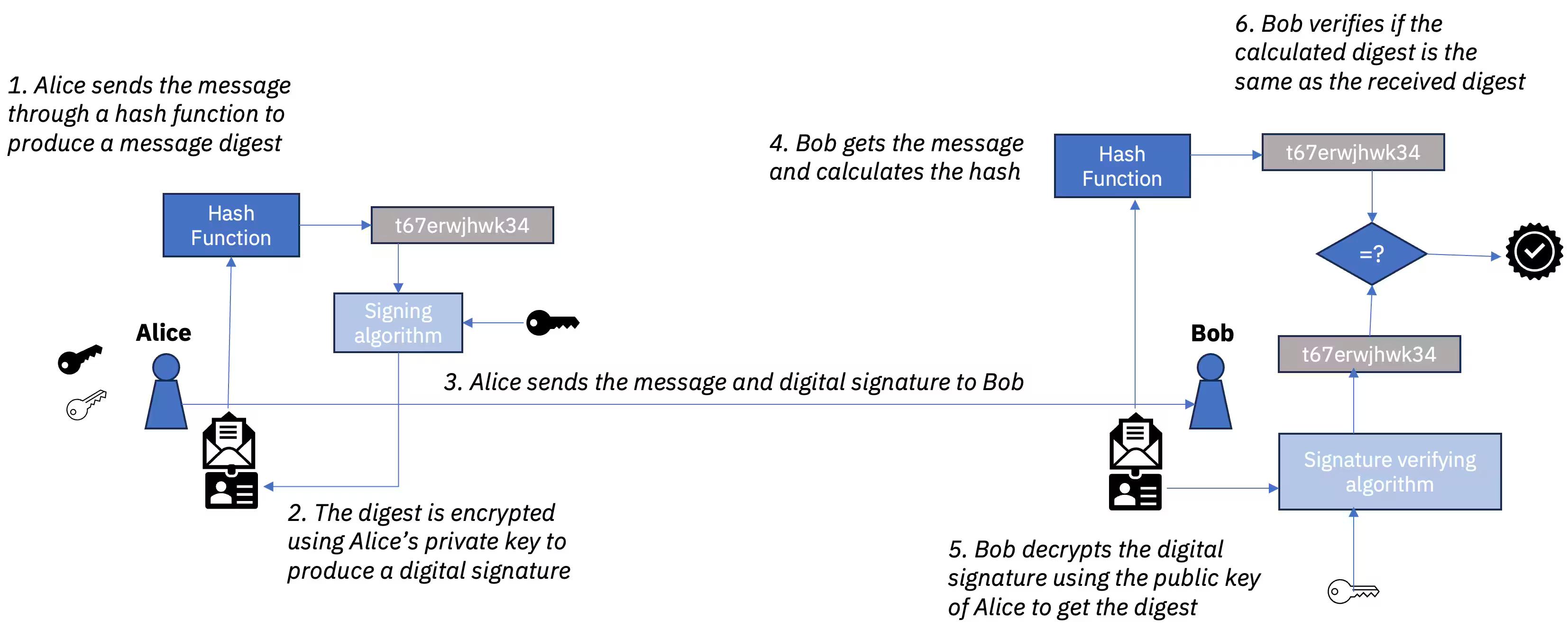

As assinaturas digitais são usadas para provar a autenticidade e a integridade de uma mensagem ou documento digital. O processo geralmente funciona da seguinte forma:

Este método é amplamente utilizado em contratos eletrônicos, certificados digitais SSL/TLS para websites e atualizações de software seguras.

Embora o SHA-256 permaneça incrivelmente forte hoje, o campo da criptografia está em constante evolução. Examinar o horizonte tecnológico nos ajuda a entender seu lugar no futuro da segurança digital.

O Instituto Nacional de Padrões e Tecnologia (NIST) dos EUA é uma autoridade global em padrões criptográficos. Sua posição atual é clara: o SHA-2 (incluindo SHA-256) é aprovado e recomendado para a maioria das aplicações. A competição que levou ao SHA-3 foi lançada como uma precaução, para ter um algoritmo estruturalmente diferente caso uma vulnerabilidade fosse descoberta no SHA-2.

Até 2025, nenhuma tal vulnerabilidade prática foi encontrada. Portanto, enquanto o SHA-3 ganha adoção em novos sistemas e protocolos que buscam diversificação algorítmica, não há uma pressão urgente para substituir o SHA-256 nas infraestruturas existentes. A migração é gradual e estratégica, não uma emergência.

Como discutido, a maior ameaça teórica de longo prazo vem da computação quântica. Enquanto o SHA-256 é considerado resistente no cenário atual, a comunidade criptográfica está se preparando ativamente para um futuro pós-quântico.

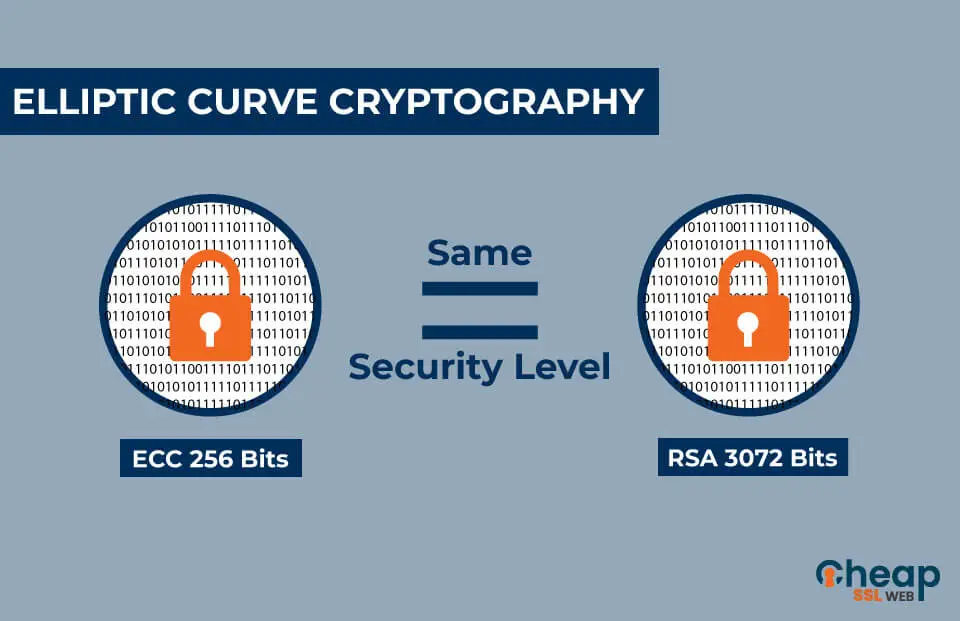

O NIST está atualmente no processo de padronização de algoritmos criptográficos pós-quânticos, focados principalmente em esquemas de assinatura digital e criptografia de chave pública (como Kyber e Dilithium). É importante notar que esses esforços estão mais concentrados em substituir algoritmos como RSA e ECC, que são muito mais vulneráveis aos computadores quânticos.

Para funções de hash como o SHA-256, a situação é mais tranquila. Ele continuará sendo vital para integridade de dados e, em combinação com esquemas de assinatura pós-quânticos, formará a base da segurança digital nas próximas décadas. A migração para hashes com saídas ainda maiores (como SHA-512) é uma opção futura para aumentar ainda mais a margem de segurança.

Calcular um hash SHA-256 é surpreendentemente simples com as ferramentas certas, permitindo que qualquer pessoa verifique a integridade dos dados.

A maioria dos sistemas operacionais possui utilitários de linha de comando integrados:

Exemplo: echo -n "Olá Mundo" | sha256sum. A flag -n evita que uma nova linha seja adicionada ao texto.

Exemplo para um arquivo: Get-FileHash -Path C:\Caminho\arquivo.iso -Algorithm SHA256.

Para desenvolvedores, integrar o SHA-256 em aplicações é direto. Aqui estão exemplos conceituais:

Exemplo: import hashlib; print(hashlib.sha256(b"Olá Mundo").hexdigest())

Exemplo: const crypto = require('crypto'); console.log(crypto.createHash('sha256').update('Olá Mundo').digest('hex'));

Estes exemplos mostram como é simples gerar a impressão digital digital de qualquer dado, um poder fundamental para a segurança de software moderna.

O algoritmo SHA-256 se consolidou como uma das inovações criptográficas mais vitais da história digital. Através de seu design elegante, mas robusto, ele fornece a base para a confiança em transações online, a imutabilidade dos registros blockchain e a autenticidade de softwares e documentos.

Suas características principais—determinismo, irreversibilidade, resistência a colisões e o efeito avalanche—são mais do que conceitos teóricos. Elas são as propriedades operacionais que garantem que nossos dados permaneçam seguros e intactos em um mundo repleto de ameaças. O fato de permanecer invicto contra ataques práticos por mais de duas décadas é um testemunho de sua excelência em engenharia.

Enquanto olhamos para o futuro, com a computação quântica no horizonte, o SHA-256 não está obsoleto. Ele representa um marco de segurança que continuará a desempenhar um papel crítico, possivelmente evoluindo em conjunto com novos algoritmos pós-quânticos. Compreender seu funcionamento não é apenas uma lição sobre tecnologia, mas sim sobre a construção da confiança na era digital. Ele é, e continuará sendo por muito tempo, um pilar indispensável da infraestrutura global de informação.

Your personal space to curate, organize, and share knowledge with the world.

Discover and contribute to detailed historical accounts and cultural stories. Share your knowledge and engage with enthusiasts worldwide.

Connect with others who share your interests. Create and participate in themed boards about any topic you have in mind.

Contribute your knowledge and insights. Create engaging content and participate in meaningful discussions across multiple languages.

Already have an account? Sign in here

Discover how the SHA-256 hashing algorithm secures digital data, powers blockchain, and ensures integrity. Learn its key...

View Board

Understanding hash functions is crucial for data security. Learn about their mechanics, types, applications, and securit...

View Board

Descubra como a criptografia de chave assimétrica protege dados sem compartilhar segredos, revolucionando a segurança di...

View Board

Explore the fascinating evolution of cryptography, from ancient methods to modern breakthroughs, in our insightful artic...

View Board

Descubra como a Troca de Chaves Diffie-Hellman protege HTTPS, VPNs e mensagens. Domine este pilar essencial da segurança...

View Board

Explore the fascinating journey of the monoalphabetic cipher, from its historical roots in ancient civilizations to its ...

View Board

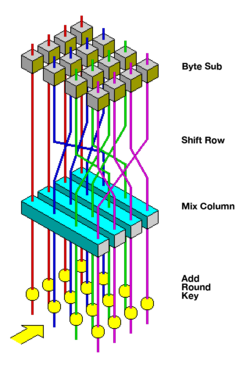

Unlock the intricacies of the Advanced Encryption Standard (AES) in our comprehensive guide. Explore its key mechanisms,...

View Board

Descubra a cifra monoalfabética, um clássico da criptografia que ensina fundamentos essenciais de segurança da informaçã...

View Board

Discover the pivotal role of the Diffie-Hellman Key Exchange in secure communications. Learn how this foundational crypt...

View Board

Explore the essentials of Public Key Infrastructure (PKI) as the foundation of secure digital communication. Discover ho...

View Board

Explore the captivating history of polyalphabetic ciphers, a cornerstone of cryptography that revolutionized secure comm...

View Board

Explore how digital signatures are revolutionizing data security by verifying identity and ensuring data integrity in th...

View Board

Discover the essentials of encryption and decryption, the backbone of data security, in this comprehensive guide. Learn ...

View Board

**Meta Description:** "Discover how quantum cryptography revolutionizes secure communication with unbreakable encrypti...

View Board

Encryption in 2025: Trends, Standards, and Future-Proofing Encryption is the cornerstone of modern data security, trans...

View Board

Discover the power of Elliptic Curve Cryptography (ECC) in "Understanding Elliptic Curve Cryptography: A Modern Approach...

View Board

Explore the fascinating journey of cryptography from ancient times to modern day in "The Evolution of Early Cryptographi...

View Board

AES एन्क्रिप्शन: डिजिटल सुरक्षा का सबसे विश्वसनीय मानक। जानें कैसे AES-256 आपके डेटा को हैकर्स से सुरक्षित रखता है।

View Board

आधुनिक क्रिप्टोग्राफी को समझें हिंदी वर्णमाला के माध्यम से। जानें कैसे स्वर-व्यंजन पब्लिक-प्राइवेट कीज़ की तरह क

View Board

Explore the fascinating world of Roman cryptography and uncover the ancient techniques that safeguarded military and per...

View Board

Comments