Explore Any Narratives

Discover and contribute to detailed historical accounts and cultural stories. Share your knowledge and engage with enthusiasts worldwide.

A Troca de Chaves Diffie-Hellman (DH) é um pilar da segurança digital moderna. Este protocolo criptográfico permite que duas partes estabeleçam uma chave secreta compartilhada através de um canal de comunicação inseguro. Sua magia reside na dificuldade matemática do problema do logaritmo discreto, protegendo a comunicação global.

Desde sua publicação pública em 1976, o protocolo revolucionou a criptografia. Ele pavimentou o caminho para os sistemas de chave pública que utilizamos diariamente. Hoje, ele é a base invisível para a segurança em HTTPS, VPNs e mensagens criptografadas.

Em 2023, aproximadamente 90% dos sites HTTPS utilizam variações do Diffie-Hellman (DHE/ECDHE) para estabelecer conexões seguras, destacando sua ubiquidade na proteção de dados na web.

Em essência, a Troca de Chaves Diffie-Hellman é um método para dois interlocutores, que chamaremos de Alice e Bob, gerarem uma chave secreta idêntica. A genialidade está no fato de que essa troca pode acontecer abertamente, sem que um espião consiga descobrir o segredo final. Este processo não criptografa dados por si só, mas negocia a chave simétrica que será usada para isso.

Diferente da criptografia simétrica tradicional, que exige um segredo pré-compartilhado, o DH resolve um problema fundamental. Ele permite o estabelecimento seguro de um canal em um primeiro contato. Esta inovação é o coração dos sistemas híbridos de criptografia que dominam a internet atualmente.

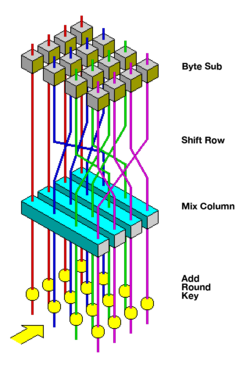

Antes de 1976, a criptografia eficiente dependia exclusivamente de chaves simétricas, como o AES. O grande desafio era: como duas partes que nunca se comunicaram antes podem combinar uma chave secreta de forma segura? Enviá-la por um canal inseguro é arriscado. O protocolo Diffie-Hellman forneceu uma solução elegante e matematicamente segura para este dilema.

O protocolo garante que, mesmo que um atacante intercepte toda a conversa pública inicial, ele não poderá derivar a chave secreta compartilhada. Isso se deve à complexidade computacional de reverter a operação matemática central, conhecida como logaritmo discreto. A segurança não reside no sigilo do algoritmo, mas na dificuldade do cálculo inverso.

O funcionamento do protocolo pode ser ilustrado com um exemplo simplificado usando números pequenos. O processo envolve parâmetros públicos, segredos privados e cálculos matemáticos modulares. Vamos analisar o passo a passo fundamental que torna possível o segredo compartilhado.

Primeiro, Alice e Bob precisam concordar abertamente em dois números. Esses números não são secretos e podem ser conhecidos por qualquer pessoa, inclusive um potencial atacante.

Cada parte então escolhe um número secreto privado que nunca será revelado.

Em seguida, cada um calcula seu valor público usando uma fórmula específica: (g ^ segredo privado) mod p. O operador "mod" significa o resto da divisão pelo primo p.

Aqui está a parte brilhante. Agora, Alice e Bob usam o valor público recebido da outra parte e seu próprio segredo privado para calcular a mesma chave.

Milagrosamente, ambos chegam ao mesmo número: 10. Este é o seu segredo compartilhado, que pode servir de base para uma chave de criptografia simétrica. Um observador que conhecesse apenas os números públicos (17, 3, 6 e 12) acharia extremamente difícil descobrir o número 10.

A segurança robusta da Troca de Chaves Diffie-Hellman não é um segredo obscuro. Ela é fundamentada em um problema matemático considerado computacionalmente intratável para números suficientemente grandes: o problema do logaritmo discreto. Este é o cerne da sua resistência a ataques.

Dado um grupo cíclico finito (como os números sob aritmética modular com um primo), é fácil calcular o resultado da operação g^a mod p. No entanto, na direção inversa, dado o resultado e conhecem g e p, é extremamente difícil descobrir o expoente secreto a. A única forma conhecida com a computação clássica é através de força bruta, que se torna inviável quando o número primo p possui centenas ou milhares de bits.

A diferença de complexidade é abissal: elevar um número a uma potência (operação direta) é exponencialmente mais fácil do que resolver o logaritmo discreto (operação inversa). Esta assimetria computacional é o que protege a chave secreta.

É crucial destacar que o DH difere profundamente de algoritmos como o RSA. Enquanto o RSA também é assimétrico e se baseia na dificuldade de fatorar números grandes, o Diffie-Hellman é estritamente um protocolo de acordo de chaves. Ele não é usado diretamente para cifrar ou assinar documentos, mas sim para derivar de forma segura uma chave simétrica que fará esse trabalho pesado.

A publicação do artigo "New Directions in Cryptography" por Whitfield Diffie e Martin Hellman em 1976 marcou um ponto de virada na história da segurança da informação. Eles apresentaram ao mundo o primeiro esquema prático de troca de chaves de chave pública, resolvendo um problema que atormentava criptógrafos há décadas.

Curiosamente, desclassificações posteriores revelaram que o protocolo, ou variantes muito próximas, haviam sido descobertos independentemente alguns anos antes por Malcolm Williamson no GCHQ (Reino Unido). No entanto, esse trabalho permaneceu classificado como segredo de estado e não influenciou a pesquisa pública. Em um gesto notável de reconhecimento, Martin Hellman sugeriu em 2002 que o algoritmo deveria ser chamado de Diffie-Hellman-Merkle, creditando as contribuições fundamentais de Ralph Merkle.

O impacto foi imediato e profundo. O Diffie-Hellman abriu as portas para toda a era da criptografia de chave pública. Ele provou que era possível uma comunicação segura sem um canal seguro pré-existente para compartilhar o segredo. Isto pavimentou direta ou indiretamente o caminho para o RSA, e permitiu o desenvolvimento de protocolos essenciais para a internet moderna, como o TLS (Transport Layer Security) e o SSH (Secure Shell). A criptografia deixou de ser um domínio exclusivo de governos e militares e tornou-se acessível ao público.

O protocolo Diffie-Hellman clássico, baseado em aritmética modular, deu origem a várias variantes essenciais. Essas evoluções foram impulsionadas pela necessidade de maior eficiência, segurança aprimorada e adequação a novas estruturas matemáticas. As duas principais ramificações são o Diffie-Hellman de Curvas Elípticas e as implementações efêmeras.

Estas variações mantêm o princípio central do segredo compartilhado, mas otimizam o processo para o mundo moderno. Elas respondem a vulnerabilidades descobertas e à demanda por desempenho em sistemas com recursos limitados, como dispositivos IoT.

A variante mais importante é o Diffie-Hellman de Curvas Elípticas (ECDH). Em vez de usar a aritmética modular com números primos grandes, o ECDH opera sobre os pontos de uma curva elíptica definida sobre um campo finito. Esta mudança de domínio matemático traz benefícios enormes para a segurança prática e eficiência computacional.

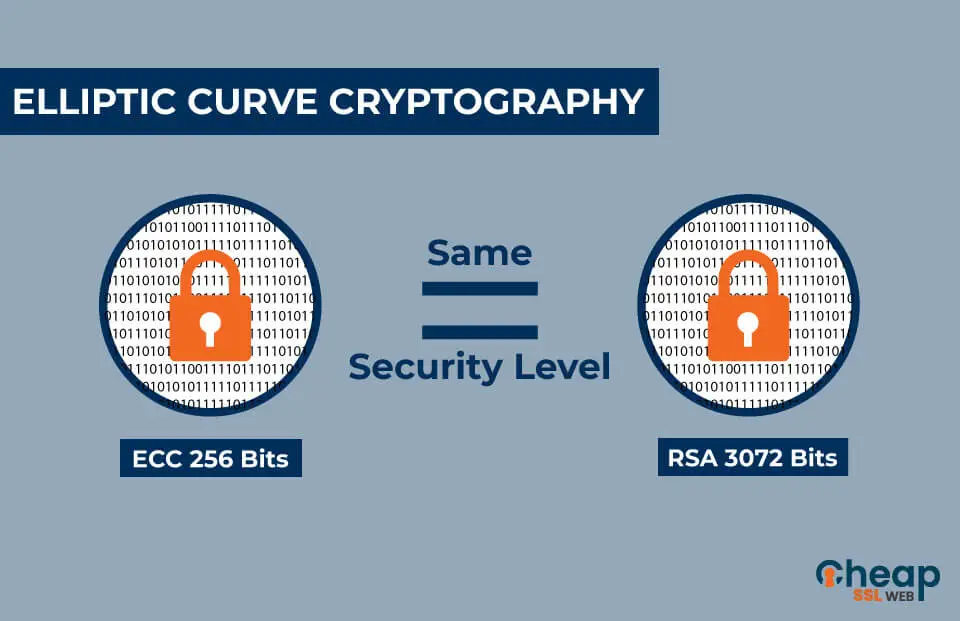

O ECDH oferece o mesmo nível de segurança com tamanhos de chave significativamente menores. Enquanto um DH clássico seguro requer chaves de 2048 a 4096 bits, o ECDH atinge segurança equivalente com chaves de apenas 256 bits. Isto resulta em economia de largura de banda, armazenamento e, crucialmente, poder de processamento.

Outra evolução crítica é o conceito de Diffie-Hellman Efêmero (DHE). Na modalidade "efêmera", um novo par de chaves DH é gerado para cada sessão de comunicação. Isto contrasta com o uso de chaves DH estáticas ou de longa duração, que eram comuns no passado. A versão em curvas elípticas é chamada ECDHE.

Esta prática é fundamental para alcançar o segredo perfeito forward (forward secrecy). Se a chave privada de longa duração de um servidor for comprometida no futuro, um atacante não poderá descriptografar sessões passadas capturadas. Cada sessão usou uma chave temporária única e descartada, tornando o ataque retroativo inviável.

O protocolo TLS 1.3, padrão moderno para HTTPS, tornou obrigatório o uso de variantes efêmeras (DHE ou ECDHE), eliminando a negociação de cifras sem forward secrecy.

A Troca de Chaves Diffie-Hellman não é um conceito teórico. Ela é a espinha dorsal invisível que garante a privacidade e integridade de inúmeras aplicações cotidianas. Seu papel é quase sempre o mesmo: negociar de forma segura uma chave simétrica para uma sessão específica dentro de um sistema híbrido de criptografia.

Sem este mecanismo, estabelecer conexões seguras na internet seria muito mais lento, complicado e vulnerável. O DH resolve o problema da distribuição inicial de chaves de forma elegante e eficaz, permitindo que protocolos de camada superior foquem em autenticação e cifragem dos dados.

A aplicação mais ubíqua é no protocolo TLS (Transport Layer Security), que dá o "S" ao HTTPS. Durante o handshake (aperto de mão) de uma conexão TLS, o cliente e o servidor usam uma variante do Diffie-Hellman (geralmente ECDHE) para acordar uma chave mestra secreta.

Protocolos VPN como IPsec e OpenVPN utilizam intensamente a troca DH. No IPsec, por exemplo, a fase 1 da associação de segurança (IKE) usa DH para estabelecer um canal seguro inicial. Este canal protege a negociação subsequente dos parâmetros para o túnel de dados propriamente dito.

Aplicativos de mensagem como WhatsApp e Signal também implementam protocolos que incorporam o ECDH. O Signal Protocol, referência em criptografia ponta-a-ponta, usa uma cadeia tripla de trocas DH (incluindo chaves prévias e chaves efêmeras) para garantir robustez e segurança forward e future secrecy.

O algoritmo também encontra seu lugar em nichos específicos de tecnologia. No universo das blockchains e criptomoedas, conceitos derivados são usados em algumas carteiras e protocolos de comunicação. Em telecomunicações, grupos Diffie-Hellman padronizados (como os definidos pelo IETF) são usados para proteger a sinalização e o tráfego de voz sobre IP (VoIP).

Apesar de sua robustez matemática, a implementação prática da Troca de Chaves Diffie-Hellman não está isenta de riscos. A segurança real depende criticamente da correta escolha de parâmetros, da implementação livre de erros e da mitigação de ataques conhecidos. A falsa sensação de segurança é um perigo maior do que o protocolo em si.

O ataque mais clássico ao DH puro é o man-in-the-middle (MITM) ou homem-no-meio. Como o protocolo básico apenas estabelece um segredo compartilhado, mas não autentica as partes, um atacante ativo pode se interpor entre Alice e Bob. Ele pode conduzir duas trocas DH separadas, uma com cada vítima, e assim descriptografar, ler e re-cifrar toda a comunicação.

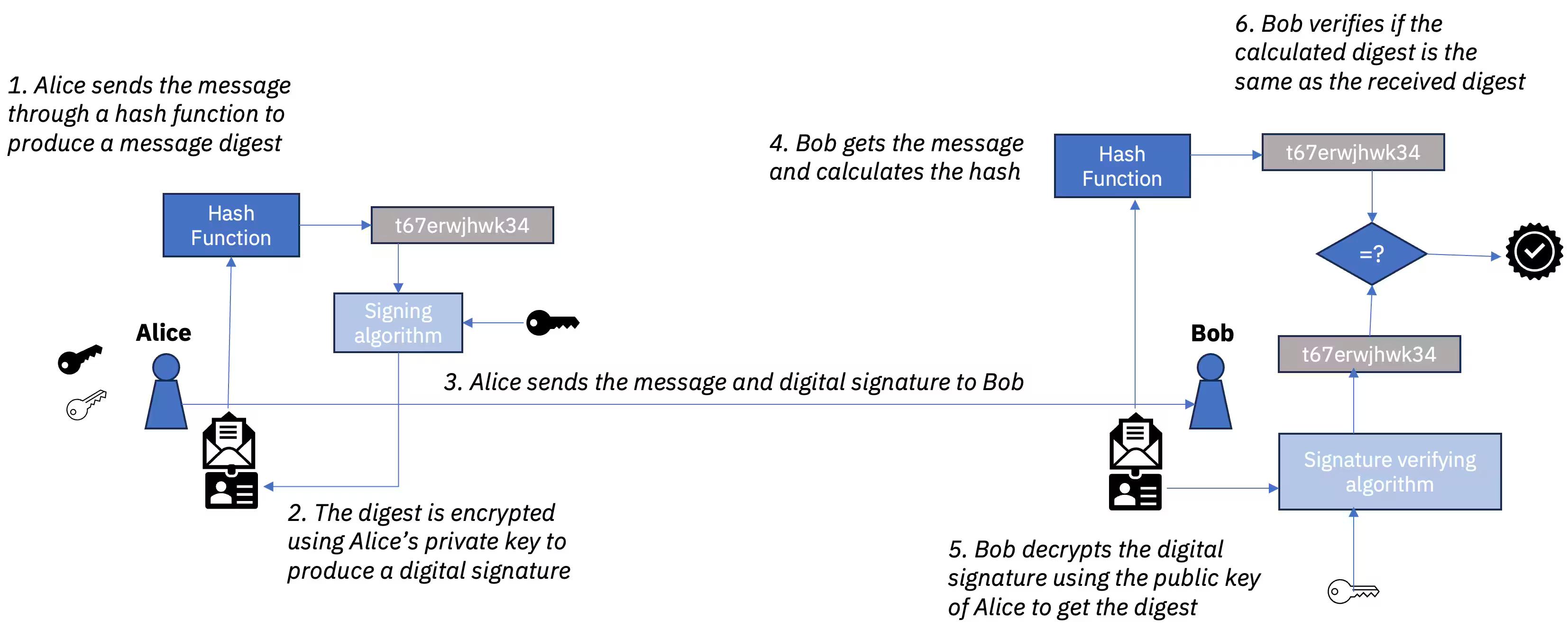

A proteção essencial contra MITM é a autenticação. No TLS, isso é feito usando certificados digitais e assinaturas criptográficas (como RSA ou ECDSA) para provar a identidade do servidor e, opcionalmente, do cliente.

A segurança do DH clássico é diretamente proporcional ao tamanho e qualidade do número primo p utilizado. O uso de primos fracos ou pequenos é uma vulnerabilidade grave. Um ataque famoso, chamado Logjam (2015), explorou servidores que aceitavam grupos DH com apenas 512 bits, permitindo que atacantes quebrassem a conexão.

A maior ameaça teórica de longo prazo vem da computação quântica. O algoritmo de Shor, se executado em um computador quântico suficientemente poderoso, pode resolver eficientemente tanto o problema do logaritmo discreto quanto o da fatoração de inteiros. Isto quebraria completamente a segurança do DH clássico e do ECDH.

Embora tal máquina ainda não exista de forma prática, a ameaça é levada a sério. Isso impulsiona o campo da criptografia pós-quântica. Agências como o NIST estão padronizando novos algoritmos de acordo de chaves, como o ML-KEM (anteriormente CRYSTALS-Kyber), que resistem a ataques quânticos. A transição para estes padrões é uma tendência crítica na segurança da informação.

Apesar da ameaça quântica, o Diffie-Hellman ainda pode ser seguro com grupos muito grandes. Estimativas sugerem que o DH clássico com módulos de 8192 bits pode oferecer resistência a ataques quânticos no futuro próximo. No entanto, a ineficiência dessa abordagem torna as alternativas pós-quânticas mais atraentes.

A correta implementação da Troca de Chaves Diffie-Hellman é tão crucial quanto a sua teoria. Desenvolvedores e administradores de sistemas devem seguir diretrizes rigorosas para evitar vulnerabilidades comuns. A escolha de parâmetros, a geração de números aleatórios e a combinação com autenticação são etapas críticas.

Ignorar essas práticas pode transformar um protocolo seguro em uma porta aberta para ataques. A segurança não reside apenas no algoritmo, mas na sua configuração e uso dentro de um sistema mais amplo e bem projetado.

Para o DH clássico, a seleção do grupo Diffie-Hellman (o par primo p e gerador g) é fundamental. A comunidade de segurança padronizou grupos específicos para garantir que os parâmetros sejam matematicamente robustos. O uso de grupos padrão evita armadilhas como primos não aleatórios ou com propriedades fracas.

Para ECDH, a segurança está vinculada à escolha da curva elíptica. Curvas padrão e consideradas seguras, como a Curve25519 e os conjuntos de curvas do NIST (P-256, P-384), devem ser preferidas. Estas curvas foram projetadas para resistir a classes conhecidas de ataques e são eficientemente implementadas.

A força dos segredos privados (a e b) depende diretamente da qualidade da aleatoriedade utilizada para gerá-los. Um gerador de números pseudoaleatórios (PRNG) fraco ou previsível compromete toda a segurança do protocolo. Sistemas devem utilizar fontes criptograficamente seguras de entropia.

Como discutido, o Diffie-Hellman puro não fornece autenticação. É imperativo combiná-lo com um mecanismo de autenticação forte para prevenir ataques MITM.

A combinação perfeita é um protocolo híbrido: usar DH (para acordo de chave segura) com assinaturas digitais (para autenticação). Esta é a base do TLS moderno e do SSH.

A criptografia pós-quântica (PQC) representa o próximo capítulo na segurança digital. Com os avanços na computação quântica, os alicerces matemáticos do DH e do ECDH estão sob ameaça de longo prazo. A transição para algoritmos resistentes a quantas já começou e envolverá a coexistência e eventual substituição dos protocolos atuais.

Esta não é uma mudança simples. Novos algoritmos têm tamanhos de chave maiores, assinaturas mais longas e características de desempenho diferentes. A adoção será gradual e exigirá atenção cuidadosa à interoperabilidade e à segurança durante o período de transição.

O NIST (Instituto Nacional de Padrões e Tecnologia dos EUA) lidera a padronização global de algoritmos PQC. Em 2024, o principal algoritmo selecionado para acordo de chaves foi o ML-KEM (Module-Lattice Key Encapsulation Mechanism), anteriormente conhecido como CRYSTALS-Kyber. Ele se baseia na dificuldade de problemas em reticulados (lattices), considerados resistentes a ataques quânticos.

A migração completa levará anos, possivelmente uma década. Durante este período, o Diffie-Hellman e o ECDH continuarão sendo essenciais. Protocolos como o TLS 1.3 já estão preparados para extensões que permitem a negociação de cifras PQC. A indústria está testando e implementando essas soluções em bibliotecas criptográficas e sistemas operacionais.

A perspectiva não é a extinção do DH, mas sua evolução dentro de um ecossistema criptográfico mais diversificado e resiliente. Para a maioria das aplicações atuais, o uso de DH efêmero com grupos grandes (3072+ bits) ou ECDH com curvas seguras ainda oferece proteção robusta contra ameaças clássicas.

A Troca de Chaves Diffie-Hellman revolucionou a segurança da comunicação digital. Desde sua concepção na década de 1970, ela solucionou o problema fundamental de como estabelecer um segredo compartilhado em um canal aberto. Seu legado é a base sobre qual a privacidade online, o comércio eletrônico e as comunicações seguras foram construídos.

Embora os detalhes de implementação tenham evoluído – com a ascensão do ECDH e a ênfase no segredo perfeito forward – o princípio central permanece inabalado. O protocolo continua sendo um componente crítico em protocolos ubíquos como TLS, SSH, IPsec e aplicativos de mensagens criptografadas.

Olhando para o futuro, o Diffie-Hellman simboliza um princípio duradouro na segurança da informação: a elegância de uma solução matemática que transforma um canal público em uma fundação privada. Mesmo com a chegada da criptografia pós-quântica, os conceitos de acordo de chave segura que ele inaugurou continuarão a orientar o design de protocolos.

A compreensão da Troca de Chaves Diffie-Hellman não é apenas um exercício acadêmico. É um conhecimento fundamental para qualquer profissional de segurança, desenvolvedor ou entusiasta de tecnologia que queira entender como a confiança e a privacidade são estabelecidas no mundo digital. Ao dominar seus princípios, vulnerabilidades e aplicações, podemos construir e manter sistemas que protegem efetivamente as informações em um cenário de ameaças em constante evolução.

Em resumo, a Troca de Chaves Diffie-Hellman revolucionou a criptografia ao permitir um compartilhamento seguro de chaves em canais públicos. Sua segurança, baseada em problemas matemáticos complexos, continua sendo um alicerce vital para a privacidade digital. Portanto, compreender seus princípios é fundamental para qualquer pessoa que valorize a segurança de suas comunicações online.

Your personal space to curate, organize, and share knowledge with the world.

Discover and contribute to detailed historical accounts and cultural stories. Share your knowledge and engage with enthusiasts worldwide.

Connect with others who share your interests. Create and participate in themed boards about any topic you have in mind.

Contribute your knowledge and insights. Create engaging content and participate in meaningful discussions across multiple languages.

Already have an account? Sign in here

Descubra como a criptografia de chave assimétrica protege dados sem compartilhar segredos, revolucionando a segurança di...

View Board

Criptografia de curvas elípticas revoluciona segurança digital, oferecendo eficiência e robustez contra ataques cibernét...

View Board

Discover the essentials of encryption and decryption, the backbone of data security, in this comprehensive guide. Learn ...

View Board

Descubra a cifra monoalfabética, um clássico da criptografia que ensina fundamentos essenciais de segurança da informaçã...

View Board

Discover the pivotal role of the Diffie-Hellman Key Exchange in secure communications. Learn how this foundational crypt...

View Board

Unlock the intricacies of the Advanced Encryption Standard (AES) in our comprehensive guide. Explore its key mechanisms,...

View Board

Descubra como o algoritmo SHA-256 garante segurança digital, desde blockchain até proteção de senhas. Entenda seu funcio...

View Board

Explore the essentials of Public Key Infrastructure (PKI) as the foundation of secure digital communication. Discover ho...

View Board

AES एन्क्रिप्शन: डिजिटल सुरक्षा का सबसे विश्वसनीय मानक। जानें कैसे AES-256 आपके डेटा को हैकर्स से सुरक्षित रखता है।

View Board

Explore the fascinating evolution of cryptography, from ancient methods to modern breakthroughs, in our insightful artic...

View Board

आधुनिक क्रिप्टोग्राफी को समझें हिंदी वर्णमाला के माध्यम से। जानें कैसे स्वर-व्यंजन पब्लिक-प्राइवेट कीज़ की तरह क

View Board

Explore os fundamentos da criptografia de chave simétrica em nosso artigo detalhado, onde abordamos suas vantagens, desa...

View Board

Explore the captivating history of polyalphabetic ciphers, a cornerstone of cryptography that revolutionized secure comm...

View Board

Descubra como a Infraestrutura de Chave Pública (PKI) fortalece a segurança digital no artigo "Infraestrutura de Chave P...

View Board

Discover the power of Elliptic Curve Cryptography (ECC) in "Understanding Elliptic Curve Cryptography: A Modern Approach...

View Board

Descubra a simplicidade e eficiência da criptografia XOR neste artigo introdutório sobre um dos métodos criptográficos m...

View Board

Encryption in 2025: Trends, Standards, and Future-Proofing Encryption is the cornerstone of modern data security, trans...

View Board

Discover how the SHA-256 hashing algorithm secures digital data, powers blockchain, and ensures integrity. Learn its key...

View Board

Understanding hash functions is crucial for data security. Learn about their mechanics, types, applications, and securit...

View Board

Откройте для себя революцию в безопасности данных с доказательствами с нулевым разглашением (ZKP). Узнайте, как эта техн...

View Board

Comments