Explore Any Narratives

Discover and contribute to detailed historical accounts and cultural stories. Share your knowledge and engage with enthusiasts worldwide.

A criptografia de chave assimétrica, também chamada de criptografia de chave pública, é um pilar fundamental da segurança digital contemporânea. Ela utiliza um par de chaves matematicamente ligadas—uma pública e uma privada—para proteger informações sem exigir o compartilhamento prévio de um segredo. Este artigo explora profundamente como essa tecnologia revoluciona a proteção de dados na era da internet, eliminando vulnerabilidades críticas dos sistemas tradicionais.

A criptografia de chave assimétrica resolve um problema histórico da criptografia: a troca segura da chave secreta. Diferentemente dos métodos simétricos, que usam uma única chave para cifrar e decifrar, a abordagem assimétrica emprega duas chaves distintas. A chave pública pode ser amplamente divulgada, enquanto a chave privada deve ser guardada com absoluto sigilo pelo seu proprietário.

Este conceito revolucionário foi introduzido publicamente em 1976 por Whitfield Diffie e Martin Hellman. O trabalho deles, intitulado "New Directions in Cryptography", demonstrou pela primeira vez a possibilidade de comunicação segura através de canais inseguros sem necessidade de compartilhar uma chave secreta antecipadamente. Pouco depois, em 1977, o trio Rivest, Shamir e Adleman desenvolveu o algoritmo RSA, que se tornou a implementação prática mais famosa e popular da criptografia de chave pública, fundamentando-se na dificuldade de fatorar números primos grandes.

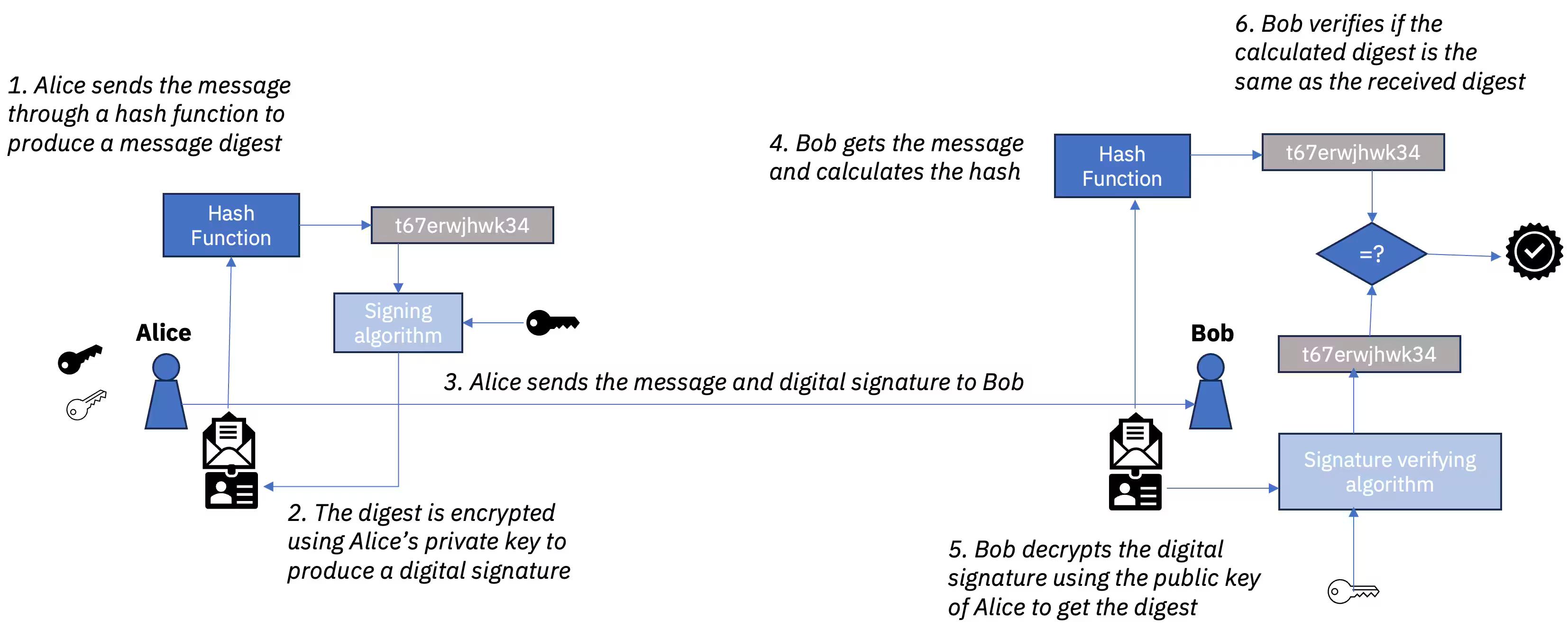

O cerne da criptografia assimétrica reside na relação matemática especial entre o par de chaves. Qualquer pessoa pode usar a chave pública de um destinatário para criptografar uma mensagem. No entanto, uma vez cifrada, apenas a chave privada correspondente, guardada exclusivamente pelo destinatário, pode descriptografar e ler o conteúdo original.

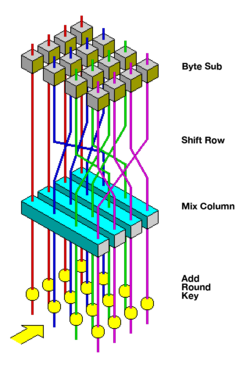

O processo envolve três passos principais. Primeiro, o remetente obtém a chave pública do destinatário, que está disponível em um diretório ou certificado digital. Em segundo lugar, ele utiliza essa chave pública para transformar a mensagem legível em um texto cifrado ilegível. Por fim, ao receber o texto cifrado, o destinatário aplica sua própria chave privada, mantida em segredo, para reverter o processo e acessar a informação original.

Qualquer pessoa usa a chave pública para criptografar mensagens, mas apenas o detentor da chave privada correspondente pode descriptografá-las.

Para entender a evolução, é essencial comparar a criptografia de chave assimétrica com seu antecessor, a criptografia simétrica. A simétrica, utilizada por milênios, se baseia em uma única chave secreta compartilhada entre as partes para cifrar e decifrar dados.

Esta diferença de desempenho levou ao desenvolvimento do modelo híbrido, predominante hoje, que combina os pontos fortes de ambas as tecnologias.

Dois algoritmos formam a base da maioria das implementações de criptografia de chave pública. Compreendê-los é chave para entender a segurança digital atual.

O algoritmo RSA, batizado com as iniciais de seus criadores (Rivest, Shamir, Adleman), fundamenta sua segurança na dificuldade prática de fatorar o produto de dois números primos muito grandes. A chave pública consiste nesse produto e em um expoente, enquanto a chave privada contém os primos originais. Acredita-se que, com a tecnologia atual, quebrar um RSA de 2048 bits por fatoração levaria bilhões de anos.

O protocolo Diffie-Hellman (D-H), criado pelos próprios pioneiros do conceito, resolve especificamente o problema da troca segura de chaves em canais não seguros. Dois participantes podem, trocando informações públicas, derivar um segredo compartilhado que será conhecido apenas por eles. Esse segresso pode então ser usado como uma chave simétrica para uma sessão de comunicação rápida.

A criptografia de chave assimétrica não é apenas teoria; é a tecnologia invisível que protege a maior parte das nossas interações online. Sua adoção é maciça e essencial para a infraestrutura global de comunicação.

Uma de suas aplicações mais visíveis é o protocolo TLS/SSL, representado pelo cadeado ao lado da URL do navegador. Ele utiliza criptografia assimétrica durante o handshake inicial para autenticar servidores e estabelecer com segurança uma chave de sessão simétrica. Estima-se que o TLS proteja mais de 95% do tráfego web global em conexões HTTPS.

Para superar a lentidão inerente aos algoritmos assimétricos, o mundo digital adotou amplamente um modelo híbrido inteligente. Este modelo aproveita a segurança da criptografia de chave assimétrica para iniciar a comunicação e trocar segredos, e então emprega a velocidade da criptografia simétrica para o restante da sessão. É o melhor dos dois mundos em ação.

Quando você acessa um site seguro (HTTPS), seu navegador inicia um processo chamado handshake TLS. Nele, a comunicação começa com criptografia assimétrica: o navegador verifica o certificado digital do servidor (que contém sua chave pública) e usa essa chave para criptografar um segredo. Apenas o servivo com a chave privada correspondente pode descriptografar. Esse segredo então é usado para derivar uma chave de sessão simétrica, que será usada para criptografar toda a comunicação subsequente de forma ágil. Esta abordagem é responsável por processar bilhões de transações diárias de e-commerce e banking online com segurança e eficiência.

A robustez da criptografia de chave assimétrica não reside no segredo do algoritmo, que é público, mas na complexidade matemática de problemas subjacentes. A segurança é baseada em operações que são fáceis de fazer em uma direção, mas extremamente difíceis de reverter sem informações específicas.

Diferentes algoritmos exploram diferentes problemas matemáticos considerados computacionalmente intratáveis com a tecnologia atual.

A segurança da criptografia assimétrica depende de problemas matemáticos fáceis de verificar, mas difíceis de resolver sem a informação secreta (a chave privada).

Como qualquer tecnologia, a criptografia de chave pública apresenta um conjunto de pontos fortes e fracos que definem seu uso ideal. Entendê-los é crucial para projetar sistemas seguros.

As vantagens são os motivos pelos quais essa tecnologia se tornou onipresente na segurança digital.

Esses desafios são a razão pela qual o modelo híbrido com criptografia simétrica é quase sempre utilizado.

Para que a criptografia de chave assimétrica funcione em escala global com confiança, é necessária uma infraestrutura que gerencie a autenticidade das chaves públicas. Essa é a função da Infraestrutura de Chaves Públicas (ICP ou PKI). Ela fornece um framework que vincula uma chave pública a uma identidade através de um documento digital chamado certificado digital.

A ICP é um ecossistema composto por várias entidades e processos interligados.

Quando você visita um site HTTPS, seu navegador recebe o certificado digital do servidor. Ele então verifica: se a assinatura da AC é válida, se o certificado está dentro do prazo de validade, e se não está na lista de revogados. Para isso, o navegador já possui uma lista pré-instalada de ACs Raiz confiáveis. Essa cadeia de confiança, da AC Raiz até o certificado do site, é o que permite a autenticação segura na web. Estima-se que 100% das conexões HTTPS dependam deste mecanismo para estabelecer confiança inicial usando criptografia assimétrica.

O advento da computação quântica representa o maior desafio teórico para os algoritmos de criptografia de chave assimétrica atualmente dominantes. Computadores quânticos, aproveitando-se de princípios da física quântica como a superposição e o emaranhamento, poderão um dia executar algoritmos capazes de quebrar os problemas matemáticos que garantem a segurança do RSA e do Diffie-Hellman em tempo viável.

Em particular, o algoritmo de Shor, formulado em 1994, demonstra que um computador quântico suficientemente poderoso poderia fatorar números inteiros grandes e resolver logaritmos discretos com eficiência exponencial. Isso tornaria obsoletos os sistemas baseados nesses problemas, comprometendo a segurança de praticamente toda a infraestrutura digital atual. Apesar de um computador quântico prático para essa tarefa ainda não existir, a preparação para esta transição já começou.

Diante dessa ameaça futura, agências como o Instituto Nacional de Padrões e Tecnologia dos EUA (NIST) lideram uma iniciativa global para padronizar algoritmos de criptografia pós-quântica (PQC). Estes novos algoritmos são projetados para serem seguros tanto contra ataques de computadores clássicos quanto quânticos. Em 2024, o NIST concluiu um processo de vários anos, selecionando o algoritmo CRYSTALS-Kyber para criptografia de chave pública e outros para assinaturas digitais.

A transição para a criptografia pós-quântica é uma jornada de anos, necessitando da atualização de bilhões de dispositivos e sistemas em todo o mundo para manter a segurança a longo prazo.

Enquanto se prepara para o futuro quântico, a criptografia assimétrica continua a expandir seu domínio de aplicações. Sua capacidade de fornecer autenticação, não-repúdio e estabelecimento seguro de chave é fundamental para tecnologias emergentes.

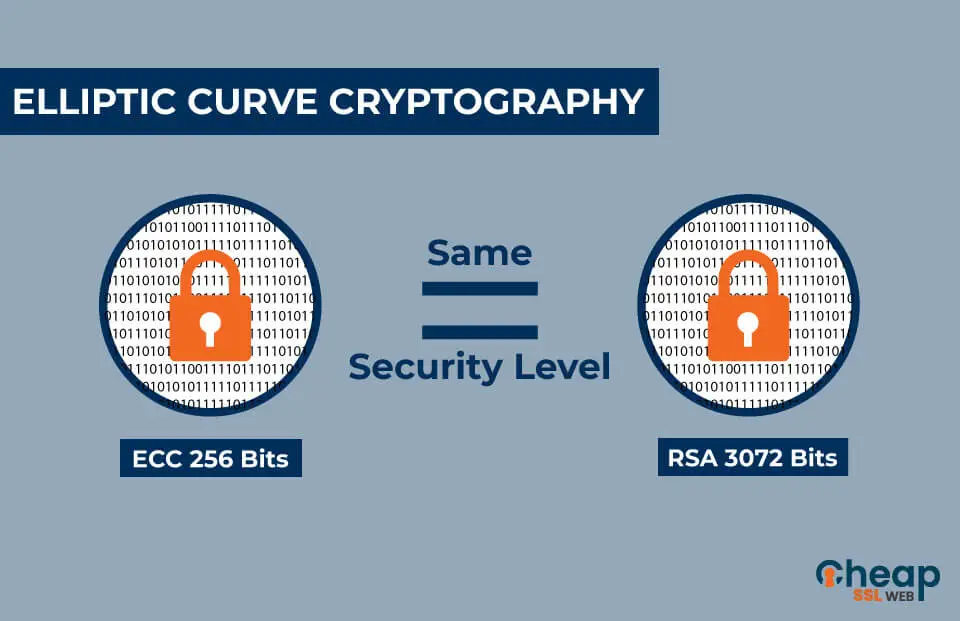

O mundo da Internet das Coisas, com bilhões de sensores e dispositivos conectados, enfrenta desafios únicos de segurança. A criptografia de chave pública é vital para provisionar seguramente esses dispositivos, autenticá-los em redes e garantir que as atualizações de firmware sejam legítimas e não comprometidas. Protocolos leves baseados em Curvas Elípticas (ECC) são frequentemente preferidos devido ao seu menor consumo de energia e tamanho de chave reduzido.

Tecnologias de blockchain, como Bitcoin e Ethereum, dependem intrinsicamente da criptografia assimétrica. Endereços públicos em uma blockchain são derivados de chaves públicas, enquanto as transações são assinadas digitalmente com as chaves privadas correspondentes. Este mecanismo garante que apenas o proprietário dos fundos possa autorizar sua transferência, proporcionando um sistema de propriedade e transferência de valor sem necessidade de um intermediário central confiável.

Protocolos como PGP (Pretty Good Privacy) e seu equivalente livre GPG (GNU Privacy Guard) utilizam criptografia assimétrica para proteger o conteúdo de e-mails e arquivos. Eles permitem que usuários troquem mensagens confidenciais e verifiquem a autenticidade do remetente em um ambiente tradicionalmente inseguro como o correio eletrônico.

Implementar criptografia de chave assimétrica de forma segura vai além de escolher um algoritmo. Requer atenção a detalhes críticos que, se negligenciados, podem comprometer todo o sistema.

A segurança começa com a geração segura do par de chaves. As chaves devem ser geradas em um ambiente confiável, utilizando geradores de números aleatórios criptograficamente seguros. O tamanho da chave é também um parâmetro crucial. Para o RSA, chaves de 2048 bits são consideradas o mínimo para segurança atual, com uma migração para 3072 ou 4096 bits para proteção de longo prazo. A ECC oferece segurança equivalente com chaves de apenas 256 bits.

Chaves não são eternas. Uma política de gestão do ciclo de vida deve definir sua rotação periódica (substituição), procedimentos para revogação em caso de suspeita de comprometimento, e destruição segura quando não forem mais necessárias. O uso de certificados digitais com datas de validade explícitas é uma prática padrão que força esta rotação.

Toda a segurança do sistema reside na proteção da chave privada. As melhores práticas incluem armazená-las em Hardware Security Modules (HSMs) – dispositivos físicos resistentes a adulteração –, usar cartões inteligentes ou tokens, e nunca embuti-las em código-fonte ou repositórios públicos. O acesso a elas deve ser estritamente controlado e auditado.

A criptografia de chave assimétrica está profundamente entrelaçada com o tecido da sociedade digital. Sua evolução é constante, impulsionada por novas ameaças e pela expansão das fronteiras tecnológicas.

Hoje, ela opera majoritariamente de forma híbrida e invisível, protegendo silenciosamente nossas comunicações, transações financeiras e identidades digitais. Estima-se que, direta ou indiretamente, ela esteja envolvida na proteção de praticamente 100% do tráfego web seguro global e seja um componente crítico de protocolos de comunicação de última geração, como o 5G.

O futuro próximo será marcado por uma transição gradual para a criptografia pós-quântica. Esta migração será uma das maiores empreitadas de cibersegurança da história, exigindo a atualização coordenada de sistemas legados, bibliotecas criptográficas e padrões de protocolos em todo o mundo. No entanto, os princípios fundamentais estabelecidos pela criptografia de chave pública – autenticação, confidencialidade sem prévio compartilhamento de segredo, e não-repúdio – permanecerão mais relevantes do que nunca.

A criptografia de chave assimétrica é, sem dúvida, uma das inovações mais transformadoras no campo da segurança da informação. Ao resolver elegantemente o dilema da distribuição de chaves, ela permitiu a construção da vasta infraestrutura de comércio, comunicação e serviços digitais que consideramos garantida hoje.

Desde sua concepção teórica nos anos 70 até sua implementação ubíqua em cada conexão HTTPS, sua jornada é um testemunho do poder da matemática aplicada. Ela nos ensina que a verdadeira segurança em um mundo conectado não depende do segredo absoluto, mas sim da gestão inteligente de segredos parciais e da verificação matemática da confiança. Enquanto navegamos para um futuro com computação quântica e bilhões de novos dispositivos conectados, os princípios e a evolução contínua da criptografia assimétrica continuarão a ser a pedra angular sobre a qual construiremos a próxima era da confiança digital.

Em conclusão, a criptografia assimétrica é essencial para a proteção de dados ao eliminar a necessidade de compartilhar um segredo prévio. Sua arquitetura de chave pública e privada garante a segurança de comunicações e transações digitais. Portanto, compreender esta tecnologia é fundamental para qualquer pessoa que interaja no mundo digital moderno.

Your personal space to curate, organize, and share knowledge with the world.

Discover and contribute to detailed historical accounts and cultural stories. Share your knowledge and engage with enthusiasts worldwide.

Connect with others who share your interests. Create and participate in themed boards about any topic you have in mind.

Contribute your knowledge and insights. Create engaging content and participate in meaningful discussions across multiple languages.

Already have an account? Sign in here

Descubra como a Troca de Chaves Diffie-Hellman protege HTTPS, VPNs e mensagens. Domine este pilar essencial da segurança...

View Board

Explore os fundamentos da criptografia de chave simétrica em nosso artigo detalhado, onde abordamos suas vantagens, desa...

View Board

Discover the pivotal role of the Diffie-Hellman Key Exchange in secure communications. Learn how this foundational crypt...

View Board

Explore the essentials of Public Key Infrastructure (PKI) as the foundation of secure digital communication. Discover ho...

View Board

Unlock the intricacies of the Advanced Encryption Standard (AES) in our comprehensive guide. Explore its key mechanisms,...

View Board

Descubra como a Infraestrutura de Chave Pública (PKI) fortalece a segurança digital no artigo "Infraestrutura de Chave P...

View Board

Discover the essentials of encryption and decryption, the backbone of data security, in this comprehensive guide. Learn ...

View Board

Descubra como o algoritmo SHA-256 garante segurança digital, desde blockchain até proteção de senhas. Entenda seu funcio...

View Board

Discover the power of Elliptic Curve Cryptography (ECC) in "Understanding Elliptic Curve Cryptography: A Modern Approach...

View Board

Descubra a cifra monoalfabética, um clássico da criptografia que ensina fundamentos essenciais de segurança da informaçã...

View Board

AES एन्क्रिप्शन: डिजिटल सुरक्षा का सबसे विश्वसनीय मानक। जानें कैसे AES-256 आपके डेटा को हैकर्स से सुरक्षित रखता है।

View Board

Criptografia de curvas elípticas revoluciona segurança digital, oferecendo eficiência e robustez contra ataques cibernét...

View Board

Explore the captivating history of polyalphabetic ciphers, a cornerstone of cryptography that revolutionized secure comm...

View Board

आधुनिक क्रिप्टोग्राफी को समझें हिंदी वर्णमाला के माध्यम से। जानें कैसे स्वर-व्यंजन पब्लिक-प्राइवेट कीज़ की तरह क

View Board

Explore the fascinating evolution of cryptography, from ancient methods to modern breakthroughs, in our insightful artic...

View Board

Encryption in 2025: Trends, Standards, and Future-Proofing Encryption is the cornerstone of modern data security, trans...

View Board

Discover how the SHA-256 hashing algorithm secures digital data, powers blockchain, and ensures integrity. Learn its key...

View Board

Understanding hash functions is crucial for data security. Learn about their mechanics, types, applications, and securit...

View Board

Explore the fascinating journey of the monoalphabetic cipher, from its historical roots in ancient civilizations to its ...

View Board

>**Meta Description:** Descubra como a criptografia e a blockchain se unem para criar segurança digital. Aprenda sobre a...

View Board

Comments