Rivest-Shamir-Adleman (RSA): Una Cifra Moderna y Segura

Introducción

El algoritmo Rivest-Shamir-Adleman (RSA) es uno de los sistemas de cifrado más antiguos y reconocidos del mundo de la criptología. Conocido por su precisión y robustez, el RSA ha sido fundamental en la protección de información sensible y en la seguridad de las transacciones en Internet. Este artículo explorará las características fundamentales de RSA, su historia, su funcionamiento y sus aplicaciones modernas.

Historia del RSA

El algoritmo RSA fue publicado por la primera vez en 1978 por Ron Rivest, Adi Shamir y Leonard Adleman, a quien se le atribuye su nombre. Este trabajo surgió como una solución para un desafío lanzado por la revista Scientific American, que era crear un método seguro para transmitir información en los medios públicos. El RSA fue el primer algoritmo de cifrado asimétrico y marcó un hito en el campo de la criptografía.

Fundamentos Matemáticos

Los cimientos matemáticos de RSA se basan en las propiedades difíciles de resolver del sistema algebráico de ecuaciones congruentes con números enteros. La base se encuentra en la factorización de grandes números. El principio fundamental es que factorear un gran número es extremadamente difícil, pero multiplicar dos números grandes es una tarea relativamente sencilla. Esto significa que, mientras que es fácil multiplicar dos números en RSA, descomponer el producto en sus factores es extremadamente difícil, a menos que se conozcan los factores.

Proceso de Cifrado y Decifrado

Generación de Claves

La primera etapa en el proceso de generación del sistema RSA es la selección de dos números primos aleatorios, p y q. Estos números deben ser lo suficientemente grandes para dificultar cualquier intento de factorización. Una vez seleccionados, se multiplica p y q para formar n, que será una parte de las claves públicas y privadas.

La siguiente etapa es la elección de un entero al azar e que sea coprimo con (p-1)(q-1). Este e es otra parte de las claves públicas. La clave privada d se encuentra como el inverso multiplicativo de e módulo (p-1)(q-1), es decir, d es la solución al ecuación ed mod (p-1)(q-1) = 1(n, e) para las claves públicas y (n, d) para las claves privadas.

Cifrado

El cifrado RSA implica la transformación de un mensaje (llamado mensaje plano) a un texto cifrado que no revela el contenido sin conocimiento de la clave privada. El cifrado utiliza la clave pública. Para cifrar un mensaje, cada letra (o grupo de letras) del mensaje plano se eleva a la potencia de e modulo n. La operación matemática general para este proceso es ci = mi^e mod n, donde mi es la representación numérica del mensaje encriptado y ci es el resultado después de la potenciación.

Decifrado

Para descifrar el mensaje, usamos la clave privada d. La operación matemática que se realiza es mi = ci^d mod n. Al realizar esta operación, podemos recuperar el mensaje plano original utilizando la clave privada d.

Aplicaciones y Seguridad del RSA

El sistema RSA es ampliamente utilizado en la protección de datos sensibles y en la transmisión segura de información en línea. Algunas de las áreas principales de su aplicación incluyen:

Certificados SSL/TLS

Uno de los usos más comunes del RSA es en el protocolo SSL (Secure Sockets Layer) y luego en TLS (Transport Layer Security), que se utiliza para mantener la seguridad de las transacciones en línea, especialmente en la transmisión de información bancaria. A través de esta aplicación, el RSA permite a los navegadores web y a los servidores web verificar que se están comunicando de forma segura, evitando la interceptación de los datos.

Pedidos de Comercio Eletrónico

Una de las primeras áreas de aplicación prácticas del RSA fue en el procesamiento de pagos en línea. Cada vez que realizamos una compra en línea, el proceso de pago es cifrado usando RSA para proteger la información personal y bancaria. Esto garantiza que los detalles de la transacción sean tratados de forma segura.

Criptografía en Móviles

La criptografía de datos en dispositivos móviles utiliza RSA para proteger la información sensible almacenada en el teléfono y para la comunicación segura de texto, fotos y otros datos. A través de la aplicación de RSA, los fabricantes de dispositivos pueden asegurar la privacidad y la seguridad de los datos del usuario.

Autenticación de Firmas Digitales

La firma digital es una técnica que utiliza RSA para autenticar documentos electrónicos. Al firmar un documento, la técnica RSA es utilizada para validar que el remitente del documento es quien afirma ser y que el documento no ha sido modificado. Esto se logra aplicando la función RSA al documento y aportando la firma del mensaje como prueba de autenticidad.

Vulnerabilidades y Seguridad

Aunque RSA se considera muy seguro, no es infalible. La seguridad del algoritmo depende en gran medida de la elección de los números primos p y q y la escala de n. Si se eligen números primos no suficientemente grandes, o se toman como información pública n y e, la factorización de n se vuelve más fácil y por lo tanto se puede descifrar el mensaje.

Los ataques contra RSA incluyen factorización directa, que implica intentar descifrar el número en cuestión factorizando n; ataque contra claves cortas, que se da cuando el exponente e es demasiado pequeño; ataque contra exponenciación exponencial (el ataque del niño prodigo), que se utiliza para atacar claves cortas; y ataques basados en la información parcial del mensaje plano al interceptar la firma digital.

Conclusión

El algoritmo RSA ha evolucionado para convertirse en una herramienta crucial en la criptografía moderna y en la seguridad informática a escala global. A pesar de algunas vulnerabilidades conocidas, su complejidad matemática asegura que sigue siendo uno de los sistemas de codificación más fuertes disponible para la protección de información. El futuro de RSA dependerá de la elección de las claves y la aplicación de mejores prácticas en la implementación del algoritmo para mantener la seguridad de la información en línea.

Evoluciones y Variantes del RSA

A lo largo de los años, el algoritmo RSA ha evolucionado y ha experimentado varias mejoras y variantes para fortalecer su seguridad y optimizar su rendimiento. Una de las primeras mejoras significativas fue la inclusión de mecanismos adicionales en el protocolo SSL/TLS, para mejorar la resistencia del sistema a ataques conocidos. Además, se han desarrollado protocolos complementarios como el Protocolo de Emisión de Certificados de Llave Pública (PKIX) y otros enmarcados en el estándar X.509.

Así mismo, la introducción del cifrado de clave pública en sistemas de correo electrónico ha mejorado la seguridad de las comunicaciones personales y profesionales. Por ejemplo, el Protocolo PGP (Pretty Good Privacy) utiliza RSA para cifrar y firmar mensajes electrónicos, proporcionando una capa adicional de seguridad en la red.

Usos Avanzados de RSA

Aparte de las aplicaciones básicas mencionadas anteriormente, RSA también tiene múltiples usos avanzados en campos como la minería de datos, inteligencia artificial y servicios de pago de blockchain.

Minería de Datos

En el campo de la minería de datos, RSA se utiliza para la protección de datos sensibles. Al cifrar datos utilizando RSA, los algoritmos de minería de datos pueden procesar y analizar datos críptograficamente protegidos sin comprometer la seguridad de la información.

Inteligencia Artificial

La inteligencia artificial requiere un alto nivel de seguridad para proteger los modelos de aprendizaje automático y los datos de entrenamiento. El cifrado AES (Advanced Encryption Standard) es compatible con RSA, proporcionando un nivel de seguridad adecuado para estas aplicaciones. Además, la combinación de estas tecnologías ayuda a prevenir el robo de modelos de aprendizaje automático y la divulgación accidental o intencionada de información confidencial.

Servicios de Pago de Blockchain

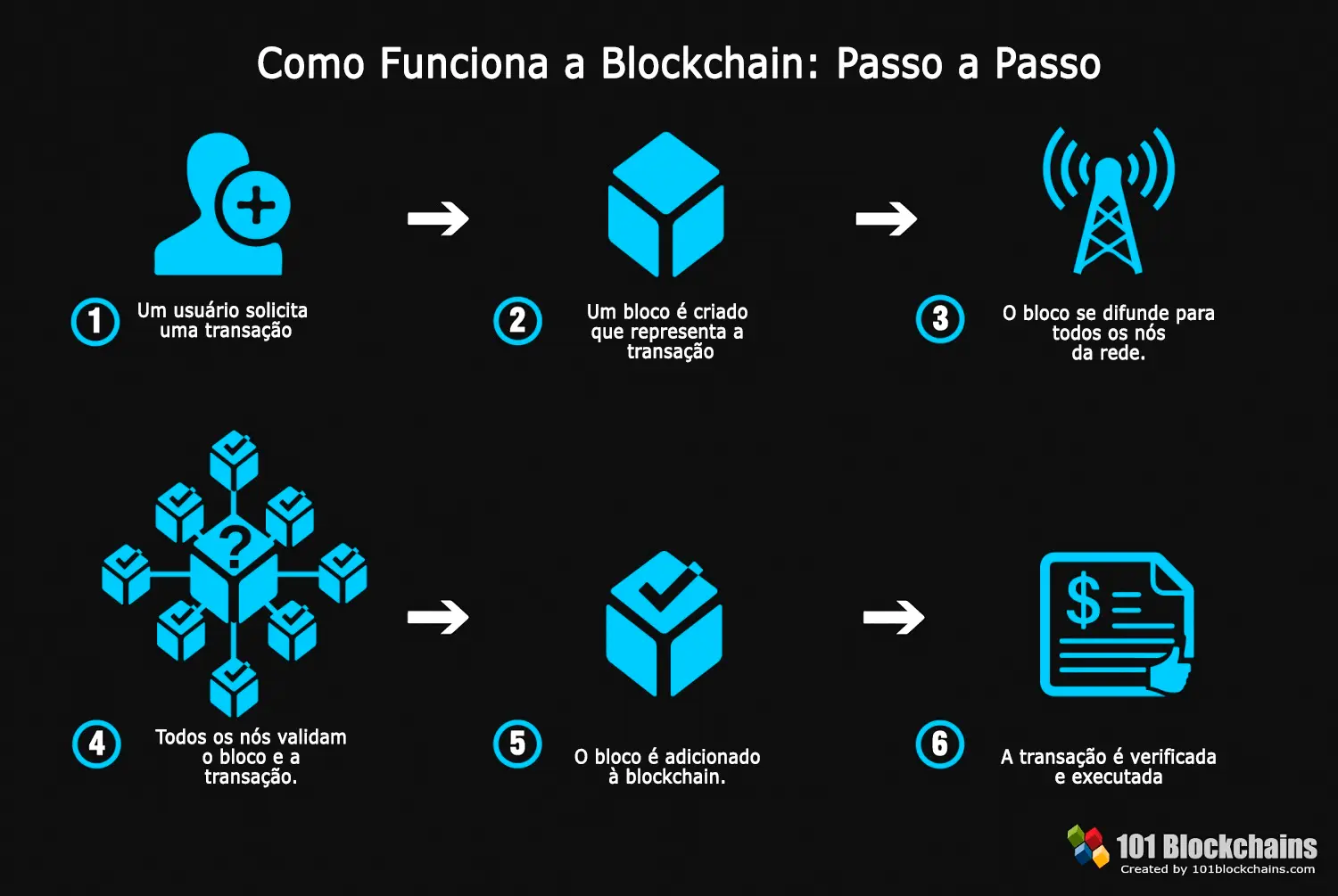

Los sistemas de blockchain utilizan RSA para asegurar sus transacciones y firmas de datos. Cada bloque en una cadena de bloques contiene una firma digital criptograficamente segura, que utiliza RSA. Esto ayuda a garantizar la integridad y la autenticidad de las transacciones, previene el doble gasto y proporciona una capa adicional de seguridad frente a ataques como el 51%.

Innovaciones Recientes en RSA

Recientemente, se han desarrollado varias innovaciones que buscan fortalecer aún más la seguridad y la resistencia del algoritmo RSA ante ataques cada vez más sofisticados. El enfoque de estas innovaciones incluye:

Pensamiento Lateral y Ataques Rápidos

Un enfoque innovador en la seguridad del RSA es el uso del método de pensamiento lateral, que busca identificar nuevas formas de ataque que puedan explotar debilidades no reconocidas o nuevas vulnerabilidades surgidas de cambios en el entorno tecnológico. Este enfoque es esencial para mantener la seguridad del algoritmo frente a los avances en la tecnología de computación y en los métodos de criptoanálisis.

Pensamiento Lateral y Ataques Rápidos (Segunda Parte)

La combinación de técnicas de pensamiento lateral con ataques rápidos ayuda a los expertos en seguridad a adelantarse a los posibles ataques en tiempo real. Esto se logra mediante la simulación de diferentes escenarios de ataque y la evaluación de las fortalezas y debilidades de los sistemas RSA en un entorno controlado.

Mejoras en Factorización de Números Grandes

Otro área de investigación actual en RSA es mejorar los métodos de factorización de números grandes. Aunque la factorización directa sigue siendo un desafío matemático importante, se están desarrollando nuevos algoritmos y técnicas para hacerla aún más difícil. El Proyecto YAFU, por ejemplo, es un algoritmo de factorización de números grandes que ha mostrado mejores resultados en algunos casos que los algoritmos tradicionales.

Cuestionamientos Sobre la Futura Viabilidad del RSA

A medida que avanza la tecnología, especialmente con el desarrollo de computadoras cuánticas, surgen cuestionamientos sobre la viabilidad futura del algoritmo RSA. Las computadoras cuánticas tienen la potencialidad de factorizar grandes números mucho más rápidamente que las computadoras clásicas gracias a la llamada "factorización de Shor", un algoritmo creado por Peter Shor. Esta posibilidad plantea un riesgo significativo para la seguridad del RSA.

Para prepararse frente a este desafío, se están desarrollando esquemas alternativos de cifrado post-quantum como el ESAB (Evolving Supersingular Arithmetic-Based Assured Security) y otras técnicas que resisten tanto a ataques clásicos como a ataques cuánticos. Estos nuevos algoritmos son diseñados específicamente para funcionar incluso en un entorno dominado por computadoras cuánticas.

Implementación en la Práctica

La implementación de estas nuevas técnicas requiere una reevaluación cuidadosa de todos los sistemas que utilizan RSA hoy en día. En la práctica, esto puede implicar la actualización o migración hacia sistemas de cifrado post-quantum como el esquema lattice-based o el código lineal. Además, la industria debe trabajar en estrecha colaboración con la academia para acelerar este proceso de transición asegurada.

Impacto en la Industria Financiera

Los sistemas financieros globales son particularmente dependientes de cifrado robusto como RSA. La transición a soluciones más seguras como los esquemas post-quantum puede requerir cambios profundos y costosos para sistemas y redes existentes. Sin embargo, el riesgo de una brecha de seguridad derivada de un ataque cuántico podría ser aún más costoso, por lo que la industria financiera está tomando medidas enérgicas para abordar este problema.

Conclusiones

El algoritmo Rivest-Shamir-Adleman (RSA) ha demostrado ser una herramienta eficaz y duradera para proteger la información en una amplia gama de aplicaciones y sectores. A pesar de los desafíos presentados por el avance de la computación cuántica y otros aspectos, el RSA continúa siendo vital en la criptografía moderna.

La evolución continua de RSA y sus variantes, junto con la investigación en nuevas técnicas de resistencia a ataques cuánticos, se encargará de garantizar la seguridad de la información en un futuro cada vez más avanzado. Como se ha ilustrado, la adaptabilidad y resistencia del RSA a los desafíos tecnológicos son fundamentales para su preservación como una herramienta de codificación crucial en el panorama digital contemporáneo.

La continuidad de la seguridad del cifrado RSA depende en gran medida de una implementación rigurosa y de la investigación en nuevas técnicas de codificación que puedan resistir ataques futuros. La colaboración interdisciplinaria entre expertos en criptografía y técnicos de computación será clave para asegurar la continuidad de esta tecnología en un futuro cada vez más complejo.

Desafíos Actuales y Retos Futuros

A pesar de su resistencia y robustez, el algoritmo RSA enfrenta varios desafíos al aplicarse en contextos modernos. El rápido avance de las tecnologías y el desarrollo de nuevas amenazas criptoanalíticas han hecho que la implementación segura del RSA sea cada vez más compleja. Además, la creciente importancia de la privacidad y la ética en la tecnología ha llevado a una evaluación más crítica de los mecanismos de cifrado existentes.

Desafíos de Implementación

Uno de los mayores desafíos actuales en la implementación de RSA es la gestión del ciclo de vida de las claves. La regeneración regular de las claves privadas es crucial para prevenir cualquier posible compromiso de seguridad. Sin embargo, este proceso puede ser tedioso y costoso, especialmente en aplicaciones que manejan una gran cantidad de transacciones o datos sensibles.

Otro desafío es la compatibilidad跨段落文本,应使用中文继续以保持文章连贯性。

另一个挑战是RSA密钥的兼容性问题。尽管RSA是一种成熟的加密技术,但在不同系统和平台之间的互操作性方面仍存在一些障碍。不同的软件和硬件可能采用不同的实现方式,这可能会导致一致性问题和潜在的安全风险。

此外,维护密钥的安全存储也是重要的一环。确保密钥存储的安全性对于防止未授权访问至关重要。这涉及到物理安全、网络防护以及加密数据的保护措施。

未来趋势与新方向

未来,RSA将继续面临新技术的挑战和机遇。区块链技术、物联网(IoT)设备及其独特的安全需求将是RSA技术发展的重要领域。这些新兴技术要求更高的安全性、更低的资源消耗和更强的隐私保护。

区块链技术的发展为RSA提供了新的应用场景。例如,智能合约的安全实现离不开强大的加密机制,而RSA可以为其提供可靠的基础。另一方面,在IoT设备中,由于硬件资源有限,传统的RSA算法可能导致性能瓶颈。因此,研究人员正在探索轻量级RSA算法和其他优化方案,以适应IoT设备的特点和需求。

在人工智能和机器学习领域,RSA也将发挥重要作用。这些技术需要高度的保密性和数据完整性保障。通过结合RSA和其他先进的加密技术,可以构建出更为强大的安全框架,从而更好地应对日益复杂的网络安全威胁。

结语

综上所述,RSA作为一种经典的加密算法,在信息安全领域发挥了重要作用。从其最初的推出到如今的应用深化,RSA经历了许多变化和发展。随着技术和安全需求的进步,未来RSA将继续在新的应用领域中得到广泛应用并不断进化。

为了确保RSA技术在未来能够持续发挥重要作用,企业和研究机构需要不断关注最新的安全威胁和技术进展,并积极进行技术创新和优化。只有这样,RSA才能继续成为信息安全领域的坚固堡垒,保护我们的数据和隐私免受威胁。

总之,虽然RSA面临着一系列挑战和未来风险,但其坚实的基础和技术潜力使得它依然在现代加密中占有不可替代的位置。通过持续的研究、创新和实践,我们相信RSA将继续为信息安全领域作出重要贡献。

感谢您阅读这篇关于RSA的文章。如需更多详细信息或有任何疑问,请随时联系我们。我们期待为您进一步解答。

Blockchain e Criptografia: A Base da Segurança Digital

Introdução: O Papel da Criptografia na Blockchain

A tecnologia blockchain revolucionou a forma como armazenamos e transferimos dados, criando sistemas descentralizados e à prova de fraudes. No entanto, a segurança que torna a blockchain tão poderosa é baseada em princípios criptográficos avançados. Neste artigo, exploraremos como a criptografia e a blockchain se entrelaçam para criar um ambiente digital confiável e imutável.

O Que é Blockchain?

A blockchain é um livro-razão digital descentralizado que registra transações de forma transparente e segura. Cada bloco na cadeia contém um conjunto de transações, e uma vez adicionados, os blocos não podem ser alterados sem invalidar toda a cadeia. Essa estrutura garante que os dados permaneçam íntegros e resistentes a manipulações.

Como a Criptografia Protege a Blockchain

A criptografia desempenha um papel fundamental na segurança da blockchain, garantindo três pilares essenciais:

1. Autenticação

Toda transação numa blockchain requer uma assinatura digital, que verifica a identidade do remetente. Essa assinatura é gerada através de algoritmos criptográficos, como ECDSA (Elliptic Curve Digital Signature Algorithm), garantindo que apenas o proprietário da chave privada possa autorizar uma transação.

2. Integridade dos Dados

Cada bloco na blockchain contém um hash criptográfico do bloco anterior. Se alguém tentar alterar um bloco, o hash será modificado, tornando óbvia a tentativa de fraude. Isso cria uma cadeia de confiança matemática que protege o histórico de transações.

3. Confidencialidade

Embora as blockchains públicas sejam transparentes, a criptografia garante que apenas partes autorizadas possam acessar informações sensíveis. Técnicas como criptografia assimétrica (chaves pública/privada) e protocolos de privacidade, como o zk-SNARKs (Zero-Knowledge Succinct Non-Interactive Argument of Knowledge), mantêm certos dados ocultos sem comprometer a validade das transações.

Principais Algoritmos Criptográficos Usados na Blockchain

SHA-256 (Secure Hash Algorithm 256-bit)

Utilizado pela Bitcoin e muitas outras criptomoedas, o SHA-256 gera um hash único de 256 bits para cada bloco. Qualquer alteração mínima nos dados de entrada produz um hash completamente diferente, tornando extremamente difícil falsificar registros.

ECDSA (Elliptic Curve Digital Signature Algorithm)

Este algoritmo permite que os usuários assinem digitalmente transações usando suas chaves privadas. A segurança do ECDSA baseia-se na dificuldade matemática de resolver problemas de curva elíptica, garantindo que assinaturas sejam verificáveis mas impossíveis de forjar.

Merkle Trees (Árvores de Merkle)

Uma estrutura de dados que resume todas as transações em um bloco em um único hash. Isso permite que os nós da blockchain verifiquem rapidamente se uma transação está incluída num bloco sem precisar verificar cada registro individualmente.

Blockchain Pública vs. Privada: Diferenças na Criptografia

Embora ambas utilizem criptografia, blockchains públicas (como Bitcoin e Ethereum) e privadas (como Hyperledger) implementam segurança de maneiras diferentes:

Blockchain Públicas

- Totalmente transparentes, com todos os participantes podendo ver as transações.

- O foco está em resistência à censura e descentralização.

- Usam criptografia pesada para evitar ataques de 51%.

Blockchain Privadas

- Acesso restrito, normalmente usado por empresas.

- Podem empregar métodos de criptografia mais leves, já que os nós são conhecidos e confiáveis.

- Priorizam escalabilidade e controle sobre abertura total.

Desafios da Criptografia na Blockchain

Apesar dos avanços, a criptografia na blockchain enfrenta desafios:

1. Ameaças Quânticas

Computadores quânticos podem, no futuro, quebrar algoritmos como o ECDSA. Pesquisas em criptografia pós-quântica buscam mitigar esse risco.

2. Escalabilidade vs. Segurança

Aumentar a velocidade das transações muitas vezes exige concessões na robustez criptográfica, criando um equilíbrio delicado.

3. Gestão de Chaves

A perda de chaves privadas resulta na perda irreversível de ativos. Soluções como carteiras multi-signaturas ajudam, mas ainda são um ponto vulnerável.

Conclusão da Primeira Parte

A combinação de blockchain e criptografia criou um novo paradigma na segurança digital, permitindo aplicações que vão além das criptomoedas, como contratos inteligentes e cadeias de suprimentos auditáveis. Na próxima parte, exploraremos como essas tecnologias estão sendo aplicadas em diferentes setores e os avanços futuros em criptografia para blockchain.

(Continua...)

Blockchain e Criptografia na Prática: Aplicações e Inovações

Avanços em Criptografia para Blockchain

Com o crescimento da tecnologia blockchain, a criptografia também evoluiu para atender demandas mais complexas de segurança e privacidade. Novos algoritmos e técnicas estão sendo desenvolvidos para resolver problemas como escalabilidade, interoperabilidade e resistência à computação quântica.

Criptografia Pós-Quântica

Os computadores quânticos representam uma ameaça significativa para os sistemas criptográficos atuais. Algoritmos como Shor e Grover podem, em teoria, quebrar a segurança de chaves assimétricas usadas hoje. Como resposta, pesquisadores estão desenvolvendo:

- **Algoritmos baseados em rede (Lattice-based cryptography)* Considerados resistentes a ataques quânticos.

- **Esquemas de assinatura digital alternativos* Como sphincs+ e Dilithium.

- **Criptografia homomórfica* Permite que cálculos sejam feitos em dados criptografados sem precisar descriptografá-los.

Zero-Knowledge Proofs (ZKPs)

Uma das inovações mais promissoras, os ZKPs permitem que uma parte prove a veracidade de uma informação sem revelar a informação em si. Dois tipos principais são utilizados em blockchains:

- **zk-SNARKs (Zero-Knowledge Succinct Non-Interactive Argument of Knowledge)* Usado pelo Zcash para transações privadas.

- **zk-STARKs* Mais escaláveis e sem necessidade de configuração inicial confiável.

Essas tecnologias são essenciais para blockchains que buscam conciliar transparência e privacidade.

Aplicações da Blockchain Além das Criptomoedas

Embora o Bitcoin tenha popularizado a blockchain, suas aplicações vão muito além do setor financeiro.

Cadeia de Suprimentos (Supply Chain)

Empresas como IBM e Walmart utilizam blockchain para rastrear produtos desde a origem até o consumidor final. A criptografia garante que os dados não sejam adulterados, proporcionando:

- **Verificação de autenticidade* Evita falsificações de produtos farmacêuticos e alimentos.

- **Transparência* Consumidores podem verificar a procedência de produtos sustentáveis.

Saúde Digital

Hospitais e instituições médicas estão usando blockchain para proteger registros de pacientes. A criptografia assegura que:

- **Apenas profissionais autorizados acessem dados sensíveis**.

- **Históricos médicos sejam imutáveis e verificáveis**.

Votação Eletrônica

Sistemas de votação baseados em blockchain podem reduzir fraudes eleitorais. Soluções como a do Estonia utilizam:

- **Identificação digital segura**.

- **Registros criptografados e auditáveis**.

Blockchain e Contratos Inteligentes

Os contratos inteligentes (smart contracts) são autoexecutáveis e dependem de criptografia para garantir sua execução confiável. Plataformas como Ethereum utilizam:

Solidity e Linguagens Seguras

A linguagem Solidity, usada para escrever contratos inteligentes na Ethereum, incorpora funções criptográficas para:

- **Verificação de assinaturas**.

- **Geração de hashes seguros**.

Oracle Problem e Soluções Criptográficas

Um desafio para smart contracts é a obtenção de dados externos (oráculos) de forma confiável. Projetos como Chainlink utilizam:

- **Assinaturas digitais para validar dados externos**.

- **Mecanismos descentralizados para evitar pontos únicos de falha**.

Segurança em Carteiras Digitais

As carteiras de criptomoedas são um dos alvos mais comuns de ataques. A criptografia é essencial para protegê-las:

Tipos de Carteiras

- **Carteiras Quentes (Hot Wallets)* Conectadas à internet, usam criptografia para proteção contra invasões.

- **Carteiras Frias (Cold Wallets)* Armazenam chaves offline, exigindo menos criptografia ativa, mas dependem de backups seguros.

Multi-signatura (Multi-sig)

Uma técnica onde várias chaves são necessárias para autorizar uma transação, reduzindo riscos de roubo.

Desafios Atuais e Futuros

Escalabilidade vs. Segurança

Blockchains como Ethereum enfrentam o dilema entre aumentar a velocidade das transações e manter a segurança criptográfica. Soluções como sharding e rollups tentam resolver esse problema.

Regulação Governamental

Governos estão criando leis para criptomoedas e blockchain, o que pode impactar como a criptografia é implementada.

Educação do Usuário

Muitas fraudes ocorrem por erro humano, como compartilhamento de chaves privadas. Campanhas de conscientização são essenciais.

Próximos Passos: O Futuro da Blockchain e Criptografia

Na terceira parte deste artigo, exploraremos como as inovações em criptografia estão moldando o futuro da blockchain, incluindo:

- **Integração com IoT (Internet das Coisas)**.

- **Blockchains interoperáveis**.

- **Novos algoritmos para resistência quântica**.

(Continua...)

O Futuro da Blockchain e Criptografia: Tendências e Perspectivas

A Integração da Blockchain com a Internet das Coisas (IoT)

A combinação de blockchain com dispositivos IoT está criando sistemas mais seguros e autônomos. A criptografia é essencial para garantir a comunicação entre esses dispositivos sem intermediários confiáveis.

Casos de Uso

- **Cidades Inteligentes* Sensores urbanos podem usar blockchain para registrar dados como tráfego e consumo de energia de forma imutável.

- **Agricultura de Precisão* Dados coletados por sensores em plantações são armazenados em blockchain para evitar fraudes.

Desafios de Segurança

- **Escalabilidade* Milhões de dispositivos IoT geram um volume enorme de dados, exigindo blockchains otimizadas.

- **Ataques a Dispositivos Físicos* A criptografia deve proteger não só os dados, mas também o firmware dos dispositivos.

Interoperabilidade entre Blockchains

Um dos maiores obstáculos atuais é a falta de comunicação entre diferentes blockchains. Soluções criptográficas estão sendo desenvolvidas para conectar redes distintas.

Cross-Chain Solutions

Protocolos como Polkadot e Cosmos utilizam:

- **Protocolos de Consenso Seguros* Para validar transações entre blockchains.

- **Criptografia Adaptativa* Permite que diferentes redes funcionem juntas sem comprometer a segurança.

Atomic Swaps

Permitem a troca direta de criptomoedas entre blockchains diferentes sem intermediários, usando:

- **Hash Time-Locked Contracts (HTLCs)* Garantem que as transações ocorram apenas se ambas as partes cumprirem condições pré-definidas.

Blockchain na Identidade Digital

Sistemas de identidade descentralizados (DIDs) estão se tornando realidade, eliminando a necessidade de entidades centralizadas como governos ou empresas para verificar identidades.

Como Funciona

- **Chaves Criptográficas Únicas* Cada usuário controla sua identidade através de pares de chaves pública/privada.

- **Verificação sem Exposição de Dados* Técnicas como ZKPs permitem comprovar a idade ou nacionalidade sem revelar documentos.

Vantagens

- **Redução de Roubo de Identidade* Dados biométricos ou pessoais não ficam armazenados em bancos de dados vulneráveis.

- **Controle do Usuário* Indivíduos decidem quais informações compartilhar.

Criptografia Quântica-Resistente

Com a ameaça dos computadores quânticos, blockchains estão buscando alternativas seguras para os algoritmos atuais.

Algoritmos em Desenvolvimento

- **CRYSTALS-Kyber* Para criptografia de chave pública.

- **CRYSTALS-Dilithium* Para assinaturas digitais.

Implementação Progressiva

Projetos como Ethereum e Cardano já estão pesquisando a migração para algoritmos pós-quânticos sem causar rupturas na rede.

Privacidade Aprimorada com Confidential Computing

Além da criptografia tradicional, novas técnicas estão sendo integradas à blockchain:

Computação em Enclaves Seguros

Tecnologias como Intel SGX permitem processar dados criptografados em áreas isoladas do hardware, útil para:

- **Finanças Descentralizadas (DeFi)* Cálculos sensíveis podem ser executados sem expor entradas.

- **Saúde* Análise de dados médicos sem acesso direto a registros.

O Papel da Inteligência Artificial (IA) na Segurança Blockchain

A IA está sendo usada para detectar ameaças em tempo real em redes blockchain:

Detecção de Golpes

- **Smart Contracts Maliciosos* IA pode analisar padrões para identificar códigos suspeitos.

- **Ataques de Phishing* Algoritmos monitoram transações incomuns.

Otimização de Consenso

Redes como Fetch.ai usam IA para melhorar:

- **Eficiência Energética* Reduzindo o custo de mecanismos como Proof-of-Work.

- **Velocidade de Validação* Identificando nós confiáveis mais rapidamente.

Descentralização vs. Regulamentação

A tensão entre anonimato e conformidade legal está moldando o futuro da criptografia na blockchain:

KYC/AML em Criptomoedas

Corretoras agora implementam:

- **Verificação de Identidade Criptografada* Usando ZKPs para cumprir regulamentações sem expor dados.

- **Monitoramento de Transações* Sem comprometer a privacidade completamente.

Moedas Digitais de Bancos Centrais (CBDCs)

Governos estão desenvolvendo suas próprias moedas digitais com:

- **Controle Fiscal Incorporado* Limites de transação e rastreamento.

- **Criptografia Balanceada* Permitindo auditoria sem vigilância total.

Conclusão: Um Futuro Criptografado

A evolução da blockchain está intrinsecamente ligada aos avanços na criptografia. À medida que enfrentamos desafios como computação quântica e demandas por maior privacidade, novas soluções emergem para tornar os sistemas não apenas mais seguros, mas também mais eficientes e acessíveis.

A próxima década testemunhará uma integração ainda maior entre blockchain, criptografia e outras tecnologias emergentes, redefinindo setores inteiros – desde finanças até governança digital. A chave para esse futuro será a inovação contínua em segurança criptográfica, garantindo que a revolução descentralizada mantenha suas promessas de transparência, autonomia e resistência à censura.

Embora os desafios sejam significativos, o potencial da blockchain, aliado a uma criptografia robusta, continuará a impulsionar uma nova era de confiança digital – onde indivíduos e organizações podem interagir globalmente sem depender de intermediários tradicionais. O caminho à frente é complexo, mas a recompensa é um ecossistema digital verdadeiramente soberano e seguro.

Troca de Chaves Diffie Hellman: Guia Essencial

A Troca de Chaves Diffie-Hellman (DH) é um pilar da segurança digital moderna. Este protocolo criptográfico permite que duas partes estabeleçam uma chave secreta compartilhada através de um canal de comunicação inseguro. Sua magia reside na dificuldade matemática do problema do logaritmo discreto, protegendo a comunicação global.

Desde sua publicação pública em 1976, o protocolo revolucionou a criptografia. Ele pavimentou o caminho para os sistemas de chave pública que utilizamos diariamente. Hoje, ele é a base invisível para a segurança em HTTPS, VPNs e mensagens criptografadas.

Em 2023, aproximadamente 90% dos sites HTTPS utilizam variações do Diffie-Hellman (DHE/ECDHE) para estabelecer conexões seguras, destacando sua ubiquidade na proteção de dados na web.

O Que é a Troca de Chaves Diffie-Hellman?

Em essência, a Troca de Chaves Diffie-Hellman é um método para dois interlocutores, que chamaremos de Alice e Bob, gerarem uma chave secreta idêntica. A genialidade está no fato de que essa troca pode acontecer abertamente, sem que um espião consiga descobrir o segredo final. Este processo não criptografa dados por si só, mas negocia a chave simétrica que será usada para isso.

Diferente da criptografia simétrica tradicional, que exige um segredo pré-compartilhado, o DH resolve um problema fundamental. Ele permite o estabelecimento seguro de um canal em um primeiro contato. Esta inovação é o coração dos sistemas híbridos de criptografia que dominam a internet atualmente.

O Problema que o Diffie-Hellman Resolve

Antes de 1976, a criptografia eficiente dependia exclusivamente de chaves simétricas, como o AES. O grande desafio era: como duas partes que nunca se comunicaram antes podem combinar uma chave secreta de forma segura? Enviá-la por um canal inseguro é arriscado. O protocolo Diffie-Hellman forneceu uma solução elegante e matematicamente segura para este dilema.

O protocolo garante que, mesmo que um atacante intercepte toda a conversa pública inicial, ele não poderá derivar a chave secreta compartilhada. Isso se deve à complexidade computacional de reverter a operação matemática central, conhecida como logaritmo discreto. A segurança não reside no sigilo do algoritmo, mas na dificuldade do cálculo inverso.

Como Funciona o Protocolo Diffie-Hellman: Um Exemplo Prático

O funcionamento do protocolo pode ser ilustrado com um exemplo simplificado usando números pequenos. O processo envolve parâmetros públicos, segredos privados e cálculos matemáticos modulares. Vamos analisar o passo a passo fundamental que torna possível o segredo compartilhado.

Os Parâmetros Públicos Acordados

Primeiro, Alice e Bob precisam concordar abertamente em dois números. Esses números não são secretos e podem ser conhecidos por qualquer pessoa, inclusive um potencial atacante.

- Um Número Primo (p): Vamos usar, por exemplo, p = 17. Este é o módulo.

- Uma Base ou Gerador (g): Um número menor que p, como g = 3. Este número tem propriedades matemáticas especiais dentro do grupo cíclico.

A Geração dos Segredos Privados e Valores Públicos

Cada parte então escolhe um número secreto privado que nunca será revelado.

- Alice escolhe seu segredo privado, digamos a = 15.

- Bob escolhe seu segredo privado, digamos b = 13.

Em seguida, cada um calcula seu valor público usando uma fórmula específica: (g ^ segredo privado) mod p. O operador "mod" significa o resto da divisão pelo primo p.

- Alice calcula: A = (3¹⁵) mod 17 = 6. Ela envia este valor (6) para Bob.

- Bob calcula: B = (3¹³) mod 17 = 12. Ele envia este valor (12) para Alice.

O Cálculo da Chave Secreta Compartilhada

Aqui está a parte brilhante. Agora, Alice e Bob usam o valor público recebido da outra parte e seu próprio segredo privado para calcular a mesma chave.

- Alice recebe B=12 e calcula: K = (B^a) mod p = (12¹⁵) mod 17 = 10.

- Bob recebe A=6 e calcula: K = (A^b) mod p = (6¹³) mod 17 = 10.

Milagrosamente, ambos chegam ao mesmo número: 10. Este é o seu segredo compartilhado, que pode servir de base para uma chave de criptografia simétrica. Um observador que conhecesse apenas os números públicos (17, 3, 6 e 12) acharia extremamente difícil descobrir o número 10.

Base Matemática: A Segurança do Logaritmo Discreto

A segurança robusta da Troca de Chaves Diffie-Hellman não é um segredo obscuro. Ela é fundamentada em um problema matemático considerado computacionalmente intratável para números suficientemente grandes: o problema do logaritmo discreto. Este é o cerne da sua resistência a ataques.

Dado um grupo cíclico finito (como os números sob aritmética modular com um primo), é fácil calcular o resultado da operação g^a mod p. No entanto, na direção inversa, dado o resultado e conhecem g e p, é extremamente difícil descobrir o expoente secreto a. A única forma conhecida com a computação clássica é através de força bruta, que se torna inviável quando o número primo p possui centenas ou milhares de bits.

A diferença de complexidade é abissal: elevar um número a uma potência (operação direta) é exponencialmente mais fácil do que resolver o logaritmo discreto (operação inversa). Esta assimetria computacional é o que protege a chave secreta.

É crucial destacar que o DH difere profundamente de algoritmos como o RSA. Enquanto o RSA também é assimétrico e se baseia na dificuldade de fatorar números grandes, o Diffie-Hellman é estritamente um protocolo de acordo de chaves. Ele não é usado diretamente para cifrar ou assinar documentos, mas sim para derivar de forma segura uma chave simétrica que fará esse trabalho pesado.

Origens Históricas e Impacto Revolucionário

A publicação do artigo "New Directions in Cryptography" por Whitfield Diffie e Martin Hellman em 1976 marcou um ponto de virada na história da segurança da informação. Eles apresentaram ao mundo o primeiro esquema prático de troca de chaves de chave pública, resolvendo um problema que atormentava criptógrafos há décadas.

Curiosamente, desclassificações posteriores revelaram que o protocolo, ou variantes muito próximas, haviam sido descobertos independentemente alguns anos antes por Malcolm Williamson no GCHQ (Reino Unido). No entanto, esse trabalho permaneceu classificado como segredo de estado e não influenciou a pesquisa pública. Em um gesto notável de reconhecimento, Martin Hellman sugeriu em 2002 que o algoritmo deveria ser chamado de Diffie-Hellman-Merkle, creditando as contribuições fundamentais de Ralph Merkle.

O impacto foi imediato e profundo. O Diffie-Hellman abriu as portas para toda a era da criptografia de chave pública. Ele provou que era possível uma comunicação segura sem um canal seguro pré-existente para compartilhar o segredo. Isto pavimentou direta ou indiretamente o caminho para o RSA, e permitiu o desenvolvimento de protocolos essenciais para a internet moderna, como o TLS (Transport Layer Security) e o SSH (Secure Shell). A criptografia deixou de ser um domínio exclusivo de governos e militares e tornou-se acessível ao público.

Variações e Evoluções do Protocolo Diffie-Hellman

O protocolo Diffie-Hellman clássico, baseado em aritmética modular, deu origem a várias variantes essenciais. Essas evoluções foram impulsionadas pela necessidade de maior eficiência, segurança aprimorada e adequação a novas estruturas matemáticas. As duas principais ramificações são o Diffie-Hellman de Curvas Elípticas e as implementações efêmeras.

Estas variações mantêm o princípio central do segredo compartilhado, mas otimizam o processo para o mundo moderno. Elas respondem a vulnerabilidades descobertas e à demanda por desempenho em sistemas com recursos limitados, como dispositivos IoT.

Diffie-Hellman de Curvas Elípticas (ECDH)

A variante mais importante é o Diffie-Hellman de Curvas Elípticas (ECDH). Em vez de usar a aritmética modular com números primos grandes, o ECDH opera sobre os pontos de uma curva elíptica definida sobre um campo finito. Esta mudança de domínio matemático traz benefícios enormes para a segurança prática e eficiência computacional.

O ECDH oferece o mesmo nível de segurança com tamanhos de chave significativamente menores. Enquanto um DH clássico seguro requer chaves de 2048 a 4096 bits, o ECDH atinge segurança equivalente com chaves de apenas 256 bits. Isto resulta em economia de largura de banda, armazenamento e, crucialmente, poder de processamento.

- Vantagem Principal: Segurança equivalente com chaves muito menores.

- Consumo de Recursos: Menor poder computacional e largura de banda necessários.

- Aplicação Típica: Amplamente usada em TLS 1.3, criptografia de mensagens (Signal, WhatsApp) e sistemas embarcados.

Diffie-Hellman Efêmero (DHE/EDHE)

Outra evolução crítica é o conceito de Diffie-Hellman Efêmero (DHE). Na modalidade "efêmera", um novo par de chaves DH é gerado para cada sessão de comunicação. Isto contrasta com o uso de chaves DH estáticas ou de longa duração, que eram comuns no passado. A versão em curvas elípticas é chamada ECDHE.

Esta prática é fundamental para alcançar o segredo perfeito forward (forward secrecy). Se a chave privada de longa duração de um servidor for comprometida no futuro, um atacante não poderá descriptografar sessões passadas capturadas. Cada sessão usou uma chave temporária única e descartada, tornando o ataque retroativo inviável.

O protocolo TLS 1.3, padrão moderno para HTTPS, tornou obrigatório o uso de variantes efêmeras (DHE ou ECDHE), eliminando a negociação de cifras sem forward secrecy.

Aplicações Práticas na Segurança Moderna

A Troca de Chaves Diffie-Hellman não é um conceito teórico. Ela é a espinha dorsal invisível que garante a privacidade e integridade de inúmeras aplicações cotidianas. Seu papel é quase sempre o mesmo: negociar de forma segura uma chave simétrica para uma sessão específica dentro de um sistema híbrido de criptografia.

Sem este mecanismo, estabelecer conexões seguras na internet seria muito mais lento, complicado e vulnerável. O DH resolve o problema da distribuição inicial de chaves de forma elegante e eficaz, permitindo que protocolos de camada superior foquem em autenticação e cifragem dos dados.

Segurança na Web (TLS/HTTPS)

A aplicação mais ubíqua é no protocolo TLS (Transport Layer Security), que dá o "S" ao HTTPS. Durante o handshake (aperto de mão) de uma conexão TLS, o cliente e o servidor usam uma variante do Diffie-Hellman (geralmente ECDHE) para acordar uma chave mestra secreta.

- Função: Deriva a chave de sessão simétrica usada para criptografar o tráfego HTTP.

- Benefício:: Fornece forward secrecy quando usado na modalidade efêmera.

- Dados: Conforme citado, cerca de 90% das conexões HTTPS confiam neste método.

Redes Privadas Virtuais (VPNs) e Comunicações Seguras

Protocolos VPN como IPsec e OpenVPN utilizam intensamente a troca DH. No IPsec, por exemplo, a fase 1 da associação de segurança (IKE) usa DH para estabelecer um canal seguro inicial. Este canal protege a negociação subsequente dos parâmetros para o túnel de dados propriamente dito.

Aplicativos de mensagem como WhatsApp e Signal também implementam protocolos que incorporam o ECDH. O Signal Protocol, referência em criptografia ponta-a-ponta, usa uma cadeia tripla de trocas DH (incluindo chaves prévias e chaves efêmeras) para garantir robustez e segurança forward e future secrecy.

Outras Aplicações Especializadas

O algoritmo também encontra seu lugar em nichos específicos de tecnologia. No universo das blockchains e criptomoedas, conceitos derivados são usados em algumas carteiras e protocolos de comunicação. Em telecomunicações, grupos Diffie-Hellman padronizados (como os definidos pelo IETF) são usados para proteger a sinalização e o tráfego de voz sobre IP (VoIP).

- SSH (Secure Shell): Usa DH para estabelecer a conexão criptografada para acesso remoto a servidores.

- PGP/GPG: Em sistemas de criptografia de e-mail, pode ser usado como parte do processo de acordo de chave simétrica para uma mensagem.

- Comunicação entre Dispositivos IoT: Suas variantes eficientes (como ECDH) são ideais para dispositivos com recursos limitados.

Vulnerabilidades e Considerações de Segurança

Apesar de sua robustez matemática, a implementação prática da Troca de Chaves Diffie-Hellman não está isenta de riscos. A segurança real depende criticamente da correta escolha de parâmetros, da implementação livre de erros e da mitigação de ataques conhecidos. A falsa sensação de segurança é um perigo maior do que o protocolo em si.

O ataque mais clássico ao DH puro é o man-in-the-middle (MITM) ou homem-no-meio. Como o protocolo básico apenas estabelece um segredo compartilhado, mas não autentica as partes, um atacante ativo pode se interpor entre Alice e Bob. Ele pode conduzir duas trocas DH separadas, uma com cada vítima, e assim descriptografar, ler e re-cifrar toda a comunicação.

A proteção essencial contra MITM é a autenticação. No TLS, isso é feito usando certificados digitais e assinaturas criptográficas (como RSA ou ECDSA) para provar a identidade do servidor e, opcionalmente, do cliente.

Parâmetros Fracos e Ataques de Pré-Computação

A segurança do DH clássico é diretamente proporcional ao tamanho e qualidade do número primo p utilizado. O uso de primos fracos ou pequenos é uma vulnerabilidade grave. Um ataque famoso, chamado Logjam (2015), explorou servidores que aceitavam grupos DH com apenas 512 bits, permitindo que atacantes quebrassem a conexão.

- Tamanho Mínimo Recomendado: 2048 bits é considerado o mínimo seguro atualmente, com 3072 ou 4096 bits sendo preferíveis para longo prazo.

- Ataque de Pré-Computação: Para um primo fixo, um atacante pode investir grande poder computacional pré-calculando tabelas para aquele grupo específico. Depois, pode quebrar conexões individuais rapidamente. Isto reforça a necessidade de DH efêmero, que gera novos parâmetros por sessão.

A Ameaça da Computação Quântica

A maior ameaça teórica de longo prazo vem da computação quântica. O algoritmo de Shor, se executado em um computador quântico suficientemente poderoso, pode resolver eficientemente tanto o problema do logaritmo discreto quanto o da fatoração de inteiros. Isto quebraria completamente a segurança do DH clássico e do ECDH.

Embora tal máquina ainda não exista de forma prática, a ameaça é levada a sério. Isso impulsiona o campo da criptografia pós-quântica. Agências como o NIST estão padronizando novos algoritmos de acordo de chaves, como o ML-KEM (anteriormente CRYSTALS-Kyber), que resistem a ataques quânticos. A transição para estes padrões é uma tendência crítica na segurança da informação.

Apesar da ameaça quântica, o Diffie-Hellman ainda pode ser seguro com grupos muito grandes. Estimativas sugerem que o DH clássico com módulos de 8192 bits pode oferecer resistência a ataques quânticos no futuro próximo. No entanto, a ineficiência dessa abordagem torna as alternativas pós-quânticas mais atraentes.

Implementação e Boas Práticas

A correta implementação da Troca de Chaves Diffie-Hellman é tão crucial quanto a sua teoria. Desenvolvedores e administradores de sistemas devem seguir diretrizes rigorosas para evitar vulnerabilidades comuns. A escolha de parâmetros, a geração de números aleatórios e a combinação com autenticação são etapas críticas.

Ignorar essas práticas pode transformar um protocolo seguro em uma porta aberta para ataques. A segurança não reside apenas no algoritmo, mas na sua configuração e uso dentro de um sistema mais amplo e bem projetado.

Escolha de Grupos e Parâmetros Seguros

Para o DH clássico, a seleção do grupo Diffie-Hellman (o par primo p e gerador g) é fundamental. A comunidade de segurança padronizou grupos específicos para garantir que os parâmetros sejam matematicamente robustos. O uso de grupos padrão evita armadilhas como primos não aleatórios ou com propriedades fracas.

- Grupos do IETF: Grupos como o 14 (2048 bits), 15 (3072 bits) e 16 (4096 bits) são amplamente aceitos e testados.

- Parâmetros Efetêmeros: Sempre que possível, prefira DHE ou ECDHE com geração de novos parâmetros por sessão para forward secrecy.

- Evite Grupos Personalizados: A menos que haja expertise criptográfica profunda, utilize grupos padronizados e amplamente auditados.

Para ECDH, a segurança está vinculada à escolha da curva elíptica. Curvas padrão e consideradas seguras, como a Curve25519 e os conjuntos de curvas do NIST (P-256, P-384), devem ser preferidas. Estas curvas foram projetadas para resistir a classes conhecidas de ataques e são eficientemente implementadas.

Geração de Números Aleatórios e Autenticação

A força dos segredos privados (a e b) depende diretamente da qualidade da aleatoriedade utilizada para gerá-los. Um gerador de números pseudoaleatórios (PRNG) fraco ou previsível compromete toda a segurança do protocolo. Sistemas devem utilizar fontes criptograficamente seguras de entropia.

Como discutido, o Diffie-Hellman puro não fornece autenticação. É imperativo combiná-lo com um mecanismo de autenticação forte para prevenir ataques MITM.

- Certificados Digitais: No TLS, o servidor prova sua identidade assinando digitalmente a troca de chaves com seu certificado.

- Assinaturas Digitais: Protocolos como SSH usam assinaturas (RSA, ECDSA, Ed25519) para autenticar as partes após a troca DH.

- Chaves Pré-Compartilhadas (PSK): Em alguns cenários, um segredo compartilhado prévio pode autenticar a troca DH.

A combinação perfeita é um protocolo híbrido: usar DH (para acordo de chave segura) com assinaturas digitais (para autenticação). Esta é a base do TLS moderno e do SSH.

O Futuro: Diffie-Hellman na Era Pós-Quântica

A criptografia pós-quântica (PQC) representa o próximo capítulo na segurança digital. Com os avanços na computação quântica, os alicerces matemáticos do DH e do ECDH estão sob ameaça de longo prazo. A transição para algoritmos resistentes a quantas já começou e envolverá a coexistência e eventual substituição dos protocolos atuais.

Esta não é uma mudança simples. Novos algoritmos têm tamanhos de chave maiores, assinaturas mais longas e características de desempenho diferentes. A adoção será gradual e exigirá atenção cuidadosa à interoperabilidade e à segurança durante o período de transição.

Algoritmos de Acordo de Chaves Pós-Quânticos

O NIST (Instituto Nacional de Padrões e Tecnologia dos EUA) lidera a padronização global de algoritmos PQC. Em 2024, o principal algoritmo selecionado para acordo de chaves foi o ML-KEM (Module-Lattice Key Encapsulation Mechanism), anteriormente conhecido como CRYSTALS-Kyber. Ele se baseia na dificuldade de problemas em reticulados (lattices), considerados resistentes a ataques quânticos.

- ML-KEM (Kyber): Será o padrão para acordo de chaves, assumindo um papel análogo ao do DH.

- Transição Híbrida: Inicialmente, os sistemas provavelmente implementarão esquemas híbridos, executando tanto DH/ECDH quanto ML-KEM. A chave secreta final será derivada de ambas as operações.

- Objetivo: Garantir que mesmo que um dos algoritmos seja quebrado (por exemplo, o DH por um computador quântico), a comunicação permaneça segura.

Linha do Tempo e Implicações para o Diffie-Hellman

A migração completa levará anos, possivelmente uma década. Durante este período, o Diffie-Hellman e o ECDH continuarão sendo essenciais. Protocolos como o TLS 1.3 já estão preparados para extensões que permitem a negociação de cifras PQC. A indústria está testando e implementando essas soluções em bibliotecas criptográficas e sistemas operacionais.

A perspectiva não é a extinção do DH, mas sua evolução dentro de um ecossistema criptográfico mais diversificado e resiliente. Para a maioria das aplicações atuais, o uso de DH efêmero com grupos grandes (3072+ bits) ou ECDH com curvas seguras ainda oferece proteção robusta contra ameaças clássicas.

Conclusão: O Legado Permanente de Diffie-Hellman

A Troca de Chaves Diffie-Hellman revolucionou a segurança da comunicação digital. Desde sua concepção na década de 1970, ela solucionou o problema fundamental de como estabelecer um segredo compartilhado em um canal aberto. Seu legado é a base sobre qual a privacidade online, o comércio eletrônico e as comunicações seguras foram construídos.

Embora os detalhes de implementação tenham evoluído – com a ascensão do ECDH e a ênfase no segredo perfeito forward – o princípio central permanece inabalado. O protocolo continua sendo um componente crítico em protocolos ubíquos como TLS, SSH, IPsec e aplicativos de mensagens criptografadas.

Principais Pontos de Revisão

- Funcionamento Essencial: Duas partes geram um segredo compartilhado usando matemática modular e números públicos e privados, explorando a dificuldade do logaritmo discreto.

- Segurança Híbrida: O DH é quase sempre usado em sistemas híbridos, estabelecendo uma chave simétrica para criptografia rápida dos dados.

- Autenticação é Crucial: O protocolo puro é vulnerável a ataques MITM; deve sempre ser combinado com mecanismos de autenticação forte (certificados, assinaturas).

- Evolução para a Eficiência: O ECDH oferece segurança equivalente com chaves menores, sendo a escolha padrão moderna.

- Forward Secrecy: O uso de variantes efêmeras (DHE/ECDHE) é uma prática essencial para proteger comunicações passadas.

- Futuro Pós-Quântico: A ameaça da computação quântica está impulsionando a adoção de algoritmos como o ML-KEM, mas o DH permanecerá relevante durante uma longa transição.

Olhando para o futuro, o Diffie-Hellman simboliza um princípio duradouro na segurança da informação: a elegância de uma solução matemática que transforma um canal público em uma fundação privada. Mesmo com a chegada da criptografia pós-quântica, os conceitos de acordo de chave segura que ele inaugurou continuarão a orientar o design de protocolos.

A compreensão da Troca de Chaves Diffie-Hellman não é apenas um exercício acadêmico. É um conhecimento fundamental para qualquer profissional de segurança, desenvolvedor ou entusiasta de tecnologia que queira entender como a confiança e a privacidade são estabelecidas no mundo digital. Ao dominar seus princípios, vulnerabilidades e aplicações, podemos construir e manter sistemas que protegem efetivamente as informações em um cenário de ameaças em constante evolução.

Em resumo, a Troca de Chaves Diffie-Hellman revolucionou a criptografia ao permitir um compartilhamento seguro de chaves em canais públicos. Sua segurança, baseada em problemas matemáticos complexos, continua sendo um alicerce vital para a privacidade digital. Portanto, compreender seus princípios é fundamental para qualquer pessoa que valorize a segurança de suas comunicações online.

O Criptografia Simples XOR: Uma Introdução

A criptografia é uma disciplina essencial para garantir a segurança de informações na era digital. Ela pode ser complexa e exigir algoritmos matemáticos sofisticados, mas também pode ser simples e eficaz, dependendo da aplicação e do nível de segurança desejado. Uma das formas mais básicas de criptografia é a criptografia XOR (ou "exclusive or"). Neste artigo, vamos explorar o que é a criptografia XOR, como funciona e quais são suas aplicações práticas.

Entendendo a Operação XOR

Antes de mergulharmos na criptografia em si, é crucial entender a operação lógica XOR. XOR é uma operação binária que leva dois bits de entrada e produz um bit de saída. As regras são simples: a saída é verdadeira (ou 1) se e somente se uma das entradas for verdadeira, mas não ambas. Em termos binários:

- 0 XOR 0 = 0

- 0 XOR 1 = 1

- 1 XOR 0 = 1

- 1 XOR 1 = 0

A propriedade mais interessante da operação XOR é que ela é reversível: aplicar a operação XOR duas vezes com o mesmo valor chave restaura o valor original. Isto significa que podemos usar XOR tanto para criptografar quanto para descriptografar.

Criptografia XOR em Ação

A criptografia XOR funciona de maneira bastante simples. Considere que temos um texto claro que queremos criptografar e uma chave. O processo envolve aplicar a operação XOR entre cada bit do texto claro e a correspondente bit da chave. O resultado é o texto cifrado. Para descriptografar, basta aplicar a mesma operação XOR entre o texto cifrado e a chave.

Por exemplo, imagine que o texto claro seja uma mensagem binária "1100" e a chave seja "1010". A operação resultaria na seguinte sequência:

- (1) XOR (1) = 0

- (1) XOR (0) = 1

- (0) XOR (1) = 1

- (0) XOR (0) = 0

Portanto, o texto cifrado seria "0110". Para recuperar o texto original "1100", basta aplicar novamente a operação XOR entre "0110" e a chave "1010".

Vantagens e Desvantagens da Criptografia XOR

A criptografia XOR apresenta algumas vantagens significativas, especialmente sua simplicidade e velocidade. Devido à sua simplicidade, é extremamente rápida e requer pouco poder computacional, tornando-a ideal para aplicações em sistemas de baixa potência ou onde a simplicidade é desejada.

No entanto, essa simplicidade também vem com uma desvantagem crucial: a segurança da criptografia XOR depende fortemente da chave utilizada. Se a chave for pequena ou previsível, um atacante pode facilmente realizar um ataque de força bruta ou usar análise de frequência para decifrar o texto cifrado. Portanto, para que a criptografia XOR tenha uma segurança aceitável, a chave deve ser tão longa quanto o próprio texto claro e usada apenas uma vez. Este método é conhecido como One-Time Pad, e quando implementado corretamente, é teoricamente inquebrável.

Aplicações da Criptografia XOR

Apesar de suas limitações, a criptografia XOR encontrou seu lugar em várias aplicações práticas. É comumente usada como componente em algoritmos de criptografia mais complexos, onde sua simplicidade pode ser combinada com outros métodos para melhorar a segurança. Além disso, é amplamente utilizada em engenharia de software para tarefas simples de ofuscação e manipulação de dados.

Em algumas situações, como em algoritmos de compressão de dados e transmissão de informações em redes, a criptografia XOR é usada devido à sua rapidez e eficiência. Ela permite a realização de operações bit a bit em tempo real, essencial para sistemas que premiam velocidade e resposta rápida.

Conclusão

A criptografia XOR, embora básica, oferece uma lição valiosa sobre os princípios fundamentais da criptografia. Sua simplicidade e reversibilidade a tornam uma ferramenta poderosa para aprender e explorar conceitos criptográficos. No entanto, sua segurança depende inteiramente do uso correto da chave, destacando a importância de compreender as limitações e melhores práticas ao implementar este método em situações reais.

Com esta introdução, esperamos ter fornecido uma visão clara sobre como a criptografia XOR funciona e onde ela pode ser aplicada. Na próxima parte deste artigo, vamos discutir mais sobre as limitações, explorar casos de uso específicos, e ver como a XOR é utilizada em sistemas modernos.

Desafios e Limitações da Criptografia XOR

Apesar de sua simplicidade e eficiência, a criptografia XOR não está isenta de desafios, especialmente em termos de segurança. Quando usada isoladamente, é considerada inadequada para proteger dados sensíveis em um ambiente com ameaças sofisticadas. Isso se deve principalmente à previsibilidade e repetição que podem ocorrer quando chaves inadequadas são utilizadas.

Um dos principais problemas no uso da criptografia XOR é o risco de reutilização da chave. Quando a mesma chave é usada para criptografar mensagens diferentes, os padrões podem emergir, facilitando a tarefa para um atacante identificar parte do texto original através de técnicas de análise de frequência e análise de padrões. A reutilização da chave viola o princípio fundamental do método de One-Time Pad, que exige que a chave seja completamente aleatória, do mesmo comprimento do texto que está sendo criptografado, e utilizada apenas uma vez.

O Requisito de Chave de One-Time Pad

A implementação da criptografia XOR como um One-Time Pad é teoricamente segura, mas, na prática, cria desafios logísticos significativos. O principal problema é a geração e gerenciamento de chaves verdadeiramente aleatórias e do mesmo comprimento do texto original. Note que essas chaves devem ser geradas sempre que uma nova mensagem é criptografada, o que pode se tornar impraticável para grandes volumes de dados.

Além disso, a distribuição segura dessas chaves entre as partes envolvidas na comunicação é uma tarefa complexa. Em muitos cenários, a facilidade de comunicação segura de uma longa chave pode ser tão difícil quanto a comunicação segura da própria mensagem original. Portanto, a implementação prática do One-Time Pad exige um sistema robusto para a troca e gerenciamento de chaves, que infelizmente muitas vezes não é viável.

Casos de Uso Modernos da Criptografia XOR

Embora a criptografia XOR não seja geralmente usada de forma isolada para proteger dados em sistemas modernos, ela ainda possui várias aplicações práticas. Devido à sua eficiência em operações bit a bit, é frequentemente empregada como um componente em sistemas de criptografia mais complexos.

Um exemplo é o uso do XOR em cifras de bloco mais sofisticadas, como o algoritmo de criptografia DES (Data Encryption Standard) ou AES (Advanced Encryption Standard), onde ele é incorporado como parte integrante do processo de combinação e substituição. Aqui, a criptografia XOR ajuda a embaralhar os dados e a aumentar o número de camadas de manipulação requeridas para brecar o algoritmo.

Além de cifras, uma aplicação proeminente da criptografia XOR é na criação de funções de dispersão e verificação como checksums, onde a operação XOR é usada para detectar erros durante a transmissão de dados. Essa verificação é empregada em protocolos de comunicação de dados para garantir integridade e é especialmente útil em dispositivos onde a capacidade computacional é limitada.

Ofuscação e Segurança de Software

Outra área onde a criptografia XOR continua relevante é na ofuscação de software. Em voltas à segurança digital, a ofuscação de dados serve para proteger o conteúdo de código-fonte, tornando-o mais difícil de reverter por ações maliciosas. Desenvolvedores frequentemente usam a operação XOR para ofuscar strings e outros blocos de dados no código, uma vez que é uma maneira simples e eficiente de esconder informações sensíveis.

No entanto, embora eficazes para inibir ataques triviais, técnicas de ofuscação baseadas em XOR não são infalíveis e devem ser usadas em combinação com outros métodos de proteção para aumentar a segurança de software.

Segurança e Futuro da Criptografia XOR

Não obstante suas limitações, a criptografia XOR ainda desempenha um papel crítico no campo do processamento de dados e segurança digital. Para garantir seu uso seguro no futuro, pesquisas contínuas focam na integridade e complexidade da geração de chaves, bem como em métodos híbridos para combinar a simplicidade do XOR com elementos de criptografia de ponta a fim de criar soluções mais seguras.

Com a evolução das ameaças cibernéticas e da sofisticação dos ataques, a implementação segura de qualquer forma de criptografia, incluindo a XOR, requer uma avaliação crítica e planejamento estratégico rigoroso. O futuro da criptografia XOR pode se concentrar em usos altamente especializados e na integração com tecnologias emergentes de segurança que valorizam a agilidade e a economia de recursos.

Nos continuaremos a explorar como a criptografia XOR pode evoluir e integrar-se a futuros sistemas de segurança na terceira parte deste artigo, analisando novos desafios e oportunidades em um mundo em constante mudança.

A Criptografia XOR em Sistemas de Seguros Cibernéticos

Com o avanço da tecnologia e o aumento das ameaças cibernéticas, a necessidade de soluções de segurança eficazes é mais crítica do que nunca. A simplicidade da criptografia XOR a torna uma candidata interessante para pesquisar modos inovadores de assegurar dados, especialmente quando combinada com outros algoritmos mais robustos. Esta integração pode oferecer um equilíbrio entre eficiência computacional e segurança aprimorada.

Um dos futuros prospectos interessantes é o uso da criptografia XOR em esquemas de segurança post-quantum. À medida que os computadores quânticos começam a emergir, eles ameaçam a eficácia dos algoritmos criptográficos tradicionais que dependem do fator de dificuldade de certos problemas matemáticos. Em um cenário pós-quântico, onde muitos sistemas atuais podem ser quebrados por cálculos quânticos, a leveza e versatilidade do XOR poderiam ser utilizadas em combinação com técnicas que resistem à capacidade dos computadores quânticos.

Integração em Protocolos Criptográficos Complexos

A criptografia XOR já encontra lugar em vários protocolos complexos devido à sua eficiência. No futuro, aprimorar essa integração poderia envolver o desenvolvimento de técnicas híbridas que combinem a simplicidade do XOR com complexidade adicional que aumente a dificuldade de ataques. Nos sistemas de codificação de rede, por exemplo, onde o processamento rápido é necessário, a criptografia XOR pode desempenhar um papel vital em operações que requerem mudanças rápidas nos padrões dos dados.

Ademais, a pesquisa contínua em análise criptográfica pode ajudar a descobrir novas formas em que a operação XOR pode contribuir para um sistema mais holístico de segurança, minimizando suas debilidades por meio de infraestrutura adaptativa, onde o algoritmo XOR é englobado em camadas adicionais de criptografia que mascaram potenciais repetições de padrões.

Aspectos Educacionais e de Desenvolvimento

Além de seu uso prático em segurança e processamento de dados, a criptografia XOR possui um valioso aspecto educacional. Por ser simples de entender e implementar, é frequentemente utilizada como ferramenta pedagógica para introduzir estudantes ao vasto mundo da criptografia. Ele possibilita a compreensão dos conceitos fundamentais, como operações bit a bit, a importância das chaves e o impacto de diferentes técnicas de criptografia na segurança de informações.

Profissionais de TI e desenvolvedores de software, ao se familiarizarem com XOR, ganham insights da importância de cada escolha de algoritmo no desenho de segurança e podem inferir como essas escolhas impactam a performance e resistência a ataques. Isso auxilia no desenvolvimento de uma mentalidade de segurança, necessária para mitigar riscos e criar programas mais seguros e robustos.

O Potencial Futuro da Criptografia XOR

Embora muitos prevejam que o futuro tornará alguns aspectos básicos da criptografia XOR obsoletos à medida que mais complexos e eficientes algoritmos forem desenvolvidos, sua durabilidade mostra que há sempre um lugar para retornos aos fundamentos. Isso é especialmente verdadeiro quando se avalia sistemas menores e menos poderosos, onde a simplicidade é essencial para uma operação funcional.

Prospectivamente, a criptografia XOR pode transcender suas limitações ao se unir aos exploradores de segurança e desenvolvedores que podem modificar e adaptar suas funcionalidades baseadas em padrões de mudança e transformação de dados. Ela pode atuar como uma "cola" que liga diferentes protocolos em soluções de segurança multicamadas, levando a inovação nos sistemas de proteção onde eficiência e simplicidade são fundamentais.

Conclusão

A criptografia XOR persiste como um aspecto intrigante no campo da criptografia, destacando tanto suas capacidades quanto seus desafios. Enquanto o avanço tecnológico e a evolução contínua das ameaças demandam paradigmas de segurança mais elaborados, o papel do XOR como componente de soluções híbridas e ferramentas educativas é indubitável.

Como exploramos ao longo deste artigo, as fronteiras de aplicação da criptografia XOR dependem de fatores como a escolha adequada de chaves e abordagens inovadoras para combinar sua simplicidade com medidas de segurança avançadas. À medida que continuamos a navegar em um ambiente digital com crescente complexidade, a importância do entendimento integral e a implementação estratégica de cada técnica criptográfica - incluindo o XOR - permanecerá um imperativo vital para garantir a segurança na era digital.

Ada Lovelace: La Pionera de la Programación Informática

Un Viaje a Través del Tiempo

Ada Lovelace, nacida como Augusta Ada Byron el 10 de diciembre de 1815, es reconocida hoy como la primera programadora de la historia. Su papel fundamental en la creación de lo que se considera el primer algoritmo diseñado para ser procesado por una máquina la ha convertido en una figura clave en el campo de la informática, mucho antes de que este fuera siquiera concebible. Su historia es un entrelazado fascinante de matemáticas, visión e innovación en una era en que las mujeres no tenían acceso a las esferas académicas que dominaron sus intereses.

Un Linaje de Genios

Ada fue la única hija legítima del famoso poeta romántico Lord Byron y su esposa Annabella Milbanke, una matemática muy cultivada. Desde una edad temprana, Ada fue introducida al mundo de las matemáticas por su madre, quien la alentó a seguir una educación rigurosa en lugar de fomentar los intereses literarios del padre ausente. Esta educación poco convencional para una mujer de su época sentó las bases de lo que sería una vida de contribuciones científicas significativas.

Bajo la tutela de algunos de los matemáticos más destacados de la época, como Augustus De Morgan, Ada cultivó sus habilidades en un ambiente que restringía las oportunidades académicas para las mujeres. Sin embargo, esta desventaja se convertiría en uno de los principales motores de su fama perdurable.

Colaboración con Charles Babbage

El destino de Lovelace cambió drásticamente cuando conoció a Charles Babbage, un matemático, filósofo y mecánico inventor británico, conocido por su invención de la máquina analítica y la máquina diferencial, consideradas precursoras de las computadoras modernas. Lovelace mostró un interés inmediato por la máquina analítica de Babbage, un dispositivo diseñado para realizar cálculos complejos. Fue durante este tiempo que Babbage reconoció en Ada un intelecto capaz de comprender y expandir sus conceptos.

El Primer Algoritmo Informático

La oportunidad de Lovelace para hacer historia llegó cuando fue invitada a traducir un artículo del matemático italiano Luigi Federico Menabrea sobre la máquina analítica de Babbage. No solo tradujo el texto original del francés al inglés, sino que también lo complementó con sus propias notas, que triplicaban en extensión al documento original. Fue en estas notas donde Ada describió detalladamente cómo la máquina analítica podría calcular números de Bernoulli, diseñando efectivamente lo que sería el primer algoritmo concebido específicamente para ser ejecutado por una máquina. Este logro monumental la cimentó como la pionera de la programación informática.

La Visión Única de Ada

Lo que distinguió a Lovelace no fue solo su habilidad matemática, sino también su percepción visionaria de lo que las máquinas podrían llegar a lograr en el futuro. Mientras que Babbage veía la máquina analítica principalmente como un mecanismo para resolver cálculos numéricos, Lovelace imaginó un mundo en el que tales máquinas podrían ir más allá de la aritmética para crear música y arte y realizar tareas que emularían las capacidades intelectuales humanas.

Su predicción de que las máquinas podrían ir más allá del simple cálculo numérico hacia tareas más creativas era un concepto radicalmente adelantado a su tiempo, uno que prefiguró el desarrollo de la programación moderna y el uso de ordenadores para una gama diversificada de aplicaciones.

Un Legado Duradero

Aunque Ada Lovelace no vivió para ver sus ideas cobrar vida, falleciendo a la corta edad de 36 años, su legado perdura y sigue inspirando a innumerables personas en el campo de la informática y más allá. Su vida y trabajo son celebrados anualmente el segundo martes de octubre en el Día de Ada Lovelace, un evento dedicado a reconocer las contribuciones de las mujeres a la ciencia, la tecnología, la ingeniería y las matemáticas (STEM).

En el siglo XXI, Ada Lovelace ha resurgido como una figura inspiradora, no solo por su contribución a la tecnología, sino por su papel como un símbolo de desafío y perseverancia ante las restricciones de género y convenciones sociales de su época.

En la próxima sección, exploraremos más a fondo las influencias que moldearon su vida, su impacto actual en el campo tecnológico, y cómo su legado continúa resonando en el siglo moderno.

Las Influencias de su Época

Ada Lovelace vivió en un período donde las revoluciones industriales y científicas estaban sentando las bases para el mundo moderno. La Inglaterra victoriana fue testigo de avances masivos en tecnología e industria, y este entorno influyó profundamente en el pensamiento de Lovelace. El entusiasmo por las innovaciones mecánicas y la matemática fue alimentado aún más por la atmósfera intelectual en la que Lovelace se crió, rodeada de figuras prominentes del intelecto.

Su madre, Annabella, conocida como "Princesa del Paralelogramo" por su amor por las matemáticas, inculcó en Ada un aprecio por las ciencias desde muy joven. Annabella temía que Ada heredara el lado más volátil y creativo de su padre, por lo que se aseguró de que su educación estuviera sólidamente enraizada en la lógica y la racionalidad. Este enfoque hacia la educación, aunque severo en ciertas ocasiones, proporcionó a Ada las herramientas necesarias para explorar y comprender conceptos matemáticos complejos.

Un Amor por la Imaginación y la Ciencia

A pesar de la inclinación de su madre por reprimir sus tendencias poéticas, Ada nunca perdió del todo su fascinación por el potencial creativo. De hecho, su capacidad de ver tanto la ciencia como el arte como disciplinas interconectadas dio forma a muchos de sus pensamientos más revolucionarios. Lovelace describió su enfoque como "ciencia poética", donde combinaba la precisión matemática con una imaginación vívida.

Este enfoque dual le permitió visualizar aplicaciones de la máquina analítica que otros no pudieron ver. En sus notas sobre el aparato de Babbage, Lovelace destacó que la máquina podría, en teoría, procesar no solo números, sino también cosas que pueden representarse simbólicamente, como notas musicales. Esta comprensión de los elementos abstractos de la informática fue un precursor esencial para el desarrollo del software tal como lo conocemos hoy.

Impacto Actual en la Tecnología

Aunque fue necesario más de un siglo para que el trabajo de Ada Lovelace fuera completamente reconocido, su influencia en el mundo de la tecnología es incuestionable. La Fundación Ada Lovelace celebra su legado promoviendo la participación de las mujeres en la ciencia y la tecnología, áreas en las que aún se enfrentan barreras significativas.

En 1979, el Departamento de Defensa de los Estados Unidos desarrolló un lenguaje de programación llamado "Ada" en su honor, destacando su papel fundamental como pionera de la computación. Este lenguaje está diseñado para sistemas en tiempo real de alta integridad y es utilizado en aplicaciones críticas donde la seguridad y precisión son primordiales, como en la aviación y la industria espacial.

Un Símbolo de Cambio

Ada Lovelace se ha convertido en un símbolo poderoso en la lucha por la igualdad de género en el campo de la STEM. En un mundo donde históricamente las contribuciones de las mujeres han sido subestimadas o ignoradas, Lovelace emerge como una figura de resistencia y fortaleza. Su legado inspira a generaciones futuras a desafiar las normas establecidas y perseguir sus pasiones sin importar las restricciones culturales o de género.

Su vida también destaca la importancia de la diversidad de pensamiento en la ciencia y la tecnología. La visión única de Lovelace sobre la integración de la ciencia y el arte prefigura el enfoque moderno hacia la innovación tecnológica que valora no solo la funcionalidad, sino también la creatividad y el diseño.

Continuando el Legado

Hoy, en instituciones educativas de todo el mundo, Ada Lovelace es celebrada no solo como la primera programadora, sino como un modelo a seguir para aquellos que buscan una carrera en la informática. Programas y becas bajo su nombre apoyan a estudiantes que, como ella, desean explorar las fronteras de la ciencia y la tecnología, desafiando al status quo para generar un cambio significativo.

En nuestra próxima y última sección, profundizaremos en los desafíos personales que Lovelace enfrentó durante su vida y cómo superó estos obstáculos para dejar una huella indeleble en la historia de la tecnología. Exploraremos cómo su espíritu pionero continúa sirviendo como un faro para la innovación y el progreso hoy en día.

Desafíos Personales y Resiliencia

La vida de Ada Lovelace no estuvo exenta de desafíos personales que pusieron a prueba su determinación y resiliencia, cualidades que definieron su carrera y legado. Desde temprana edad, Lovelace enfrentó problemas de salud que, en muchas ocasiones, interrumpieron sus estudios y actividades diarias. A pesar de estas dificultades, su pasión por las matemáticas y la ciencia nunca disminuyó.

Además de su batalla con la salud, Lovelace vivió en una sociedad que limitaba extremadamente las oportunidades académicas y profesionales para las mujeres. La educación de alto nivel que recibió fue una rareza en su tiempo, y su habilidad para contribuir al mundo de la tecnología fue en gran medida posible gracias al acceso fortuito a recursos y mentores que pocas mujeres de su época tuvieron.

La Fuerza de sus Relaciones

Aunque su matrimonio con William King, que llegó a ser el conde de Lovelace, le proporcionó estabilidad y apoyo, fue su relación platónica e intelectual con Charles Babbage la que realmente influyó en su carrera. Babbage reconoció y alentó el talento de Lovelace, proporcionando el entorno en que pudo plasmar sus ideas visionarias. Está claro que, sin su colaboración, las contribuciones de Lovelace podrían no haber tenido el mismo impacto duradero.

Ada también era amiga de diversas figuras intelectuales de su tiempo, lo cual enriqueció su visión de la ciencia y el conocimiento. A través de correspondencias con personajes como Michael Faraday y Sir David Brewster, Lovelace se mantuvo al tanto de los últimos descubrimientos científicos, ampliando su comprensión y enfoque hacia sus propios proyectos.

El Último Capítulo y su Legado

Lovelace enfrentó el final de su vida con la misma integridad y determinación que caracterizaron su trabajo. Luchó contra el cáncer hasta su fallecimiento en 1852, dejando atrás un legado que tardaría décadas en ser completamente comprendido y apreciado.

Se ha argumentado que parte de su genio radicaba no solo en su habilidad matemática, sino en su extraordinaria capacidad para prever el potencial latente en las máquinas. Es este aspecto de su legado lo que ha capturado la imaginación de generaciones de tecnólogos y ha asegurado su lugar en la historia de la informática.

Un Faro para el Futuro

En un mundo que todavía se enfrenta a desafíos en cuanto a la representación de género en el campo tecnológico, Ada Lovelace sirve como un recordatorio poderoso de lo que es posible cuando las barreras son desafiadas. Su historia no solo inspira a las mujeres que ingresan al campo de STEM, sino también a todos aquellos que enfrentan obstáculos aparentemente insuperables en sus campos de interés.

Al celebrar el Día de Ada Lovelace, las nuevas generaciones son instadas a imaginar, innovar y romper con los límites tradicionales. Su vida y trabajo abren el camino para una apreciación más profunda de cómo la diversidad de ideas y colaboraciones interdisciplinares pueden impulsar el progreso tecnológico de formas inesperadas.

El Legado Continúa

El impacto de Ada Lovelace se siente más allá del ámbito de la informática. Su legado resuena en la educación, la literatura, y el pensamiento interdisciplinario, desafiando las percepciones tradicionales de lo que las mujeres pueden lograr en cualquier campo al que decidan dedicarse. A través de sus contribuciones, el nombre de Lovelace se ha convertido en sinónimo de la intersección entre imaginación y lógica, y continúa inspirando a científicos, artistas y tecnólogos por igual.