SHA-256: Entenda o Algoritmo de Hashing Criptográfico

O SHA-256 é um dos algoritmos de hashing mais fundamentais e amplamente adotados na segurança digital moderna. Como membro da família SHA-2, ele é projetado para gerar uma impressão digital digital única, chamada de digest ou hash, a partir de qualquer conjunto de dados. Este guia completo analisa o funcionamento, a segurança e as aplicações práticas desse pilar da criptografia.

Fato Crítico: O SHA-256 gera um valor de hash de 256 bits, o que oferece um espaço de possibilidades de 2^256. Isso é um número astronomicamente maior do que a quantidade estimada de átomos no universo observável, garantindo sua segurança contra colisões.

O Que É SHA-256 e Para Que Serve?

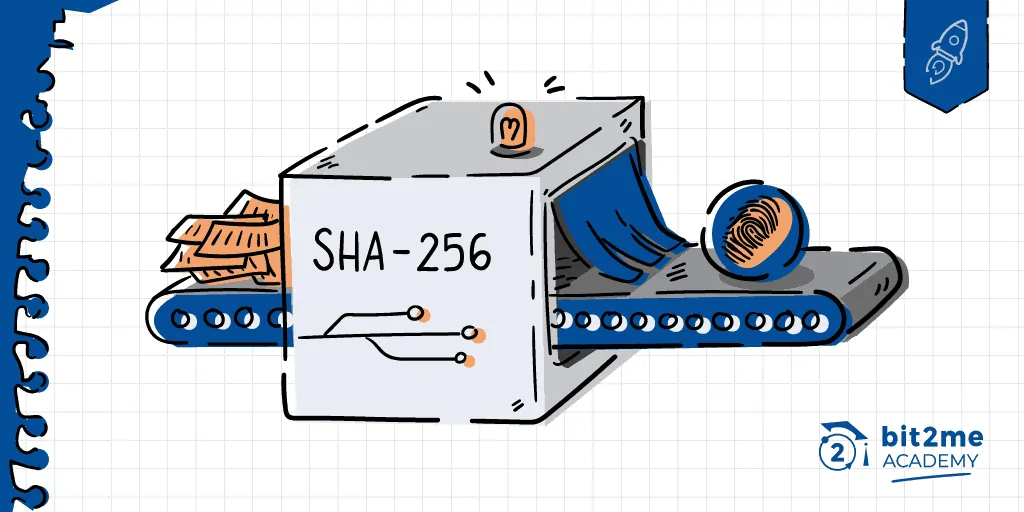

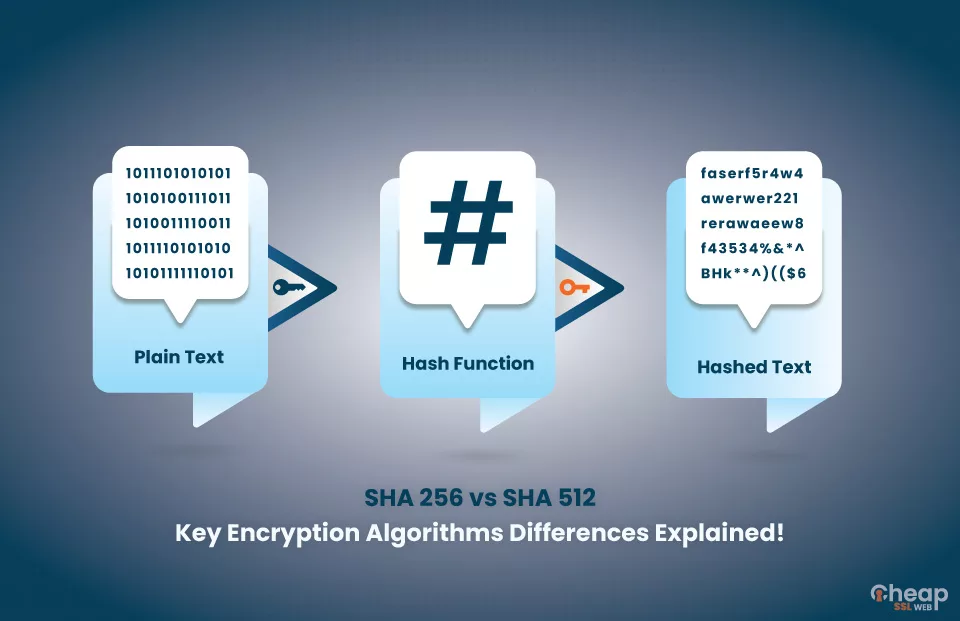

No cerne da segurança de dados, a função de hash criptográfico age como um selo de integridade. O algoritmo SHA-256 recebe uma entrada de dados—seja um documento, uma senha ou uma transação financeira—e produz uma sequência de bits de comprimento fixo: 256 bits (equivalente a 64 caracteres hexadecimais). Este resultado é único para aquela entrada específica.

Sua principal função é garantir que os dados não foram alterados de forma alguma. Qualquer modificação, por menor que seja, altera radicalmente o hash resultante, um fenômeno conhecido como efeito avalanche. Por ser um processo unidirecional (irreversível), é praticamente impossível recuperar os dados originais a partir do hash gerado, o que o torna ideal para proteger informações sensíveis.

Aplicações Práticas no Mundo Real

O SHA-256 é invisível, mas onipresente. Ele atua como a cola de segurança em tecnologias que usamos diariamente. Sua robustez o tornou um padrão da indústria para múltiplos casos de uso críticos.

- Blockchain e Criptomoedas: A rede Bitcoin utiliza o SHA-256 como a espinha dorsal do seu processo de proof-of-work. Cada bloco na cadeia contém o hash do bloco anterior, criando uma ligação inquebrável que assegura a imutabilidade do histórico de transações.

- Integridade de Dados e Downloads: Sites de software frequentemente fornecem o hash SHA-256 de seus arquivos. Ao baixar o arquivo, o usuário pode gerar seu próprio hash e comparar. Se forem idênticos, a integridade está garantida.

- Assinaturas Digitais e Certificados SSL/TLS: É utilizado para gerar resumos de documentos que são então criptografados para formar uma assinatura digital. É também parte fundamental dos certificados que habilitam o "cadeado verde" e a conexão HTTPS em seu navegador.

- Proteção de Senhas: Sistemas como Unix/Linux armazenam hashes das senhas dos usuários, e não as senhas em texto puro. Quando você digita sua senha, o sistema gera seu hash e compara com o armazenado, garantindo que nem mesmo os administradores tenham acesso direto às senhas originais.

Contexto Histórico: A Evolução dos Algoritmos de Hash

O desenvolvimento do algoritmo SHA-256 não ocorreu no vácuo. Ele é uma resposta direta às vulnerabilidades descobertas em seus predecessores. Entender essa linha do tempo é crucial para apreciar seu design robusto.

O SHA-256 faz parte da família SHA-2, desenvolvida pela Agência de Segurança Nacional dos EUA (NSA) e lançada pelo Instituto Nacional de Padrões e Tecnologia (NIST) em 2001. Seu propósito era claro: substituir o SHA-1, que, embora amplamente usado, começava a mostrar fragilidades teóricas contra ataques de colisão. Essas vulnerabilidades se tornaram práticas por volta de 2017, acelerando a migração global para o padrão mais forte.

A transição foi tão importante que, em 2015, o NIST e outros órgãos reguladores exigiram oficialmente que certificados digitais e protocolos de segurança migrassem das funções SHA-1 para SHA-2 ou SHA-3. Hoje, o SHA-256 é considerado o padrão-ouro para hashing em aplicações de missão crítica, sendo a variante mais comum e implementada da família SHA-2, que também inclui SHA-224, SHA-384 e SHA-512.

Características Fundamentais do Algoritmo

O poder e a confiabilidade do SHA-256 repousam sobre um conjunto de propriedades matemáticas e de design bem definidas. Estas características são o que o tornam uma ferramenta confiável para a segurança digital.

Propriedades Essenciais

Para que uma função de hash criptográfica seja considerada segura, ela deve atender a critérios rigorosos. O SHA-256 foi projetado para atender e superar todos eles.

- Determinístico: A mesma entrada sempre produzirá exatamente o mesmo hash de 256 bits. Essa consistência é fundamental para verificações de integridade.

- Computacionalmente Eficiente: Calcular o hash de uma mensagem, mesmo grande, é um processo relativamente rápido para hardware moderno, permitindo seu uso em larga escala.

- Irreversível (Pré-imagem Resistente): Dado um valor de hash H, é inviável computacionalmente encontrar qualquer mensagem M que gere aquele H específico. Essa é a garantia da unidirecionalidade.

- Resistente a Colisões: É praticamente impossível encontrar duas mensagens diferentes, M1 e M2, que produzam o mesmo hash SHA-256. O espaço de 2^256 possibilidades torna essa busca por uma "colisão" impraticável com a tecnologia atual.

O Efeito Avalanche: Uma Pequena Mudança com Consequências Enormes

Talvez a propriedade mais visualmente impressionante seja o efeito avalanche. Ela afirma que uma alteração mínima na entrada—como trocar uma letra maiúscula por minúscula, ou modificar um único bit nos dados—resultará em um hash de saída completamente diferente e não correlacionado.

Por exemplo, os hashes de "Olá Mundo" e "olá Mundo" são radicalmente distintos. Isso significa que qualquer adulteração, mesmo a mais sutil e intencional, será imediatamente detectada pelo hash, pois a nova impressão digital não corresponderá à original. Este efeito é uma defesa direta contra tentativas de manipular dados sem deixar rastros.

Um Olhar Técnico: A Estrutura do SHA-256

Entender o que o SHA-256 faz é uma coisa. Entender como ele faz é onde a engenhosidade criptográfica brilha. O processo pode ser dividido em etapas lógicas, desde o preparo dos dados até a geração do hash final.

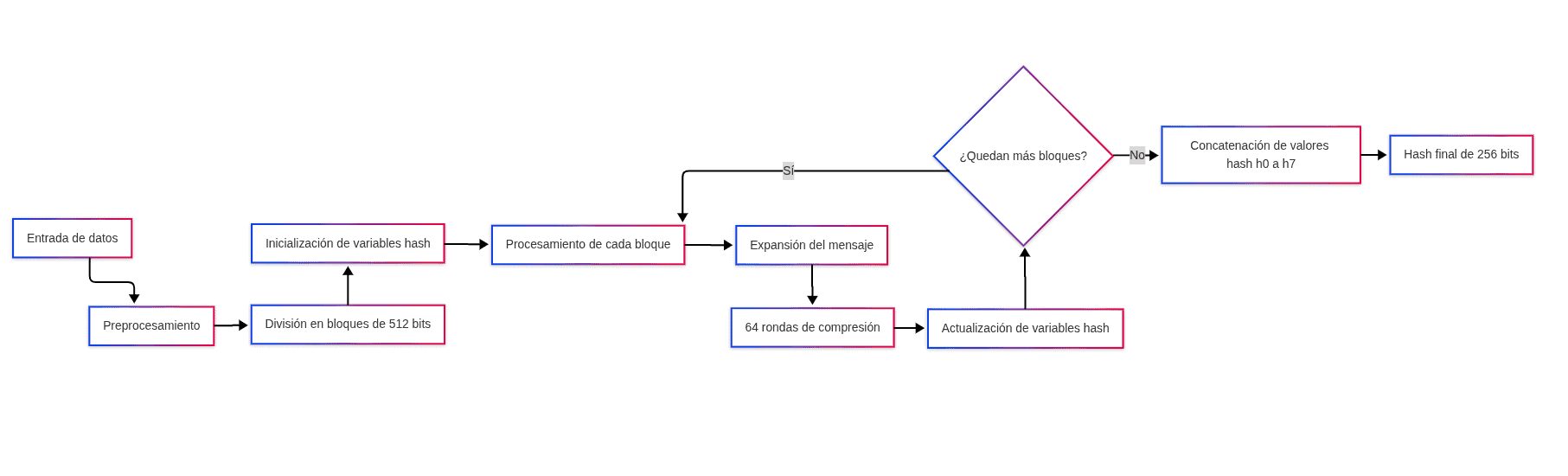

Visão Geral do Processo

O algoritmo atua processando a mensagem de entrada em blocos de 512 bits. Independentemente do tamanho original dos dados, eles são padronizados e segmentados para que cada bloco de 512 bits passe pelo mesmo processo computacional intenso.

- Pré-processamento (Padding): A mensagem é primeiro codificada em binário. Em seguida, um bit '1' é anexado, seguido de tantos bits '0' quanto necessário para que o comprimento total seja congruente a 448 módulo 512. Os últimos 64 bits são reservados para representar o comprimento original da mensagem em bits.

- Divisão em Blocos: A mensagem após o pré-processamento é dividida em N blocos consecutivos de 512 bits (M¹, M², ..., Mⁿ).

- Inicialização de Variáveis (Hash Values): O algoritmo inicia com oito constantes iniciais de 32 bits (H0 a H7). Estas são derivadas das partes fracionárias das raízes quadradas dos oito primeiros números primos (2, 3, 5, 7, 11, 13, 17, 19). Elas formam o estado inicial do hash.

- Processamento do Bloco (Compressão): Aqui ocorre o cerne da complexidade. Cada bloco de 512 bits alimenta uma função de compressão que opera durante 64 rodadas. Em cada rodada, o algoritmo realiza uma série complexa de operações bitwise (AND, XOR, NOT, rotações e deslocamentos), utilizando não apenas os dados do bloco, mas também um conjunto de 64 constantes pré-calculadas (K), derivadas das raízes cúbicas dos primeiros 64 números primos.

- Saída Final: Após todos os blocos serem processados, os oito valores de hash de 32 bits (H0 a H7) são concatenados. O resultado é uma sequência de 256 bits, que geralmente é representada como uma string de 64 caracteres hexadecimais para facilitar a leitura e comparação.

As 64 Rodadas: O Coração Criptográfico do SHA-256

O processo de compressão que transforma cada bloco de 512 bits em uma contribuição para o hash final é onde a mágica da criptografia acontece. Esta função é uma estrutura de Merkle-Damgård modificada e opera em 64 rodadas consecutivas, cada uma manipulando os dados com operações lógicas e matemáticas. A segurança do algoritmo depende diretamente desta complexidade iterativa.

As Variáveis e Operações Bitwise

Cada rodada opera com um conjunto de oito variáveis de trabalho (a, b, c, d, e, f, g, h), inicializadas com os valores do hash corrente. Em cada rodada, elas são atualizadas com base em:

- O valor atual das variáveis.

- Uma parte específica da mensagem expandida (W[i]) para aquela rodada.

- Uma constante de rodada pré-definida (K[i]).

As operações primárias são operações bitwise, que são extremamente eficientes para os computadores processarem. Elas incluem rotação de bits (ROTR), deslocamento (SHR), e operações lógicas como XOR (⊕), AND (∧), e NOT (¬). Essas operações são combinadas em funções específicas, como a função de escolha (Ch) e a função de maioria (Maj), que introduzem não-linearidade no processo, tornando a reversão computacionalmente proibitiva.

Expansão da Mensagem e Constantes

Antes das rodadas começarem, o bloco de entrada de 512 bits é expandido em um array de 64 palavras de 32 bits (W[0] a W[63]). As primeiras 16 palavras são simplesmente os 16 segmentos de 32 bits do bloco original. As palavras seguintes, de W[16] a W[63], são geradas por uma fórmula recursiva que envolve rotações e operações XOR sobre as palavras anteriores.

Dado Técnico: As 64 constantes de rodada (K[0] a K[63]) são derivadas das partes fracionárias das raízes cúbicas dos primeiros 64 números primos. Estas constantes, assim como os valores iniciais do hash, garantem que o algoritmo não tenha "portas dos fundos" e seja imparcial, pois são derivadas de propriedades matemáticas naturais.

Essa expansão e o uso das constantes garantem que cada rodada processe uma mistura única dos dados de entrada. Isso difunde cada bit da mensagem original por todo o estado interno de 256 bits, criando o efeito avalanche e fortalecendo a resistência a colisões.

Segurança e Robustez do SHA-256 Contra Ataques

A confiança global no algoritmo SHA-256 não é infundada. Ela é baseada em décadas de análise criptográfica pela comunidade acadêmica e em seu histórico impecável na prática. Vamos examinar os tipos de ataques e por que o SHA-256 resiste a eles.

Resistência a Colisões e o Tamanho do Espaço de Hash

O ataque mais temido em uma função de hash é a colisão: encontrar duas entradas diferentes que produzem o mesmo hash. A segurança contra isso depende diretamente do tamanho da saída. Com seus 256 bits, o SHA-256 oferece um espaço de possibilidades de 2^256.

Para contextualizar, 2^256 é aproximadamente 1.16 x 10^77. Estima-se que o número de átomos no universo observável esteja na ordem de 10^80. Mesmo com o poder computacional mais avançado de hoje, uma busca por força bruta para encontrar uma colisão é considerada totalmente inviável dentro da escala de tempo do universo.

Nenhuma vulnerabilidade prática que leve a colisões no SHA-256 foi demonstrada publicamente até hoje (2025). Isso o coloca em contraste marcante com seu predecessor, SHA-1, cujas colisões tornaram-se computacionalmente viáveis após 2017, levando à sua depreciação global.

Ameaças Futuras: Computação Quântica

Uma discussão essencial sobre segurança criptográfica hoje envolve a computação quântica. Os algoritmos de criptografia atuais baseiam-se em problemas difíceis para computadores clássicos, mas um computador quântico suficientemente poderoso poderia quebrar alguns deles usando algoritmos como o de Shor (para criptografia de chave pública) e o de Grover (para funções de hash).

O algoritmo de Grover acelera a busca em bancos de dados não estruturados, reduzindo a segurança de uma função de hash ideal de N bits para N/2 bits. Isso significa que, teoricamente, um computador quântico poderia reduzir a segurança do SHA-256 de 2^128 operações. Embora isso seja uma redução significativa, 256 bits oferecem uma margem robusta.

Perspectiva de Segurança: Um ataque de força bruta quântico contra o SHA-256 ainda exigiria 2^128 operações. Este número permanece astronomicamente alto e fora do alcance da tecnologia quântica previsível nas próximas décadas. Portanto, o SHA-256 é considerado pós-quântico resistente no contexto de assinaturas e integridade, embora a migração para algoritmos como SHA-3 seja uma estratégia de longo prazo.

Comparativo: SHA-256 vs. Outros Algoritmos da Família SHA

A família SHA-2 inclui várias variantes, cada uma balanceando tamanho de saída, velocidade e aplicação. Compreender as diferenças ajuda a escolher o algoritmo correto para cada necessidade.

SHA-224, SHA-384 e SHA-512

Todos estes algoritmos compartilham a mesma estrutura lógica e processo de rodadas do SHA-256, mas com parâmetros diferentes:

- SHA-224: Gera um hash de 224 bits. É essencialmente o SHA-256, mas com valores iniciais diferentes e com o hash final truncado para 224 bits. É utilizado onde um hash menor é necessário devido a limitações de protocolo.

- SHA-384 e SHA-512: Estes algoritmos operam com palavras de 64 bits em vez de 32 bits. O SHA-512 usa blocos de 1024 bits e realiza 80 rodadas. O SHA-384 é simplesmente uma versão truncada do SHA-512. Eles são geralmente mais rápidos em sistemas de 64 bits devido ao processamento nativo de palavras maiores.

A escolha entre eles frequentemente depende do contexto. Para a maioria das aplicações modernas, incluindo blockchain e protocolos de segurança na internet, o SHA-256 oferece o equilíbrio ideal entre segurança, tamanho da saída e eficiência de implementação amplamente suportada.

SHA-256 vs. SHA-3 (Keccak)

O SHA-3 é um algoritmo completamente diferente, vencedor de uma competição pública do NIST e baseado na estrutura de esponja (sponge construction), não na estrutura de Merkle-Damgård. Foi padronizado em 2015 como uma alternativa, não uma substituição, ao SHA-2.

- SHA-2 (incluindo SHA-256): Mais antigo, amplamente implantado e testado em batalha. É a espinha dorsal da maioria das infraestruturas atuais.

- SHA-3: Projetado com uma estrutura matemática distinta para oferecer uma alternativa de segurança caso alguma vulnerabilidade fundamental seja encontrada no SHA-2. Tem características de desempenho diferentes e também é considerado altamente seguro.

Atualmente, não há motivos para substituir o SHA-256 por SHA-3 em sistemas existentes, pois o primeiro permanece seguro. No entanto, novos sistemas podem optar pelo SHA-3 para diversificação de algoritmos.

Implementação e Otimização Prática

Do ponto de vista de engenharia de software e hardware, implementar o SHA-256 de forma eficiente é crucial para o desempenho de sistemas que dependem dele, como mineradores de Bitcoin ou servidores que assinam milhões de transações por segundo.

Implementações em Software

A maioria das linguagens de programação modernas oferece implementações nativas ou via bibliotecas robustas. Elas são otimizadas para a Arquitetura do Conjunto de Instruções (ISA) do processador. Em linguagens como Python, Java, C++, e Go, o desenvolvedor geralmente precisa apenas chamar uma função como hashlib.sha256() para obter um hash seguro.

Para aplicações de alto desempenho, existem implementações otimizadas que utilizam instruções de processador específicas (como as extensões SHA-NI em alguns CPUs Intel e AMD) que aceleram drasticamente o cálculo do hash, descarregando o trabalho para circuitos especializados no hardware.

Implementações em Hardware (ASIC)

Nenhuma discussão sobre SHA-256 está completa sem mencionar os Circuitos Integrados de Aplicação Específica (ASICs). A mineração do Bitcoin transformou a otimização do SHA-256 em uma indústria multibilionária.

Os ASICs de mineração são chips construídos do zero para um único propósito: calcular o hash SHA-256 o mais rápido possível, com o mínimo consumo de energia. Eles são ordens de magnitude mais eficientes do que CPUs ou GPUs de propósito geral para essa tarefa específica. Esta especialização extrema é o que torna a rede Bitcoin tão segura, pois qualquer ataque requeriria uma quantidade proibitiva de energia e hardware especializado.

SHA-256 na Prática: Casos de Uso Detalhados e Exemplos

Para realmente apreciar a importância do algoritmo SHA-256, é fundamental examinar como ele é aplicado nos bastidores das tecnologias que moldam nosso mundo digital. Sua presença é um testemunho silencioso de segurança e confiança.

O Papel Central no Blockchain e Bitcoin

O blockchain é, em essência, um livro-razão distribuído e imutável. A imutabilidade é alcançada através do encadeamento criptográfico de blocos, onde o SHA-256 atua como a cola invisível que une tudo. Cada bloco na cadeia contém o hash de todas as transações dentro dele e, crucialmente, o hash do bloco anterior.

Isso cria uma dependência sequencial. Se um invasor tentasse alterar uma transação em um bloco antigo, o hash daquele bloco mudaria. Essa alteração invalidaria todos os hashes dos blocos subsequentes, quebrando a cadeia. Para um ataque ter sucesso, o invasor precisaria recalculcar os hashes de todos os blocos seguintes, uma tarefa computacionalmente impossível devido ao proof-of-work, que também depende do SHA-256.

Exemplo no Minerador: Os mineradores competem para resolver um quebra-cabeça matemático. Eles variam um valor específico no bloco candidato (o nonce) e calculam repetidamente o hash SHA-256 do bloco até encontrar um resultado que atenda a um certo nível de dificuldade (ex.: hash com um certo número de zeros à esquerda). O primeiro minerador a conseguir isso propaga seu bloco para a rede, que verifica o hash e o adiciona à cadeia.

Verificação de Integridade de Arquivos e Downloads

Esta é uma das aplicações mais diretas e comuns. Quando você baixa um arquivo grande, como um sistema operacional ou um software crítico, o site fornecedor frequentemente publica o hash SHA-256 do arquivo original.

Após o download, você pode usar uma ferramenta local (como sha256sum no Linux ou certificadores gráficos no Windows/macOS) para gerar o hash do arquivo baixado. Se o hash que você calculou for idêntico ao publicado pelo site, você tem 100% de certeza de que o arquivo não foi corrompido durante o download e, igualmente importante, que não foi adulterado por um intermediário malicioso. Qualquer alteração de um único bit resultaria em um hash completamente diferente.

Autenticação e Assinaturas Digitais

As assinaturas digitais são usadas para provar a autenticidade e a integridade de uma mensagem ou documento digital. O processo geralmente funciona da seguinte forma:

- O remetente gera um hash SHA-256 do documento.

- Este hash é então criptografado usando a chave privada do remetente, criando a assinatura digital.

- O documento original e a assinatura são enviados ao destinatário.

- O destinatário descriptografa a assinatura usando a chave pública do remetente para obter o hash original.

- O destinatário então calcula independentemente o hash SHA-256 do documento recebido.

- Se os dois hashes coincidirem, a assinatura é válida. Isso prova que o documento veio do remetente (autenticidade) e que não foi alterado (integridade).

Este método é amplamente utilizado em contratos eletrônicos, certificados digitais SSL/TLS para websites e atualizações de software seguras.

O Futuro do SHA-256 e Tendências Emergentes

Embora o SHA-256 permaneça incrivelmente forte hoje, o campo da criptografia está em constante evolução. Examinar o horizonte tecnológico nos ajuda a entender seu lugar no futuro da segurança digital.

A Migração Contínua e a Padronização do NIST

O Instituto Nacional de Padrões e Tecnologia (NIST) dos EUA é uma autoridade global em padrões criptográficos. Sua posição atual é clara: o SHA-2 (incluindo SHA-256) é aprovado e recomendado para a maioria das aplicações. A competição que levou ao SHA-3 foi lançada como uma precaução, para ter um algoritmo estruturalmente diferente caso uma vulnerabilidade fosse descoberta no SHA-2.

Até 2025, nenhuma tal vulnerabilidade prática foi encontrada. Portanto, enquanto o SHA-3 ganha adoção em novos sistemas e protocolos que buscam diversificação algorítmica, não há uma pressão urgente para substituir o SHA-256 nas infraestruturas existentes. A migração é gradual e estratégica, não uma emergência.

Ameaças de Longo Prazo e Criptografia Pós-Quântica

Como discutido, a maior ameaça teórica de longo prazo vem da computação quântica. Enquanto o SHA-256 é considerado resistente no cenário atual, a comunidade criptográfica está se preparando ativamente para um futuro pós-quântico.

O NIST está atualmente no processo de padronização de algoritmos criptográficos pós-quânticos, focados principalmente em esquemas de assinatura digital e criptografia de chave pública (como Kyber e Dilithium). É importante notar que esses esforços estão mais concentrados em substituir algoritmos como RSA e ECC, que são muito mais vulneráveis aos computadores quânticos.

Para funções de hash como o SHA-256, a situação é mais tranquila. Ele continuará sendo vital para integridade de dados e, em combinação com esquemas de assinatura pós-quânticos, formará a base da segurança digital nas próximas décadas. A migração para hashes com saídas ainda maiores (como SHA-512) é uma opção futura para aumentar ainda mais a margem de segurança.

Como Calcular um Hash SHA-256: Um Guia Básico

Calcular um hash SHA-256 é surpreendentemente simples com as ferramentas certas, permitindo que qualquer pessoa verifique a integridade dos dados.

Usando a Linha de Comando

A maioria dos sistemas operacionais possui utilitários de linha de comando integrados:

- Linux/macOS: Abra o terminal e use o comando echo ou sha256sum.

Exemplo:

echo -n "Olá Mundo" | sha256sum. A flag -n evita que uma nova linha seja adicionada ao texto. - Windows (PowerShell): Use o cmdlet Get-FileHash.

Exemplo para um arquivo:

Get-FileHash -Path C:\Caminho\arquivo.iso -Algorithm SHA256.

Usando Linguagens de Programação

Para desenvolvedores, integrar o SHA-256 em aplicações é direto. Aqui estão exemplos conceituais:

- Python: Use o módulo hashlib.

Exemplo: import hashlib; print(hashlib.sha256(b"Olá Mundo").hexdigest())

- JavaScript (Node.js): Use o módulo crypto.

Exemplo: const crypto = require('crypto'); console.log(crypto.createHash('sha256').update('Olá Mundo').digest('hex'));

Estes exemplos mostram como é simples gerar a impressão digital digital de qualquer dado, um poder fundamental para a segurança de software moderna.

Conclusão: A Pedra Angular da Confiança Digital

O algoritmo SHA-256 se consolidou como uma das inovações criptográficas mais vitais da história digital. Através de seu design elegante, mas robusto, ele fornece a base para a confiança em transações online, a imutabilidade dos registros blockchain e a autenticidade de softwares e documentos.

Suas características principais—determinismo, irreversibilidade, resistência a colisões e o efeito avalanche—são mais do que conceitos teóricos. Elas são as propriedades operacionais que garantem que nossos dados permaneçam seguros e intactos em um mundo repleto de ameaças. O fato de permanecer invicto contra ataques práticos por mais de duas décadas é um testemunho de sua excelência em engenharia.

Enquanto olhamos para o futuro, com a computação quântica no horizonte, o SHA-256 não está obsoleto. Ele representa um marco de segurança que continuará a desempenhar um papel crítico, possivelmente evoluindo em conjunto com novos algoritmos pós-quânticos. Compreender seu funcionamento não é apenas uma lição sobre tecnologia, mas sim sobre a construção da confiança na era digital. Ele é, e continuará sendo por muito tempo, um pilar indispensável da infraestrutura global de informação.

Understanding the SHA 256 Hashing Algorithm: A Guide

The SHA-256 hashing algorithm is a fundamental pillar of modern cybersecurity and digital trust. As a member of the SHA-2 family, this cryptographic function transforms any input into a fixed, unique 256-bit digest. Securing everything from digital signatures to blockchain transactions, SHA-256 is the unseen guardian of data integrity across the internet.

What Is SHA 256? Definition and Core Purpose

SHA-256 stands for Secure Hash Algorithm 256-bit. It is a one-way cryptographic hash function published in 2001 by the National Institute of Standards and Technology (NIST). Its primary purpose is to create a digital fingerprint of data for verification and tamper detection. This technology powers critical systems like blockchain, secure communications, and software distribution.

SHA-256 is a cornerstone of security protocols, including TLS/SSL, PGP, and is famously integral to Bitcoin's proof-of-work consensus mechanism.

The Fundamental Role of Cryptographic Hashing

Unlike encryption, hashing is not designed to be reversible. The process takes an input (or 'message') and returns a fixed-size string of bytes. The output, called a hash digest, appears random. Even a tiny change in the input creates a completely different hash. This property is essential for validating data authenticity without exposing the original content.

Key Properties of the SHA 256 Algorithm

The SHA-256 algorithm is engineered with specific mathematical properties that ensure its reliability and security. These foundational characteristics make it suitable for high-stakes applications like financial transactions and secure logging.

Deterministic and Fixed-Length Output

The algorithm is deterministic. This means the same input will always produce the identical 256-bit (32-byte) output. Regardless of whether you hash a single word or a massive file, the resulting digest is always the same fixed length: 64 hexadecimal characters.

Preimage and Collision Resistance

SHA-256 is designed to be computationally irreversible. It is infeasible to reverse-engineer the original input from its hash output, a property known as preimage resistance. It also boasts strong collision resistance, making it extremely unlikely for two different inputs to produce the same hash output.

The Avalanche Effect

A defining feature of SHA-256 is the avalanche effect. If you modify just one bit of the input data, approximately 50% of the output bits will change. This ensures that the new hash is completely uncorrelated to the original hash, making it impossible to infer relationships between inputs and outputs.

For example, the Bitcoin network leverages this effect. A minor change in a block's transaction data completely alters its cryptographic hash, securing the entire chain from tampering.

How SHA 256 Works: A Step-by-Step Overview

The internal mechanics of the SHA-256 hashing algorithm involve a sophisticated yet elegant process. It processes data in a series of structured rounds to generate the final secure digest. Let's break down the core steps.

Step 1: Input Padding

The algorithm first prepares the input message. It encodes the message (typically in UTF-8) and then pads it so its length in bits becomes a multiple of 512. Padding always adds a single '1' bit, followed by a series of '0' bits. Finally, it appends a 64-bit integer representing the original message length.

Step 2: Parsing into Message Blocks

The padded message is then divided into N number of 512-bit blocks. Each of these 512-bit blocks will be processed sequentially by the algorithm's compression function. This modular design allows SHA-256 to handle data of virtually any size.

Step 3: Initializing Hash Values

The algorithm begins with eight initial 32-bit hash values. These initial hash values are constants derived from the first 32 bits of the fractional parts of the square roots of the first eight prime numbers (2, 3, 5, 7, 11, 13, 17, 19). These values are often denoted as H0(0) through H7(0).

Step 4: The Compression Function Core

This is the heart of the SHA-256 algorithm. For each 512-bit block, the data is expanded and mixed in 64 rounds of computation. Each round uses:

- Bitwise operations (AND, XOR, rotations).

- Modular addition (results are taken modulo 2^32).

- A set of 64 round constants derived from the cube roots of the first 64 prime numbers.

The compression function updates the eight working hash variables with the result of each round. After all rounds for a block are complete, the result is added to the intermediate hash value, and the process repeats for the next block.

Comparing SHA 256 in the SHA Family

SHA-256 is part of the broader SHA-2 family of hash functions. Understanding its place in this family clarifies its strengths relative to predecessors and successors.

SHA-1 vs. SHA-256: A Security Leap

SHA-256 was developed as the successor to the vulnerable SHA-1 algorithm. While SHA-1 produces a 160-bit hash, its cryptographic weaknesses were exposed, making it susceptible to collision attacks. SHA-256 provides a significantly longer 256-bit digest and a more robust internal structure, addressing the brute-force vulnerabilities of its predecessor.

Differences Within the SHA-2 Family

The SHA-2 family includes several variants: SHA-224, SHA-256, SHA-384, SHA-512, SHA-512/224, and SHA-512/256. The key differences lie in:

- Digest Length: The number of bits in the final output (e.g., 256 vs. 512).

- Word Size: SHA-256 uses 32-bit words, while SHA-512 uses 64-bit words.

- Internal Constants: The number of rounds and specific constants used differ accordingly.

SHA-256 forms the basis for standards like FIPS 180-4 and is currently the most widely adopted SHA-2 variant due to its balance of security and performance.

The Mathematical and Technical Foundation of SHA 256

Delving deeper into the SHA-256 algorithm reveals a foundation built on elegant mathematics. The internal state management and constant values are not arbitrary. They are carefully chosen to ensure a uniform, unpredictable, and secure distribution of the final hash output.

Initial Hash Values and Round Constants

The eight initial hash values provide a standardized starting point for the computation. These 32-bit numbers are the first 32 bits of the fractional parts of the square roots of the first eight prime numbers. This method of generation ensures they are free from hidden backdoors and are statistically random.

Similarly, the 64 round constants used in the compression function are derived from the fractional parts of the cube roots of the first 64 prime numbers. These constants introduce asymmetry into each round of processing. This helps break any patterns in the input data, further strengthening the algorithm's collision resistance.

The Compression Function and Bitwise Operations

The core of SHA-256's security lies in its compression function. It works on a 512-bit message block and the current 256-bit intermediate hash value. The function compresses these 768 bits down into a new 256-bit value. This is achieved through 64 rounds of bitwise operations.

- Bitwise Operations: These include AND, XOR, NOT, and bit rotations (circular shifts).

- Modular Addition: All additions are performed modulo 2^32, meaning results wrap around upon overflow.

- Message Schedule: The 512-bit input block is expanded into sixty-four 32-bit words to provide fresh input for each round.

The intricate sequence of these operations ensures that every bit of the input influences every bit of the final output. This design enforces the critical avalanche effect.

SHA 256 in Real-World Applications

The theoretical strength of SHA-256 is validated by its ubiquitous adoption in critical systems. Its balance of performance and security has made it the de facto standard for numerous applications that underpin the digital world.

Blockchain and Cryptocurrency: The Case of Bitcoin

SHA-256 is famously the backbone of Bitcoin's proof-of-work consensus mechanism. Miners compete to find a hash for a new block that meets a certain target (starting with a specific number of zeros). This process secures the network and validates transactions.

The Bitcoin network's hashrate, estimated at ~2^65 hashes per second in 2025, illustrates the immense computational scale dedicated to SHA-256 processing.

Every Bitcoin transaction is hashed, and those hashes are themselves hashed in a Merkle tree structure. The resulting Merkle root is stored in the block header. This allows for efficient and secure verification of any transaction within a massive block.

Digital Signatures and Certificates

Digital signature schemes like RSA and DSA rely heavily on cryptographic hash functions. To sign a document, the software first generates a SHA-256 hash of the document's contents. The signature algorithm then encrypts this hash with the signer's private key.

Verification involves decrypting the signature with the public key to get the hash and comparing it to a freshly computed hash of the document. This proves the document's integrity and the signer's authenticity. SSL/TLS certificates securing HTTPS connections use this same principle.

Data Integrity Verification and Password Storage

Software distributors often provide a SHA-256 checksum alongside file downloads. After downloading, a user can generate a hash of the file. If it matches the published checksum, the file is intact and unaltered. This prevents corruption and malicious tampering.

For password storage, secure systems never store plaintext passwords. Instead, they store a salted SHA-256 hash of the password. When a user logs in, the system hashes the entered password with the same salt and compares the hashes. A match grants access without ever storing the actual password.

Security Analysis: Is SHA 256 Still Secure?

As of 2025, SHA-256 remains cryptographically secure against practical attacks. No feasible method exists to break its preimage or collision resistance within a realistic timeframe, given current technology. Its design has withstood nearly 25 years of intense public scrutiny.

Current Threat Landscape and Collision Resistance

The primary security metric for a hash function is its collision resistance. For SHA-256, finding two different inputs that produce the same output requires, on average, 2^128 operations due to the birthday paradox. This is an astronomically large number.

No collisions have ever been found for SHA-256. This stands in stark contrast to SHA-1, where practical collision attacks were demonstrated. The computational power needed to brute-force a SHA-256 hash is far beyond the capabilities of any existing or foreseeable classical computer system.

The total number of possible SHA-256 outputs is 2^256, approximately 1.16 x 10^77. This number vastly exceeds the estimated number of atoms in the observable universe (~10^80), putting the probability of an accidental collision effectively at zero.

Quantum Computing Threats: A Future Consideration

The rise of quantum computing introduces new theoretical considerations. Grover's quantum algorithm can speed up the search for a preimage (reversing a hash). For SHA-256, Grover's algorithm could theoretically reduce the effective security from 2^256 to 2^128 operations.

While 2^128 is still an immense security margin, this potential reduction is driving cryptographic research into post-quantum algorithms.

It is crucial to note that practical, large-scale quantum computers capable of running Grover's algorithm on this scale do not exist today. However, the long-term viability of cryptographic systems demands proactive planning. This is a key reason NIST is standardizing post-quantum cryptography.

Comparison with SHA-3 and NIST Recommendations

In response to potential long-term risks, NIST selected Keccak as the winner of the SHA-3 competition in 2012. SHA-3 uses a completely different internal structure (sponge construction) than the SHA-2 family. NIST recommends SHA-3 for future applications, especially those requiring long-term security.

However, SHA-256 is not deprecated. The transition is cautious due to SHA-256's immense ecosystem, proven track record, and hardware acceleration support. Many experts believe it will remain secure for years, if not decades, to come. The choice often depends on the specific risk profile and lifetime of the system being secured.

Performance and Implementation Considerations

The widespread adoption of SHA-256 is not due to security alone. Its design allows for efficient implementation in both software and hardware, making it practical for high-speed applications from database indexing to blockchain mining.

Hardware Acceleration and CPU Extensions

Modern processors include dedicated instructions to accelerate SHA-256 computations. For example, Intel's SHA Extensions (part of the Intel SHA-NI instruction set) provide a significant performance boost. These instructions perform the core compression function steps directly in hardware, reducing the number of CPU cycles required.

This hardware support is a major factor in its continued dominance. It enables efficient, low-power hashing on everything from servers to mobile devices. This performance efficiency is critical for applications like TLS handshakes, where every millisecond counts.

Throughput and Optimization Strategies

In software, optimized SHA-256 libraries use techniques like loop unrolling and efficient scheduling of the message words to maximize throughput. Performance is typically measured in megabytes or gigabytes per second on a given processor.

- Block Processing: The algorithm's block-based nature allows for efficient pipelining and parallel processing of large data streams.

- Memory Usage: SHA-256 has a relatively small internal state, making it cache-friendly and suitable for environments with limited memory.

- Deterministic Timing: Its operation time is directly dependent on input size (not content), which can help prevent certain side-channel attacks.

These characteristics make SHA-256 a versatile tool suitable for a vast array of computing environments.

The security properties of the SHA-256 algorithm are best understood by examining its resistance to various attack vectors. Its robustness against mathematical and computational attacks is why it remains a trusted standard.

Preimage Attack Resistance

A preimage attack seeks to find an input that produces a specific hash output. Due to the deterministic yet unpredictable nature of the algorithm, the only known method is a brute-force search. SHA-256's 2^256 possible outputs make this completely infeasible. Even with the most powerful supercomputers, such an attack would require timeframes exceeding the age of the universe.

Collision Attack Resistance

Finding two distinct inputs that produce the same hash is significantly harder for SHA-256 than for its predecessor, SHA-1. The birthday paradox suggests a collision attack would require about 2^128 operations. No successful collision attacks on SHA-256 have been demonstrated, and the computational power required remains firmly in the realm of theoretical impossibility with current technology.

Comparing SHA-256 with Other Hash Functions

Understanding where SHA-256 fits within the cryptographic landscape helps in appreciating its strengths and identifying appropriate use cases.

SHA-256 vs. MD5 and SHA-1

The SHA-256 algorithm was designed to overcome the vulnerabilities found in older algorithms like MD5 and SHA-1. Both MD5 (128-bit) and SHA-1 (160-bit) have been successfully attacked, with practical collisions demonstrated. SHA-256's longer digest size and more complex compression function provide a vastly superior security margin.

- MD5: Considered completely broken and unsuitable for any security applications.

- SHA-1: Deprecated for most uses due to practical collision attacks.

- SHA-256: Currently considered secure against all known practical attacks.

SHA-256 vs. SHA-3

SHA-3 (Keccak) represents a different architectural approach using a sponge construction. While SHA-3 offers an alternative with different security properties, SHA-256 is not obsolete. The widespread adoption, hardware acceleration, and extensive real-world testing of SHA-256 ensure its continued relevance for the foreseeable future.

Future Developments and Long-Term Viability

The cryptographic community continuously evaluates hash functions against emerging threats and technological advancements.

Quantum Computing Considerations

The potential advent of large-scale quantum computers presents a theoretical challenge to current cryptographic systems. Grover's algorithm could potentially square root the search space for preimage attacks on hash functions. However, even with this theoretical advantage, SHA-256 would retain 128 bits of security against quantum attacks, which most experts consider sufficient for many applications.

NIST's post-quantum cryptography standardization effort focuses primarily on asymmetric encryption and digital signatures, while noting that SHA-256 and SHA-3 are expected to remain secure with increased output lengths.

Ongoing Cryptanalysis and Research

Cryptographers continually analyze SHA-256 for potential weaknesses. To date, no significant vulnerabilities have been found that would compromise its use in practice. The algorithm's transparent design and extensive peer review contribute to its strong security assurances.

Best Practices for Implementing SHA-256

Proper implementation is crucial for maintaining the security guarantees of the SHA-256 hashing algorithm.

Salting for Password Storage

When using SHA-256 for password hashing, always incorporate a unique salt for each password. This practice prevents rainbow table attacks and ensures that identical passwords result in different hash values.

Iteration Counts for Key Derivation

For applications requiring key derivation from passwords, use iterated hashing (such as PBKDF2 with SHA-256) to intentionally slow down the computation. This increases the cost of brute-force attacks.

Conclusion: The Enduring Value of SHA-256

The SHA-256 algorithm represents a remarkable achievement in cryptographic engineering. Its elegant mathematical foundation, combined with practical efficiency and robust security properties, has made it an indispensable tool for modern computing.

From securing financial transactions on blockchain networks to verifying software downloads and authenticating digital communications, SHA-256 provides the bedrock of trust that enables our digital world to function. While new algorithms like SHA-3 offer alternative approaches, SHA-256's combination of security, performance, and widespread adoption ensures its continued importance for years to come.

As technology evolves and new threats emerge, the cryptographic community will continue to monitor and strengthen our tools. However, the fundamental principles embodied in SHA-256 – careful design, transparent analysis, and conservative security margins – will remain essential for developing the trustworthy systems of tomorrow.

Understanding Hash Functions: A Comprehensive Guide

The world of cryptography and data security is as ever-evolving as it is crucial. Among the key technologies used in these fields is the hash function. This article delves into the core concepts, mechanics, and applications of hash functions, offering a comprehensive overview for individuals seeking to understand this foundational element of modern cryptography.

The Essence of a Hash Function

A hash function is a mathematical function that takes an input (often referred to as the "message" or "data") and produces a fixed-length output. This output is typically a string of characters, known as the hash value or digest. Regardless of the size of the input, a hash function will always produce an output of the same size, making it an efficient method for verifying data integrity and security.

Key Characteristics of a Good Hash Function

There are several critical characteristics that make a hash function suitable for its intended purposes. To function effectively, a hash function must:

- Deterministic: For a given input, a hash function must always produce the same output. This means that if the same data is hashed multiple times, it should yield the same result.

- Fixed Output Size: The output must be of a constant length, regardless of the input size. This ensures that the hash value is concise and manageable for various applications.

- Collision Resistance: A good hash function should be designed to make it extremely difficult for two different inputs to produce the same output. This property is crucial for maintaining security and verifying the authenticity of data.

- Average-Case Time Complexity: The function should operate within a reasonable time frame, even for large inputs. This is particularly important in real-world applications where performance is a concern.

Types of Hash Functions

Several types of hash functions are in widespread use today. Each type serves specific purposes and has unique features.

MD5 (Message-Digest Algorithm 5)

MD5 was one of the first widely accepted hash functions, developed by Ronald L. Rivest. It generates a 128-bit hash value, typically represented as a 32-character hexadecimal number. Despite its popularity, MD5 is no longer considered secure due to the possibility of collision attacks.

SHA (Secure Hash Algorithms)

The Secure Hash Algorithms (SHA) family of hash functions were developed by the National Institute of Standards and Technology (NIST) and are designed to be more secure than MD5. SHA-256, for instance, generates a 256-bit hash, while SHA-3 (Keccak) is designed to offer improved security features.

SHA-1, SHA-2, and SHA-3

- SHA-1: Generates a 160-bit hash and was widely used until its security issues were publicly known. It is now considered less secure and is deprecated in many applications.

- SHA-2: This family comprises several variants (SHA-256, SHA-384, SHA-512, etc.), which generate hash values of different lengths. SHA-256, in particular, is widely used for its balance between security and performance.

- SHA-3: This is an entirely new approach, offering enhanced security features and improved resistance to collision attacks. SHA-3 is based on the principles of the Keccak algorithm.

The Role of Hash Functions in Data Security

Hash functions play a critical role in various aspects of data security and integrity. Here are some of the key applications:

Data Integrity

One of the most common uses of hash functions is to ensure the integrity of files and data. When a file is stored, its hash value is calculated and stored alongside the file. When the file is accessed again, its hash value is recalculated and compared with the stored hash value. If any changes have occurred, the hashes will not match, indicating that the data has been tampered with.

Password Hashing

Passwords are particularly sensitive data. Rather than storing passwords in plaintext, many systems use hash functions to store the hash of the password instead. When a user logs in, their input is hashed and compared with the stored hash. This not only enhances security but also protects against unauthorized access even if the password file is stolen.

Digital Signatures and Blockchain

Digital signatures use hash functions to ensure the authenticity and integrity of electronic documents. They are also crucial in the context of blockchain, where hash functions are used to link blocks, ensuring that any changes to a block are detected and the entire chain is compromised.

Hash Function Security Risks and Mitigations

While hash functions are powerful tools, they are not without their vulnerabilities. Several security risks associated with hash functions include:

Collision Attacks

A collision occurs when two different inputs produce the same hash value. While a good hash function minimizes the risk of collisions, the mathematical nature of hash functions means that they are not entirely collision-resistant. To mitigate this risk, developers often use techniques such as salting and multi-hashing.

Preimage Attacks

A preimage attack involves finding an input that produces a specific hash value. While hash functions are designed to be one-way and computationally infeasible to reverse, the possibility of preimage attacks remains a concern. This risk is often mitigated by using stronger and more secure hash functions.

Second Preimage Attacks

A second preimage attack involves finding a different input that produces the same hash value as a given input. This can be a significant security risk, especially in the context of file integrity. To protect against second preimage attacks, developers often use more secure hash functions and additional security practices.

Conclusion

Hash functions are fundamental tools in the realm of cryptography and data security. They provide a simple yet powerful method for ensuring data integrity and protecting sensitive information. Understanding the mechanics, applications, and security risks associated with hash functions is crucial for anyone working in data security and related fields.

In the next part of this article, we will delve deeper into the technical aspects of hash functions, exploring their implementation and the role they play in various cryptographic protocols. Stay tuned for more insights into this fascinating topic!

Techical Aspects of Hash Functions

The technical aspects of hash functions encompass both the theoretical underpinnings and practical implementation details. Understanding these aspects can provide valuable insights into how these tools work and why they remain essential in modern data security.

The Mathematical Foundations

At their core, hash functions rely on complex mathematical operations to produce consistent outputs. For instance, a popular type of hash function, Secure Hash Algorithm (SHA), operates through a series of bitwise operations, modular arithmetic, and logical functions.

SHA-256, for example, is a widely used hash function that processes data in 512-bit blocks and produces a 256-bit hash. The algorithm involves a sequence of rounds, each consisting of a combination of bitwise operations, logical functions, and modular additions. These operations ensure that even a small change in the input results in a significantly different output, a characteristic known as the avalanche effect.

The process begins with initializing a set of constants and the hash value itself. It then processes the message in successive blocks, applying a series of bitwise operations and modular arithmetic. The final round produces the hash value. The complexity and precision of these operations contribute to the security and robustness of the hash algorithm.

Implementation Details

Implementing a hash function requires careful consideration of multiple factors, including memory management, performance optimization, and security enhancements. Developers often use optimized libraries and frameworks to ensure that hash functions run efficiently.

Memory Management: Efficient memory usage is crucial for performance. Hash functions must handle varying input sizes gracefully and avoid unnecessary memory allocations. Techniques such as just-in-time (JIT) compilation and buffer pooling can enhance performance and reduce memory overhead.

Performance Optimization: Hash functions need to execute quickly, especially in high-throughput environments. Optimizations such as parallel processing, pipeline architecture, and vectorized operations can significantly improve performance. Additionally, using specialized hardware, such as GPUs and SIMD (Single Instruction Multiple Data) instructions, can further boost efficiency.

Security Enhancements: Beyond the basic hashing algorithms, developers employ additional measures to fortify hash functions. Techniques like salting, multi-hashing, and rate limiting help protect against common attacks.

Salting

Salting refers to adding a random value (salt) to the data before applying the hash function. This helps prevent preimage attacks by making each salted hash unique. Even if an attacker manages to find a hash, they would need to know the corresponding salt to reproduce the original data. Salting significantly increases the difficulty of brute-force attacks.

Multi-Hashing

Multi-hashing involves applying two or more hash functions to the same piece of data. This multi-step process further enhances security by increasing the computational effort required to crack the hash. Techniques like PBKDF2 (Password-Based Key Derivation Function 2) combine multiple rounds of hashing to generate a final hash value.

Rate Limiting

Rate limiting is a technique used to slow down or restrict the number of hash computations that can be performed within a given time frame. This measure is particularly useful in scenarios where password hashing is involved. By limiting the rate at which a hash function can operate, attackers are forced to spend more time and computational resources, thus deterring brute-force attacks.

Application Scenarios

Hash functions find application across a wide range of domains, from software development to cybersecurity. Here are some specific scenarios where hash functions are utilized:

File Verification

When downloading software or firmware updates, users often verify the integrity of the files using checksums or hashes. This check ensures that the downloaded file matches the expected value, preventing accidental corruption or malicious tampering.

For example, when a user downloads an ISO image for a Linux distribution, they might compare the hash value of the downloaded file with a pre-provided hash value from the official repository. Any discrepancy would indicate that the file is compromised or corrupted.

Password Storage

Storing plaintext passwords is highly insecure. Instead, web applications and database systems use hash functions to store a secure representation of passwords. When a user attempts to log in, their password is hashed and compared with the stored hash value.

This method ensures that even if the password database is compromised, the actual passwords remain secured. Additionally, using a salt alongside the hash function adds another layer of security by making it more difficult to crack individual passwords.

Cryptographic Protocols

Many cryptographic protocols utilize hash functions to ensure data integrity and secure communication. For instance, Secure Sockets Layer (SSL) and Transport Layer Security (TLS) implementations often use hash functions to verify the integrity of the transmitted data.

In blockchain technology, hash functions are essential for maintaining the integrity and security of blockchain networks. Each block in the blockchain contains a hash of the previous block, creating an immutable chain of blocks. Any alteration in a single block would invalidate all subsequent blocks, thanks to the hash linkage.

Distributed Systems

Hash functions play a critical role in distributed systems, particularly in distributed hash tables (DHTs). DHTs use hash functions to distribute key-value pairs across a network of nodes, ensuring efficient data lookup and storage.

DHTs employ a consistent hashing mechanism, where keys are mapped to nodes based on their hash values. This ensures that even if nodes join or leave the network, the overall structure remains stable and data can be efficiently retrieved.

Challenges and Future Trends

Despite their utility, hash functions face several challenges and ongoing research aims to address these issues:

Quantum Computing Threats

The rapid development of quantum computing poses a significant threat to traditional hash functions. Quantum computers could potentially perform certain tasks, such as solving discrete logarithm problems, much faster than classical computers. As a result, efforts are underway to develop post-quantum cryptographic algorithms that are resistant to quantum attacks.

Potential candidates for post-quantum cryptography include lattice-based cryptography, code-based cryptography, and multivariate polynomial cryptography. These methods are being explored as promising alternatives to current hash functions and cryptographic protocols.

Faster Parallel Processing

To enhance performance and cater to growing demands, there is continuous research into optimizing hash functions for parallel processing. This involves designing hash algorithms that can efficiently distribute tasks across multiple threads or processors. By doing so, hash functions can handle larger datasets and provide faster verification times.

Adaptive Hashing Techniques

To address evolving security threats, researchers are developing adaptive hash functions that can dynamically adjust parameters based on real-time security assessments. These adaptive techniques aim to provide more robust protection against emerging cyber threats and maintain the security of data over time.

Blockchain Security and Privacy

In the context of blockchain technology, hash functions continue to evolve. As blockchain systems grow in scale and complexity, there is a need for hash functions that can efficiently support large-scale data verification and consensus mechanisms.

Newer blockchain systems may integrate more advanced hash functions to enhance privacy and security. For instance, zero-knowledge proofs (ZKPs) leverage hash functions to enable secure data verification without revealing the underlying data. This technology promises to revolutionize privacy-preserving blockchain applications.

Conclusion

Hash functions are indispensable tools in modern data security, serving a wide array of practical needs from data integrity checks to password storage and beyond. Their intricate mathematical designs ensure that even small changes in input lead to vastly different outputs, providing the necessary security and reliability.

As technology continues to advance, the challenges surrounding hash functions remain dynamic. From addressing quantum computing threats to improving adaptability and speed, the future holds exciting developments that promise to enhance the security and efficiency of hash functions further.

Conclusion and Final Thoughts

In conclusion, hash functions play a vital role in modern cryptography and data security. They serve a multitude of purposes, from ensuring data integrity to securing passwords and enabling secure communication. Understanding the technical aspects and applications of hash functions is crucial for anyone involved in cybersecurity, software development, or any field that requires robust data protection.

While hash functions are remarkably effective, they are not without their challenges. The evolving landscape of cyber threats, particularly the threat posed by quantum computing, necessitates ongoing research and innovation in the field. Adaptive and faster processing techniques are continually being developed to address these new challenges.

The future of hash functions looks promising. With ongoing advancements in technology and security, we can expect more secure and efficient hash functions that can withstand the evolving threats. As blockchain and other distributed systems continue to grow, the role of hash functions in these environments will likely become even more critical.

To stay ahead in the field of data security, it is essential to stay informed about the latest developments in hash functions. By understanding their underlying principles and practical implications, we can better protect ourselves and contribute to a more secure digital world.

For further exploration, you might consider reviewing the latest research papers on hash functions, exploring the implementation details of specific algorithms, and keeping up with the latest breakthroughs in the field of cryptography.

Thank you for reading this comprehensive guide to hash functions. We hope this article has provided valuable insights into this foundational aspect of modern data security.