Explore Any Narratives

Discover and contribute to detailed historical accounts and cultural stories. Share your knowledge and engage with enthusiasts worldwide.

Le 9 mai 1941, l'équipage d'une corvette britannique fouille les restes d'un U-Boot allemand coulé dans l'Atlantique Nord. Un marin, les mains gelées par l'eau glacée, saisit un bloc de métal lourd et complexe jeté sur une table de cartes. C'est une machine Enigma, intacte, avec ses rotors et son livre de codes du mois de juin. Ce bloc de bois, de fils et de rotors en laiton a déterminé le sort de millions de vies. Sa défaite ne fut pas l'œuvre d'espions ou de commandos, mais de mathématiciens. Des hommes et des femmes qui ont traqué une abstraction pure : la permutation.

Arthur Scherbius, ingénieur allemand, dépose un brevet en 1918. Son invention reprend un concept du Néerlandais Hugo Koch. Une boîte à chiffrer électromécanique, portable. Son marché initial est civil. 30 000 modèles trouvent preneurs dans les banques et les grandes entreprises des années 20. La promesse est simple : une confidentialité absolue pour les communications télégraphiques.

Le principe est celui de la substitution polyalphabétique, vieux comme la Renaissance, mais automatisé à une vitesse folle. Appuyez sur la lettre A du clavier. Un courant électrique parcourt un premier rotor, puis un second, un troisième, atteint un réflecteur, rebrousse chemin à travers un autre chemin dans les rotors, et finalement allume une lampe sous une autre lettre, disons G. La lettre chiffrée. La clé de la sécurité réside dans la configuration initiale des rotors et leurs positions de départ. Chaque frappe fait tourner le premier rotor d'un cran, modifiant le circuit électrique pour la lettre suivante. Le système n'est jamais le même.

« Le génie de Scherbius fut de mécaniser la complexité, » explique Élodie Vial, historienne des sciences. « Il a transformé un principe algébrique en un objet physique, fiable, que tout opérateur militaire pouvait utiliser sans comprendre les mathématiques sous-jacentes. La force d'Enigma était son ergonomie, pas seulement sa théorie. »

La machine séduit la Reichswehr, puis la Wehrmacht. La marine allemande adopte une version plus complexe. Les nazis en font le standard de leurs communications les plus secrètes. Ils ont une confiance totale en son inviolabilité. Pourquoi ? Les chiffres. Une Enigma standard de l'armée avec trois rotors choisis parmi cinq possibles, un tableau de connexions à fiches, et des anneaux de réglage, offre un espace de clés astronomique. 159 milliards de milliards de combinaisons possibles. Un nombre qui dépasse l'entendement humain de l'époque. Comment attaquer cela ? Pas avec la force brute, mais avec la logique.

Varsovie, début des années 1930. Le Biuro Szyfrów, le bureau du chiffre polonais, sait que son voisin allemand utilise Enigma. La menace est existentielle. Trois jeunes mathématiciens, à peine sortis de l'université, se voient confier le problème : Marian Rejewski, Jerzy Różycki et Henryk Zygalski. Leur arme principale n'est pas une machine, mais une observation fondamentale sur les procédures ennemies.

Les opérateurs allemands, par souci de répétabilité, transmettaient deux fois l'indicateur de position des rotors au début de chaque message. Une faute procédurale catastrophique. Rejewski y voit une structure, une symétrie exploitable. Il comprend que le chiffrement de ces indicateurs révèle des cycles, des permutations. Il formule le problème en termes de théorie des groupes, une branche des mathématiques pures. L'énigme mécanique devient une équation algébrique.

Son raisonnement permet de reconstruire le câblage interne des rotors, un secret jalousement gardé. Mais le travail manuel est trop lent. Rejewski conçoit alors une machine électromécanique, qu'il baptise « Bomba ». Six ensembles de rotors Enigma reliés, cherchant en parallèle les configurations cohérentes avec les « cribs » – ces fragments de texte clair supposés, comme « Oberkommando » ou les formules météo standards.

« Rejewski a réalisé que le talon d'Achille n'était pas dans la machine, mais dans son utilisation humaine, » analyse le cryptologue Pierre Métais. « Sa Bomba automatisait le raisonnement mathématique. Elle énumérait les 17 000 positions de départ possibles en quinze minutes. C'était une révolution conceptuelle : la machine était utilisée pour vaincre la machine. »

Jusqu'en 1938, les Polonais lisent une partie substantielle du trafic Enigma. Ils partagent leurs découvertes avec les services français et britanniques lors d'une réunion secrète à Varsovie en juillet 1939. Ils offrent même des répliques d'Enigma. Puis, le 1er septembre 1939, les Panzers franchissent la frontière. Le chapitre polonais se referme, mais le flambeau est passé.

Au nord de Londres, dans un manoir victorien de brique rouge entouré de baraquements en bois, s'installe en 1939 le Government Code and Cypher School. L'endroit s'appelle Bletchley Park. C'est ici que le travail des Polonais va être industrialisé, porté à une échelle monstrueuse par la nécessité de la guerre totale. Et c'est ici qu'un homme, Alan Turing, va changer le cours du conflit et de l'histoire technologique.

Turing, excentrique, théoricien, arrive avec une compréhension profonde des fondements logiques du calcul. Il reprend l'idée de la Bombe polonaise, mais l'adapte à une nouvelle complexité : les Allemands ont ajouté un quatrième rotor sur les machines de la Kriegsmarine, et surtout, ils ont cessé la double transmission des indicateurs. La faille procédurale est colmatée. Il faut une approche nouvelle.

La Bombe de Turing, construite avec l'ingénieur Harold 'Doc' Keen, est une bête d'un autre ordre. Une rangée de rotors Enigma simulés, tournant à une vitesse vertigineuse, testant des hypothèses de configuration à une vitesse impossible pour un humain. Elle cherche les contradictions logiques. Si un crib suggère que la lettre A devient G au début du message, la machine vérifie si cette hypothèse tient sur toute la longueur du fragment connu. Si une contradiction émerge, la configuration est rejetée. Elle passe à la suivante.

Une centaine de ces machines bruyantes, actionnées par des Wrens (Women's Royal Naval Service), finissent par cribler les océans de possibilités. Elles réduisent un travail qui aurait requis 10 000 cryptanalystes à une tâche de quelques heures. Mais la Bombe n'est pas un ordinateur universel. Elle est conçue pour une tâche unique, spécifique, vitale : casser Enigma, jour après jour, alors que les réglages changent à minuit.

Le succès de la Bombe dépend entièrement de la qualité des « cribs ». Ces suppositions éclairées sur le contenu des messages chiffrés. C'est là que la cryptanalyse devient un art humain, une fusion d'intuition, de psychologie et de travail de renseignement. Les cryptanalystes de Bletchley, comme Mavis Batey ou Joan Clarke, étudient les habitudes allemandes.

Les bulletins météo envoyés à 6h00 du matin commencent souvent par « Wetter » (temps). Les messages de routine se terminent par « Heil Hitler ». Les rapports de convois mentionnent des positions en quadrillage. Les erreurs des opérateurs sont des pépites : une même lettre pressée deux fois par inadvertance, un message test envoyé en clair puis chiffré. Chaque petit fragment de texte probable est une clé pour réduire l'espace de recherche des machines.

Cette course contre la montre est quotidienne. À minuit, les réglages changent. Toute l'opération recommence. Les messages de la bataille de l'Atlantique, où les U-Boote menacent de strangler la Grande-Bretagne, sont la priorité absolue. Chaque convoi repéré, chaque ordre décrypté, se mesure en tonnes de ravitaillement sauvées, en vies épargnées. Les mathématiques abstraites de Turing ont désormais un coût humain direct et palpable. Le bruit des rotors dans les baraquements de Bletchley Park est le son de la contre-offensive alliée.

Pour comprendre la défaite d'Enigma, il faut d'abord saisir l'immensité de sa prétendue force. C'était un édifice mathématique, et chaque brique était un nombre conçu pour écraser l'esprit humain. La sécurité ne reposait pas sur un secret, mais sur une quantité. Les spécifications techniques de la machine, dans ses versions militaires, étaient un cauchemar combinatoire.

Prenons l'Enigma I de l'armée, celle que les Polonais attaquèrent en premier. L'opérateur choisissait d'abord trois rotors parmi un stock de cinq. Ce choix et leur ordre dans la machine offraient 60 combinaisons (5 × 4 × 3). Ensuite, il réglait la position de départ de chaque rotor. Avec 26 lettres sur la jante, cela donnait 17 576 orientations initiales (26³). Enfin, il connectait des paires de lettres sur le tableau à fiches à l'avant, brouillant encore le signal. Pour 20 paires établies parmi 26 lettres, le nombre de configurations possibles était si colossal qu'un test exhaustif aurait demandé, selon les calculs modernes, environ 2 jours, 15 heures, 57 minutes et 10 secondes de travail mécanique acharné, rien que pour cette étape.

"Le processus de chiffrement se déroulait en plusieurs étapes, chacune multipliant le nombre de possibilités. L'erreur fut de croire que la multiplication des barrières créait une forteresse. En réalité, elle créait un labyrinthe avec des failles structurelles." — Knowunity.fr, analyse technique

Multipliez ces nombres. Le résultat théorique dépasse l'imagination : environ 10^23 combinaisons possibles. Les Allemands avaient une foi religieuse en cette statistique. Aucune équipe humaine, pensaient-ils, ne pourrait jamais parcourir cet univers de clés, même avec des machines. Ils sous-estimèrent deux choses : la puissance du raisonnement pour réduire drastiquement cet univers, et la ténacité maniaque de leurs adversaires.

Avant d'être une arme, Enigma fut un produit. Le parcours d'Arthur Scherbius est celui d'un entrepreneur visionnaire qui trouva son marché trop tard. Brevetée en 1918, la machine fut commercialisée à partir de 1923 par sa société, Chiffriertechnik GmbH. Sa cible : le monde des affaires. Les banques suisses, les compagnies commerciales, toute entité soucieuse de protéger ses télégrammes. Environ 30 000 unités civiles trouvèrent preneurs. Un succès d'estime, mais pas un raz-de-marée.

Le prix, autour de 200 Reichsmarks, en faisait un investissement sérieux. La marine allemande, à la recherche d'un système de communication sécurisé après la Première Guerre mondiale, repéra l'invention. Elle adopta une version modifiée, la M1, en 1926. L'armée de terre suivit avec l'Enigma I en 1934. Le tournant était complet. L'outil commercial devenait l'épine dorsale de la machine de guerre nazie. Ironie de l'histoire : les revenus des ventes civiles, qui permirent à l'entreprise de survivre, financèrent indirectement le développement de l'outil militaire. Scherbius, mort en 1929, ne vit pas cette réorientation fatidique.

Comparée à ses contemporaines, Enigma n'était pas la plus complexe. La britannique Typex, avec ses cinq rotors, offrait un espace de clés bien plus vaste. L'américaine SIGABA, une bête à 15 rotors, était mathématiquement supérieure. Mais Enigma avait l'avantage décisif de la guerre moderne : la portabilité, la simplicité relative d'utilisation, et une production industrielle déjà rodée. Les nazis ont choisi la solution pragmatique, pas la plus robuste. Une erreur de jugement qui allait leur coûter cher.

"Enigma était le produit parfait pour la bureaucratie militaire. Elle donnait l'illusion du contrôle absolu, transformait un message en un flux de lettres aléatoires, et reposait sur une procédure simple. Son défaut était d'être trop logique, trop prévisible dans son imprévisibilité même." — Dr. Laurent Fabre, historien des technologies militaires

Bletchley Park en 1941 n'était pas un temple de la pure théorie. C'était un atelier bruyant, enfumé, où la pression étouffait l'air. Les Bombes de Turing cliquetaient, les Wrens transportaient des rouleaux de papier, et les cryptanalystes, les yeux cernés, cherchaient désespérément le « crib » qui sauverait un convoi. La victoire mathématique des Polonais et de Turing devait se renouveler chaque jour. Et chaque jour, les Allemands pouvaient, par un simple changement de procédure, tout anéantir.

La force de Turing fut de systématiser l'attaque. Il formalisa le processus de la Bombe en une recherche logique de contradiction. Mais cette machine, aussi brillante soit-elle, était stupide. Elle avait besoin qu'on lui montre où chercher. Le « crib » était cette lueur. Obtenir un bon crib relevait du travail de détective, d'écoute des habitudes ennemies. Connaître les formules de politesse, les formats de rapports météo, les indicatifs des unités. Un message intercepté débutant par une série de lettres pouvait être deviné s'il provenait d'une station météo connue pour commencer ses bulletins par « Wetter für die Nacht » (temps pour la nuit).

Les erreurs humaines allemandes étaient la manne céleste de Bletchley. L'opérateur paresseux qui envoyait un message test avec « AAAAAAA ». Celui qui, pour gagner du temps, utilisait les mêmes réglages de rotors que la veille. La fameuse interdiction de chiffrer des mots sensibles, obligeant à les épeler, créant des séquences reconnaissables. Chaque négligence réduisait l'espace des clés possibles. Les mathématiques fournissaient le cadre, mais la victoire appartenait à la perspicacité psychologique et à une exploitation impitoyable de la routine ennemie.

"Nous ne combattions pas une machine. Nous combattions l'ennui, la routine, la confiance excessive d'un opérateur qui avait tapé le même message formaté cent fois. Notre arme la plus puissante était la prédictibilité de l'être humain sous uniforme." — Mavis Batey (Lever), cryptanalyste à Bletchley Park

Et puis il y avait la capture physique. Le 9 mai 1941, la capture de l'U-110 et de sa machine Enigma navale avec ses livres de codes fut un coup de tonnerre. Ce n'était pas une victoire des mathématiques, mais de la marine royale. Cependant, sans les mathématiciens pour exploiter immédiatement le butin, comprendre le câblage du nouveau rotor naval, la prise aurait été bien moins utile. La symbiose fut totale : l'action héroïque sur le terrain fournissait la matière brute que l'intellect décortiquait à l'arrière.

En février 1942, les sourires disparurent de Bletchley Park. La Kriegsmarine introduisit l'Enigma M4, dotée d'un quatrième rotor, pour ses communications U-Boot. Soudain, le trafic de l'Atlantique, vital, redevint illisible. Ce fut le « trou noir ». Les convois furent aveugles, les pertes montèrent en flèche. La réponse ne fut pas uniquement mathématique. Elle fut industrielle.

Il fallut concevoir de nouvelles Bombes, adapter les algorithmes, trouver de nouveaux cribs. Mais surtout, il fallut du temps. Dix mois de black-out. Dix mois où la Bataille de l'Atlantique faillit basculer. Le rétablissement, au milieu de l'année 1943, fut le fruit d'un effort colossal : plus de Bombes, plus d'analystes, et une nouvelle capture de matériel. Cet épisode révèle une vérité cruciale. La cryptanalyse n'était pas une science exacte et continue. C'était une course de relais, parsemée de chutes, où l'adversaire pouvait à tout moment prendre une longueur d'avance avec une simple modification matérielle.

La réponse ultime à cette escalade ne vint pas d'une Bombe améliorée, mais d'une invention radicale : le Colossus. Opérationnel en 1944, conçu par Tommy Flowers pour casser les codes Lorenz (plus complexes qu'Enigma), il est considéré comme le premier ordinateur électronique programmable. La nécessité de vaincre le chiffrement nazi avait accouché de l'ère numérique. Le lien est direct, incontestable. Les calculs nécessaires pour tester des configurations à la vitesse de l'éclair exigèrent l'abandon de la mécanique pour l'électronique. La guerre créa l'ordinateur.

"Le Colossus n'est pas né d'une théorie académique. Il est né de l'urgence, de la sueur et de la peur de perdre la guerre. Chaque lampe à vide, chaque mètre de câble, était une réponse désespérée à un chiffre ajouté par l'ennemi sur une machine. L'informatique a un péché originel : elle est une arme." — Professeur Ian Goldberg, historien de l'informatique

Regardons les chiffres de l'effort final. À son apogée, Bletchley Park et ses stations annexes décryptaient plus de 18 000 messages par jour. Des milliers de personnes, majoritairement des femmes, orchestraient cette danse folle entre l'interception, la conjecture et la vérification mécanique. Le résultat ? Les Amiraux alliés lisaient parfois les ordres de l'Amiral Dönitz avant les commandants de U-Boot eux-mêmes. La bataille de l'Atlantique fut gagnée autant dans les baraquements de Buckinghamshire que sur les ponts des destroyers.

Alors, qui a véritablement vaincu Enigma ? Est-ce Rejewski et sa théorie des permutations ? Est-ce Turing et sa machine logique ? Est-ce l'opérateur allemand négligent ? Est-ce le marin qui arracha la machine de l'U-110 ? La réponse est univoque : tous, simultanément. Aucun n'aurait suffi seul. C'est cette fusion improbable du génie abstrait, du travail opiniâtre, du renseignement et du courage physique qui forma l'antidote. L'histoire a retenu les noms des mathématiciens, et c'est justice, mais elle omet souvent le bataillon des anonymes qui transformèrent leur théorie en victoire. Sans les Wrens qui actionnaient les Bombes, sans les linguistes qui devinaient les cribs, sans les courriers qui transportaient les decrypts sous le bras, Turing n'aurait été qu'un professeur excentrique écrivant des notes dans un cahier.

Le mythe veut que les mathématiques aient gagné la guerre. La réalité est plus terre à terre. Les mathématiques ont fourni le levier. Mais il a fallu une armée pour appuyer dessus.

L'impact de la bataille contre Enigma ne s'est pas éteint en mai 1945 avec la capitulation allemande. Il a infiltré les fondations du monde moderne de manière presque invisible. La cryptographie quitta définitivement le domaine des diplomates et des militaires pour devenir une discipline scientifique à part entière, basée sur des preuves mathématiques et non plus sur l'obscurité d'un algorithme secret. L'axiome de Kerckhoffs — la sécurité d'un système doit reposer sur la clé, et non sur le secret de son fonctionnement — fut validé dans le sang et le fer. Enigma était secrète, et elle fut vaincue. Les systèmes modernes sont publics, et ils résistent.

Plus directement, les hommes de Bletchley Park dispersèrent leur savoir. Alan Turing posa les bases théoriques de l'informatique et de l'intelligence artificielle. Max Newman, autre mathématicien du parc, participa au développement des premiers ordinateurs britanniques. L'urgence de la guerre avait accéléré de dix ou vingt ans le développement de technologies décisives. Le passage de la Bombe électromécanique au Colossus électronique en moins de quatre ans est un bond technologique qui n'a d'équivalent que le programme Apollo. La course aux armements, hélas, reste un moteur puissant de l'innovation.

"Bletchley Park a créé une culture particulière : l'interdisciplinarité forcée. Des mathématiciens, des linguistes, des champions d'échecs, des électriciens travaillaient côte à côte. Cette culture du 'brainstorming' appliqué et urgent est devenue l'ADN de la Silicon Valley, bien avant que cela ne s'appelle ainsi." — Claire Bartoli, sociologue des sciences

Regardez votre smartphone. Le protocole de chiffrement qui sécurise vos messages, les certificats SSL qui protègent vos transactions bancaires, sont les descendants intellectuels directs des principes testés dans les baraquements anglais. La compréhension des groupes de permutation, l'analyse des probabilités de clés, la notion même d'attaque par canaux auxiliaires (exploitant les erreurs de procédure, comme les cribs) sont aujourd'hui enseignées dans toutes les écoles d'informatique. La guerre contre Enigma a écrit le premier chapitre de la cybersécurité moderne.

Pourtant, cet héritage glorieux porte une ombre profonde, une critique souvent étouffée sous le poids de la victoire. Le succès d'Ultra — le nom de code du projet de décryptage — fut gardé secret absolu pendant près de trente ans après la guerre. Cette confidentialité a eu des conséquences morales troublantes. Pour protéger la source de leurs renseignements, les Alliés ont parfois laissé se produire des attaques qu'ils savaient imminentes.

L'exemple le plus souvent cité est le bombardement de Coventry le 14 novembre 1940. Les historiens débattent encore de la quantité d'informations précises dont disposait Churchill. Mais le principe est établi : des vies britanniques ont été sacrifiées pour ne pas éveiller les soupçons allemands sur la vulnérabilité d'Enigma. Où se situe la ligne éthique ? Le calcul froid du plus grand nombre sauvé justifie-t-il la mise en danger délibérée d'un plus petit nombre ? Les cryptanalystes et les officiers du renseignement ont dû vivre avec ce fardeau insupportable, celui d'une connaissance qui ne pouvait être pleinement utilisée.

Autre critique : la réécriture de l'histoire. Pendant des décennies, la contribution polonaise fut minimisée, voire occultée, dans le récit anglo-saxon. La célébrité de Turing, aussi méritée soit-elle, a éclipsé le travail pionnier de Rejewski, Różycki et Zygalski. Ce n'est qu'à partir des années 1970, avec la levée progressive du secret, que leur rôle capital a été pleinement reconnu. L'histoire est écrite par les vainqueurs, dit l'adage, mais aussi par ceux qui contrôlent les archives.

Enfin, il y a la question de la militarisation de la science. Le projet a démontré que des chercheurs fondamentaux, poursuivant des questions abstraites, pouvaient être mobilisés et dirigés vers un objectif de destruction massive. Le génie mathématique de Turing a été canalisé pour localiser et couler des sous-marins, tuant des milliers de marins. C'est le vieux dilemme de la recherche duale, plus actuel que jamais à l'ère de l'intelligence artificielle. Peut-on, doit-on, dissocier la beauté d'une équation de l'usage qui en sera fait ? Bletchley Park répond par la négative.

L'histoire d'Enigma n'appartient plus aux seuls historiens. Elle résonne dans la culture. En mars 2025, l'Institut du Temps Libre à Paris programme un concert insolite intitulé simplement "Enigma". Il ne s'agit pas d'un hommage au groupe de musique éponyme des années 90, mais d'une performance où des compositions algorithmiques, générées par des processus inspirés du chiffrement des rotors, seront interprétées en direct. Les organisateurs promettent une expérience où « la logique binaire rencontre l'émotion musicale ». Un clin d'œil étrange et poétique : la machine conçue pour cacher le sens devient, quatre-vingts ans plus tard, une source de création artistique.

Cette réappropriation culturelle est significative. Elle montre comment un objet technique, associé à l'horreur de la guerre, peut être désarmé et transformé en symbole de l'intelligence humaine triomphant de la complexité. Les musées, de Londres à Varsovie, exposent des modèles d'Enigma non plus comme des trophées de guerre, mais comme des pièces pédagogiques. Les enfants actionnent des répliques pour comprendre la cryptographie, pas la propagande nazie. La machine a été vidée de son idéologie mortifère. Il ne reste que son ingénierie fascinante, devenue inoffensive.

Et l'avenir ? Il n'est pas dans des machines à rotors, évidemment. Il est dans la lutte permanente entre le chiffrement et le décryptage, une course qui s'est déplacée dans le cyberespace. Les leçons d'Enigma sont toujours d'actualité. Première leçon : aucune cryptographie n'est éternellement sûre. L'algorithme AES ou le RSA d'aujourd'hui seront peut-être vulnérables demain face à l'ordinateur quantique, comme Enigma le fut face à la Bombe. Deuxième leçon : la faille se trouve souvent entre la chaise et le clavier. Le phishing moderne est l'héritier direct des erreurs de procédure des opérateurs allemands. La troisième leçon, la plus importante, est que la défense repose sur la communauté. Bletchley Park a gagné par la collaboration de milliers d'esprits. La sécurité informatique moderne repose sur le même principe : des chercheurs du monde entier traquant ensemble les vulnérabilités, en open source.

Le marin qui, en mai 1941, hissa la lourde machine hors de la cabine inondée du U-Boot, ne savait pas qu'il tenait entre ses mains le déclencheur de la révolution numérique. Il ne voyait qu'un butin de guerre, un bloc de métal froid. Nous, avec le recul, y voyons un point de bascule. Dans le cliquetis de ses rotors se cachait le bruit futur de tous les serveurs de la planète. Dans la lutte pour briser son code s'est forgée la méthode qui nous connecte et, simultanément, nous expose aujourd'hui. La machine est silencieuse, exposée derrière une vitre. Mais son écho, lui, est infini.

Your personal space to curate, organize, and share knowledge with the world.

Discover and contribute to detailed historical accounts and cultural stories. Share your knowledge and engage with enthusiasts worldwide.

Connect with others who share your interests. Create and participate in themed boards about any topic you have in mind.

Contribute your knowledge and insights. Create engaging content and participate in meaningful discussions across multiple languages.

Already have an account? Sign in here

L’hiver 1775-1776, oublié des récits révolutionnaires, fut une épreuve logistique décisive où le froid et l’incompétence...

View Board

Découvrez comment les PC IA, équipés de NPU dédiés, transforment nos ordinateurs en partenaires intelligents, redéfiniss...

View Board

Les éléphants d'Hannibal : le mythe du géant face à la réalité des Alpes Un crâne émerge de la boue gelée. Une défense, ...

View Board

Max Verstappen en 2023 : une domination sans précédent en F1 avec 19 victoires, 575 points et une symbiose parfaite entr...

View Board

Préserver Auschwitz sans le reconstruire : un combat urgent contre le temps, les visiteurs et la désinformation numériqu...

View Board

L'IA crée en quelques minutes des milliers de molécules ciblées, diminue de dix le délai pré‑clinique et valide rapideme...

View Board

Google LiteRT révolutionne l'IA embarquée en permettant l'exécution de modèles sur microcontrôleurs avec seulement 16 Ko...

View Board

Découvrez Philolaus de Crotone, figure majeure de la philosophie pythagoricienne pré-socratique. Explorez sa théorie des...

View Board

Découvrez comment l'IA devient un collègue de travail en 2026, transformant les usines, les bureaux et les vignobles ave...

View Board

Hội An : L'Archéologie d'une Âme Vietnamienne La lumière décline sur la rivière Thu Bồn. Une par une, comme obéissant à...

View Board

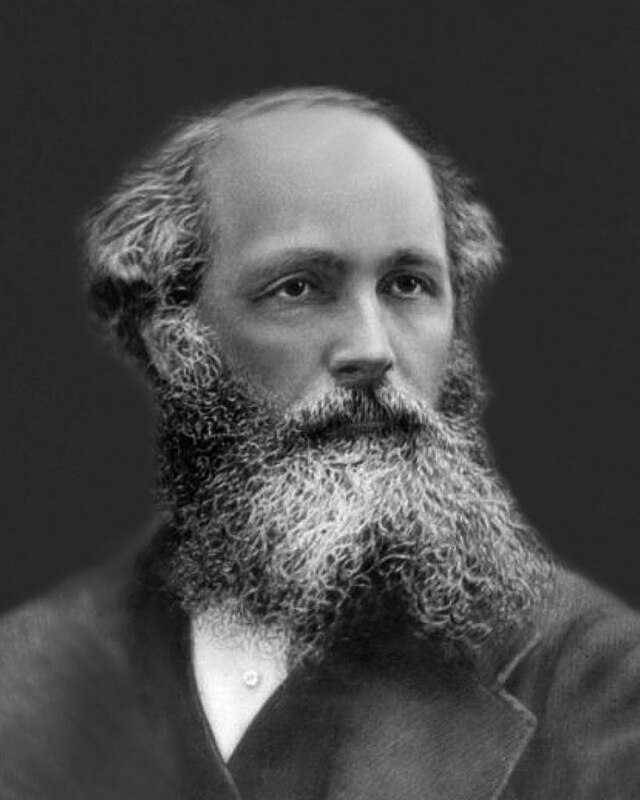

Découvrez James Clerk Maxwell, le génie écossais derrière la théorie électromagnétique. Ses équations ont unifié l'élect...

View Board

Google LiteRT redefine IA em dispositivos pequenos, com execução local, baixa latência e eficiência energética em smartp...

View Board

KI findet 25 neue Magnete für die nächste Generation der Elektromobilität Der Motor eines Elektroautos surrt fast unhör...

View Board

Discover the essentials of cryptocurrency mining: how it works, hardware choices, and profitability factors. Start your ...

View Board

Bongo Cat Meme Game, né d'un mème viral, électrise Steam avec 50 000 ventes en 72h, transformant une blague internet en ...

View Board

Feu! Chatterton : L'Architecture d'un Songe Parisien Le 16 octobre 2025, dans l'écrin acoustique du Studio 104 de Radio ...

View Board

La Corée du Sud parie 500 millions sur FuriosaAI pour défier Nvidia avec sa puce Renegade, 40% plus économe en énergie p...

View Board

Agenti AI: L'Ascesa dei Sistemi Autonomi e Integrati Il sistema di controllo del magazzino ha inviato un avviso alle 3:4...

View Board

Découvrez comment la Règle de Saint Benoît, texte millénaire, inspire aujourd'hui des managers et employés en quête d'éq...

View Board

Taylor Swift's Eras Tour redefines pop as an economic powerhouse, generating billions and transforming cities through fa...

View Board

Comments