One-Time Pad: A Segurança Absoluta na Criptografia

Introdução ao One-Time Pad

O One-Time Pad (OTP), ou "Bloco de Uso Único" em português, é um método de criptografia que oferece segurança absoluta quando utilizado corretamente. Desenvolvido no início do século XX, ele se baseia em princípios matemáticos simples, mas extremamente eficazes. Diferente de outros sistemas criptográficos, o OTP é teoricamente inquebrável, desde que certas condições sejam atendidas rigorosamente.

A ideia por trás do One-Time Pad é relativamente simples: cada bit ou caractere da mensagem original é combinado com um bit ou caractere de uma chave aleatória secreta do mesmo tamanho. A chave deve ser usada apenas uma vez e depois descartada, daí o nome "one-time" (uso único). Essa abordagem garante que, mesmo com recursos computacionais ilimitados, um invasor não consiga decifrar a mensagem sem possuir a chave exata.

História do One-Time Pad

A origem do One-Time Pad remonta ao final da Primeira Guerra Mundial, mas sua implementação mais famosa ocorreu durante a Guerra Fria. Em 1917, Gilbert Vernam, um engenheiro da AT&T, patenteou um sistema de criptografia que mais tarde se tornaria a base do OTP. Simultaneamente, o major Joseph Mauborgne, do Exército dos EUA, propôs o uso de chaves verdadeiramente aleatórias, eliminando padrões que poderiam ser explorados por criptoanalistas.

Durante a Segunda Guerra Mundial, o One-Time Pad foi amplamente utilizado por diplomatas e agentes secretos. Um dos exemplos mais conhecidos foi a "Linha Vermelha" entre Washington e Moscou, onde líderes políticos trocavam mensagens ultrassecretas usando esse método. Mesmo com o advento dos computadores quânticos e algoritmos complexos, o OTP continua sendo a única forma de criptografia comprovadamente inviolável quando implementado corretamente.

Como Funciona o One-Time Pad

O funcionamento do One-Time Pad baseia-se em três princípios fundamentais:

- A chave deve ser verdadeiramente aleatória

- A chave deve ter pelo menos o mesmo tamanho da mensagem

- A chave deve ser usada apenas uma vez e depois destruída

A operação básica do OTP envolve a combinação da mensagem original com a chave secreta usando uma operação simples, como o XOR (ou exclusivo) no caso de mensagens binárias. Para mensagens de texto, pode-se usar a adição modular de letras (onde A=0, B=1,..., Z=25).

Por exemplo, se quisermos cifrar a letra 'H' (7 na escala de 0-25) com uma chave 'X' (23), faríamos: (7 + 23) mod 26 = 30 mod 26 = 4, resultando na letra 'E'. Para decifrar, faríamos a operação inversa: (4 - 23) mod 26 = (-19) mod 26 = 7, recuperando o 'H' original.

Vantagens do One-Time Pad

O One-Time Pad oferece várias vantagens únicas em relação a outros sistemas criptográficos:

- Segurança perfeita: Matemáticamente comprovado que é inquebrável quando usado corretamente

- Simplicidade: Não requer algoritmos complexos ou processamento intensivo

- Flexibilidade: Pode ser aplicado a qualquer tipo de dado (texto, binário, etc.)

- Resistência a ataques quânticos: Ao contrário de muitos algoritmos modernos, não é vulnerável a computação quântica

Essas características fizeram do OTP o padrão ouro para comunicações ultra-secretas, especialmente em situações onde a segurança é mais importante do que a conveniência.

Desafios e Limitações

Apesar de suas vantagens teóricas, o One-Time Pad apresenta diversos desafios práticos que limitam seu uso generalizado:

- Distribuição de chaves: A necessidade de compartilhar antecipadamente chaves do mesmo tamanho que as mensagens é logisticamente complexa

- Gestão de chaves: Gerar e armazenar grandes quantidades de chaves verdadeiramente aleatórias é difícil

- Não-autenticação: O OTP não protege contra modificações maliciosas nas mensagens

- Uso único: A reutilização de chaves compromete completamente a segurança

Na prática, essas limitações fizeram com que o OTP fosse substituído por sistemas mais práticos como AES para a maioria das aplicações, mesmo que teoricamente menos seguros.

Implementações Modernas

Embora o conceito básico do One-Time Pad seja antigo, ele continua encontrando aplicações em contextos modernos. Sistemas de comunicação segura para governos e militares ainda utilizam variações do OTP quando a segurança absoluta é necessária. No mundo digital, algumas implementações incluem:

- Comunicações via satélite de alto nível

- Sistemas seguros de mensagens entre embaixadas

- Proteção de dados extremamente sensíveis por períodos curtos

Além disso, pesquisas recentes exploram como combinar o OTP com tecnologias modernas para superar algumas de suas limitações práticas, mantendo seu alto nível de segurança.

Casos Reais de Uso do One-Time Pad

Ao longo da história, o One-Time Pad foi empregado em diversas situações críticas onde a segurança das comunicações era primordial. Um dos exemplos mais emblemáticos foi o chamado "Hotline" entre Washington e Moscou estabelecido após a Crise dos Mísseis Cubanos em 1962. Esta linha direta utilizava OTP para garantir que as comunicações entre os líderes das superpotências não pudessem ser interceptadas ou adulteradas, prevenindo possíveis erros de interpretação que poderiam levar a um conflito nuclear.

Na década de 1940, a Agência de Segurança Nacional dos EUA (NSA) desenvolveu sistemas sofisticados de distribuição de One-Time Pads para seus agentes no exterior. Os pads físicos eram frequentemente produzidos em forma de blocos descartáveis contendo sequências numéricas aleatórias. Curiosamente, alguns desses pads eram impressos em papel especial que se dissolvia na água, permitindo aos agentes destruí-los rapidamente em situação de perigo.

O One-Time Pad na Era Digital

Com o advento da computação, muitas das limitações práticas do One-Time Pad tradicional pareciam destinadas a superá-lo. No entanto, adaptações digitais do conceito continuam relevantes. Sistemas modernos implementam o OTP usando:

- Geradores de números aleatórios baseados em fenômenos físicos (como ruído térmico)

- Canais quânticos para distribuição de chaves

- Protocolos híbridos que combinam OTP com criptografia convencional

Um desenvolvimento particularmente interessante é o uso de Quantum Key Distribution (QKD) em conjunto com princípios do One-Time Pad. Sistemas como o desenvolvido pela empresa suíça ID Quantique usam propriedades quânticas para distribuir chaves secretas que depois são usadas como OTPs tradicionais, resolvendo assim o problema da distribuição segura de chaves.

Por Que o One-Time Pad é Inquebrável?

A segurança perfeita do One-Time Pad pode ser demonstrada matematicamente através do conceito de indistinguibilidade. Dada uma mensagem cifrada com OTP, para qualquer possível mensagem original de mesmo comprimento, existe uma chave que poderia ter produzido aquele cifrado. Isso significa que todas as mensagens possíveis são igualmente prováveis, tornando impossível para um invasor determinar qual é a verdadeira mensagem sem conhecer a chave.

Esta propriedade foi formalmente provada por Claude Shannon em seu trabalho seminal "Communication Theory of Secrecy Systems" (1949). Shannon mostrou que qualquer sistema criptográfico com segurança perfeita deve necessariamente compartilhar as mesmas características do One-Time Pad: chave tão longa quanto a mensagem, totalmente aleatória e usada apenas uma vez.

Problemas com Implementações Práticas

Apesar da sólida base teórica, várias implementações históricas do One-Time Pad foram comprometidas devido a erros na aplicação prática dos seus princípios. Um caso famoso ocorreu durante a Guerra Fria, quando analistas descobriram que a União Soviética havia reutilizado partes de seus One-Time Pads. Esta falha permitiu que o projeto Venona da NSA decifrasse parcialmente algumas comunicações soviéticas.

Outros problemas comuns incluem:

- Falhas na geração verdadeiramente aleatória de chaves

- Dificuldades em sincronizar e descartar corretamente as chaves usadas

- Vulnerabilidades durante a distribuição física dos pads

- Erros humanos no processo de cifragem manual

Esses casos históricos destacam que a segurança do OTP depende crucialmente da perfeita execução de todos os seus requisitos operacionais.

Alternativas e Variantes do One-Time Pad

Diante das limitações práticas do OTP tradicional, pesquisadores desenvolveram várias variações que tentam preservar suas vantagens enquanto mitigam algumas desvantagens:

Stream Ciphers Modernos

Algoritmos como RC4 (apesar de suas vulnerabilidades conhecidas) e ChaCha20 tentam imitar o comportamento do OTP gerando fluxos de bits pseudoaleatórios a partir de uma pequena chave secreta. Embora não ofereçam segurança perfeita, são muito mais práticos para aplicações cotidianas.

One-Time Pad com Compressão

Alguns sistemas combinam técnicas de compressão de dados com OTP, reduzindo o tamanho efetivo das chaves necessárias. A mensagem é primeiro comprimida (reduzindo sua redundância) e depois cifrada com uma chave aleatória proporcional ao tamanho comprimido.

Sistemas Híbridos

Abordagens modernas frequentemente usam OTP somente para proteger as chaves de outros algoritmos criptográficos. Por exemplo, uma chave AES pode ser cifrada com OTP para transmissão segura, combinando assim a praticidade do AES com a segurança perfeita do OTP para a operação mais crítica.

O Futuro do One-Time Pad

Com os avanços em tecnologias quânticas e na distribuição quântica de chaves, o OTP pode experimentar um renascimento. Os principais desenvolvimentos incluem:

- Integração com redes ópticas quânticas para distribuição segura de chaves

- Uso de geradores de entropia física (como dispositivos baseados em efeitos quânticos) para criar chaves realmente aleatórias

- Aplicações em comunicações seguras entre datacenters e para proteção de dados críticos

Enquanto a computação quântica ameaça muitos algoritmos criptográficos atuais, o One-Time Pad permanece completamente imune a esses avanços, o que pode levar a um renovado interesse por suas aplicações em cenários críticos.

A Matemática por Trás do One-Time Pad

A segurança perfeita do One-Time Pad é fundamentada em princípios matemáticos rigorosos. No cerne deste sistema está o conceito de operações bit a bit, particularmente a função XOR (ou exclusivo). Quando aplicamos o XOR entre um bit de mensagem e um bit de chave verdadeiramente aleatório, o resultado é completamente imprevisível sem conhecimento da chave exata.

Matematicamente, para cada bit m da mensagem e cada bit k da chave, o bit cifrado c é calculado como:

c = m ⊕ k

Para decifrar, basta aplicar novamente a mesma operação com a mesma chave:

m = c ⊕ k

Esta simplicidade matemática esconde uma propriedade crucial: sem conhecer k, c não fornece qualquer informação sobre m. Para qualquer mensagem possível, existe uma chave que mapeia para qualquer cifrado possível - tornando o sistema perfeito no sentido informacional.

Comparando OTP com Outros Sistemas Criptográficos

Quando colocamos o One-Time Pad frente a outros sistemas criptográficos modernos, as diferenças são marcantes:

| Sistema | Segurança | Tamanho da Chave | Resistência Quântica | Praticidade |

|---|---|---|---|---|

| One-Time Pad | Perfeita (teórica) | Igual à mensagem | Total | Baixa |

| AES-256 | Computacional | 256 bits fixos | Parcial | Alta |

| RSA-4096 | Computacional | 4096 bits | Não | Média |

| ECC | Computacional | 256-521 bits | Não | Alta |

Esta tabela ilustra claramente porque o OTP é reservado para situações especiais: enquanto oferece segurança incomparável, sua impraticabilidade para comunicações em grande escala o torna inviável para a maioria das aplicações cotidianas.

Implementando um Sistema Básico de One-Time Pad

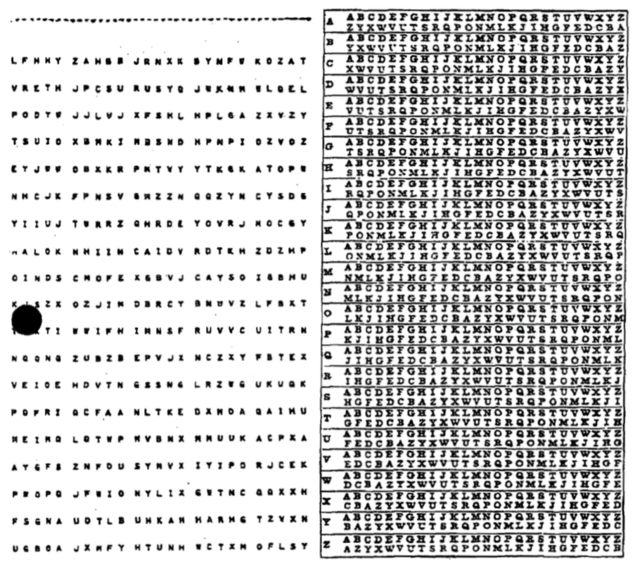

Para entender profundamente o OTP, vamos examinar como implementar um sistema básico para cifrar mensagens textuais:

1. Geração da Chave

Utilize um gerador de números verdadeiramente aleatório para criar uma sequência de letras com o mesmo comprimento da mensagem. Esta é a etapa mais crítica - qualquer padrão ou não aleatoriedade compromete a segurança.

2. Cifragem

Para cada letra da mensagem e da chave:

- Converta ambas as letras para seus equivalentes numéricos (A=0, B=1,..., Z=25)

- Some os números módulo 26

- Converta o resultado de volta para uma letra

3. Decifragem

O processo é idêntico à cifragem, exceto que subtraímos os valores da chave ao invés de somar.

4. Destruição da Chave

Após o uso, a chave deve ser completamente destruída, garantindo que nunca seja reutilizada.

Desafios na Era da Computação Quântica

Com o advento da computação quântica, muitos sistemas criptográficos estão sob ameaça. Algoritmos como RSA e ECC podem ser quebrados pelo algoritmo de Shor quando computadores quânticos suficientemente poderosos estiverem disponíveis. Contudo, o One-Time Pad permanece imune a essas ameaças devido a suas propriedades matemáticas fundamentais.

A resistência quântica do OTP se deve a três fatores principais:

- Ausência de estrutura matemática explorável por algoritmos quânticos

- Independência de problemas matemáticos difíceis (como fatoração ou logaritmos discretos)

- A segurança ser baseada puramente na aleatoriedade e segredo da chave

One-Time Pad na Cultura Popular

O fascínio pelo One-Time Pad como sistema de criptografia inquebrável permeou a cultura popular em diversas formas:

- No cinema, aparece em filmes como "The Imitation Game" (2014), mostrando seu uso durante a Segunda Guerra Mundial

- Em literatura, é mencionado em obras de ficção científica como "Cryptonomicon" de Neal Stephenson

- Séries de televisão como "The Americans" retratam seu uso por espiões durante a Guerra Fria

- Jogos de computador como "Silent Storm" incluem mecânicas baseadas em OTP para missões secretas

Essas representações, embora frequentemente dramatizadas, ajudam a disseminar o conhecimento sobre este fascinante sistema criptográfico.

Considerações Finais sobre o One-Time Pad

O One-Time Pad ocupa um lugar único no universo da criptografia. Como o único sistema com segurança perfeita matematicamente comprovada, ele serve tanto como ideal teórico quanto como ferramenta prática em situações específicas. Seu legado persiste mesmo após um século de sua concepção, testemunhando a elegância e eficácia de seus princípios fundamentais.

Embora as exigências operacionais limitem seu uso generalizado, o OTP continua irreplacável para:

- Comunicações de segurança máxima entre entidades governamentais

- Proteção de informações com validade temporal curta mas sensibilidade extrema

- Pesquisas acadêmicas em fundamentos teóricos da criptografia

- Sistemas onde a segurança física pode ser rigorosamente controlada

À medida que avançamos para uma era pós-quântica, o One-Time Pad permanecerá como uma ferramenta vital no arsenal criptográfico - um lembrete de que, em segurança da informação, a perfeição matemática muitas vezes exige sacrifícios práticos. Para aquelas situações onde nenhum risco pode ser tolerado, nenhum sistema supera a simplicidade brilhante do velho OTP.

Troca de Chaves Diffie Hellman: Guia Essencial

A Troca de Chaves Diffie-Hellman (DH) é um pilar da segurança digital moderna. Este protocolo criptográfico permite que duas partes estabeleçam uma chave secreta compartilhada através de um canal de comunicação inseguro. Sua magia reside na dificuldade matemática do problema do logaritmo discreto, protegendo a comunicação global.

Desde sua publicação pública em 1976, o protocolo revolucionou a criptografia. Ele pavimentou o caminho para os sistemas de chave pública que utilizamos diariamente. Hoje, ele é a base invisível para a segurança em HTTPS, VPNs e mensagens criptografadas.

Em 2023, aproximadamente 90% dos sites HTTPS utilizam variações do Diffie-Hellman (DHE/ECDHE) para estabelecer conexões seguras, destacando sua ubiquidade na proteção de dados na web.

O Que é a Troca de Chaves Diffie-Hellman?

Em essência, a Troca de Chaves Diffie-Hellman é um método para dois interlocutores, que chamaremos de Alice e Bob, gerarem uma chave secreta idêntica. A genialidade está no fato de que essa troca pode acontecer abertamente, sem que um espião consiga descobrir o segredo final. Este processo não criptografa dados por si só, mas negocia a chave simétrica que será usada para isso.

Diferente da criptografia simétrica tradicional, que exige um segredo pré-compartilhado, o DH resolve um problema fundamental. Ele permite o estabelecimento seguro de um canal em um primeiro contato. Esta inovação é o coração dos sistemas híbridos de criptografia que dominam a internet atualmente.

O Problema que o Diffie-Hellman Resolve

Antes de 1976, a criptografia eficiente dependia exclusivamente de chaves simétricas, como o AES. O grande desafio era: como duas partes que nunca se comunicaram antes podem combinar uma chave secreta de forma segura? Enviá-la por um canal inseguro é arriscado. O protocolo Diffie-Hellman forneceu uma solução elegante e matematicamente segura para este dilema.

O protocolo garante que, mesmo que um atacante intercepte toda a conversa pública inicial, ele não poderá derivar a chave secreta compartilhada. Isso se deve à complexidade computacional de reverter a operação matemática central, conhecida como logaritmo discreto. A segurança não reside no sigilo do algoritmo, mas na dificuldade do cálculo inverso.

Como Funciona o Protocolo Diffie-Hellman: Um Exemplo Prático

O funcionamento do protocolo pode ser ilustrado com um exemplo simplificado usando números pequenos. O processo envolve parâmetros públicos, segredos privados e cálculos matemáticos modulares. Vamos analisar o passo a passo fundamental que torna possível o segredo compartilhado.

Os Parâmetros Públicos Acordados

Primeiro, Alice e Bob precisam concordar abertamente em dois números. Esses números não são secretos e podem ser conhecidos por qualquer pessoa, inclusive um potencial atacante.

- Um Número Primo (p): Vamos usar, por exemplo, p = 17. Este é o módulo.

- Uma Base ou Gerador (g): Um número menor que p, como g = 3. Este número tem propriedades matemáticas especiais dentro do grupo cíclico.

A Geração dos Segredos Privados e Valores Públicos

Cada parte então escolhe um número secreto privado que nunca será revelado.

- Alice escolhe seu segredo privado, digamos a = 15.

- Bob escolhe seu segredo privado, digamos b = 13.

Em seguida, cada um calcula seu valor público usando uma fórmula específica: (g ^ segredo privado) mod p. O operador "mod" significa o resto da divisão pelo primo p.

- Alice calcula: A = (3¹⁵) mod 17 = 6. Ela envia este valor (6) para Bob.

- Bob calcula: B = (3¹³) mod 17 = 12. Ele envia este valor (12) para Alice.

O Cálculo da Chave Secreta Compartilhada

Aqui está a parte brilhante. Agora, Alice e Bob usam o valor público recebido da outra parte e seu próprio segredo privado para calcular a mesma chave.

- Alice recebe B=12 e calcula: K = (B^a) mod p = (12¹⁵) mod 17 = 10.

- Bob recebe A=6 e calcula: K = (A^b) mod p = (6¹³) mod 17 = 10.

Milagrosamente, ambos chegam ao mesmo número: 10. Este é o seu segredo compartilhado, que pode servir de base para uma chave de criptografia simétrica. Um observador que conhecesse apenas os números públicos (17, 3, 6 e 12) acharia extremamente difícil descobrir o número 10.

Base Matemática: A Segurança do Logaritmo Discreto

A segurança robusta da Troca de Chaves Diffie-Hellman não é um segredo obscuro. Ela é fundamentada em um problema matemático considerado computacionalmente intratável para números suficientemente grandes: o problema do logaritmo discreto. Este é o cerne da sua resistência a ataques.

Dado um grupo cíclico finito (como os números sob aritmética modular com um primo), é fácil calcular o resultado da operação g^a mod p. No entanto, na direção inversa, dado o resultado e conhecem g e p, é extremamente difícil descobrir o expoente secreto a. A única forma conhecida com a computação clássica é através de força bruta, que se torna inviável quando o número primo p possui centenas ou milhares de bits.

A diferença de complexidade é abissal: elevar um número a uma potência (operação direta) é exponencialmente mais fácil do que resolver o logaritmo discreto (operação inversa). Esta assimetria computacional é o que protege a chave secreta.

É crucial destacar que o DH difere profundamente de algoritmos como o RSA. Enquanto o RSA também é assimétrico e se baseia na dificuldade de fatorar números grandes, o Diffie-Hellman é estritamente um protocolo de acordo de chaves. Ele não é usado diretamente para cifrar ou assinar documentos, mas sim para derivar de forma segura uma chave simétrica que fará esse trabalho pesado.

Origens Históricas e Impacto Revolucionário

A publicação do artigo "New Directions in Cryptography" por Whitfield Diffie e Martin Hellman em 1976 marcou um ponto de virada na história da segurança da informação. Eles apresentaram ao mundo o primeiro esquema prático de troca de chaves de chave pública, resolvendo um problema que atormentava criptógrafos há décadas.

Curiosamente, desclassificações posteriores revelaram que o protocolo, ou variantes muito próximas, haviam sido descobertos independentemente alguns anos antes por Malcolm Williamson no GCHQ (Reino Unido). No entanto, esse trabalho permaneceu classificado como segredo de estado e não influenciou a pesquisa pública. Em um gesto notável de reconhecimento, Martin Hellman sugeriu em 2002 que o algoritmo deveria ser chamado de Diffie-Hellman-Merkle, creditando as contribuições fundamentais de Ralph Merkle.

O impacto foi imediato e profundo. O Diffie-Hellman abriu as portas para toda a era da criptografia de chave pública. Ele provou que era possível uma comunicação segura sem um canal seguro pré-existente para compartilhar o segredo. Isto pavimentou direta ou indiretamente o caminho para o RSA, e permitiu o desenvolvimento de protocolos essenciais para a internet moderna, como o TLS (Transport Layer Security) e o SSH (Secure Shell). A criptografia deixou de ser um domínio exclusivo de governos e militares e tornou-se acessível ao público.

Variações e Evoluções do Protocolo Diffie-Hellman

O protocolo Diffie-Hellman clássico, baseado em aritmética modular, deu origem a várias variantes essenciais. Essas evoluções foram impulsionadas pela necessidade de maior eficiência, segurança aprimorada e adequação a novas estruturas matemáticas. As duas principais ramificações são o Diffie-Hellman de Curvas Elípticas e as implementações efêmeras.

Estas variações mantêm o princípio central do segredo compartilhado, mas otimizam o processo para o mundo moderno. Elas respondem a vulnerabilidades descobertas e à demanda por desempenho em sistemas com recursos limitados, como dispositivos IoT.

Diffie-Hellman de Curvas Elípticas (ECDH)

A variante mais importante é o Diffie-Hellman de Curvas Elípticas (ECDH). Em vez de usar a aritmética modular com números primos grandes, o ECDH opera sobre os pontos de uma curva elíptica definida sobre um campo finito. Esta mudança de domínio matemático traz benefícios enormes para a segurança prática e eficiência computacional.

O ECDH oferece o mesmo nível de segurança com tamanhos de chave significativamente menores. Enquanto um DH clássico seguro requer chaves de 2048 a 4096 bits, o ECDH atinge segurança equivalente com chaves de apenas 256 bits. Isto resulta em economia de largura de banda, armazenamento e, crucialmente, poder de processamento.

- Vantagem Principal: Segurança equivalente com chaves muito menores.

- Consumo de Recursos: Menor poder computacional e largura de banda necessários.

- Aplicação Típica: Amplamente usada em TLS 1.3, criptografia de mensagens (Signal, WhatsApp) e sistemas embarcados.

Diffie-Hellman Efêmero (DHE/EDHE)

Outra evolução crítica é o conceito de Diffie-Hellman Efêmero (DHE). Na modalidade "efêmera", um novo par de chaves DH é gerado para cada sessão de comunicação. Isto contrasta com o uso de chaves DH estáticas ou de longa duração, que eram comuns no passado. A versão em curvas elípticas é chamada ECDHE.

Esta prática é fundamental para alcançar o segredo perfeito forward (forward secrecy). Se a chave privada de longa duração de um servidor for comprometida no futuro, um atacante não poderá descriptografar sessões passadas capturadas. Cada sessão usou uma chave temporária única e descartada, tornando o ataque retroativo inviável.

O protocolo TLS 1.3, padrão moderno para HTTPS, tornou obrigatório o uso de variantes efêmeras (DHE ou ECDHE), eliminando a negociação de cifras sem forward secrecy.

Aplicações Práticas na Segurança Moderna

A Troca de Chaves Diffie-Hellman não é um conceito teórico. Ela é a espinha dorsal invisível que garante a privacidade e integridade de inúmeras aplicações cotidianas. Seu papel é quase sempre o mesmo: negociar de forma segura uma chave simétrica para uma sessão específica dentro de um sistema híbrido de criptografia.

Sem este mecanismo, estabelecer conexões seguras na internet seria muito mais lento, complicado e vulnerável. O DH resolve o problema da distribuição inicial de chaves de forma elegante e eficaz, permitindo que protocolos de camada superior foquem em autenticação e cifragem dos dados.

Segurança na Web (TLS/HTTPS)

A aplicação mais ubíqua é no protocolo TLS (Transport Layer Security), que dá o "S" ao HTTPS. Durante o handshake (aperto de mão) de uma conexão TLS, o cliente e o servidor usam uma variante do Diffie-Hellman (geralmente ECDHE) para acordar uma chave mestra secreta.

- Função: Deriva a chave de sessão simétrica usada para criptografar o tráfego HTTP.

- Benefício:: Fornece forward secrecy quando usado na modalidade efêmera.

- Dados: Conforme citado, cerca de 90% das conexões HTTPS confiam neste método.

Redes Privadas Virtuais (VPNs) e Comunicações Seguras

Protocolos VPN como IPsec e OpenVPN utilizam intensamente a troca DH. No IPsec, por exemplo, a fase 1 da associação de segurança (IKE) usa DH para estabelecer um canal seguro inicial. Este canal protege a negociação subsequente dos parâmetros para o túnel de dados propriamente dito.

Aplicativos de mensagem como WhatsApp e Signal também implementam protocolos que incorporam o ECDH. O Signal Protocol, referência em criptografia ponta-a-ponta, usa uma cadeia tripla de trocas DH (incluindo chaves prévias e chaves efêmeras) para garantir robustez e segurança forward e future secrecy.

Outras Aplicações Especializadas

O algoritmo também encontra seu lugar em nichos específicos de tecnologia. No universo das blockchains e criptomoedas, conceitos derivados são usados em algumas carteiras e protocolos de comunicação. Em telecomunicações, grupos Diffie-Hellman padronizados (como os definidos pelo IETF) são usados para proteger a sinalização e o tráfego de voz sobre IP (VoIP).

- SSH (Secure Shell): Usa DH para estabelecer a conexão criptografada para acesso remoto a servidores.

- PGP/GPG: Em sistemas de criptografia de e-mail, pode ser usado como parte do processo de acordo de chave simétrica para uma mensagem.

- Comunicação entre Dispositivos IoT: Suas variantes eficientes (como ECDH) são ideais para dispositivos com recursos limitados.

Vulnerabilidades e Considerações de Segurança

Apesar de sua robustez matemática, a implementação prática da Troca de Chaves Diffie-Hellman não está isenta de riscos. A segurança real depende criticamente da correta escolha de parâmetros, da implementação livre de erros e da mitigação de ataques conhecidos. A falsa sensação de segurança é um perigo maior do que o protocolo em si.

O ataque mais clássico ao DH puro é o man-in-the-middle (MITM) ou homem-no-meio. Como o protocolo básico apenas estabelece um segredo compartilhado, mas não autentica as partes, um atacante ativo pode se interpor entre Alice e Bob. Ele pode conduzir duas trocas DH separadas, uma com cada vítima, e assim descriptografar, ler e re-cifrar toda a comunicação.

A proteção essencial contra MITM é a autenticação. No TLS, isso é feito usando certificados digitais e assinaturas criptográficas (como RSA ou ECDSA) para provar a identidade do servidor e, opcionalmente, do cliente.

Parâmetros Fracos e Ataques de Pré-Computação

A segurança do DH clássico é diretamente proporcional ao tamanho e qualidade do número primo p utilizado. O uso de primos fracos ou pequenos é uma vulnerabilidade grave. Um ataque famoso, chamado Logjam (2015), explorou servidores que aceitavam grupos DH com apenas 512 bits, permitindo que atacantes quebrassem a conexão.

- Tamanho Mínimo Recomendado: 2048 bits é considerado o mínimo seguro atualmente, com 3072 ou 4096 bits sendo preferíveis para longo prazo.

- Ataque de Pré-Computação: Para um primo fixo, um atacante pode investir grande poder computacional pré-calculando tabelas para aquele grupo específico. Depois, pode quebrar conexões individuais rapidamente. Isto reforça a necessidade de DH efêmero, que gera novos parâmetros por sessão.

A Ameaça da Computação Quântica

A maior ameaça teórica de longo prazo vem da computação quântica. O algoritmo de Shor, se executado em um computador quântico suficientemente poderoso, pode resolver eficientemente tanto o problema do logaritmo discreto quanto o da fatoração de inteiros. Isto quebraria completamente a segurança do DH clássico e do ECDH.

Embora tal máquina ainda não exista de forma prática, a ameaça é levada a sério. Isso impulsiona o campo da criptografia pós-quântica. Agências como o NIST estão padronizando novos algoritmos de acordo de chaves, como o ML-KEM (anteriormente CRYSTALS-Kyber), que resistem a ataques quânticos. A transição para estes padrões é uma tendência crítica na segurança da informação.

Apesar da ameaça quântica, o Diffie-Hellman ainda pode ser seguro com grupos muito grandes. Estimativas sugerem que o DH clássico com módulos de 8192 bits pode oferecer resistência a ataques quânticos no futuro próximo. No entanto, a ineficiência dessa abordagem torna as alternativas pós-quânticas mais atraentes.

Implementação e Boas Práticas

A correta implementação da Troca de Chaves Diffie-Hellman é tão crucial quanto a sua teoria. Desenvolvedores e administradores de sistemas devem seguir diretrizes rigorosas para evitar vulnerabilidades comuns. A escolha de parâmetros, a geração de números aleatórios e a combinação com autenticação são etapas críticas.

Ignorar essas práticas pode transformar um protocolo seguro em uma porta aberta para ataques. A segurança não reside apenas no algoritmo, mas na sua configuração e uso dentro de um sistema mais amplo e bem projetado.

Escolha de Grupos e Parâmetros Seguros

Para o DH clássico, a seleção do grupo Diffie-Hellman (o par primo p e gerador g) é fundamental. A comunidade de segurança padronizou grupos específicos para garantir que os parâmetros sejam matematicamente robustos. O uso de grupos padrão evita armadilhas como primos não aleatórios ou com propriedades fracas.

- Grupos do IETF: Grupos como o 14 (2048 bits), 15 (3072 bits) e 16 (4096 bits) são amplamente aceitos e testados.

- Parâmetros Efetêmeros: Sempre que possível, prefira DHE ou ECDHE com geração de novos parâmetros por sessão para forward secrecy.

- Evite Grupos Personalizados: A menos que haja expertise criptográfica profunda, utilize grupos padronizados e amplamente auditados.

Para ECDH, a segurança está vinculada à escolha da curva elíptica. Curvas padrão e consideradas seguras, como a Curve25519 e os conjuntos de curvas do NIST (P-256, P-384), devem ser preferidas. Estas curvas foram projetadas para resistir a classes conhecidas de ataques e são eficientemente implementadas.

Geração de Números Aleatórios e Autenticação

A força dos segredos privados (a e b) depende diretamente da qualidade da aleatoriedade utilizada para gerá-los. Um gerador de números pseudoaleatórios (PRNG) fraco ou previsível compromete toda a segurança do protocolo. Sistemas devem utilizar fontes criptograficamente seguras de entropia.

Como discutido, o Diffie-Hellman puro não fornece autenticação. É imperativo combiná-lo com um mecanismo de autenticação forte para prevenir ataques MITM.

- Certificados Digitais: No TLS, o servidor prova sua identidade assinando digitalmente a troca de chaves com seu certificado.

- Assinaturas Digitais: Protocolos como SSH usam assinaturas (RSA, ECDSA, Ed25519) para autenticar as partes após a troca DH.

- Chaves Pré-Compartilhadas (PSK): Em alguns cenários, um segredo compartilhado prévio pode autenticar a troca DH.

A combinação perfeita é um protocolo híbrido: usar DH (para acordo de chave segura) com assinaturas digitais (para autenticação). Esta é a base do TLS moderno e do SSH.

O Futuro: Diffie-Hellman na Era Pós-Quântica

A criptografia pós-quântica (PQC) representa o próximo capítulo na segurança digital. Com os avanços na computação quântica, os alicerces matemáticos do DH e do ECDH estão sob ameaça de longo prazo. A transição para algoritmos resistentes a quantas já começou e envolverá a coexistência e eventual substituição dos protocolos atuais.

Esta não é uma mudança simples. Novos algoritmos têm tamanhos de chave maiores, assinaturas mais longas e características de desempenho diferentes. A adoção será gradual e exigirá atenção cuidadosa à interoperabilidade e à segurança durante o período de transição.

Algoritmos de Acordo de Chaves Pós-Quânticos

O NIST (Instituto Nacional de Padrões e Tecnologia dos EUA) lidera a padronização global de algoritmos PQC. Em 2024, o principal algoritmo selecionado para acordo de chaves foi o ML-KEM (Module-Lattice Key Encapsulation Mechanism), anteriormente conhecido como CRYSTALS-Kyber. Ele se baseia na dificuldade de problemas em reticulados (lattices), considerados resistentes a ataques quânticos.

- ML-KEM (Kyber): Será o padrão para acordo de chaves, assumindo um papel análogo ao do DH.

- Transição Híbrida: Inicialmente, os sistemas provavelmente implementarão esquemas híbridos, executando tanto DH/ECDH quanto ML-KEM. A chave secreta final será derivada de ambas as operações.

- Objetivo: Garantir que mesmo que um dos algoritmos seja quebrado (por exemplo, o DH por um computador quântico), a comunicação permaneça segura.

Linha do Tempo e Implicações para o Diffie-Hellman

A migração completa levará anos, possivelmente uma década. Durante este período, o Diffie-Hellman e o ECDH continuarão sendo essenciais. Protocolos como o TLS 1.3 já estão preparados para extensões que permitem a negociação de cifras PQC. A indústria está testando e implementando essas soluções em bibliotecas criptográficas e sistemas operacionais.

A perspectiva não é a extinção do DH, mas sua evolução dentro de um ecossistema criptográfico mais diversificado e resiliente. Para a maioria das aplicações atuais, o uso de DH efêmero com grupos grandes (3072+ bits) ou ECDH com curvas seguras ainda oferece proteção robusta contra ameaças clássicas.

Conclusão: O Legado Permanente de Diffie-Hellman

A Troca de Chaves Diffie-Hellman revolucionou a segurança da comunicação digital. Desde sua concepção na década de 1970, ela solucionou o problema fundamental de como estabelecer um segredo compartilhado em um canal aberto. Seu legado é a base sobre qual a privacidade online, o comércio eletrônico e as comunicações seguras foram construídos.

Embora os detalhes de implementação tenham evoluído – com a ascensão do ECDH e a ênfase no segredo perfeito forward – o princípio central permanece inabalado. O protocolo continua sendo um componente crítico em protocolos ubíquos como TLS, SSH, IPsec e aplicativos de mensagens criptografadas.

Principais Pontos de Revisão

- Funcionamento Essencial: Duas partes geram um segredo compartilhado usando matemática modular e números públicos e privados, explorando a dificuldade do logaritmo discreto.

- Segurança Híbrida: O DH é quase sempre usado em sistemas híbridos, estabelecendo uma chave simétrica para criptografia rápida dos dados.

- Autenticação é Crucial: O protocolo puro é vulnerável a ataques MITM; deve sempre ser combinado com mecanismos de autenticação forte (certificados, assinaturas).

- Evolução para a Eficiência: O ECDH oferece segurança equivalente com chaves menores, sendo a escolha padrão moderna.

- Forward Secrecy: O uso de variantes efêmeras (DHE/ECDHE) é uma prática essencial para proteger comunicações passadas.

- Futuro Pós-Quântico: A ameaça da computação quântica está impulsionando a adoção de algoritmos como o ML-KEM, mas o DH permanecerá relevante durante uma longa transição.

Olhando para o futuro, o Diffie-Hellman simboliza um princípio duradouro na segurança da informação: a elegância de uma solução matemática que transforma um canal público em uma fundação privada. Mesmo com a chegada da criptografia pós-quântica, os conceitos de acordo de chave segura que ele inaugurou continuarão a orientar o design de protocolos.

A compreensão da Troca de Chaves Diffie-Hellman não é apenas um exercício acadêmico. É um conhecimento fundamental para qualquer profissional de segurança, desenvolvedor ou entusiasta de tecnologia que queira entender como a confiança e a privacidade são estabelecidas no mundo digital. Ao dominar seus princípios, vulnerabilidades e aplicações, podemos construir e manter sistemas que protegem efetivamente as informações em um cenário de ameaças em constante evolução.

Em resumo, a Troca de Chaves Diffie-Hellman revolucionou a criptografia ao permitir um compartilhamento seguro de chaves em canais públicos. Sua segurança, baseada em problemas matemáticos complexos, continua sendo um alicerce vital para a privacidade digital. Portanto, compreender seus princípios é fundamental para qualquer pessoa que valorize a segurança de suas comunicações online.

A Arte da Criptografia na Grécia Antiga: Segredos e Invenções

A criptografia, a arte de escrever mensagens em códigos secretos, é um campo fascinante que tem suas raízes muito além dos tempos modernos. Na Grécia Antiga, essa prática já se destacava como um meio de proteger informações sensíveis e de transmitir ordens militares de forma segura. Embora os métodos fossem rudimentares comparados aos padrões atuais, apresentavam uma engenhosidade que ainda fascina estudiosos de história e de ciências da computação. Este artigo explora as técnicas e os aparelhos utilizados na criptografia da Grécia Antiga, revelando como esses sistemas evoluíram e impactaram o desenvolvimento de métodos criptográficos subsequentes.

Os Primórdios da Criptografia na Grécia Antiga

Para entender a criptografia da Grécia Antiga, é essencial considerar o contexto sociocultural daquele tempo. A Grécia era uma coleção de cidades-estado frequentemente envolvidas em conflitos e alianças. Nessas circunstâncias, a comunicação segura era crucial. Os gregos utilizavam diversos métodos para criptografar mensagens, muitos dos quais foram descritos pelos historiadores da Antiguidade.

A técnica criptográfica mais antiga e conhecida dos gregos é a utilização da "escítala" (ou "scytale"), um dispositivo que consiste em um bastão de madeira em torno do qual uma tira de pergaminho ou couro era enrolada. A mensagem era escrita ao longo do comprimento do bastão, e somente reencaminhada após desenrolar o pergaminho. A segurança deste método residia no diâmetro específico do bastão utilizado para escrever e decifrar a mensagem. Se um mensageiro portasse somente a tira sem o bastão correto, a mensagem pareceria ser composta de letras desconexas.

A Escítala: O Primeiro Método de Transposição

A escítala era mais do que um simples instrumento; ela exemplifica um dos primeiros usos documentados de transposição nas práticas criptográficas. Esse tipo de criptografia, em essência, consistia em reorganizar caracteres ou grupos de caracteres em uma mensagem, diferentemente da substituição, que altera o próprio conteúdo dos caracteres. O método de transposição da escítala permitia que mensagens críticas fossem reordenadas de forma que apenas um receptor, familiarizado com o truque e equipado com um bastão similar, pudesse restaurar a sequência original da mensagem.

Embora simples, a escítala era funcional para as condições daquela época. Foi utilizada militarmente, possibilitando que ordens fossem transmitidas entre comandantes e suas tropas sem temor de que caíssem nas mãos inimigas. É interessante notar que a escítala representa um dos primeiros exemplos de uma inovação cujas bases matemáticas e lógicas continuariam a influenciar a criptografia por séculos.

Análise Criptográfica e Suas Limitações na Grécia Antiga

Apesar de suas inovações, os métodos gregos de criptografia tinham suas limitações. Historicamente, não há evidências de que os gregos tenham desenvolvido a análise criptográfica de maneira extensiva. A habilidade de quebrar códigos, ou seja, entender e decifrar mensagens sem a chave original, parece não ter sido uma prática comum. Em grande parte, provavelmente, isso se devera a uma confiança maior em métodos físicos de segurança e ao segredo envolvido na manutenção de chaves e dispositivos como a escítala.

Entretanto, essa ausência de análise criptográfica avançada não diminui os feitos dos criptógrafos da Grécia Antiga. As técnicas desenvolvidas na época estabeleceram uma base sólida que pavimentaria o caminho para futuros avanços nesse campo. Além disso, a necessidade humana de esconder e revelar informações em termos precisos fez surgir discussões filosóficas acerca da noção de segredo e privacidade, dialogando diretamente com as questões de moral e ética que começam a se desenrolar nessas práticas.

A Grécia Antiga lançou as bases de muitos dos princípios que ainda são relevantes na criptografia moderna. Desde os aparelhos engenhosos até as estratégias próprias para a proteção de mensagens, cada inovação deixou uma marca indelével na história. Na próxima parte do artigo, exploraremos como estas técnicas foram evoluindo com o tempo e o impacto que elas tiveram fora do território grego, alargando suas influências nas culturas subsequentes e perpetuando a vontade humana de comunicar-se em segredo através das idades.

A Evolução e a Influência da Criptografia Grega

A criptografia desenvolvida na Grécia Antiga não permaneceu confinada aos limites geográficos e temporais daquela civilização. Seus métodos e conceitos se disseminaram e evoluíram ao longo dos séculos, influenciando outras culturas e impulsionando o desenvolvimento de técnicas criptográficas mais sofisticadas. A transição gradual de uma criptografia meramente mecânica para abordagens mais baseadas em princípios matemáticos e analíticos revela um processo de inovação contínuo que manteve os conceitos gregos em relevância.

Transmissão de Conhecimento e Adaptações Culturais

A expansão do Império Romano desempenhou um papel crucial na difusão dos conhecimentos gregos, incluindo as práticas de criptografia. À medida que os mercados e as diplomacias se interligavam, a necessidade de proteger comunicações sigilosas tornou-se mais premente, resultando em adaptações e personalizações de métodos criptográficos como a escítala. A própria estrutura do império, que abrangia vastas regiões com línguas e culturas distintas, demandava soluções eficientes para o envio de mensagens seguras.

A interseção cultural entre gregos e romanos também levou à troca de conhecimentos sobre outras técnicas de comunicação. Papéis e papiros começaram a substituir o pergaminho e o couro devido a sua disponibilidade e funcionalidade, o que possibilitou a exploração de métodos mais diversificados de criptografia baseados em materiais. Essa troca de recursos refletiu-se na maneira como mensagens criptografadas eram transmitidas e interpretadas.

Além disso, a filosofia e a academia gregas, que frequentemente acompanhavam sua escrita, ajudaram a espalhar conceitos matemáticos e lógicos já intrínsecos aos métodos criptográficos. Trabalhos de matemáticos gregos, como Euclides, introduziram noções de matemática que mais tarde serviriam de alicerce para o desenvolvimento da criptologia como ciência.

Homenagens Subsequentes e a Inspiração na Idade Média

A Idade Média testemunhou um ressurgimento de interesse pelas práticas e teorias gregas, incluindo a criptografia. Durante esse período, o conceito de cifragem começou a tomar forma significativa. Manuscritos da época registram usos de cifras mais complexas influenciadas por tradições e racionalizações gregas. Escolas monásticas e centros de aprendizado islâmicos, ambos guardiões do saber clássico, estudaram métodos criptográficos transmitidos das gerações anteriores.

A conexão entre a criptografia grega e o mundo árabe foi particularmente notável. A civilização islâmica medieval não só preservou o conhecimento clássico como também o expandiu e aprofundou. Khalid ibn al-Haytham, também conhecido como Alhazen, e outros estudiosos islâmicos inovaram práticas que transformariam a criptografia em uma disciplina distinta do simples ocultamento de mensagens, introduzindo a ideia de substituições sistemáticas e rudimentos de análise criptográfica.

Perpetuando o Conhecimento: Legado e Prelúdio à Criptografia Moderna

O espírito inovador dos gregos, embora muitas vezes subestimado quanto à complexidade técnica, deixou um legado resiliente. Os métodos de criptografia da Grécia Antiga, modestos em comparação com algoritmos modernos, foram pilares importantes para a construção do que eventualmente se tornaria a criptografia digital, envolvendo técnicas como chaves públicas e privadas.

À medida que as interações comerciais e diplomáticas se intensificaram na Renascença e nas eras subsequentes, os princípios revelados e desenvolvidos pelos antigos gregos foram revisados e adaptados. A "política do secreto", como definida por estudiosos da época, refletem uma continuidade no pensamento estratégico e na necessidade de proteger informações que remontam aos gregos.

Estudiosos modernos têm continuamente redescoberto a profundidade e sofisticação das raízes gregas na criptografia. Este reconhecido legado é, em parte, um tributo à habilidade humana de inovar sob qualquer circunstância e contexto histórico. A mistura de simplicidade e eficácia dos métodos antigos transcende o tempo e inspira a evolução constante da ciência criptográfica.

Na próxima parte deste artigo, examinaremos mais a fundo como a criptografia inspirada pela Grécia impactou diretamente a segurança e as comunicações nas estruturas modernas, incluindo a revolução digital e as práticas de segurança cibernética que definem o mundo conectado de hoje.

O Impacto Duradouro da Criptografia Grega na Era Digital

O legado da criptografia da Grécia Antiga não se encerra apenas em sua influência direta sobre métodos subsequentes ao longo da história. Suas bases conceptuais continuam a refletir-se no desenvolvimento das tecnologias de informação e segurança digital contemporâneas. A essência da transposição e substituição de mensagens, pilares fundamentais erigidos pelos gregos, impulsionou a criação de algoritmos complexos e técnicas de criptografia que protegem os vastos fluxos de dados na era digital.

Desde o Analógico ao Digital: Evolução de Práticas

Com a chegada da era digital, as práticas de criptografia deram um salto gigantesco em termos de complexidade e capacidade. Os princípios rústicos de rearranjo de caracteres, como a escítala, transformaram-se em algoritmos criptográficos baseados em fórmulas matemáticas avançadas e operações computacionais, como a criptografia RSA e a cifragem AES. Eses métodos modelam-se a partir da lógica estruturada que foi observada pela primeira vez nos tempos antigos.

Embora os métodos modernos utilizem conceitos matemáticos avançados para encriptar informações por meio de algoritmos e chaves complexas, o fundamento de ocultar o significado original, analogamente à rotação da escítala, permanece inalterado. Esse processo evolutivo demonstra não apenas uma continuidade cultural, mas também uma evolução técnica que considera a necessidade estratégica de comunicação segura ao longo dos tempos.

Sistemas Criptográficos em Rede: Um Novo Âmbito de Aplicação

O surgimento da Internet e das redes de comunicação globais aumentou a demanda por soluções criptográficas de alta segurança. Aqui, as lições do passado foram mais uma vez colocadas em prática. Os métodos criptográficos, enraizados nas práticas gregas, evoluíram para atender às exigências de privacidade e segurança de dados em um ambiente digital onde ameaças cibernéticas são constantes e variadas.

A adoção de protocolos de segurança, como HTTPS para a proteção de transações online, criptografia de ponta a ponta em mensageiros instantâneos e assinaturas digitais para autenticação e verificação de documentos eletrônicos, são todos aspectos que descendem diretamente das práticas antigas de codificação de mensagem, adaptadas para o século XXI. Hoje, por exemplo, o uso da chave pública/privada ecoa a ideia de um "bastão" correto para decodificar a mensagem cifrada, inteligível apenas para o destinatário pretendido.

Considerações Éticas e o Futuro da Criptografia

Nos tempos modernos, a criptografia não é apenas uma ferramenta de segurança, mas também um campo de estudo que levanta importantes questões éticas e políticas. A luta por privacidade e a tensão entre segurança nacional e liberdades individuais alimentam um debate contínuo. Enquanto os gregos utilizaram criptografia para a proteção de ordens militares, hoje ela é usada para proteger direitos individuais e informações pessoais.

Assim, os conceitos criptográficos da Grécia Antiga continuam a ser relevantes, não apenas como uma base para tecnologias modernas, mas também como parte de discussões éticas significativas sobre a privacidade e o poder. À medida que o mundo se move em direção à computação quântica e a novos paradigmas de comunicação segura, o embasamento histórico fornecido pelos antigos métodos gregos continuará a inspirar inovações e inspirar soluções para desafios futuros.

A jornada da criptografia grega, desde suas concepções rudimentares até sua incorporação em nossas vidas digitais cotidianas, representa uma extraordinária linha do tempo de evolução humana e técnica. Embora os tipos de ameaças e o alcance das comunicações tenham mudado dramaticamente, o desejo humano de comunicar-se em sigilo e proteger informações pessoais continua a ser uma constante, imortalizado pela engenhosidade e pelo legado dos antigos gregos. A história da criptografia é, em última análise, uma prova da capacidade humana de aprimorar e adaptar-se, um testemunho da crítica importância que a informação e a sua proteção têm na história e para o futuro da sociedade.

Cifra de César: A Arte Secreta da Codificação Antiga

A cifra de César, também conhecida como cifra de substituição, é uma técnica de criptografia clássica que remonta à Roma Antiga. A história nos diz que foi nomeada em homenagem a Júlio César, que supostamente a utilizava para enviar mensagens secretas aos seus generais no campo de batalha. Mas como funciona essa técnica milenar e por que continua a fascinar criptógrafos e entusiastas da segurança da informação até hoje?

O Funcionamento Básico da Cifra de César

Na cifra de César, cada letra no texto original é substituída por outra letra que está um número fixo de posições abaixo no alfabeto. Por exemplo, com uma chave de deslocamento de 3, a letra 'A' se tornaria 'D', a letra 'B' se tornaria 'E', e assim por diante. Após a letra 'Z', o alfabeto "dá a volta", o que significa que a letra 'Z' se tornaria 'C'.

Para ilustrar, considere a palavra "CAFE". Aplicando uma cifra com deslocamento de 3, teríamos:

- C -> F

- A -> D

- F -> I

- E -> H

Assim, "CAFE" se transformaria em "FDIH". É um método simples, mas que apresenta as bases da codificação por substituição.

História da Criptografia e da Cifra de César

O uso da criptografia tem suas raízes em tempos antigos, com sociedades como os egípcios e os gregos desenvolvendo métodos rudimentares de codificação de mensagens. Contudo, foi com Júlio César que a cifra de substituição ganhou destaque na história. Ele compreendeu a necessidade de proteger informações sensíveis, especialmente em tempos de guerra, onde a interceptação de comunicações poderia significar a diferença entre a vitória e a derrota.

A simplicidade da cifra de César tornou-a prática para a época, pois era fácil de aplicar e de entender pelas tropas de César. Essa característica funcional foi crucial em um tempo onde os recursos eram limitados e a segurança da informação estava em seus estágios iniciais.

Aplicações Modernas e Relevância

Hoje, a cifra de César é encarada como uma técnica de criptografia básica, muitas vezes utilizada para ensinar conceitos fundamentais de segurança da informação e criptografia. Em um mundo onde técnicas avançadas de criptografia como a RSA e a AES dominam, pode-se perguntar qual a relevância de uma técnica tão simples nos dias atuais.

Embora não ofereça a segurança necessária para proteger dados no mundo digital de hoje, a cifra de César serve como ponto de entrada para o estudo da criptografia. Ela permite que estudantes compreendam como mensagens podem ser protegidas e, ao mesmo tempo, apresenta o conceito do uso de chaves secretas para a codificação e decodificação de mensagens. Além disso, ela continua a fascinar aqueles que se interessam pelo estudo histórico da criptografia e das comunicações secretas.

A Cifra de César no Contexto Educacional

Esta cifra tem se tornado um recurso pedagógico valioso na educação moderna. Professores de matemática e ciência da computação frequentemente a utilizam para introduzir alunos aos mundos da criptografia e do pensamento lógico. Por meio dela, estudantes são desafiados a aplicar lógica e resolução de problemas para decodificar mensagens, desenvolvendo habilidades críticas em um ambiente de aprendizado interativo e envolvente.

Além disso, a cifra de César pode ser uma ótima ferramenta para demonstrar a importância de senhas e métodos de proteção eficazes em segurança digital, mesmo que de maneira simplificada. Compará-la com métodos modernos mostra claramente como a criptografia evoluiu e a complexidade envolvida nos sistemas atuais.

O Papel Crucial da Criptografia na Segunda Guerra Mundial

Introdução

A Segunda Guerra Mundial foi um dos conflitos mais devastadores e complexos da história, envolvendo nações do mundo inteiro em uma batalha intensiva. Um dos elementos críticos que desempenhou um papel fundamental no desenrolar dos eventos foi a criptografia. A habilidade de proteger e decifrar comunicações secretas se mostrou vital para ambas as forças aliadas e do Eixo, influenciando diretamente o resultado das batalhas e, por fim, o destino da guerra.

A Evolução da Criptografia

Antes da Segunda Guerra Mundial, a criptografia já era utilizada por muitos países, mas as tecnologias eram limitadas e frequentemente baseadas em métodos manuais ou mecânicos, como cifras de substituição simples. No entanto, com o advento da guerra, houve uma necessidade urgente de inovações que permitissem a transmissão segura de informações militares estratégicas. Isso impulsionou o desenvolvimento de tecnologias avançadas, culminando na criação de máquinas de encriptação como a icônica máquina alemã Enigma.

A Máquina Enigma

A máquina Enigma foi desenvolvida originalmente pela Alemanha durante a década de 1920, mas ganhou notoriedade durante a guerra devido à sua complexidade e eficácia em termos de segurança criptográfica. A Enigma usava um sistema de rotores para encriptar mensagens, oferecendo um número teoricamente vasto de combinações possíveis para qualquer mensagem. Isso tornou sua decodificação extremamente desafiadora para os adversários da Alemanha.

No entanto, o trabalho de criptologistas dos Aliados, especialmente aqueles liderados por figuras como Alan Turing no Reino Unido, conseguiu desvendar os complexos códigos da Enigma. Esse avanço proporcionou uma vantagem estratégica significativa, permitindo aos Aliados interceptar e compreender as comunicações alemãs, contribuindo para vitórias importantes em batalhas cruciais, como a Batalha do Atlântico.

O Desafio dos Japoneses

No teatro de guerra do Pacífico, a criptografia japonesa também se mostrou uma força formidável. Os códigos utilizados, conhecidos em parte por nomes como "Código Roxo", eram complexos e deram muita dor de cabeça aos criptologistas aliados. No entanto, após intensos esforços de decodificação, os Aliados conseguiram acessar comunicações críticas que mudaram o rumo de diversas batalhas, incluindo a vitória decisiva na Batalha de Midway, que inverteu a maré contra o Japão.