One-Time Pad: A Segurança Absoluta na Criptografia

Introdução ao One-Time Pad

O One-Time Pad (OTP), ou "Bloco de Uso Único" em português, é um método de criptografia que oferece segurança absoluta quando utilizado corretamente. Desenvolvido no início do século XX, ele se baseia em princípios matemáticos simples, mas extremamente eficazes. Diferente de outros sistemas criptográficos, o OTP é teoricamente inquebrável, desde que certas condições sejam atendidas rigorosamente.

A ideia por trás do One-Time Pad é relativamente simples: cada bit ou caractere da mensagem original é combinado com um bit ou caractere de uma chave aleatória secreta do mesmo tamanho. A chave deve ser usada apenas uma vez e depois descartada, daí o nome "one-time" (uso único). Essa abordagem garante que, mesmo com recursos computacionais ilimitados, um invasor não consiga decifrar a mensagem sem possuir a chave exata.

História do One-Time Pad

A origem do One-Time Pad remonta ao final da Primeira Guerra Mundial, mas sua implementação mais famosa ocorreu durante a Guerra Fria. Em 1917, Gilbert Vernam, um engenheiro da AT&T, patenteou um sistema de criptografia que mais tarde se tornaria a base do OTP. Simultaneamente, o major Joseph Mauborgne, do Exército dos EUA, propôs o uso de chaves verdadeiramente aleatórias, eliminando padrões que poderiam ser explorados por criptoanalistas.

Durante a Segunda Guerra Mundial, o One-Time Pad foi amplamente utilizado por diplomatas e agentes secretos. Um dos exemplos mais conhecidos foi a "Linha Vermelha" entre Washington e Moscou, onde líderes políticos trocavam mensagens ultrassecretas usando esse método. Mesmo com o advento dos computadores quânticos e algoritmos complexos, o OTP continua sendo a única forma de criptografia comprovadamente inviolável quando implementado corretamente.

Como Funciona o One-Time Pad

O funcionamento do One-Time Pad baseia-se em três princípios fundamentais:

- A chave deve ser verdadeiramente aleatória

- A chave deve ter pelo menos o mesmo tamanho da mensagem

- A chave deve ser usada apenas uma vez e depois destruída

A operação básica do OTP envolve a combinação da mensagem original com a chave secreta usando uma operação simples, como o XOR (ou exclusivo) no caso de mensagens binárias. Para mensagens de texto, pode-se usar a adição modular de letras (onde A=0, B=1,..., Z=25).

Por exemplo, se quisermos cifrar a letra 'H' (7 na escala de 0-25) com uma chave 'X' (23), faríamos: (7 + 23) mod 26 = 30 mod 26 = 4, resultando na letra 'E'. Para decifrar, faríamos a operação inversa: (4 - 23) mod 26 = (-19) mod 26 = 7, recuperando o 'H' original.

Vantagens do One-Time Pad

O One-Time Pad oferece várias vantagens únicas em relação a outros sistemas criptográficos:

- Segurança perfeita: Matemáticamente comprovado que é inquebrável quando usado corretamente

- Simplicidade: Não requer algoritmos complexos ou processamento intensivo

- Flexibilidade: Pode ser aplicado a qualquer tipo de dado (texto, binário, etc.)

- Resistência a ataques quânticos: Ao contrário de muitos algoritmos modernos, não é vulnerável a computação quântica

Essas características fizeram do OTP o padrão ouro para comunicações ultra-secretas, especialmente em situações onde a segurança é mais importante do que a conveniência.

Desafios e Limitações

Apesar de suas vantagens teóricas, o One-Time Pad apresenta diversos desafios práticos que limitam seu uso generalizado:

- Distribuição de chaves: A necessidade de compartilhar antecipadamente chaves do mesmo tamanho que as mensagens é logisticamente complexa

- Gestão de chaves: Gerar e armazenar grandes quantidades de chaves verdadeiramente aleatórias é difícil

- Não-autenticação: O OTP não protege contra modificações maliciosas nas mensagens

- Uso único: A reutilização de chaves compromete completamente a segurança

Na prática, essas limitações fizeram com que o OTP fosse substituído por sistemas mais práticos como AES para a maioria das aplicações, mesmo que teoricamente menos seguros.

Implementações Modernas

Embora o conceito básico do One-Time Pad seja antigo, ele continua encontrando aplicações em contextos modernos. Sistemas de comunicação segura para governos e militares ainda utilizam variações do OTP quando a segurança absoluta é necessária. No mundo digital, algumas implementações incluem:

- Comunicações via satélite de alto nível

- Sistemas seguros de mensagens entre embaixadas

- Proteção de dados extremamente sensíveis por períodos curtos

Além disso, pesquisas recentes exploram como combinar o OTP com tecnologias modernas para superar algumas de suas limitações práticas, mantendo seu alto nível de segurança.

Casos Reais de Uso do One-Time Pad

Ao longo da história, o One-Time Pad foi empregado em diversas situações críticas onde a segurança das comunicações era primordial. Um dos exemplos mais emblemáticos foi o chamado "Hotline" entre Washington e Moscou estabelecido após a Crise dos Mísseis Cubanos em 1962. Esta linha direta utilizava OTP para garantir que as comunicações entre os líderes das superpotências não pudessem ser interceptadas ou adulteradas, prevenindo possíveis erros de interpretação que poderiam levar a um conflito nuclear.

Na década de 1940, a Agência de Segurança Nacional dos EUA (NSA) desenvolveu sistemas sofisticados de distribuição de One-Time Pads para seus agentes no exterior. Os pads físicos eram frequentemente produzidos em forma de blocos descartáveis contendo sequências numéricas aleatórias. Curiosamente, alguns desses pads eram impressos em papel especial que se dissolvia na água, permitindo aos agentes destruí-los rapidamente em situação de perigo.

O One-Time Pad na Era Digital

Com o advento da computação, muitas das limitações práticas do One-Time Pad tradicional pareciam destinadas a superá-lo. No entanto, adaptações digitais do conceito continuam relevantes. Sistemas modernos implementam o OTP usando:

- Geradores de números aleatórios baseados em fenômenos físicos (como ruído térmico)

- Canais quânticos para distribuição de chaves

- Protocolos híbridos que combinam OTP com criptografia convencional

Um desenvolvimento particularmente interessante é o uso de Quantum Key Distribution (QKD) em conjunto com princípios do One-Time Pad. Sistemas como o desenvolvido pela empresa suíça ID Quantique usam propriedades quânticas para distribuir chaves secretas que depois são usadas como OTPs tradicionais, resolvendo assim o problema da distribuição segura de chaves.

Por Que o One-Time Pad é Inquebrável?

A segurança perfeita do One-Time Pad pode ser demonstrada matematicamente através do conceito de indistinguibilidade. Dada uma mensagem cifrada com OTP, para qualquer possível mensagem original de mesmo comprimento, existe uma chave que poderia ter produzido aquele cifrado. Isso significa que todas as mensagens possíveis são igualmente prováveis, tornando impossível para um invasor determinar qual é a verdadeira mensagem sem conhecer a chave.

Esta propriedade foi formalmente provada por Claude Shannon em seu trabalho seminal "Communication Theory of Secrecy Systems" (1949). Shannon mostrou que qualquer sistema criptográfico com segurança perfeita deve necessariamente compartilhar as mesmas características do One-Time Pad: chave tão longa quanto a mensagem, totalmente aleatória e usada apenas uma vez.

Problemas com Implementações Práticas

Apesar da sólida base teórica, várias implementações históricas do One-Time Pad foram comprometidas devido a erros na aplicação prática dos seus princípios. Um caso famoso ocorreu durante a Guerra Fria, quando analistas descobriram que a União Soviética havia reutilizado partes de seus One-Time Pads. Esta falha permitiu que o projeto Venona da NSA decifrasse parcialmente algumas comunicações soviéticas.

Outros problemas comuns incluem:

- Falhas na geração verdadeiramente aleatória de chaves

- Dificuldades em sincronizar e descartar corretamente as chaves usadas

- Vulnerabilidades durante a distribuição física dos pads

- Erros humanos no processo de cifragem manual

Esses casos históricos destacam que a segurança do OTP depende crucialmente da perfeita execução de todos os seus requisitos operacionais.

Alternativas e Variantes do One-Time Pad

Diante das limitações práticas do OTP tradicional, pesquisadores desenvolveram várias variações que tentam preservar suas vantagens enquanto mitigam algumas desvantagens:

Stream Ciphers Modernos

Algoritmos como RC4 (apesar de suas vulnerabilidades conhecidas) e ChaCha20 tentam imitar o comportamento do OTP gerando fluxos de bits pseudoaleatórios a partir de uma pequena chave secreta. Embora não ofereçam segurança perfeita, são muito mais práticos para aplicações cotidianas.

One-Time Pad com Compressão

Alguns sistemas combinam técnicas de compressão de dados com OTP, reduzindo o tamanho efetivo das chaves necessárias. A mensagem é primeiro comprimida (reduzindo sua redundância) e depois cifrada com uma chave aleatória proporcional ao tamanho comprimido.

Sistemas Híbridos

Abordagens modernas frequentemente usam OTP somente para proteger as chaves de outros algoritmos criptográficos. Por exemplo, uma chave AES pode ser cifrada com OTP para transmissão segura, combinando assim a praticidade do AES com a segurança perfeita do OTP para a operação mais crítica.

O Futuro do One-Time Pad

Com os avanços em tecnologias quânticas e na distribuição quântica de chaves, o OTP pode experimentar um renascimento. Os principais desenvolvimentos incluem:

- Integração com redes ópticas quânticas para distribuição segura de chaves

- Uso de geradores de entropia física (como dispositivos baseados em efeitos quânticos) para criar chaves realmente aleatórias

- Aplicações em comunicações seguras entre datacenters e para proteção de dados críticos

Enquanto a computação quântica ameaça muitos algoritmos criptográficos atuais, o One-Time Pad permanece completamente imune a esses avanços, o que pode levar a um renovado interesse por suas aplicações em cenários críticos.

A Matemática por Trás do One-Time Pad

A segurança perfeita do One-Time Pad é fundamentada em princípios matemáticos rigorosos. No cerne deste sistema está o conceito de operações bit a bit, particularmente a função XOR (ou exclusivo). Quando aplicamos o XOR entre um bit de mensagem e um bit de chave verdadeiramente aleatório, o resultado é completamente imprevisível sem conhecimento da chave exata.

Matematicamente, para cada bit m da mensagem e cada bit k da chave, o bit cifrado c é calculado como:

c = m ⊕ k

Para decifrar, basta aplicar novamente a mesma operação com a mesma chave:

m = c ⊕ k

Esta simplicidade matemática esconde uma propriedade crucial: sem conhecer k, c não fornece qualquer informação sobre m. Para qualquer mensagem possível, existe uma chave que mapeia para qualquer cifrado possível - tornando o sistema perfeito no sentido informacional.

Comparando OTP com Outros Sistemas Criptográficos

Quando colocamos o One-Time Pad frente a outros sistemas criptográficos modernos, as diferenças são marcantes:

| Sistema | Segurança | Tamanho da Chave | Resistência Quântica | Praticidade |

|---|---|---|---|---|

| One-Time Pad | Perfeita (teórica) | Igual à mensagem | Total | Baixa |

| AES-256 | Computacional | 256 bits fixos | Parcial | Alta |

| RSA-4096 | Computacional | 4096 bits | Não | Média |

| ECC | Computacional | 256-521 bits | Não | Alta |

Esta tabela ilustra claramente porque o OTP é reservado para situações especiais: enquanto oferece segurança incomparável, sua impraticabilidade para comunicações em grande escala o torna inviável para a maioria das aplicações cotidianas.

Implementando um Sistema Básico de One-Time Pad

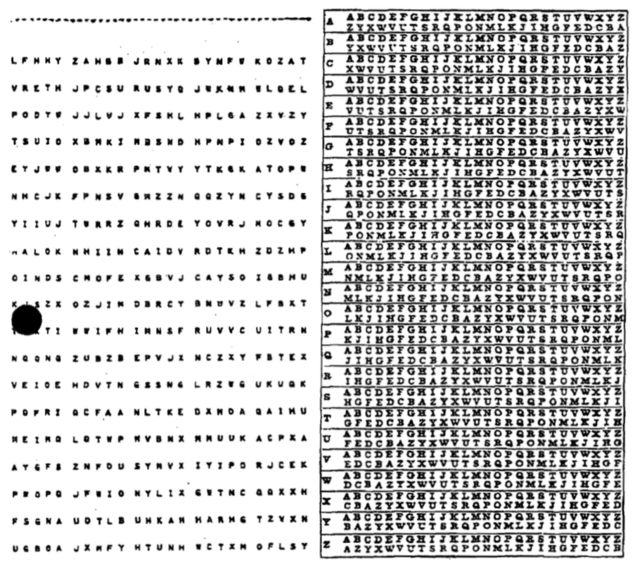

Para entender profundamente o OTP, vamos examinar como implementar um sistema básico para cifrar mensagens textuais:

1. Geração da Chave

Utilize um gerador de números verdadeiramente aleatório para criar uma sequência de letras com o mesmo comprimento da mensagem. Esta é a etapa mais crítica - qualquer padrão ou não aleatoriedade compromete a segurança.

2. Cifragem

Para cada letra da mensagem e da chave:

- Converta ambas as letras para seus equivalentes numéricos (A=0, B=1,..., Z=25)

- Some os números módulo 26

- Converta o resultado de volta para uma letra

3. Decifragem

O processo é idêntico à cifragem, exceto que subtraímos os valores da chave ao invés de somar.

4. Destruição da Chave

Após o uso, a chave deve ser completamente destruída, garantindo que nunca seja reutilizada.

Desafios na Era da Computação Quântica

Com o advento da computação quântica, muitos sistemas criptográficos estão sob ameaça. Algoritmos como RSA e ECC podem ser quebrados pelo algoritmo de Shor quando computadores quânticos suficientemente poderosos estiverem disponíveis. Contudo, o One-Time Pad permanece imune a essas ameaças devido a suas propriedades matemáticas fundamentais.

A resistência quântica do OTP se deve a três fatores principais:

- Ausência de estrutura matemática explorável por algoritmos quânticos

- Independência de problemas matemáticos difíceis (como fatoração ou logaritmos discretos)

- A segurança ser baseada puramente na aleatoriedade e segredo da chave

One-Time Pad na Cultura Popular

O fascínio pelo One-Time Pad como sistema de criptografia inquebrável permeou a cultura popular em diversas formas:

- No cinema, aparece em filmes como "The Imitation Game" (2014), mostrando seu uso durante a Segunda Guerra Mundial

- Em literatura, é mencionado em obras de ficção científica como "Cryptonomicon" de Neal Stephenson

- Séries de televisão como "The Americans" retratam seu uso por espiões durante a Guerra Fria

- Jogos de computador como "Silent Storm" incluem mecânicas baseadas em OTP para missões secretas

Essas representações, embora frequentemente dramatizadas, ajudam a disseminar o conhecimento sobre este fascinante sistema criptográfico.

Considerações Finais sobre o One-Time Pad

O One-Time Pad ocupa um lugar único no universo da criptografia. Como o único sistema com segurança perfeita matematicamente comprovada, ele serve tanto como ideal teórico quanto como ferramenta prática em situações específicas. Seu legado persiste mesmo após um século de sua concepção, testemunhando a elegância e eficácia de seus princípios fundamentais.

Embora as exigências operacionais limitem seu uso generalizado, o OTP continua irreplacável para:

- Comunicações de segurança máxima entre entidades governamentais

- Proteção de informações com validade temporal curta mas sensibilidade extrema

- Pesquisas acadêmicas em fundamentos teóricos da criptografia

- Sistemas onde a segurança física pode ser rigorosamente controlada

À medida que avançamos para uma era pós-quântica, o One-Time Pad permanecerá como uma ferramenta vital no arsenal criptográfico - um lembrete de que, em segurança da informação, a perfeição matemática muitas vezes exige sacrifícios práticos. Para aquelas situações onde nenhum risco pode ser tolerado, nenhum sistema supera a simplicidade brilhante do velho OTP.

:max_bytes(150000):strip_icc():focal(749x0:751x2)/lily-rabe-chanel-tribeca-festival-artists-dinner-balthazar-061323-1-35fe0527f241414a8eef8db6ee28e4fa.jpg)

Comments