SHA-256: Entendendo o Algoritmo de Hashing

A segurança digital se tornou uma das maiores preocupações na era da informação, e a criptografia desempenha um papel vital na proteção de dados sensíveis. Um dos componentes mais fundamentais de segurança na criptografia é o algoritmo de hashing. Entre os muitos algoritmos de hashing disponíveis atualmente, o SHA-256 é um dos mais amplamente usados, especialmente devido à sua robustez e capacidade de gerar hashes únicos para quaisquer dados de entrada. Este artigo explora o que é o algoritmo SHA-256, como ele funciona e suas aplicações práticas.

O Que é o SHA-256?

SHA-256 é parte da família de algoritmos Secure Hash Algorithm (SHA), desenvolvida pela Agência de Segurança Nacional dos Estados Unidos (NSA) e publicada pelo Instituto Nacional de Padrões e Tecnologia (NIST). Faz parte do SHA-2, que inclui vários algoritmos semelhantes, mas com diferentes tamanhos de hash, incluindo SHA-224, SHA-256, SHA-384 e SHA-512. O "256" no SHA-256 refere-se ao tamanho do hash gerado, que é um valor fixo de 256 bits, independentemente do tamanho do input original.

O principal objetivo do SHA-256, assim como qualquer algoritmo de hashing, é pegar uma entrada de dados de tamanho arbitrário e produzir uma string de caracteres de tamanho fixo, que atua como uma "impressão digital" do input. Esta característica é crucial para variadas aplicações de segurança, como verificação de integridade de arquivos e armazenamento de senhas.

Como Funciona o SHA-256?

O funcionamento do SHA-256 é baseado em uma série de operações matemáticas complexas, o que o torna altamente seguro e resistente a ataques. O processo começa com uma entrada de dados que passa por várias etapas de processamento para produzir um hash de 256 bits.

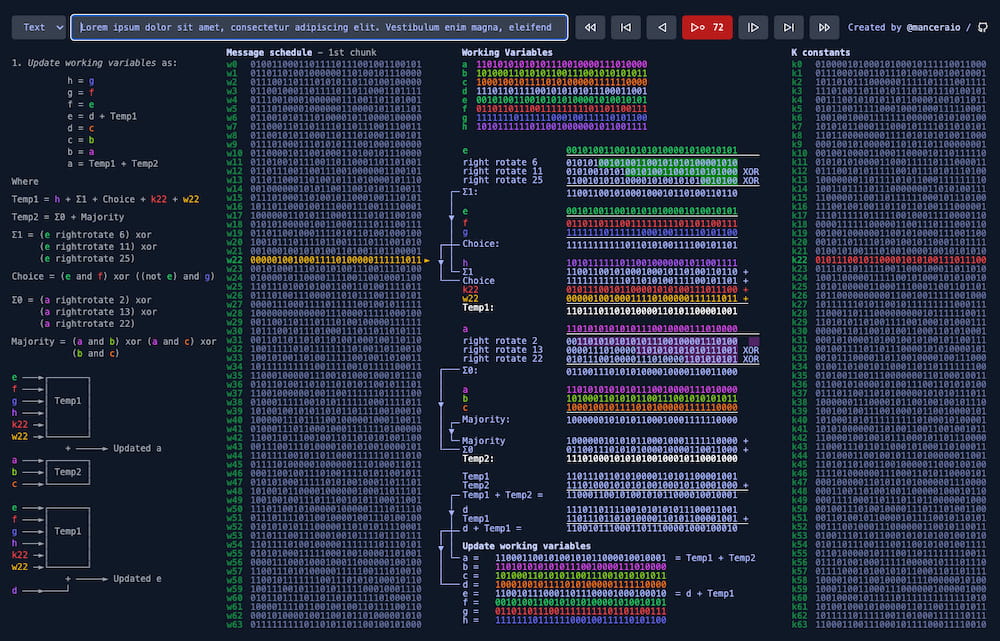

1. **Padding* A mensagem de entrada é inicialmente estendida para garantir que seu comprimento seja congruente a 448 bits, módulo 512. Isso é feito adicionando-se um "1" seguido de zeros, até completarem 448 bits. Os 64 bits restantes são usados para armazenar o tamanho original da mensagem.

2. **Inicialização das Constantes de Hash* SHA-256 utiliza oito variáveis de inicialização, que são números comerciais previamente definidos. Esses valores iniciais fornecem uma diversidade inicial ao processo de hash.

3. **Processamento em Blocos* A mensagem é dividida em blocos de 512 bits. Cada bloco passa por 64 rodadas de processamento. Em cada rodada, os blocos são manipulados através de funções lógicas non-lineares, operações de rotação e adição de constantes, o que ajuda a dispersar as entradas e dificultar a engenharia reversa.

4. **Compressão* Depois que todos os blocos são processados, os valores resultantes de cada bloco são somados aos valores das constantes de hash originais para gerar o hash final de 256 bits.

Propriedades do SHA-256

SHA-256 reside como um pilar nos sistemas de segurança devido às suas propriedades únicas:

- **Determinístico* O mesmo input sempre resultará no mesmo hash de saída, garantindo integridade e consistência.

- **Rápido de Computar* Comparado com algoritmos mais complexos, SHA-256 oferece uma boa relação entre segurança e rapidez na geração de hashes.

- **Irreversível* Apesar do hash fornecer uma representação concisa do input, é impossível (em tempos viáveis) reverter o hash para obter o input original.

- **Alta Resistência a Colisões* A função minimiza a probabilidade de duas entradas diferentes gerarem o mesmo hash, fundamental para garantir segurança na comparação de dados.

Aplicações Práticas do SHA-256

O algoritmo SHA-256 encontra utilidade em diversas áreas, destacando-se por seu papel em segurança cibernética, criptomoedas e sistemas de autenticação digital.

Na segurança de senhas, ao invés de armazenar as senhas de usuários diretamente em bancos de dados, sistemas seguros armazenam o hash da senha. Quando um usuário tenta fazer login, o sistema compara o hash da senha inserida com o hash armazenado, aumentando a proteção contra vazamentos de senhas.

Em criptomoedas, especificamente no Bitcoin, o SHA-256 é usado para criar endereços, assegurar transações e na mineração, onde resolve complexos cálculos necessários para validar movimentos na blockchain.

A integridade dos dados é outra área crucial em que SHA-256 atua. Ao calcular e armazenar o hash de um arquivo ou mensagem, qualquer alteração maliciosa ou acidental no conteúdo pode ser detectada facilmente, pois o hash resultante se tornará diferente.

No próximo segmento deste artigo, exploraremos em maior profundidade as vulnerabilidades potenciais do SHA-256, seu uso na atualidade e compromissos futuros com relação a algoritmos de hashing mais avançados.

Vulnerabilidades Potenciais do SHA-256

Embora o SHA-256 seja amplamente considerado seguro, é essencial reconhecer que nenhum sistema de criptografia é completamente infalível. Os avanços em poder computacional e teoria de criptografia continuam a ameaçar até mesmo os algoritmos mais robustos. No entanto, até o momento, SHA-256 tem sido resiliente contra ataques práticos.

A principal preocupação quando se considera a segurança de qualquer algoritmo de hash é a possibilidade de uma colisão, onde duas entradas distintas geram o mesmo hash. Embora o SHA-256 ofereça uma resistência alta a colisões, graças ao seu comprimento de hash de 256 bits, teoricamente, existe a possibilidade de que um cálculo suficiente eventualmente encontre uma colisão por meio de um ataque de força bruta. Este tipo de ataque, chamado "ataque de aniversário", é um princípio que depende da probabilidade em encontrar duas saídas idênticas.

Apesar disso, a imensurável quantidade de cálculos necessários para efetivamente encontrar uma colisão usando força bruta torna essa abordagem inviável com a tecnologia atual, uma vez que exigiria mais energia de processamento do que a disponível mundialmente. Entretanto, a chegada dos computadores quânticos pode alterar esse cenário, já que eles operam à potência significativamente maior que os computadores tradicionais.

SHA-256 na Atualidade

Há uma forte dependência do SHA-256 em muitos padrões de segurança e protocolos criptográficos ainda em uso. Por exemplo, além das criptomoedas, o SHA-256 é fundamental para várias funções de segurança de navegadores da web e na infraestrutura de assinaturas digitais em certificados SSL/TLS. Sem essa proteção, os dados transmitidos via internet se tornariam mais vulneráveis à interceptação e manipulação.

A confiança contínua no SHA-256 também resulta da sua inclusão como padrão em muitos pacotes de software de segurança, bibliotecas de criptografia e aplicações comerciais em nuvens e estruturas de TI corporativas. Ele é largamente usado em sistemas operacionais populares e frameworks de programação, garantindo que a segurança fique acessível para desenvolvedores e arquitetos de sistemas.

É importante notar que, embora o SHA-256 ainda seja confiável, as organizações continuam a monitorar sua eficácia em face de novas vulnerabilidades. Isso envolve testar continuamente a resiliência do algoritmo contra novas técnicas de ataque e avaliar a viabilidade de transitar para novos algoritmos de hashing quando necessário.

O Futuro dos Algoritmos de Hashing

O desenvolvimento de novos algoritmos de hashing busca resolver as limitações dos algoritmos atuais e projetar sistemas mais resistentes a ameaças emergentes. As inovações no campo da criptografia quântica estão inspirando algoritmos que poderiam substituir o SHA-256 no longo prazo.

Um dos sucessores em potencial é o SHA-3, que foi oficialmente escolhido pelo NIST em 2015 após uma competição pública que envolveu contribuições de criptógrafos globalmente. SHA-3 introduz um design original que não é apenas uma extensão ou iteração dos pré-existentes SHA-2, estabelecendo uma base para resistência contra novos paradigmas de ataques potenciais, incluindo aqueles advindos de computação quântica.

Embora o SHA-256 ainda esteja em uso generalizado, várias indústrias e instituições de pesquisa de segurança cibernética já estão se preparando para um futuro em que uma combinação de algoritmos será necessária para manter a integridade e segurança dos dados.

Preparando-se para a Transição

Com o progresso inevitável em tecnologia computacional e a perspectiva de novos paradigmas, como a computação quântica, a indústria da segurança deve se adaptar continuamente. Isso implica avaliação e implementação gradual de novos padrões criptográficos que promovam um nível mais elevado de segurança.

As empresas devem começar a considerar dupla-hash ou multi-hash, que utilizam múltiplos algoritmos de hash para fortalecer a segurança. Este método poderia potencialmente neutralizar as vulnerabilidades específicas associadas a um único algoritmo. Testes de segurança regulares, auditorias e mantenimento de estratégias de mitigação contra possíveis ameaças digitais são críticas à medida que o campo da tecnologia continua a evoluir rapidamente.

O SHA-256, embora robusto e relevante nos dias atuais, é um componente de um cenário maior de estratégias de segurança digital. Sua implementação eficaz é apenas parte de uma abordagem de defesa em profundidade, que engaja diferentes camadas de proteção e mecanismos para garantir a longevidade e segurança dos sistemas de informação.

Na terceira parte deste artigo, exploraremos estudos de caso de aplicações do SHA-256 em ambientes reais e discutiremos mais detalhadamente como o algoritmo está desempenhando um papel vital na proteção da confidencialidade e integridade dos dados digitais.

Casos de Uso Reais do SHA-256

Para entender melhor o impacto do SHA-256, é importante analisar casos de uso reais onde o algoritmo é crucial para a segurança e funcionalidade de sistemas modernos. A seguir, destacamos alguns exemplos emblemáticos de sua aplicação prática.

Segurança em Criptomoedas

O Bitcoin, sendo a primeira e a mais proeminente criptomoeda, foi desenvolvido com base em um sistema que depende intensamente do SHA-256. Em sua operação, o SHA-256 é usado no processo de mineração, onde mineradores competem para resolver complexos problemas matemáticos. Esses cálculos são, na verdade, tentativas de encontrar um hash válido que satisfaça as condições impostas pela rede. Uma vez alcançado, esse hash valida um novo bloco de transações a ser adicionado à blockchain, fornecendo a prova de trabalho necessária para manter a integridade descentralizada do sistema.

Além disso, o SHA-256 protege contra ataques de duplicação e fraudes dentro da rede Bitcoin. Cada vez que uma transação é realizada, ela é confirmada e "selada" com um hash, garantindo que fique imutável e protegida contra alterações mal-intencionadas após sua inclusão na blockchain.

Proteção de Dados na Infraestrutura de TI

Muitas empresas e instituições dependem do SHA-256 para proteger documentos e dados confidenciais. O algoritmo é vital para verificar a integridade de arquivos transmitidos em redes corporativas e pela internet. Ao criar hashes dos documentos no momento do envio e verificar os hashes novamente no recebimento, é possível garantir que os arquivos não foram alterados ou corrompidos durante a transmissão.

Um exemplo prático disso é a aplicação em sistemas de versionamento de código, como o Git. Cada commit no Git é identificado por um hash SHA-256, permitindo que desenvolvedores mantenham a integridade das versões e revisem alterações de forma segura e confiável.

Autenticação de Usuários em Sistemas Bancários Online

Os sistemas bancários online utilizam SHA-256 para autenticidade de usuários durante o login e para proteger as senhas dos clientes. Em vez de armazenar as senhas em texto simples, os bancos geram e guardam o hash das senhas. Quando um usuário insere sua senha, o sistema gera um hash dessa entrada e compara com o hash armazenado. Isso garante que os dados dos clientes permanecem seguros mesmo que um banco de dados seja comprometido por invasores.

SHA-256 também é integrado aos algoritmos que protegem transações financeiras e dados sensíveis em APIs bancárias, fornecendo uma camada adicional de segurança que firma a confiança no armazenamento e manuseio de dados confidenciais.

Perspectivas Finais sobre SHA-256

O SHA-256 continua a se provar um componente vital em estratégias de segurança digital em todo o mundo devido à sua eficácia comprovada. Mesmo à medida que novas tecnologias e práticas de ataque emergem, o SHA-256 mantém uma forte presença auxiliada por sua ampla adoção e testes contínuos que ajudam a identificar e mitigar possíveis vulnerabilidades.

No entanto, é claro que a segurança de dados é um campo em constante movimento e inovação, e o SHA-256 não será a solução única e sempre presente. Estar ciente das limitações e preparar-se para transições futuras para novos padrões criptográficos são passos cruciais para garantir que as infraestruturas de TI permaneçam seguras.

O caminho adiante envolve investimento contínuo em pesquisa, desenvolvimento e adoção de tecnologias emergentes, como a criptografia pós-quântica. Essa evolução assegura que, à medida que os ciberataques se tornam mais sofisticados, as barreiras contra eles sejam igualmente robustas.

Concluindo, enquanto o SHA-256 continua a ser um elemento essencial na arquitetura de segurança atual, as mudanças rápidas no cenário tecnológico apontam para a necessidade contínua de adaptação e inovação. Para organizações, esse é um lembrete de que investir em segurança não é um evento único, mas um compromisso contínuo com a proteção de dados e privacidade.

Comments