Symmetric Key Cryptography: A Fundamental Pillar of Cyber Security

En cryptographie, la cryptographie symétrique est une méthode de chiffrement dans laquelle le même clé est utilisée pour chiffrer et décrypter une donnée. Cette technique est fondamentale et reste un pilier important de la sécurité informatique. Dans cet article, nous explorons les principes de base de la cryptographie symétrique, sa structure et son utilisation, en soulignant sa puissance et ses limitations. Cette première partie couvrira les concepts de base et les applications courantes de la cryptographie symétrique.

Introduction à la Cryptographie Symétrique

La cryptographie symétrique, également connue sous le nom de cryptographie à clé secrète, a été utilisée depuis des millénaires sous forme de ciphres césar. Ces systèmes de chiffrement étaient principalement utilisés par les militaires et les espions pour échanger des informations secrètes. Aujourd'hui, la cryptographie symétrique est largement utilisée dans une multitude d'applications, depuis le chiffrement des données sur le disque dur d'un ordinateur jusqu'à la sécurisation des données en transmission sur Internet.

Le Cœur de la Cryptographie Symétrique

La cryptographie symétrique repose sur l'utilisation d'une seule clé pour le processus de chiffrement et de décryptage. Cette clé unique doit être partagée entre le tiers emettant (Alice) et le tiers recevant (Bob). Le principe de base est simple: tous les messages chiffrés avec une clé donnée peuvent être déchiffrés avec la même clé. Cependant, le partage de la clé entre le tiers émetteur et le tiers recevant est un défi majeur, qui est géré par la mise en œuvre des protocoles de clé partagée.

Les Principales Méthodes de Chiffrement Symétrique

Il existe plusieurs techniques populaires de chiffrement symétrique utilisées dans l'industrie de la sécurité informatique. Les deux méthodes les plus courantes sont le Chiffrement à Bloques (Block Ciphers) et le Chiffrement à Flots (Stream Ciphers). Chacune a ses propres avantages et inconvénients.

Chiffrement à Bloques

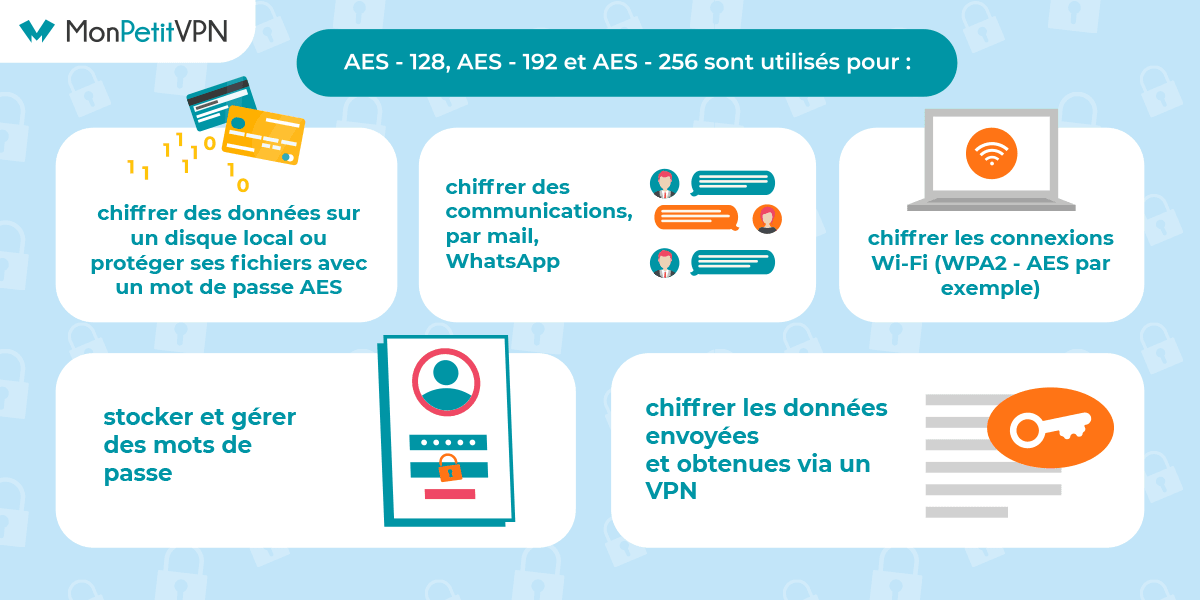

Les chiffrements à blocs fonctionnent en divisant les données en blocs d'un chiffrement donné, et chaque bloc est chiffré indépendamment de l'autre. C'est la méthode la plus couramment utilisée dans l'industrie de la sécurité. Les exemples populaires incluent les chiffrements à blocs tels que AES (Advanced Encryption Standard) et DES (Data Encryption Standard). AES est particulièrement populaire, utilisés dans de nombreux protocoles de cryptage, comme le protocole TLS (Transport Layer Security) pour chiffrer les données sur le web.

Chiffrement à Flots

Le chiffrement à flots est une méthode de chiffrement où le flot de données est chiffré avec une clé unique en temps réel. En d'autres termes, chaque bit du flot de données est transformé en bit chiffré. Les protocoles de chiffrement couramment utilisés pour le chiffrement à flots comprennent l'RC4, utilisé notamment dans le protocole SSL/TLS. Bien que plus simple à implementer, le chiffrement à flots présente de grandes possibilités de sécurité si la clé est bien gérée.

Les Principes de Sécurité de la Cryptographie Symétrique

La sécurité en cryptographie symétrique repose sur trois principaux éléments: l'unicité, la complexité et la confidentialité.

Unicité de la Clé: Pour assurer la sécurité, la clé doit être unique et ne peut être repérée ou devinée facilement. Cela signifie qu'il doit y avoir une grande variété de possibles pour chaque bit de la clé. L'unicité garantit que même avec une grande quantité de données, un attaquant ne peut pas deviner la clé ou la réutiliser pour déchiffrer d'autres messages.

Complexité du Chiffrement: Les chiffrements utilisés en cryptographie symétrique sont conçus pour être complexes pour les attaquants. Ils sont conçus pour résister à toutes les attaques possibles, des attaques par force brute, qui consiste à tester toutes les possibles combinaisons de clé, aux attaques par analyse de clé, qui impliquent de trouver des informations sur la clé à partir des informations chiffrées.

Confidentialité du Message: Pour maintenir la confidentialité du message chiffré, il est vital que la clé ne tombe jamais entre des mains non autorisées. Cela signifie qu'il est essentiel de protéger la clé à l'aide d'une gestion de clé efficace, qui peut inclure l'utilisation d'un cryptage de clé de plus haute sécurité pour stocker la clé privée.

Les Applications Courantes de la Cryptographie Symétrique

La cryptographie symétrique joue un rôle primordial dans de nombreux domaines, notamment dans la protection des données lors du transfert sur Internet, la protection des données stockées, la cryptographie du protocole SSL/TLS, la cryptographie des protocoles d'authentification, et la cryptographie des protocoles de communication sécurisée. Voici quelques applications réelles de la cryptographie symétrique:

Chiffrement de Données: Lorsque vous envoyez des emails ou téléchargez des fichiers à partir d'un serveur web, la cryptographie symétrique est probablement utilisée pour chiffrer les données pendant le processus de transfert. Par exemple, le protocole SSL/TLS utilise la cryptographie symétrique pour protéger les communications entre un navigateur et un serveur web.

Réseau Wi-Fi et Protocoles Dédiés: De nombreux protocoles de communication sécurisée utilisent des méthodes de chiffrement symétrique pour protéger les données en transit sur un réseau. Par exemple, le protocole WPA (Wi-Fi Protected Access) utilise la cryptographie symétrique pour sécuriser les connexions Wi-Fi.

Stockage de Données: Les entreprises et les organisations stockent des informations sensibles et privées. Il est donc crucial d'assurer la sécurité de ces données. La cryptographie symétrique est souvent utilisée pour chiffrer les données stockées, afin que même si un ordinateur est perdu ou volé, les informations restent inaccessibles sans la clé de déchiffrement.

Conclusion de la Première Partie

Avec cette première partie de notre article sur la cryptographie symétrique, nous avons exploré les bases de cette technique, examiné les méthodes populaires de chiffrement, et discuté des principes de sécurité clés. La cryptographie symétrique est une technique puissante et polyvalente, mais elle nécessite une gestion de clé appropriée et une mise en œuvre correcte pour garantir une sécurité maximale. Cet article a fourni un aperçu des concepts fondamentaux de la cryptographie symétrique et a souligné ses applications courantes dans divers domaines.

Écologie du Flux Informations et Sécurité des Protocoles Cryptographiques

La sécurisation des flux de données est cruciale dans l'ère numérique actuelle. Les chiffrements symétriques, en particulier ceux utilisant des clés de longueur variable, jouent un rôle fondamental dans ce contexte. Des protocoles comme AES et DES ont été développés pour répondre spécifiquement aux besoins de sécurité des échanges de données en réseau. Le choix judicieux de la taille de la clé peut grandement affecter la sécurité et la performance du chiffrement.

Mise en Œuvre des Protocoles de Chiffrement Symétrique

L'implémentation correcte des protocoles de chiffrement symétrique est essentielle pour garantir la sécurité des données. Les protocoles tels que TLS (Transport Layer Security) et IPSec (Internet Protocol Security) sont utilisés pour sécuriser les communications sur Internet et sur les réseaux respectivement. Ils reposent tous deux sur des chiffrements symétriques pour protéger les données en transit.

Dans TLS, par exemple, l'initialisation de la connexion s'effectue grâce à une négociation de clé qui établit une clé de session symétrique pour chaque communication. Cette clé est ensuite utilisée pour chiffrer et déchiffrer les données de manière sécurisée. Cette méthode assure une protection forte contre les attaques passives et actives, ainsi qu'un contrôle strict de la clé entre Alice et Bob.

Modes de Chiffrement et Sécurité

Les modes de chiffrement sont des méthodes spécifiques utilisées pour convertir les blocs de données chiffrés. Les principaux modes de chiffrement symétrique comprennent le mode ECB (Electronic Codebook), le mode CBC (Cipher Block Chaining), et le mode OFB (Output Feedback).

Mode ECB: Le mode ECB divise le texte pluriel en blocs de taille fixe et chiffrer chaque bloc独立翻译:

信息流生态系统与加密协议的安全性

保护数据传输的流是一个关键挑战,特别是在数字化时代。对称加密法在这个过程中起到了重要作用。特别是在网络通信中,需要使用像AES和DES这样的对称加密算法来确保数据在网络上传输的安全性。适当选择密钥长度可以很大程度上影响加密的安全性和性能。

对称加密协议的实施

正确实现对称加密协议对于保障数据安全至关重要。诸如TLS(传输层安全性) 和IPSec(互联网协议安全性)等协议用于网络安全和互联网通信。这些协议都依赖对称加密来保护传输中的数据安全。

在TLS中,连接初始化通过密钥协商过程建立一个会话密钥,这个密钥用于每个通信中的加密和解密。这种方法为数据提供了强大的被动攻击和主动攻击防护,并且严格控制了密钥仅存在于Alice和Bob之间。

模式及其安全性

加密模式是用于转换加密的数据块的方法。主要的对称加密模式包括电子代码本模式(ECB)、区块链模式(CBC)和输出反馈模式(OFB)。

ECB模式: ECB模式将明文分解成固定大小的块,并分别对其进行加密。虽然简单但安全性较低,因为它可能导致重复数据块被捕获并利用其信息。

CBC模式: CBC模式通过将当前块与前一密文块进行异或操作后再加密来增加安全性。这种模式能够有效地抵御某些类型的攻击,但它引入了一个初始化向量(IV),这是一个固定的随机数,必须在整个会话中保持一致以实现正确的加密。

OFB模式: OFB模式利用一个密钥流生成器产生密钥流,然后将其与明文进行异或操作从而得到密文。这种模式不依赖于密文反馈,使得加密速度更快。

安全评估与风险管理

在深入探讨加密技术和协议的应用之后,我们需要进一步关注如何评估和管理安全风险。为了确保加密系统的有效性,必须进行定期的安全审计并采取适当的加密策略。此外,加密技术的正确应用还取决于密钥管理的妥善执行。

密钥管理: 密钥管理是指密钥的创建、分发、存储、更新和销毁的过程。它对于确保系统整体安全性非常重要。有效的密钥管理系统能够防止未授权用户获取密钥,并且还能在密钥泄露时及时采取措施。

密钥交换协议: 密钥交换协议如Diffie-Hellman和ECDH(椭圆曲线Diffie-Hellman)被设计用来安全地交换对称密钥。这些协议允许Alice和Bob在不直接共享密钥的情况下建立互信关系。

新兴技术与未来的挑战

随着科技的发展,新的加密技术不断涌现,这些新技术不仅提升了安全水平,同时也带来了新的挑战。例如,在量子计算日益成为现实的情况下,传统加密技术可能受到量子攻击的威胁。

量子计算对加密的影响: 量子计算能够通过量子门运算迅速解码大量数据,从而使许多当前使用的加密算法变得不再安全。因此,研究抗量子攻击的加密方案变得尤为重要。

除了量子技术外,人工智能和区块链等技术也在逐步改变加密领域。这些新兴技术的应用可能为加密提供新的解决方案,但也引发了人们对隐私保护和网络安全的新考量。

总之,尽管对称加密技术已经取得了巨大进展,并被广泛应用于多种应用场景中,但仍需不断改进和创新来满足未来网络安全的需求。

Évaluation Sécuritaire et Gestion des Risques

Malgré l'efficacité des méthodes de chiffrement symétrique, leur mise en œuvre appropriée est cruciale pour garantir la sécurité totale. Une mauvaise gestion des clés, un mode de chiffrement incorrect ou des erreurs de configuration peuvent fragiliser les protections fournies par les protocoles de chiffrement. Par conséquent, l'évaluation de la sécurité et la gestion des risques représentent des étapes capitales dans le cycle de vie d'un système cryptographique.

Évaluation de la Sécurité: L'évaluation de la sécurité permet de valider que les protocoles et les méthodes de chiffrement sont bien implantés et répondent aux exigences en matière de sécurité. On peut utiliser différentes techniques d'évaluation, telles que les tests de conformité et les audits de sécurité, pour détecter et corriger les vulnérabilités avant qu'elles ne soient exploitées par des attaquants.

Gestion des Risques: Pour gérer efficacement les risques associés à la cryptographie symétrique, il faut identifier et prioriser les menaces potentielles et développer des plans de mitigation adaptés. Cela englobe la protection des clés, l'audit de l'infrastructure de cryptage, et la mise en œuvre de mécanismes de surveillance et de réponse aux incidents.

Nouvelles Technologies et Défis Futurs

La technologie évolue rapidement et elle introduit des défis pour la cryptographie symétrique. L'une des principales menaces est l'avènement de la technologie quantum computing. Les ordinateurs quantiques auraient la capacité de déchiffrer certaines clés symétriques de manière effacée, rendant les protocoles traditionnels obsolètes.

Tensions Quantiques: Les algorithmes de chiffrement actuels, comme AES, sont conçus pour résister aux attaques conventionnelles mais ne sont pas prétendument construits pour résister aux attaques quantiques. Les recherches actuelles portent sur la création de nouvelles crypto-systèmes résistants au quantum computing, souvent appelés cryptosystèmes post-quantiques. Ces systèmes doivent être testés rigoureusement pour s'assurer qu'ils sont aussi fiables que nos protocoles classiques actuellement utilisés.

Conclusion

La cryptographie symétrique reste un pilier essentiel de la sécurité informatique, offrant une méthode robuste pour protéger les informations sensibles lors de leur stockage et de leur transmission. Ses principes fondamentaux sont simples mais sa mise en œuvre requiert soin et vigilance constante pour s'adapter aux nouvelles technologies et défis. Bien que de nouvelles technologies comme la cryptographie quantique offrent des perspectives prometteuses, la cryptographie symétrique continue de jouer un rôle critique dans notre combat contre la cybersécurité. Il est important de continuer à étudier et à développer cette technologie pour garantir une sécurité maximale dans les années à venir.

À mesure que les menaces en ligne augmentent et que la technologie progresse, la compréhension et l'application de la cryptographie symétrique seront plus que jamais indispensables pour protéger nos systèmes d'information et la confidentialité de nos communications.

La sécurité en cryptographie nécessite une attention constante et une approche dynamique. Alors que les protocoles actuels sont encore efficaces aujourd'hui, la recherche continue et l'évolution de nos technologies impliquent une continuité dans l'analyse et le développement des meilleures pratiques en matière de cryptographie.

En résumé, la cryptographie symétrique est non seulement un outil précieux, mais aussi un champ en constante évolution. Comme la menace persistante des cyberattaques, sa compréhension et sa mise en œuvre doivent être prioritaires dans nos stratégies de cybersécurité.

Comments