Шифрование и дешифрование: основы защиты данных

Введение

В цифровую эпоху защита информации играет ключевую роль. Шифрование и дешифрование — это два взаимосвязанных процесса, которые обеспечивают конфиденциальность и целостность данных. Они используются в банковских транзакциях, мессенджерах, облачных хранилищах и даже в обычных смартфонах. Но что скрывается за этими терминами? Как они работают, и почему без них современный интернет был бы куда более уязвимым?

Что такое шифрование?

Шифрование — это процесс преобразования исходных данных (открытого текста) в нечитаемый формат (шифротекст) с помощью специальных алгоритмов и ключей. Цель шифрования — сделать информацию недоступной для посторонних, даже если они ее перехватят.

Существует два основных типа шифрования:

1. Симметричное шифрование

В симметричном шифровании для зашифровки и расшифровки данных используется один и тот же ключ. Это быстрый и эффективный метод, но у него есть недостаток: необходимость безопасной передачи ключа. Если злоумышленник получит доступ к ключу, он сможет расшифровать всю информацию.

Примеры алгоритмов: AES (Advanced Encryption Standard), DES (Data Encryption Standard), Blowfish.

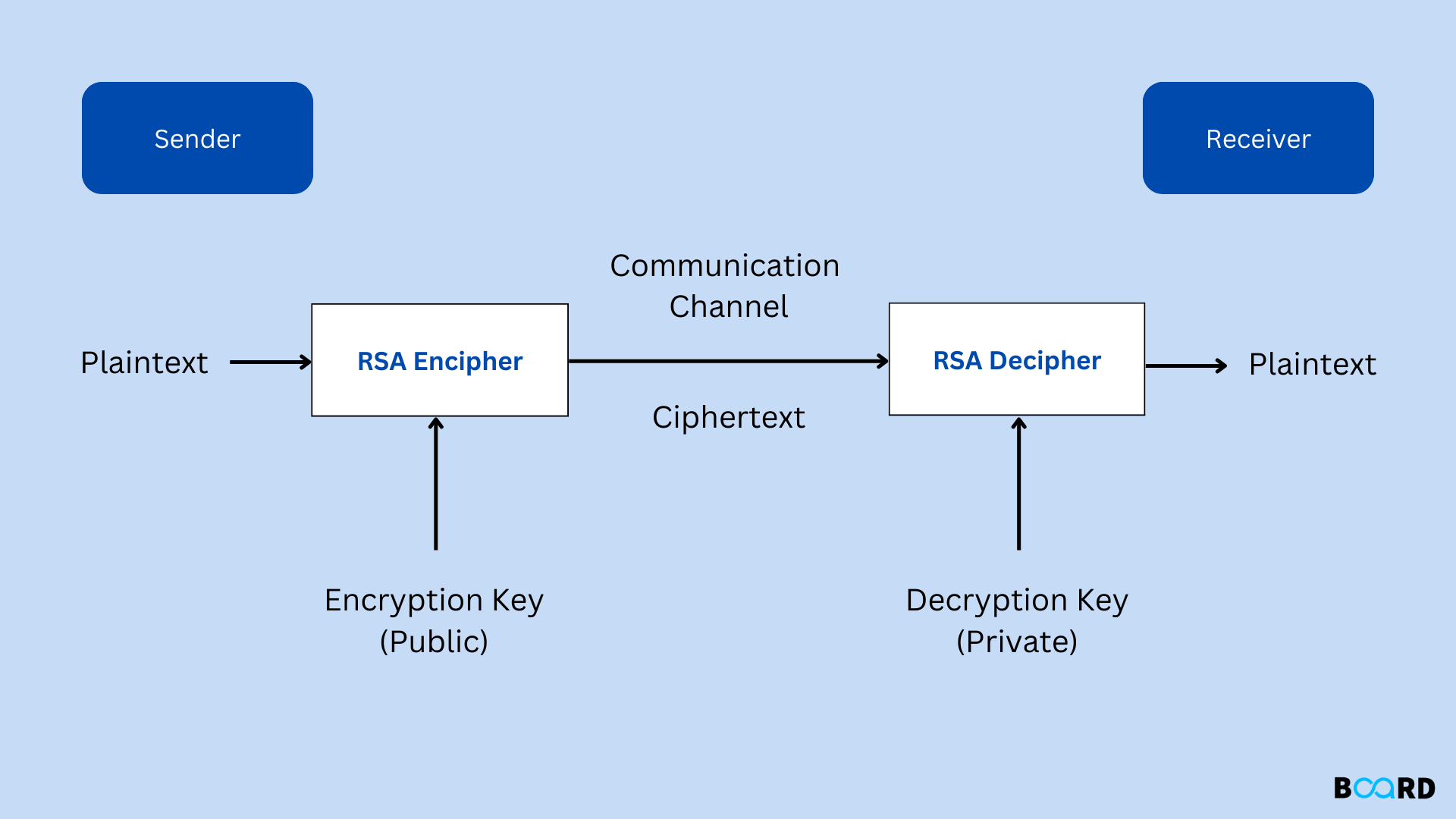

2. Асимметричное шифрование

В асимметричном шифровании используются два ключа: открытый (публичный) и закрытый (приватный). Открытый ключ можно передавать свободно — он служит для шифрования данных. Но расшифровать их можно только с помощью закрытого ключа, который хранится в секрете.

Этот метод решает проблему обмена ключами, но работает медленнее, чем симметричное шифрование.

Примеры алгоритмов: RSA, ECC (Elliptic Curve Cryptography).

Что такое дешифрование?

Дешифрование — это обратный процесс: преобразование зашифрованных данных обратно в читаемый формат. Для этого нужен соответствующий ключ (или пара ключей, если используется асимметричное шифрование).

Важно отличать «дешифрование» от «взлома». Взлом — это попытка получить доступ к зашифрованным данным без легального ключа, что может быть незаконным.

Где применяются шифрование и дешифрование?

Эти технологии используются практически везде:

1. Защита интернет-соединений (HTTPS, VPN)

Когда вы заходите на любой безопасный сайт (с пометкой HTTPS), ваш браузер и сервер обмениваются данными в зашифрованном виде. То же самое происходит при использовании VPN.

2. Электронная почта (PGP, S/MIME)

Некоторые сервисы, такие как ProtonMail, обеспечивают сквозное шифрование писем. Это значит, что даже сервер не может прочитать содержимое сообщения.

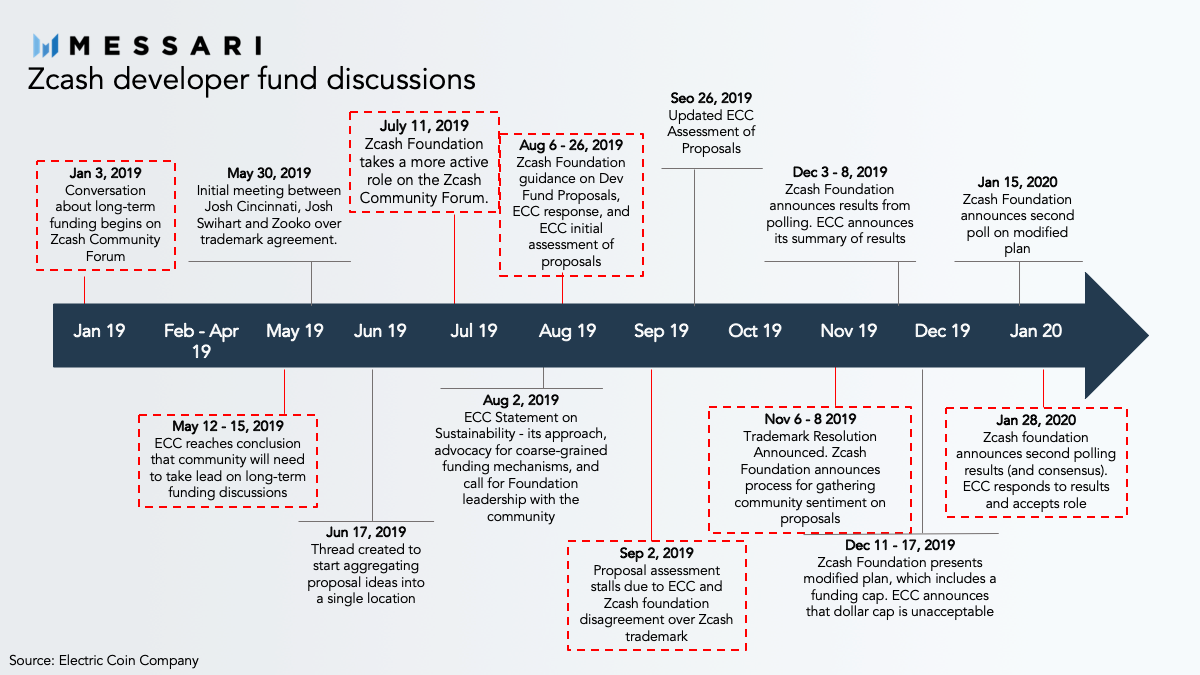

3. Криптовалюты (Bitcoin, Ethereum)

Блокчейн-технологии используют шифрование для защиты транзакций и кошельков пользователей.

4. Мобильные приложения (Signal, WhatsApp)

Мессенджеры с end-to-end шифрованием позволяют общаться, не опасаясь, что переписку перехватит третья сторона.

Почему шифрование важно для каждого?

Даже если вам «нечего скрывать», это не значит, что ваши данные должны быть доступны всем. Шифрование защищает от:

- Кражи персональных данных (например, паспортных или банковских реквизитов).

- Шпионажа со стороны хакеров, корпораций или государственных структур.

- Подделки сообщений (атак типа «man-in-the-middle»).

Заключение первой части

Шифрование и дешифрование образуют основу кибербезопасности. Без них интернет был бы куда более опасным местом, а конфиденциальная информация легко попадала бы в руки злоумышленников. В следующей части мы рассмотрим, как работают конкретные алгоритмы шифрования, их сильные и слабые стороны, а также реальные примеры взломов из-за ошибок в кодировании данных.

(Продолжение следует после вашего следующего запроса.)

Как работают алгоритмы шифрования: от теории к практике

Симметричное шифрование: скорость и ограничения

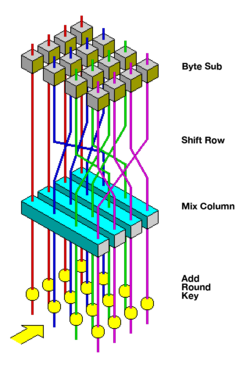

Симметричные алгоритмы шифрования, такие как AES (Advanced Encryption Standard), широко применяются благодаря высокой скорости работы. Они идеальны для шифрования больших объемов данных, например, файлов в облачном хранилище или трафика в локальной сети.

Принцип работы AES:

- Данные разбиваются на блоки (обычно по 128 бит).

- Каждый блок проходит несколько раундов преобразований (замены, перестановки, смешивания).

- Чем длиннее ключ (128, 192 или 256 бит), тем выше стойкость шифра.

Однако главная проблема симметричного шифрования — безопасная передача ключа. Если злоумышленник перехватит ключ, вся защита становится бесполезной.

Асимметричное шифрование: безопасный обмен и цифровые подписи

Асимметричные алгоритмы, такие как RSA, решают проблему обмена ключами. Вот как это работает:

- Получатель генерирует пару ключей (публичный и приватный).

- Публичный ключ отправляется отправителю.

- Отправитель шифрует данные публичным ключом — теперь расшифровать их может только владелец приватного ключа.

Помимо шифрования, асимметричные алгоритмы используются для:

- Цифровых подписей (верификация авторства документа).

- Аутентификации в SSL/TLS (защищенные соединения).

- Криптовалютных транзакций (подтверждение владения кошельком).

Недостаток этой схемы — низкая скорость. Поэтому на практике часто используют гибридные системы: асимметричное шифрование для обмена ключами, а симметричное — для передачи данных.

Квантовые компьютеры и угроза современному шифрованию

С появлением квантовых вычислений традиционные методы шифрования могут стать уязвимыми.

Что делает квантовый компьютер опасным?

Алгоритм Шора, работающий на квантовых процессорах, теоретически позволяет взломать:

- RSA (за счет быстрого разложения чисел на множители).

- ECC (эллиптические кривые).

Постквантовая криптография

Ученые уже разрабатывают алгоритмы, устойчивые к квантовым атакам:

- Решетчатое шифрование (Lattice-based).

- Хэш-функции (Merkle-подписи).

- Многомерные криптосистемы.

Реальные примеры уязвимостей в шифровании

Даже самые надежные системы могут дать сбой.

1. Heartbleed (2014)

Ошибка в OpenSSL позволяла злоумышленникам читать память серверов, защищённых SSL/TLS. Уязвимость затрагивала до 17% всех веб-серверов.

2. Взлом WhatsApp (2019)

Через уязвимость в голосовых вызовах злоумышленники могли установить шпионское ПО на телефоны жертв, несмотря на end-to-end шифрование.

3. Алгоритм SHA-1

Когда-то считавшийся надежным, сейчас SHA-1 можно взломать за несколько часов с помощью облачных вычислений.

Как выбрать правильный метод шифрования?

При выборе алгоритма учитывайте:

- Тип данных: для файлов подойдет AES, для онлайн-трансляций — ChaCha20.

- Производительность: асимметричное шифрование медленнее, но безопаснее для обмена ключами.

- Угрозы: если речь идет о секретах государственной важности, нужны FIPS-сертифицированные решения.

Рекомендации для пользователей

- Используйте менеджеры паролей с AES-256 (например, Bitwarden).

- Для мессенджеров выбирайте Signal или Session — они открыты для аудита.

- Обновляйте ПО — старые версии могут содержать уязвимости.

Заключение второй части

Шифрование — не панацея, но критически важный инструмент. Ошибки в реализации, устаревшие алгоритмы или человеческий фактор могут свести его преимущества к нулю. В финальной части мы разберём:

- Юридические аспекты шифрования (законы о «запасных дверях»).

- Будущее криптографии (биометрические ключи, блокчейн).

- Практическое руководство по проверке защищённости данных.

(Продолжение следует.)

Правовые аспекты шифрования: баланс между безопасностью и контролем

Государственное регулирование криптографии

Во многих странах использование шифрования подлежит законодательному регулированию. Ключевые подходы:

- США: Экспорт криптографических технологий контролируется EAR (Export Administration Regulations)

- Россия: Закон "О Федеральной службе безопасности" ограничивает использование сильного шифрования

- Китай: Обязательное декодирование по требованию властей

Дебаты о "запасных дверях"

Правительства некоторых стран требуют от разработчиков оставлять возможности для доступа к зашифрованным данным. Критики называют это:

- Умышленным ослаблением защиты

- Потенциальной лазейкой для хакеров

- Нарушением прав на приватность

Будущее криптографии: новые технологии защиты

1. Биометрические ключи

Современные разработки включают:

- Использование ДНК-кода как ключа шифрования

- Системы аутентификации по сетчатке глаза

- Мозговые волны как уникальный идентификатор

2. Блокчейн-криптография

Инновационные направления:

- Квантово-устойчивые блокчейны

- Многофакторные схемы подписей

- Децентрализованные ключи доступа

3. Гомоморфное шифрование

Революционная технология, позволяющая:

- Обрабатывать зашифрованные данные без расшифровки

- Проводить вычисления на защищённой информации

- Сохранять конфиденциальность в облачных сервисах

Как проверить надёжность своей защиты

1. Анализ используемых протоколов

Рекомендуемые инструменты:

- SSL Labs Test - проверка HTTPS соединений

- Wireshark - анализ сетевого трафика

- Nmap - сканирование открытых портов

2. Оценка стойкости паролей

Критерии надёжного ключа:

- Минимум 12 символов

- Сочетание разных регистров и спецсимволов

- Отсутствие словарных слов

3. Мониторинг утечек данных

Сервисы для проверки:

- Have I Been Pwned

- DeHashed

- BreachAlarm

Главные ошибки при работе с шифрованием

1. Технические просчёты

Распространённые проблемы:

- Использование устаревших алгоритмов

- Неправильная генерация случайных чисел

- Слабые ключевые пространства

2. Организационные ошибки

Типичные упущения:

- Хранение ключей вместе с данными

- Отсутствие ротации ключей

- Недостаточная подготовка персонала

Итог: шифрование как образ мышления

Современная криптография - это не просто технологии, а комплексный подход к безопасности. Основные принципы:

- Многослойность защиты (Defense in Depth)

- Постоянное обновление знаний

- Соответствие актуальным стандартам

- Осознание социальной ответственности

Технологии шифрования продолжают развиваться, однако важно понимать, что абсолютной защиты не существует. Надёжность системы определяется самым слабым звеном - часто это сам пользователь. Соблюдая базовые правила кибергигиены и понимая принципы работы криптографических механизмов, вы можете значительно повысить свою цифровую безопасность.

Оставаться в курсе новинок криптографии можно через:

- Конференции Black Hat и DEF CON

- RFC документы IETF

- Исследования NIST

Comments