Rivest-Shamir-Adleman (RSA): Una Cifra Moderna y Segura

Introducción

El algoritmo Rivest-Shamir-Adleman (RSA) es uno de los sistemas de cifrado más antiguos y reconocidos del mundo de la criptología. Conocido por su precisión y robustez, el RSA ha sido fundamental en la protección de información sensible y en la seguridad de las transacciones en Internet. Este artículo explorará las características fundamentales de RSA, su historia, su funcionamiento y sus aplicaciones modernas.

Historia del RSA

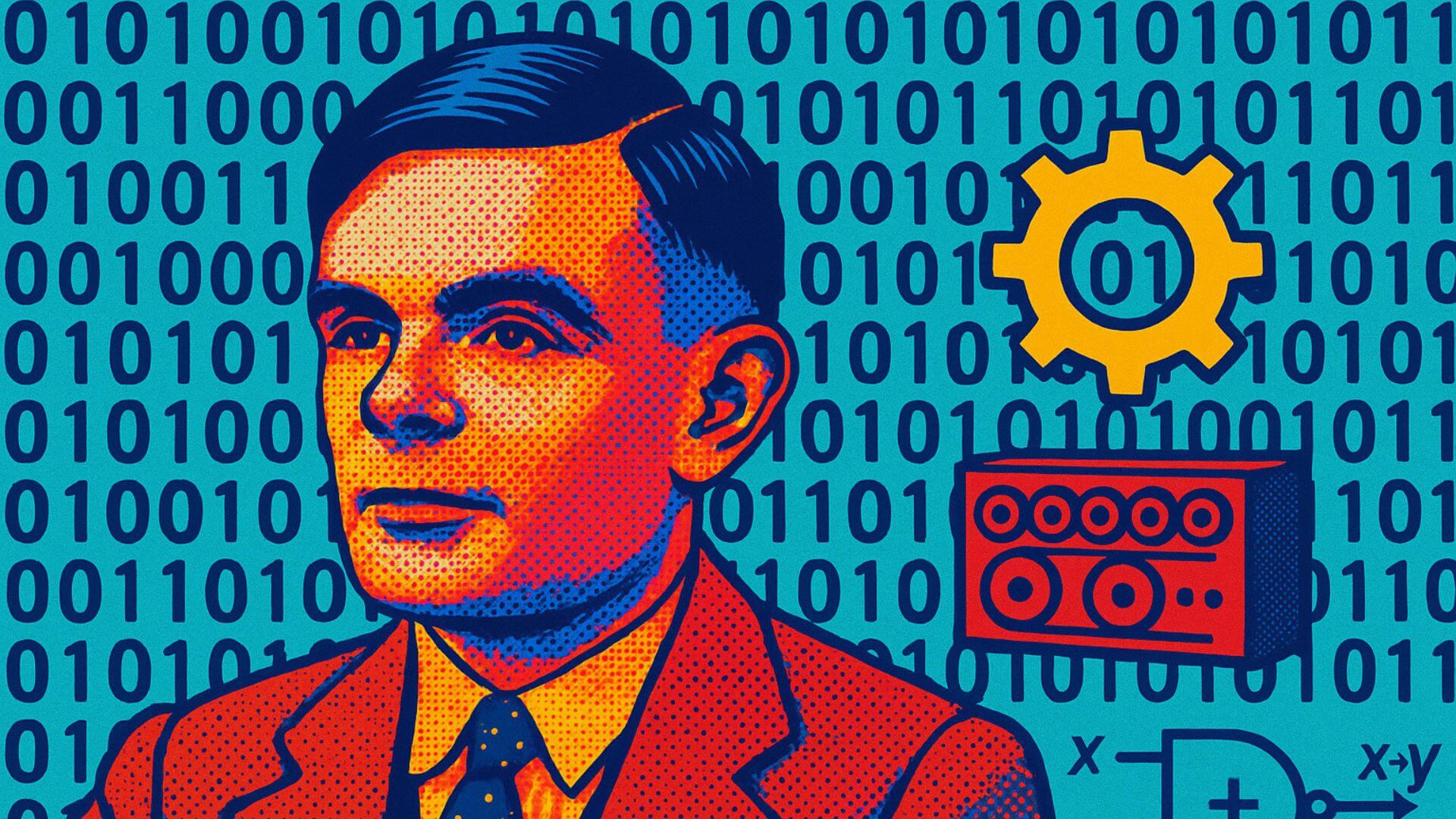

El algoritmo RSA fue publicado por la primera vez en 1978 por Ron Rivest, Adi Shamir y Leonard Adleman, a quien se le atribuye su nombre. Este trabajo surgió como una solución para un desafío lanzado por la revista Scientific American, que era crear un método seguro para transmitir información en los medios públicos. El RSA fue el primer algoritmo de cifrado asimétrico y marcó un hito en el campo de la criptografía.

Fundamentos Matemáticos

Los cimientos matemáticos de RSA se basan en las propiedades difíciles de resolver del sistema algebráico de ecuaciones congruentes con números enteros. La base se encuentra en la factorización de grandes números. El principio fundamental es que factorear un gran número es extremadamente difícil, pero multiplicar dos números grandes es una tarea relativamente sencilla. Esto significa que, mientras que es fácil multiplicar dos números en RSA, descomponer el producto en sus factores es extremadamente difícil, a menos que se conozcan los factores.

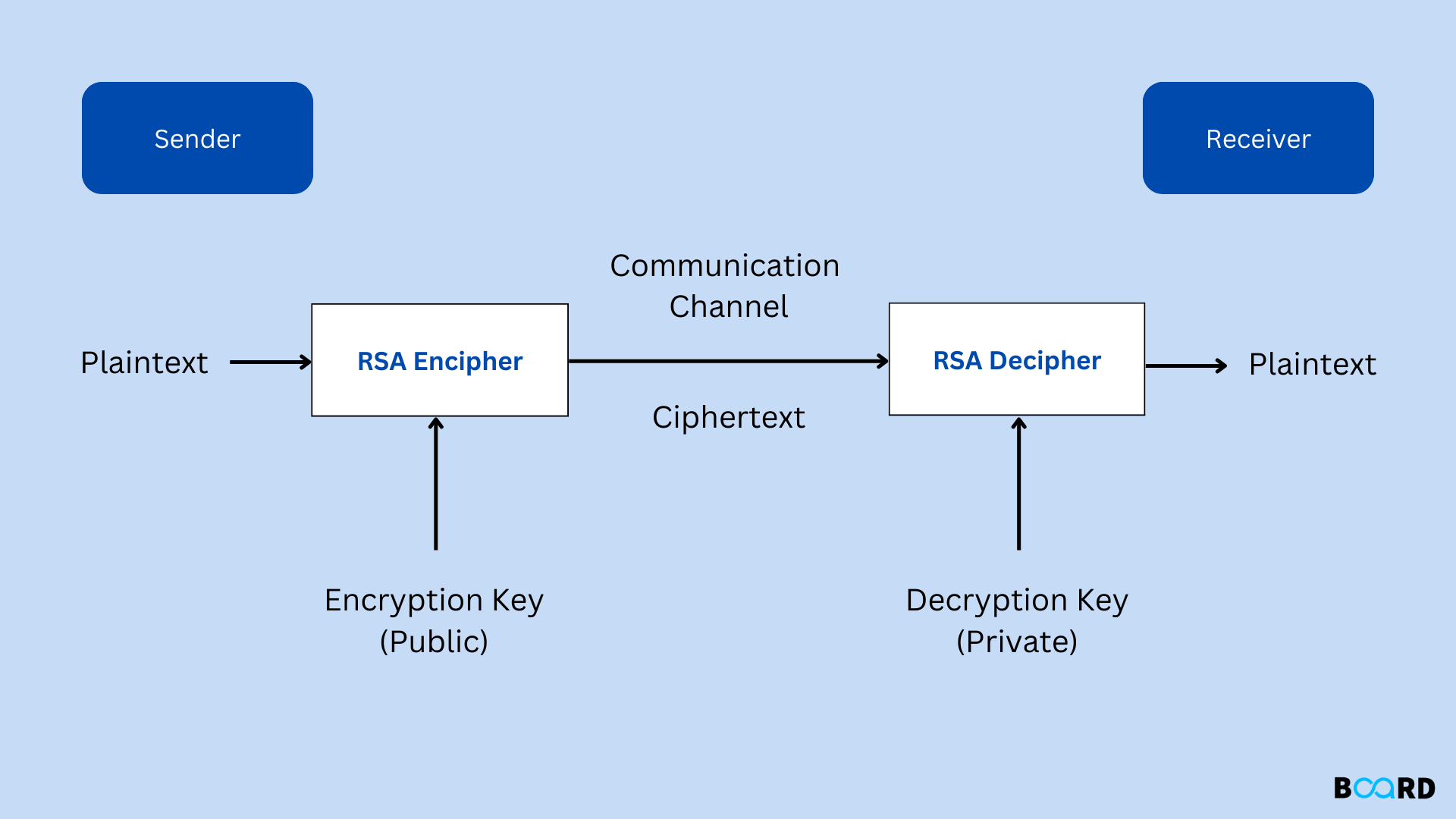

Proceso de Cifrado y Decifrado

Generación de Claves

La primera etapa en el proceso de generación del sistema RSA es la selección de dos números primos aleatorios, p y q. Estos números deben ser lo suficientemente grandes para dificultar cualquier intento de factorización. Una vez seleccionados, se multiplica p y q para formar n, que será una parte de las claves públicas y privadas.

La siguiente etapa es la elección de un entero al azar e que sea coprimo con (p-1)(q-1). Este e es otra parte de las claves públicas. La clave privada d se encuentra como el inverso multiplicativo de e módulo (p-1)(q-1), es decir, d es la solución al ecuación ed mod (p-1)(q-1) = 1(n, e) para las claves públicas y (n, d) para las claves privadas.

Cifrado

El cifrado RSA implica la transformación de un mensaje (llamado mensaje plano) a un texto cifrado que no revela el contenido sin conocimiento de la clave privada. El cifrado utiliza la clave pública. Para cifrar un mensaje, cada letra (o grupo de letras) del mensaje plano se eleva a la potencia de e modulo n. La operación matemática general para este proceso es ci = mi^e mod n, donde mi es la representación numérica del mensaje encriptado y ci es el resultado después de la potenciación.

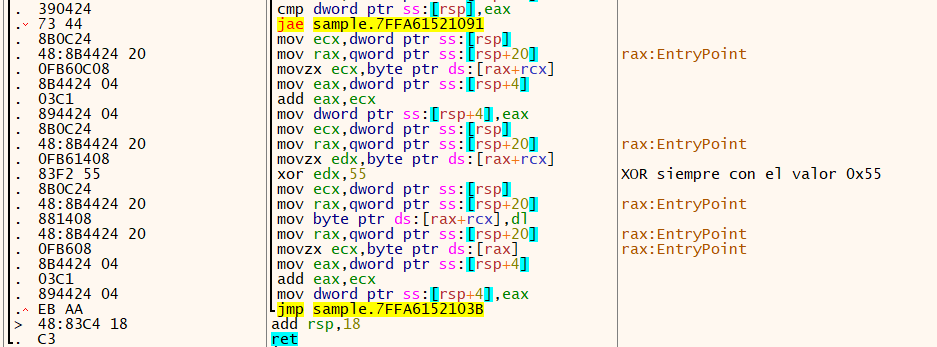

Decifrado

Para descifrar el mensaje, usamos la clave privada d. La operación matemática que se realiza es mi = ci^d mod n. Al realizar esta operación, podemos recuperar el mensaje plano original utilizando la clave privada d.

Aplicaciones y Seguridad del RSA

El sistema RSA es ampliamente utilizado en la protección de datos sensibles y en la transmisión segura de información en línea. Algunas de las áreas principales de su aplicación incluyen:

Certificados SSL/TLS

Uno de los usos más comunes del RSA es en el protocolo SSL (Secure Sockets Layer) y luego en TLS (Transport Layer Security), que se utiliza para mantener la seguridad de las transacciones en línea, especialmente en la transmisión de información bancaria. A través de esta aplicación, el RSA permite a los navegadores web y a los servidores web verificar que se están comunicando de forma segura, evitando la interceptación de los datos.

Pedidos de Comercio Eletrónico

Una de las primeras áreas de aplicación prácticas del RSA fue en el procesamiento de pagos en línea. Cada vez que realizamos una compra en línea, el proceso de pago es cifrado usando RSA para proteger la información personal y bancaria. Esto garantiza que los detalles de la transacción sean tratados de forma segura.

Criptografía en Móviles

La criptografía de datos en dispositivos móviles utiliza RSA para proteger la información sensible almacenada en el teléfono y para la comunicación segura de texto, fotos y otros datos. A través de la aplicación de RSA, los fabricantes de dispositivos pueden asegurar la privacidad y la seguridad de los datos del usuario.

Autenticación de Firmas Digitales

La firma digital es una técnica que utiliza RSA para autenticar documentos electrónicos. Al firmar un documento, la técnica RSA es utilizada para validar que el remitente del documento es quien afirma ser y que el documento no ha sido modificado. Esto se logra aplicando la función RSA al documento y aportando la firma del mensaje como prueba de autenticidad.

Vulnerabilidades y Seguridad

Aunque RSA se considera muy seguro, no es infalible. La seguridad del algoritmo depende en gran medida de la elección de los números primos p y q y la escala de n. Si se eligen números primos no suficientemente grandes, o se toman como información pública n y e, la factorización de n se vuelve más fácil y por lo tanto se puede descifrar el mensaje.

Los ataques contra RSA incluyen factorización directa, que implica intentar descifrar el número en cuestión factorizando n; ataque contra claves cortas, que se da cuando el exponente e es demasiado pequeño; ataque contra exponenciación exponencial (el ataque del niño prodigo), que se utiliza para atacar claves cortas; y ataques basados en la información parcial del mensaje plano al interceptar la firma digital.

Conclusión

El algoritmo RSA ha evolucionado para convertirse en una herramienta crucial en la criptografía moderna y en la seguridad informática a escala global. A pesar de algunas vulnerabilidades conocidas, su complejidad matemática asegura que sigue siendo uno de los sistemas de codificación más fuertes disponible para la protección de información. El futuro de RSA dependerá de la elección de las claves y la aplicación de mejores prácticas en la implementación del algoritmo para mantener la seguridad de la información en línea.

Evoluciones y Variantes del RSA

A lo largo de los años, el algoritmo RSA ha evolucionado y ha experimentado varias mejoras y variantes para fortalecer su seguridad y optimizar su rendimiento. Una de las primeras mejoras significativas fue la inclusión de mecanismos adicionales en el protocolo SSL/TLS, para mejorar la resistencia del sistema a ataques conocidos. Además, se han desarrollado protocolos complementarios como el Protocolo de Emisión de Certificados de Llave Pública (PKIX) y otros enmarcados en el estándar X.509.

Así mismo, la introducción del cifrado de clave pública en sistemas de correo electrónico ha mejorado la seguridad de las comunicaciones personales y profesionales. Por ejemplo, el Protocolo PGP (Pretty Good Privacy) utiliza RSA para cifrar y firmar mensajes electrónicos, proporcionando una capa adicional de seguridad en la red.

Usos Avanzados de RSA

Aparte de las aplicaciones básicas mencionadas anteriormente, RSA también tiene múltiples usos avanzados en campos como la minería de datos, inteligencia artificial y servicios de pago de blockchain.

Minería de Datos

En el campo de la minería de datos, RSA se utiliza para la protección de datos sensibles. Al cifrar datos utilizando RSA, los algoritmos de minería de datos pueden procesar y analizar datos críptograficamente protegidos sin comprometer la seguridad de la información.

Inteligencia Artificial

La inteligencia artificial requiere un alto nivel de seguridad para proteger los modelos de aprendizaje automático y los datos de entrenamiento. El cifrado AES (Advanced Encryption Standard) es compatible con RSA, proporcionando un nivel de seguridad adecuado para estas aplicaciones. Además, la combinación de estas tecnologías ayuda a prevenir el robo de modelos de aprendizaje automático y la divulgación accidental o intencionada de información confidencial.

Servicios de Pago de Blockchain

Los sistemas de blockchain utilizan RSA para asegurar sus transacciones y firmas de datos. Cada bloque en una cadena de bloques contiene una firma digital criptograficamente segura, que utiliza RSA. Esto ayuda a garantizar la integridad y la autenticidad de las transacciones, previene el doble gasto y proporciona una capa adicional de seguridad frente a ataques como el 51%.

Innovaciones Recientes en RSA

Recientemente, se han desarrollado varias innovaciones que buscan fortalecer aún más la seguridad y la resistencia del algoritmo RSA ante ataques cada vez más sofisticados. El enfoque de estas innovaciones incluye:

Pensamiento Lateral y Ataques Rápidos

Un enfoque innovador en la seguridad del RSA es el uso del método de pensamiento lateral, que busca identificar nuevas formas de ataque que puedan explotar debilidades no reconocidas o nuevas vulnerabilidades surgidas de cambios en el entorno tecnológico. Este enfoque es esencial para mantener la seguridad del algoritmo frente a los avances en la tecnología de computación y en los métodos de criptoanálisis.

Pensamiento Lateral y Ataques Rápidos (Segunda Parte)

La combinación de técnicas de pensamiento lateral con ataques rápidos ayuda a los expertos en seguridad a adelantarse a los posibles ataques en tiempo real. Esto se logra mediante la simulación de diferentes escenarios de ataque y la evaluación de las fortalezas y debilidades de los sistemas RSA en un entorno controlado.

Mejoras en Factorización de Números Grandes

Otro área de investigación actual en RSA es mejorar los métodos de factorización de números grandes. Aunque la factorización directa sigue siendo un desafío matemático importante, se están desarrollando nuevos algoritmos y técnicas para hacerla aún más difícil. El Proyecto YAFU, por ejemplo, es un algoritmo de factorización de números grandes que ha mostrado mejores resultados en algunos casos que los algoritmos tradicionales.

Cuestionamientos Sobre la Futura Viabilidad del RSA

A medida que avanza la tecnología, especialmente con el desarrollo de computadoras cuánticas, surgen cuestionamientos sobre la viabilidad futura del algoritmo RSA. Las computadoras cuánticas tienen la potencialidad de factorizar grandes números mucho más rápidamente que las computadoras clásicas gracias a la llamada "factorización de Shor", un algoritmo creado por Peter Shor. Esta posibilidad plantea un riesgo significativo para la seguridad del RSA.

Para prepararse frente a este desafío, se están desarrollando esquemas alternativos de cifrado post-quantum como el ESAB (Evolving Supersingular Arithmetic-Based Assured Security) y otras técnicas que resisten tanto a ataques clásicos como a ataques cuánticos. Estos nuevos algoritmos son diseñados específicamente para funcionar incluso en un entorno dominado por computadoras cuánticas.

Implementación en la Práctica

La implementación de estas nuevas técnicas requiere una reevaluación cuidadosa de todos los sistemas que utilizan RSA hoy en día. En la práctica, esto puede implicar la actualización o migración hacia sistemas de cifrado post-quantum como el esquema lattice-based o el código lineal. Además, la industria debe trabajar en estrecha colaboración con la academia para acelerar este proceso de transición asegurada.

Impacto en la Industria Financiera

Los sistemas financieros globales son particularmente dependientes de cifrado robusto como RSA. La transición a soluciones más seguras como los esquemas post-quantum puede requerir cambios profundos y costosos para sistemas y redes existentes. Sin embargo, el riesgo de una brecha de seguridad derivada de un ataque cuántico podría ser aún más costoso, por lo que la industria financiera está tomando medidas enérgicas para abordar este problema.

Conclusiones

El algoritmo Rivest-Shamir-Adleman (RSA) ha demostrado ser una herramienta eficaz y duradera para proteger la información en una amplia gama de aplicaciones y sectores. A pesar de los desafíos presentados por el avance de la computación cuántica y otros aspectos, el RSA continúa siendo vital en la criptografía moderna.

La evolución continua de RSA y sus variantes, junto con la investigación en nuevas técnicas de resistencia a ataques cuánticos, se encargará de garantizar la seguridad de la información en un futuro cada vez más avanzado. Como se ha ilustrado, la adaptabilidad y resistencia del RSA a los desafíos tecnológicos son fundamentales para su preservación como una herramienta de codificación crucial en el panorama digital contemporáneo.

La continuidad de la seguridad del cifrado RSA depende en gran medida de una implementación rigurosa y de la investigación en nuevas técnicas de codificación que puedan resistir ataques futuros. La colaboración interdisciplinaria entre expertos en criptografía y técnicos de computación será clave para asegurar la continuidad de esta tecnología en un futuro cada vez más complejo.

Desafíos Actuales y Retos Futuros

A pesar de su resistencia y robustez, el algoritmo RSA enfrenta varios desafíos al aplicarse en contextos modernos. El rápido avance de las tecnologías y el desarrollo de nuevas amenazas criptoanalíticas han hecho que la implementación segura del RSA sea cada vez más compleja. Además, la creciente importancia de la privacidad y la ética en la tecnología ha llevado a una evaluación más crítica de los mecanismos de cifrado existentes.

Desafíos de Implementación

Uno de los mayores desafíos actuales en la implementación de RSA es la gestión del ciclo de vida de las claves. La regeneración regular de las claves privadas es crucial para prevenir cualquier posible compromiso de seguridad. Sin embargo, este proceso puede ser tedioso y costoso, especialmente en aplicaciones que manejan una gran cantidad de transacciones o datos sensibles.

Otro desafío es la compatibilidad跨段落文本,应使用中文继续以保持文章连贯性。

另一个挑战是RSA密钥的兼容性问题。尽管RSA是一种成熟的加密技术,但在不同系统和平台之间的互操作性方面仍存在一些障碍。不同的软件和硬件可能采用不同的实现方式,这可能会导致一致性问题和潜在的安全风险。

此外,维护密钥的安全存储也是重要的一环。确保密钥存储的安全性对于防止未授权访问至关重要。这涉及到物理安全、网络防护以及加密数据的保护措施。

未来趋势与新方向

未来,RSA将继续面临新技术的挑战和机遇。区块链技术、物联网(IoT)设备及其独特的安全需求将是RSA技术发展的重要领域。这些新兴技术要求更高的安全性、更低的资源消耗和更强的隐私保护。

区块链技术的发展为RSA提供了新的应用场景。例如,智能合约的安全实现离不开强大的加密机制,而RSA可以为其提供可靠的基础。另一方面,在IoT设备中,由于硬件资源有限,传统的RSA算法可能导致性能瓶颈。因此,研究人员正在探索轻量级RSA算法和其他优化方案,以适应IoT设备的特点和需求。

在人工智能和机器学习领域,RSA也将发挥重要作用。这些技术需要高度的保密性和数据完整性保障。通过结合RSA和其他先进的加密技术,可以构建出更为强大的安全框架,从而更好地应对日益复杂的网络安全威胁。

结语

综上所述,RSA作为一种经典的加密算法,在信息安全领域发挥了重要作用。从其最初的推出到如今的应用深化,RSA经历了许多变化和发展。随着技术和安全需求的进步,未来RSA将继续在新的应用领域中得到广泛应用并不断进化。

为了确保RSA技术在未来能够持续发挥重要作用,企业和研究机构需要不断关注最新的安全威胁和技术进展,并积极进行技术创新和优化。只有这样,RSA才能继续成为信息安全领域的坚固堡垒,保护我们的数据和隐私免受威胁。

总之,虽然RSA面临着一系列挑战和未来风险,但其坚实的基础和技术潜力使得它依然在现代加密中占有不可替代的位置。通过持续的研究、创新和实践,我们相信RSA将继续为信息安全领域作出重要贡献。

感谢您阅读这篇关于RSA的文章。如需更多详细信息或有任何疑问,请随时联系我们。我们期待为您进一步解答。

Comments