Le Chiffrement de César : Un Classique de la Cryptographie

Introduction

Le chiffrement de César est l'un des algorithmes de cryptographie les plus anciens et les plus connus de l'histoire. Utilisé par Jules César pour protéger ses communications militaires, ce chiffrement par substitution reste une pierre angulaire dans l'étude de la cryptographie. Simple mais efficace pour son époque, il sert encore aujourd'hui d'introduction aux concepts de chiffrement et de déchiffrement.

Dans cet article, nous explorerons les origines du chiffrement de César, son fonctionnement, ainsi que ses forces et ses limites. Nous verrons également comment il a influencé des méthodes de cryptographie plus avancées. Une plongée fascinante dans l'univers du secret et des codes.

Origines Historiques

Le chiffrement de César tire son nom du célèbre général et homme d'État romain, Jules César. Selon l'historien romain Suétone, César utilisait cette méthode pour envoyer des messages confidentiels à ses généraux pendant ses campagnes militaires. À cette époque, la sécurité des communications était primordiale, et une simple substitution de lettres suffisait à déjouer les espions ennemis.

Ce système reposait sur un décalage des lettres de l'alphabet, généralement de trois positions vers la droite. Bien que rudimentaire, cette technique permettait de rendre un message illisible à quiconque ne connaissait pas la clé de déchiffrement. Ainsi, même si un messager était intercepté, l'ennemi ne pouvait pas comprendre le contenu du message sans connaître le décalage utilisé.

Fonctionnement du Chiffrement de César

Principe de Base

Le chiffrement de César est un type de chiffrement par substitution monoalphabétique. Cela signifie qu'une seule alphabet est utilisé pour transformer le texte original en un texte chiffré. La méthode consiste à remplacer chaque lettre du message par une autre lettre située à une position fixe plus loin dans l'alphabet.

Par exemple, avec un décalage de +3 :

- A devient D

- B devient E

- ...

- Z devient C (en revenant au début de l'alphabet)

Ainsi, le mot "ROME" se transforme en "URPH".

Formalisation Mathématique

Pour formaliser le procédé, on peut utiliser une notation mathématique simple. Soit :

- n : la taille de l'alphabet (26 pour l'alphabet latin)

- k : la clé de chiffrement (le décalage, par exemple 3)

- P : une lettre du texte en clair

- C : la lettre chiffrée correspondante

La formule de chiffrement est :

C = (P + k) mod n

Et le déchiffrement suit :

P = (C - k) mod n

Exemple Pratique

Prenons un exemple concret avec le message "VENI VIDI VICI" (Je suis venu, j'ai vu, j'ai vaincu), une phrase célèbre attribuée à Jules César. Avec un décalage de 3, le chiffrement donne :

Texte original : V E N I V I D I V I C I

Décalage +3 : Y H Q L Y L G L Y L F L

Ainsi, le message chiffré devient "YHQL YLGL YLFL". Pour le déchiffrer, il suffit d'appliquer un décalage inverse (-3) à chaque lettre.

Avantages et Limites

Simplicité et Rapidité

Le principal avantage du chiffrement de César est sa simplicité. Il ne nécessite aucune complexité algorithmique, ce qui le rend facile à mettre en œuvre, même avec des moyens rudimentaires. À l'époque de César, cela permettait une communication sécurisée sans outils sophistiqués.

Vulnérabilités

Cependant, ce chiffrement présente de graves faiblesses. Puisqu'il n'utilise qu'un seul décalage fixe, il est vulnérable aux attaques par analyse fréquentielle. Il suffit d'étudier la fréquence des lettres dans le texte chiffré et de la comparer avec celle d'une langue donnée (par exemple, en français, le "E" est la lettre la plus fréquente). Une fois le décalage identifié, le message entier peut être décrypté.

Variantes et Évolutions

Pour renforcer la sécurité, des variantes du chiffrement de César ont été développées. Parmi elles :

- Le chiffrement de Vigenère : Utilise plusieurs décalages via une clé répétée.

- Le chiffrement par rotation variable : Le décalage change à chaque lettre selon une séquence prédéfinie.

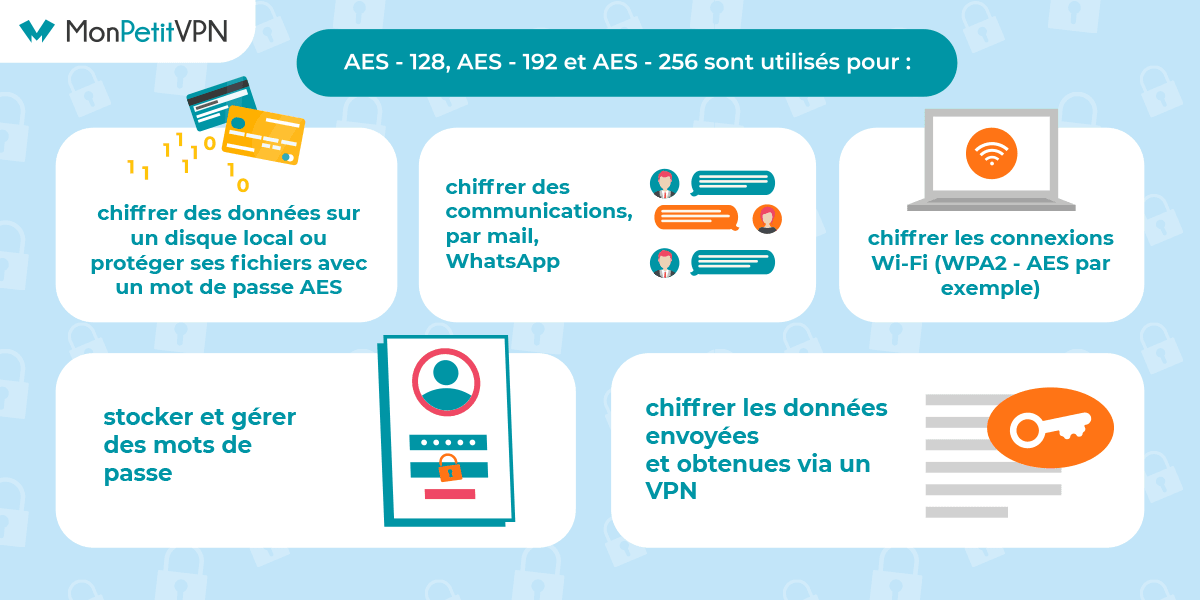

Ces améliorations marquent une transition vers des systèmes cryptographiques plus robustes, préfigurant les méthodes modernes comme le chiffrement AES.

Conclusion de la Première Partie

Le chiffrement de César, malgré son ancienneté, reste un pilier de la cryptographie. Son histoire fascinante et sa simplicité en font un outil pédagogique idéal pour comprendre les bases du chiffrement. Cependant, ses limitations montrent clairement pourquoi des techniques plus avancées ont été nécessaires pour garantir une véritable sécurité.

Dans la prochaine partie, nous approfondirons les méthodes de cryptanalyse du chiffrement de César, ainsi que ses applications pédagogiques dans le monde moderne.

Cryptanalyse du Chiffrement de César

Pourquoi le Chiffrement de César est Facile à Cracker

Si le chiffrement de César était révolutionnaire pour son époque, il est aujourd’hui considéré comme l’un des systèmes cryptographiques les plus vulnérables. La raison principale réside dans sa simplicité : un décalage fixe signifie qu’une seule analyse suffit pour briser l’ensemble du message. Contrairement aux méthodes modernes qui utilisent des clés complexes et des algorithmes non linéaires, le chiffrement de César ne résiste pas aux techniques de cryptanalyse basiques.

L’Attaque par Force Brute

La méthode la plus directe pour décrypter un message codé par décalage est l’attaque par force brute. Comme l’alphabet latin ne compte que 26 lettres, il existe seulement 25 décalages possibles (en excluant le décalage nul). Un adversaire peut donc tester manuellement chaque possibilité jusqu’à trouver le texte lisible. Cette approche, bien que fastidieuse sans outils informatiques, est extrêmement efficace sur des messages courts.

Par exemple, si un message chiffré donne "KHOR", il suffit d’essayer :

- Décalage 1 → "JGNO"

- Décalage 2 → "IFMN"

- ...

- Décalage 10 → "AXEJ"

- Décalage 16 → "ROME" (solution trouvée)

L’Analyse Fréquentielle

Pour des textes plus longs, l’analyse fréquentielle s’avère bien plus rapide que la force brute. Cette technique exploite le fait que chaque langue possède une distribution caractéristique des lettres. En français, par exemple, le "E" est la lettre la plus fréquente, suivie du "S", du "A" et du "I". Ainsi, en identifiant la lettre la plus répétée dans le texte chiffré, on peut deviner le décalage appliqué.

Imaginons un texte chiffré où "X" apparaît nettement plus souvent que les autres lettres. En supposant que "X" corresponde au "E" décalé, on calcule :

Position de "E" dans l’alphabet : 5

Position de "X" : 24

Décalage probable : 24 - 5 = 19

Le message peut alors être déchiffré en appliquant un décalage inverse de 19.

Applications Pédagogiques Modernes

Introduction à la Cryptographie

Malgré son manque de sécurité, le chiffrement de César reste largement utilisé dans l’enseignement. Il permet aux étudiants de saisir des concepts fondamentaux tels que :

- La notion de clé cryptographique.

- La différence entre chiffrement symétrique et asymétrique.

- L’importance de la complexité algorithmique.

De nombreux cours en ligne et manuels commencent par ce système avant d’aborder des méthodes plus sophistiquées comme RSA ou AES.

Exercices et Défis Ludiques

Le chiffrement de César se prête aussi à des activités interactives :

- Jeux de piste : Des énigmes cryptées pour initier les enfants aux codes secrets.

- Challenge de programmation : Implémenter le chiffrement/déchiffrement en Python ou JavaScript.

- Compétitions de cryptanalyse : Trouver un message caché en un temps limité.

Ces exercices renforcent à la fois les compétences logiques et la compréhension des principes cryptographiques.

Limites et Erreurs Courantes

Fausses Sécurités

Certaines variantes tentent de complexifier le chiffrement de César en combinant plusieurs décalages ou en ajoutant des symboles. Cependant, tant que la transformation reste linéaire et prévisible, ces ajustements n’offrent pas une protection réelle contre des attaques systématiques.

Confusion avec d’Autres Algorithmes

Il ne faut pas confondre le chiffrement de César avec :

- Le ROT13 (un cas particulier avec décalage de 13, réversible car 26/2).

- Le code de Vigenère qui utilise une clé répétée pour varier le décalage.

Ces méthodes, bien que dérivées, présentent des propriétés cryptographiques distinctes.

Histoire et Culture Populaire

Références Littéraires

Le chiffrement de César apparaît dans plusieurs œuvres fictionnelles, souvent pour évoquer mystère et conspiration. Par exemple :

- Dans "Le Scarabée d’Or" d’Edgar Allan Poe, une version améliorée du chiffrement guide la résolution d’une énigme.

- La série "Sherlock Holmes" utilise occasionnellement des codes similaires pour des intrigues policières.

Dans les Médias Modernes

Films et jeux vidéo l’emploient comme élément scénaristique minimaliste, notamment :

- "Le Da Vinci Code" (mentionné parmi les cryptogrammes historiques).

- "Assassin’s Creed" (quelques missions incluent des messages à décoder).

Perspectives Futures

Un Héritage Durable

Si le chiffrement de César n’a plus d’utilité pratique, son influence persiste :

- Il inspire toujours de nouveaux algorithmes pédagogiques.

- Son principe de base se retrouve dans des fonctions de hachage ou de génération de pseudo-clés.

- Il sert de benchmark pour tester des outils de cryptanalyse automatisée.

Conclusion de la Deuxième Partie

Cette seconde partie a mis en lumière les vulnérabilités du chiffrement de César, ainsi que son rôle éducatif et culturel. Bien qu’il ne puisse rivaliser avec les standards actuels, il demeure un outil précieux pour appréhender la cryptographie. Dans la troisième et dernière partie, nous explorerons des implémentations techniques et des anecdotes historiques méconnues.

Implémentations Techniques et Anecdotes Historiques

Applications Modernes du Chiffrement de César

Bien que le chiffrement de César ne soit plus utilisé pour sécuriser des informations sensibles, il trouve encore des applications dans divers domaines technologiques. Certains développeurs l'utilisent comme premier pas dans la création de systèmes de cryptographie plus complexes. Par exemple, il peut servir de base pour enseigner les concepts de cryptographie dans les cours d'informatique.

Dans le domaine des communications, certaines applications mobiles utilisent des variantes simplifiées du chiffrement de César pour masquer des messages entre amis, bien que cela soit plus un jeu qu'une véritable mesure de sécurité. Certains systèmes de messagerie instantanée proposent même des options de "chiffrement amusant" basées sur ce principe.

Cas d'Utilisation Historiques Méconnus

Au-delà de Jules César, plusieurs personnages historiques ont utilisé des variantes de ce chiffrement. Pendant la Renaissance, certains diplomates italiens employaient des systèmes similaires pour protéger leur correspondance. Plus récemment, pendant la Seconde Guerre mondiale, des résistances locales utilisaient parfois des versions modifiées du chiffrement de César pour communiquer, bien que ces méthodes aient été rapidement abandonnées au profit de systèmes plus sophistiqués.

Un cas intéressant remonte à la guerre civile américaine, où certains messages militaires étaient chiffrés avec une version modifiée utilisant un décalage variable déterminé par le jour du mois. Cette méthode rudimentaire offrait une protection minimale contre les espions occasionnels.

Le Chiffrement de César dans la Culture Populaire

Le chiffrement de César a marqué la culture populaire de plusieurs manières. Dans le roman "Le Code Da Vinci", Dan Brown fait référence à ce système comme l'un des premiers exemples de cryptographie. De nombreux jeux vidéo, comme la série "Assassin's Creed", incluent des énigmes basées sur ce principe pour ajouter une dimension intellectuelle à l'expérience de jeu.

Dans le domaine musical, certains artistes ont utilisé des versions modifiées du chiffrement pour cacher des messages dans leurs paroles ou leurs pochettes d'album. Le groupe de rock progressif Rush, par exemple, a intégré des messages codés dans plusieurs de ses albums, utilisant parfois des techniques inspirées du chiffrement de César.

Expérimentations Scientifiques

Des chercheurs en neurosciences ont utilisé le chiffrement de César pour étudier les processus cognitifs liés à la reconnaissance des motifs. En présentant aux sujets des textes codés avec différents niveaux de complexité, ils ont pu étudier comment le cerveau traite l'information cryptée et apprend à la décoder.

Dans le domaine de l'intelligence artificielle, le chiffrement de César sert souvent de premier test pour les algorithmes de cryptanalyse automatique. Sa simplicité permet aux chercheurs de vérifier rapidement si leur système peut identifier et corriger des schémas de chiffrement simples avant de passer à des défis plus complexes.

Limites et Leçons pour la Sécurité Moderne

L'étude du chiffrement de César offre des leçons précieuses pour la sécurité informatique moderne. Il démontre clairement qu'un système de cryptographie doit être conçu en supposant que l'attaquant connaît l'algorithme utilisé - un principe fondamental connu sous le nom de postulat de Kerckhoffs. Il montre également l'importance d'avoir un espace de clés suffisamment grand pour résister aux attaques par force brute.

Les professionnels de la cybersécurité utilisent souvent l'exemple du chiffrement de César pour expliquer pourquoi des systèmes comme AES utilisent des clés de 128 bits ou plus - là où le chiffrement de César n'offre que 25 possibilités (pour l'alphabet anglais).

Projets Amusants à Essayer

Pour ceux qui souhaitent expérimenter avec le chiffrement de César, voici quelques idées de projets :

- Créer un générateur de messages secrets pour échanger avec des amis

Comments