L'Échange de Clés Diffie-Hellman : Un Pilier de la Cryptographie Moderne

Introduction

Inventé en 1976 par Whitfield Diffie et Martin Hellman, l'échange de clés Diffie-Hellman (DH) est un protocole révolutionnaire qui a jeté les bases de la cryptographie asymétrique. Contrairement aux méthodes traditionnelles nécessitant un échange préalable de clés secrètes, ce mécanisme permet à deux parties de générer une clé commune sur un canal non sécurisé, sans que celle-ci ne soit jamais transmise directement. Aujourd'hui, il est largement utilisé dans les protocoles de sécurité comme TLS, SSH et IPSec.

Le Problème de l'Échange de Clés

Avant Diffie-Hellman, la cryptographie reposait principalement sur des algorithmes symétriques, où la même clé servait au chiffrement et au déchiffrement. Cela posait un défi majeur : comment deux entités pouvant communiquer uniquement via un canal non sécurisé (comme Internet) pouvaient-elles s'échanger une clé secrète sans qu'un pirate ne l'intercepte ? Les méthodes manuelles ou physiques n'étant pas scalable, une solution mathématique était nécessaire.

Fonctionnement du Protocole Diffie-Hellman

Concepts Mathématiques de Base

Le protocole s'appuie sur des opérations mathématiques dans des groupes finis, généralement basés sur :

- Les nombres premiers : Un grand nombre premier p définit un corps fini.

- Une racine primitive (générateur) : Un entier g dont les puissances modulo p génèrent tous les éléments non nuls du groupe.

Étapes de l'Échange

- Choix des paramètres publics : Les deux parties conviennent publiquement d'un nombre premier p et d'une base g.

- Génération des clés privées : Alice et Bob choisissent chacun un entier secret (a et b).

- Calcul des clés publiques : Alice calcule A = ga mod p, Bob calcule B = gb mod p, puis ils échangent ces valeurs.

- Calcul de la clé commune : Alice détermine K = Ba mod p, et Bob calcule K = Ab mod p.

Grâce aux propriétés de l'arithmétique modulaire, les deux parties obtiennent le même résultat sans jamais transmettre a, b ni K.

Sécurité de Diffie-Hellman

Le Problème du Logarithme Discret

La robustesse de DH repose sur la difficulté de résoudre le problème du logarithme discret : étant donné g, p et A = ga mod p, retrouver l'exposant secret a. Pour des valeurs suffisamment grandes de p (au moins 2048 bits aujourd'hui), ce calcul est considéré comme irréalisable en pratique, même avec des ordinateurs quantiques.

Attaques Potentielles

- Attaque de l'homme du milieu : Sans authentification préalable, un tiers peut intercepter et modifier les clés publiques.

- Weak parameters : L'utilisation de nombres premiers prédéfinis ou trop petits peut réduire la sécurité.

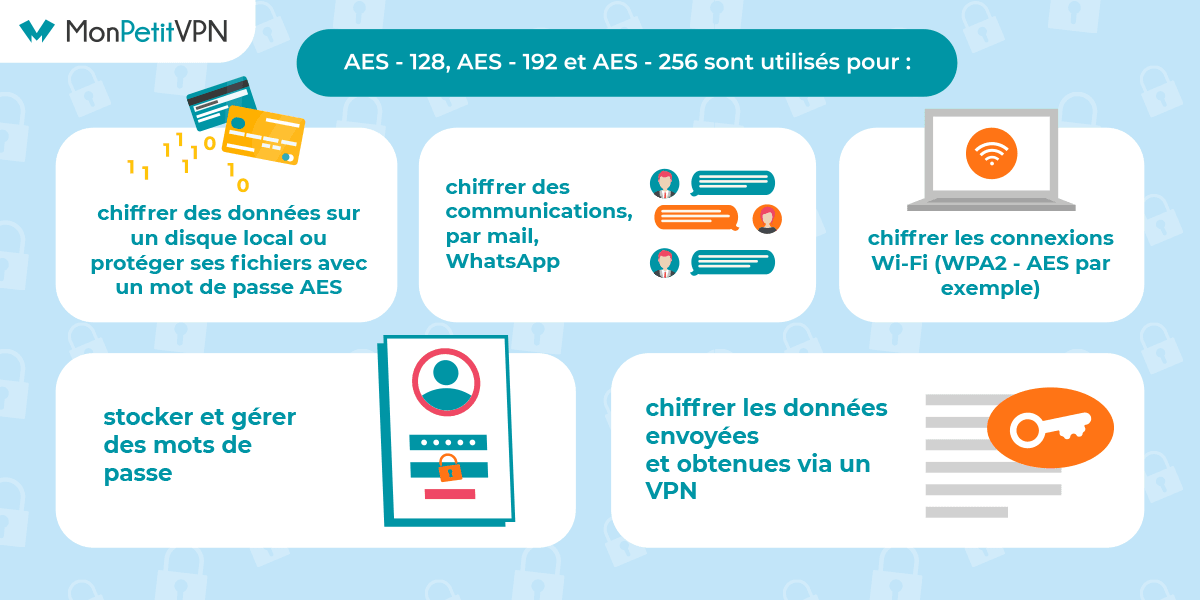

Applications Courantes

DH est intégré dans de nombreux protocoles :

- TLS/SSL : Établissement de clés pour le HTTPS.

- VPNs : Protocoles comme IKE (IPSec) utilisent des variantes de DH.

- Messagerie sécurisée : Signal et d'autres applis emploient DH pour des échanges éphémères.

Variantes et Évolutions

Pour adapter DH à des besoins spécifiques, plusieurs améliorations ont été proposées :

- ECDH (Elliptic Curve DH) : Une version plus efficace basée sur les courbes elliptiques.

- Perfect Forward Secrecy : Utilisation de clés éphémères pour empêcher les décryptages rétroactifs.

Conclusion de la Première Partie

L'échange de clés Diffie-Hellman reste une pierre angulaire de la sécurité des communications numériques. Bien qu'inventé il y a près de 50 ans, son principe mathématique élégant et son implémentation flexible en font un outil indispensable face aux menaces actuelles. Dans la suite de cet article, nous explorerons ses limites, ses alternatives et son avenir dans un paysage cryptographique en constante évolution.

Limitations et Défis du Protocole Diffie-Hellman

Vulnérabilités Théoriques et Pratiques

Bien que Diffie-Hellman (DH) soit largement fiable, il présente certaines limites. La puissance croissante des ordinateurs, surtout avec l'avènement possible de l'informatique quantique, pourrait remettre en cause sa sécurité. Les algorithmes quantiques, comme celui de Shor, peuvent potentiellement résoudre le problème du logarithme discret en temps polynomial, rendant DH vulnérable dans un avenir proche.

Problème de Génération des Nombres Premiers

La sécurité de DH repose sur des nombres premiers suffisamment grands (au moins 2048 bits). Cependant, des études ont montré que certains systèmes utilisent des valeurs prédéfinies, souvent partagées entre plusieurs utilisateurs, augmentant le risque d’attaques ciblées. Une meilleure pratique consiste à générer des nombres premiers uniques pour chaque nouvelle session.

Authentification et Risque d'Attaques de l'Homme du Milieu

L’un des principaux défauts de DH est son incapacité intrinsèque à authentifier les parties communicantes. Sans un mécanisme supplémentaire (comme des signatures numériques), un attaquant peut intercepter et modifier les messages, prenant ainsi la place d’Alice ou de Bob. C’est pourquoi DH est souvent intégré dans des protocoles plus complexes, comme TLS, où les certificats numériques garantissent l'authenticité.

Renforcement de la Sécurité avec Diffie-Hellman Éphémère (DHE)

Principe de Perfect Forward Secrecy (PFS)

Une amélioration majeure de DH est l’utilisation de clés temporaires dans sa variante éphémère (DHE). Contrairement à DH traditionnel où les clés publiques peuvent demeurer fixes, DHE génère de nouvelles paires de clés pour chaque session. Cela garantit que même si les clés privées sont exposées ultérieurement, les communications passées restent sécurisées – une propriété appelée Perfect Forward Secrecy (PFS).

Avantages de DHE

- Résistance aux compromissions futures : Un piratage ne permet pas de déchiffrer les données anciennes.

- Adaptabilité aux besoins haute sécurité : Les attaques massives deviennent inutiles, car chaque session utilise des paramètres distincts.

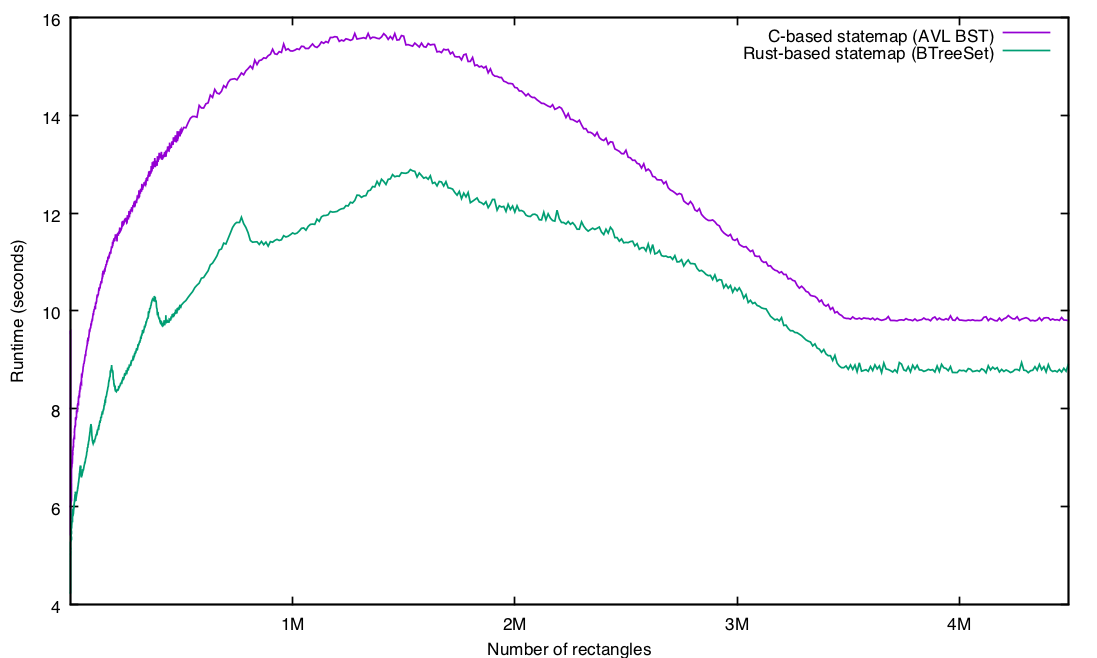

Coûts et Complexité

Malgré ses avantages, DHE présente un inconvénient majeur : une charge de calcul plus élevée due à la génération constante de nouvelles clés. Cela peut impacter les performances dans les environnements où la latence est critique.

Diffie-Hellman sur les Courbes Elliptiques (ECDH)

Optimisation avec les Mathématiques des Courbes Elliptiques

Pour pallier les besoins en ressources, Elliptic Curve Diffie-Hellman (ECDH) est apparu comme une alternative plus efficace. Au lieu de s’appuyer sur les corps finis classiques, ECDH utilise les groupes définis par des courbes elliptiques. Ces structures permettent une sécurité équivalente avec des tailles de clés nettement plus petites (256 bits contre 2048 bits en DH traditionnel).

Bénéfices d’ECDH

- Efficacité énergétique : Idéal pour appareils mobiles et IoT.

- Rapidité : Opérations mathématiques plus légères sans sacrifier la sécurité.

- Compatibilité : Adoption massive dans les protocoles modernes (TLS 1.3, Signal).

Limitations des Courbes Elliptiques

La sélection de courbes sûres est cruciale – certaines présentent des vulnérabilités (ex : courbes supersingulières). Par ailleurs, ECDH partage la même dépendance que DH vis-à-vis de l’authentification externe pour contrer les attaques MITM.

Cas d’Utilisation dans les Protocoles Modernes

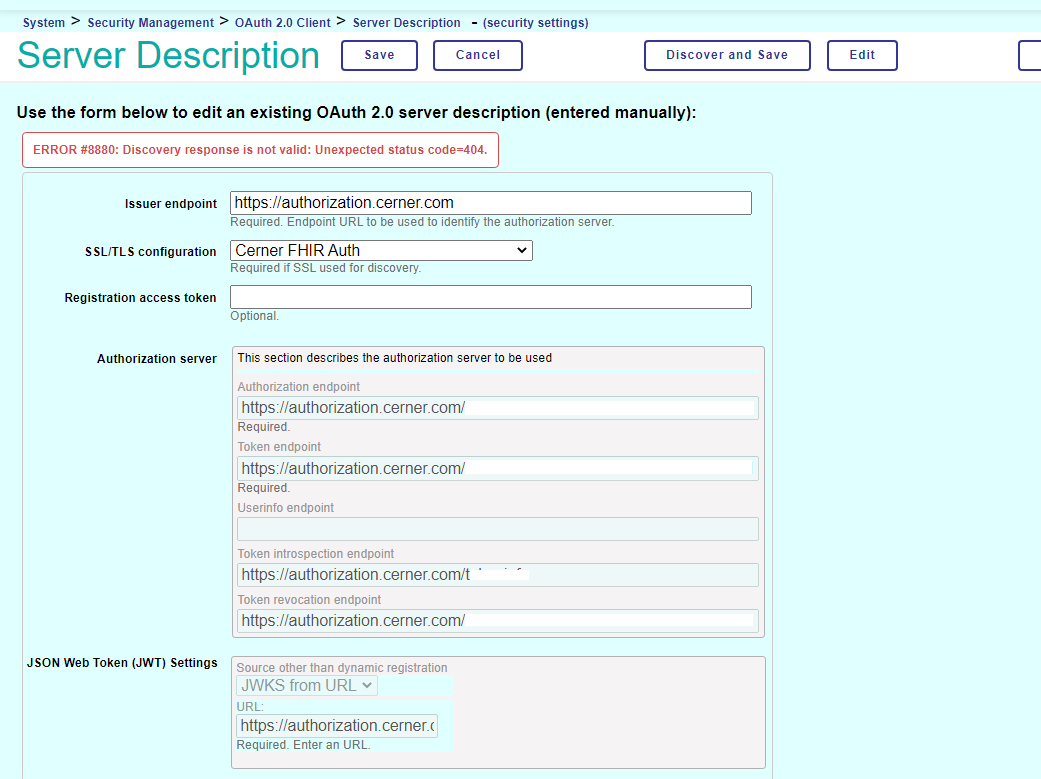

TLS 1.3 et l’Abandon de DH Classique

La dernière version du protocole TLS privilégie ECDH et impose le Perfect Forward Secrecy, éliminant ainsi les échanges de clés non éphémères. Une avancée qui reflète la nécessité d’une sécurité renforcée face à la surveillance de masse.

SSH et VPNs

Les tunnels sécurisés (OpenVPN, WireGuard) ainsi que SSH utilisent fréquemment des variantes de DH pour établir des connexions chiffrées. WireGuard, en particulier, combine ECDH avec des mécanismes légers pour maximiser la performance.

Comparaison avec d’Autres Mécanismes d’Échange de Clés

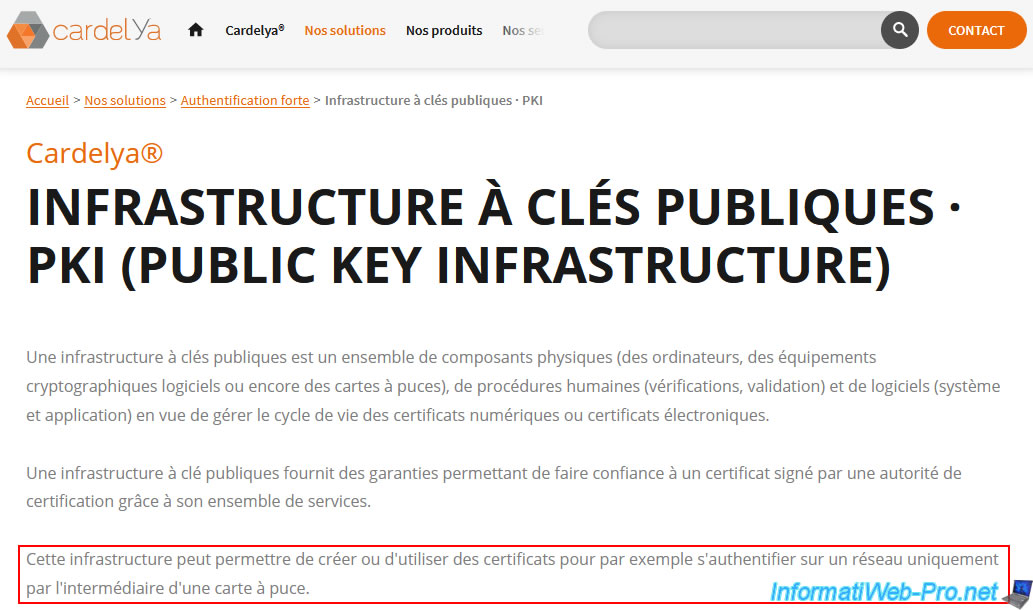

RSA Key Exchange

Historiquement, RSA était couramment employé pour échanger des clés symétriques via chiffrement asymétrique. Cependant, contrairement à DH :

- Pas de PFS natif : La compromission de la clé privée RSA expose toutes les sessions.

- Moins flexible : Nécessite une infrastructure à clé publique (PKI) robuste.

Protocoles Post-Quantiques

Avec la menace quantique, des alternatives comme Ky

L'Impact Quantique et l'Avenir de Diffie-Hellman

La Menace de l'Informatique Quantique

Les algorithmes cryptographiques actuels, dont Diffie-Hellman et RSA, reposent sur des problèmes mathématiques considérés comme difficiles pour les ordinateurs classiques. Cependant, l’avènement des ordinateurs quantiques change la donne. L’algorithme de Shor permet de résoudre efficacement le problème du logarithme discret, ce qui rendrait DH obsolète une fois cette technologie mature. Selon les estimations, un ordinateur quantique de 4000 qubits pourrait casser une clé RSA-2048 en quelques heures.

Cryptographie Post-Quantique : Les Solutions en Développement

Face à cette menace, les chercheurs ont développé des algorithmes résistants aux attaques quantiques, appelés Post-Quantum Cryptography (PQC). Parmi les approches prometteuses :

- Lattice-Based Cryptography : Basée sur les problèmes des réseaux euclidiens (ex : NTRU, Kyber).

- Hash-Based Signatures : Utilisant des fonctions de hachage robustes (ex : SPHINCS+).

- Code-Based Cryptography : S’appuyant sur la difficulté de décoder des codes linéaires (ex : McEliece).

Le NIST a déjà sélectionné plusieurs de ces algorithmes pour standardisation, avec Kyber comme futur remplaçant potentiel de DH dans les échanges de clés.

Intégration dans les Protocoles Existant

TLS 1.3 et la Transition Vers le PQC

Les prochaines versions de TLS devront intégrer des mécanismes hybrides, combinant cryptographie classique et post-quantique pour une transition en douceur. Par exemple, une clé ECDH pourrait être complétée par une encapsulation de clé Kyber pour garantir une sécurité résistante même face à un adversaire quantique.

Challenges Techniques et de Performance

Les algorithmes PQC ont souvent des tailles de clés et des temps de calcul plus élevés que leurs prédécesseurs. Ainsi, leur adoption nécessitera :

- Optimisation matérielle : Utilisation de circuits ASIC/FPGA pour accélérer les opérations.

- Adaptation des infrastructures : Mise à jour des bibliothèques (ex : OpenSSL) et des protocoles réseau.

Comparaison Entre DH et SESolutions Modernes

DH Face aux Exigences Contemporaines

Malgré son âge, DH (surtout via ECDH) reste pertinent grâce à :

- Sa simplicité : Implémentation facile et éprouvée.

- Sa flexibilité : Compatible avec PFS et divers protocoles.

Cependant, face aux besoins futurs, ses lacunes en sécurité quantique et son dépendance à l’authentification externe en font une solution intermédiaire.

Alternatives Hybrides : Le Meilleur des Deux Mondes ?

Des schémas comme Hybrid Key Exchange (Hybrid-KEM) associent ECDH et un algorithme PQC pour :

- Maintenir la compatibilité : Fonctionne même si un des deux mécanismes est compromis.

- Anticiper les risques : Sécurité renforcée contre les attaques classiques et quantiques.

Recommandations pour les Développeurs et Administrateurs

Bonnes Pratiques Actuelles

Pour maximiser la sécurité avec DH aujourd’hui :

- Privilégier ECDH avec des courbes robustes (ex : Curve25519).

- Imposer DHE pour activer le Perfect Forward Secrecy.

- Éviter les paramètres prédéfinis : Générer des nombres premiers uniques.

Préparation à la Transition Post-Quantique

Les organisations doivent :

- Surveiller les standards NIST et planifier des tests d’intégration.

- Expérimenter les mécanismes hybrides dans des environnements non critiques.

- Éduquer les équipes sur les enjeux quantiques.

Conclusion : Un Héritage Durable, Mais une Évolution Inévitable

L’échange de clés Diffie-Hellman a révolutionné la cryptographie en résolvant élégamment le problème de distribution des clés. Ses variantes (DHE, ECDH) continuent de sécuriser d’innombrables communications, des transactions bancaires aux messageries privées. Cependant, l’essor de l’informatique quantique et les avancées en cryptanalyse obligent le secteur à envisager son remplacement à moyen terme. La transition vers des protocoles post-quantiques sera complexe, mais nécessaire pour garantir la confidentialité dans les décennies à venir. En attendant, DH demeure un outil essentiel – à condition d’être utilisé avec rigueur et conscience de ses limites.

Comments