Introducción a la Cifrado XOR Simple

En el mundo de la criptografía, donde la seguridad de la información es de suma importancia, se utilizan diversos métodos y técnicas para proteger datos confidenciales. Uno de los métodos más sencillos, pero a la vez potente cuando se emplea adecuadamente, es el cifrado XOR. A pesar de su simplicidad, el cifrado XOR ha sido un componente crucial en el desarrollo de métodos de cifrado más complejos y robustos.

¿Qué es el cifrado XOR?

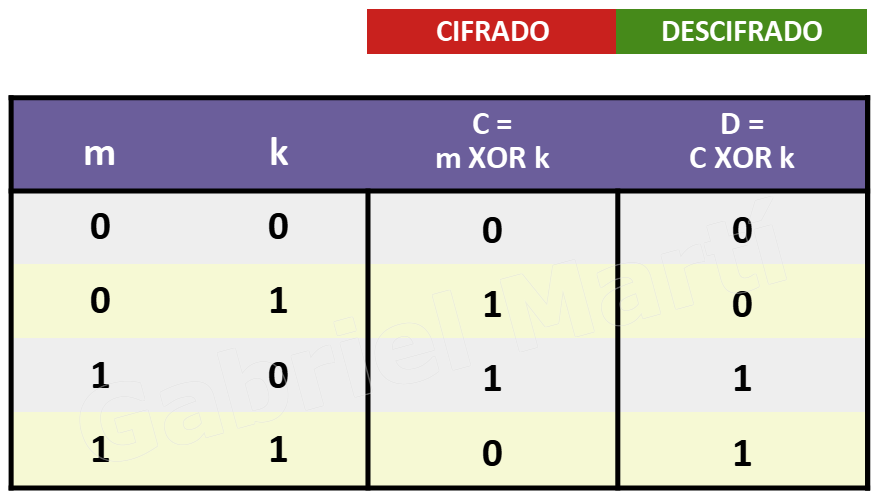

El cifrado XOR (eXclusive OR) es un método de cifrado simétrico, lo que significa que utiliza la misma clave tanto para cifrar como para descifrar la información. En su núcleo, se basa en la operación booleana XOR, que es una de las operaciones lógicas básicas que se aplican en los circuitos electrónicos y la programación computacional.

La operación XOR opera de la siguiente manera: cuando se tienen dos bits, si ambos son iguales, el resultado es 0. Si son diferentes, el resultado es 1. Esta simple operación se puede extender para aplicar a pares de bits de cadenas de texto, transformando cada carácter de un mensaje basado en una clave.

Funcionamiento Básico del Cifrado XOR

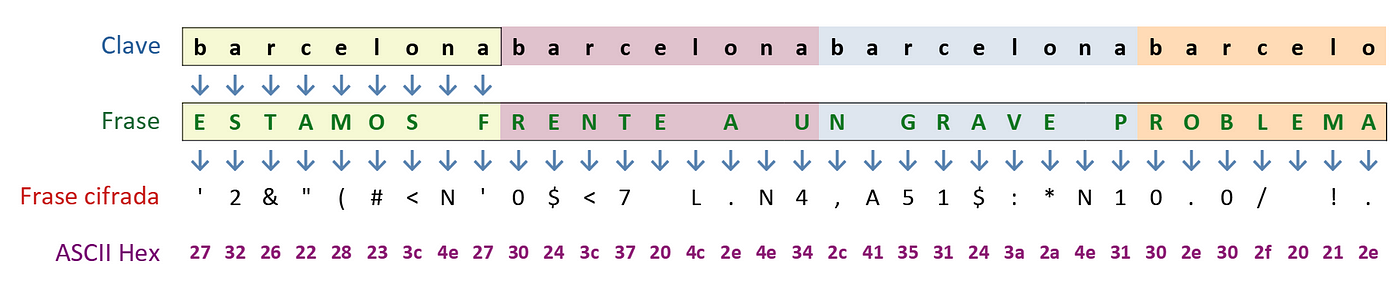

El procedimiento del cifrado XOR es bastante sencillo. Supongamos que tenemos un mensaje de texto plano que queremos cifrar. Primero, debemos convertir cada carácter del texto y de la clave de cifrado en su representación binaria. Luego, se aplica la operación XOR entre cada par de bits correspondientes del mensaje y la clave.

Por ejemplo, si tomamos un texto plano "A" y una clave "K", y suponemos una representación binaria simplificada para ambos, ejecutamos la operación XOR en cada par de bits. Este proceso genera un nuevo conjunto de bits, que corresponde al texto cifrado.

Este mismo proceso se invierte al descifrar: se aplica nuevamente la operación XOR entre los bits del texto cifrado y la misma clave, recuperando así el texto original.

Ventajas y Desventajas del Cifrado XOR

El cifrado XOR ofrece varias ventajas notables, especialmente su simplicidad y rapidez de ejecución. Debido a su simplicidad, es fácil de implementar y no requiere un alto poder computacional, lo cual es ideal en sistemas con recursos limitados. Además, debido a que solo necesita una operación bit a bit, se puede ejecutar rápidamente incluso en hardware antiguo o limitado.

Sin embargo, a pesar de sus ventajas, el cifrado XOR también presenta desventajas significativas. La principal es su vulnerabilidad frente a ataques si la clave utilizada es más corta que el mensaje o si se reutiliza la misma clave para múltiples mensajes. Si un atacante logra obtener una cantidad suficiente de texto cifrado o encuentra patrones repetitivos, puede deducir la clave utilizada y, por ende, comprometer la seguridad del cifrado.

Aplicaciones Prácticas del Cifrado XOR

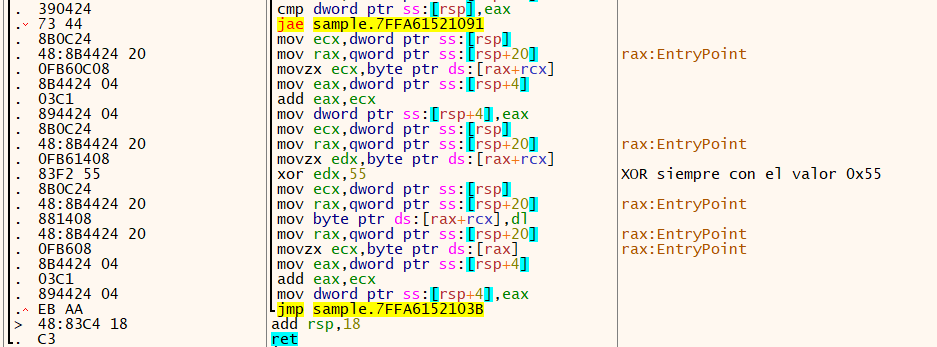

A pesar de sus limitaciones, el cifrado XOR tiene aplicaciones prácticas en el ámbito de la informática. Es especialmente útil como mecanismo simple para ocultar datos en situaciones donde la alta seguridad no es crítica, o como parte de métodos criptográficos más complejos.

Además, se utiliza frecuentemente en el desarrollo y depuración de software, donde los programadores pueden emplearlo para ocultar temporalmente información sensible de forma rápida y reversible. En la actualidad, el cifrado XOR funciona, particularmente, como un componente básico en funciones criptográficas más avanzadas y robustas, que integran varios principios para garantizar una mayor seguridad.

Conclusiones

El cifrado XOR, a pesar de su simplicidad, es un fundamento crucial en la criptografía moderna. Ofrece una manera eficiente y comprensible de mostrar el funcionamiento básico del cifrado simétrico. Aunque no debe ser utilizado como un mecanismo aislado para proteger información crítica, su comprensión y correcta implementación pueden constituir una base sólida para el entendimiento de sistemas criptográficos más avanzados. La creatividad y innovación en su uso y la combinación con otros métodos permiten su integración continua en el arsenal de herramientas criptográficas disponibles para especialistas y entusiastas de la seguridad informática.

Profundizando en el Cifrado XOR y su Contexto Histórico

Para entender mejor la utilización y evolución del cifrado XOR, es crucial colocarlo dentro de su contexto histórico. La operación XOR, aunque parece moderna, tiene sus raíces en los orígenes de la lógica booleana, desarrollada en el siglo XIX por George Boole. Esta lógica ha sido esencial para avanzar en el diseño de circuitos eléctricos digitales, fundamental para la computación moderna.

En términos de criptografía, el cifrado XOR emergió como una herramienta útil debido a su simplicidad y su capacidad de ser fácilmente entendida y manipulada por las máquinas. Durante la Segunda Guerra Mundial, los sistemas de cifrado simples, que incluyen variaciones de técnicas de la operación XOR, jugaron papeles significativos en el cifrado y descifrado de mensajes militares, aunque en formas mucho más avanzadas y conjuntas.

Implementación del Cifrado XOR en Programación

El cifrado XOR es una herramienta popular entre los programadores debido a su simplicidad. Implementarlo en un lenguaje de programación moderno es extremadamente sencillo, lo cual lo hace ideal para aquellos que están comenzando a explorar el mundo de la criptografía.

Consideremos un ejemplo básico en Python: para cifrar un mensaje con una clave, una simple función que realice la operación XOR para cada carácter del mensaje y de la clave es suficiente. Aquí un pseudocódigo del proceso:

def cifrar_xor(mensaje, clave):

texto_cifrado = ""

for i in range(len(mensaje)):

texto_cifrado += chr(ord(mensaje[i]) ^ ord(clave[i % len(clave)]))

return texto_cifrado

En este ejemplo, cada carácter del mensaje se cifra utilizando el carácter correspondiente de la clave. La clave se repite si es más corta que el mensaje. El texto descifrado se obtiene ejecutando la misma función nuevamente sobre el texto cifrado con la misma clave, resaltando la naturaleza de cifrado y descifrado simétrico de XOR.

Limitaciones del Cifrado XOR

Es importante analizar las limitaciones inherentes al cifrado XOR, ya que muchas de ellas derivan de su propia simplicidad. Una debilidad crucial es el uso inapropiado de claves cortas o claves que se reutilizan. Cuando se aplica una clave que no cambia de manera significativa respecto al texto original, o si se reutiliza para numerosos textos, el cifrado se vuelve vulnerable a ataques de análisis de frecuencia o ataque de texto conocido.

Los métodos más sofisticados de ataque criptográfico pueden emplear estas debilidades para inferir la clave original, comprometiendo la seguridad de todo el sistema. Por lo tanto, aunque el cifrado XOR puede ser una herramienta útil para aprender los conceptos básicos de la criptografía, se aconseja no depender de él para proteger información altamente confidencial o crítica.

Mejorando la Seguridad del Cifrado XOR

Dado el potencial de exposición a ataques, mejorar la seguridad en el uso del cifrado XOR implica adoptar prácticas y estrategias efectivas. Una solución simple pero esencial es asegurar que la longitud de la clave sea al menos igual a la del texto a cifrar, y que no se reutilice.

Otra estrategia es incorporar el cifrado XOR en métodos criptográficos más complejos como el cifrado en flujo o en bloques. Por ejemplo, el cifrado de Vernam utiliza el principio XOR en un sistema de única vez (One-Time Pad), logrando teóricamente la seguridad perfecta al no reutilizar nunca la clave y al mantenerla perfectamente aleatoria y secreta.

Conclusiones Parciales

El cifrado XOR, a pesar de sus obvias limitaciones, es una herramienta educativa esencial. Su comprensión ayuda en el desarrollo de criptógrafos novatos y representa el primer paso hacia la concepción de métodos más complejos y seguros. El desafío radica en mejorar sus debilidades a través de la integración con otras técnicas criptográficas avanzadas, llevando a soluciones más robustas y confiables en el campo de la protección de la información.

Estrategias para el Uso Seguro del Cifrado XOR

Para maximizar la seguridad del cifrado XOR, es fundamental enfocarse en la gestión de claves. La generación de claves debe ser robusta y aleatoria, asegurando que cada clave sea única y no susceptible a predecirse. Un enfoque práctico es el empleo de generadores verdaderamente aleatorios, los cuales pueden respaldarse en procesos físicos impredecibles en lugar de algoritmos computacionales determinísticos.

Además, se debe considerar la práctica de cambiar frecuentemente las claves y garantizar que su distribución y almacenamiento sean seguros. El uso de hardware seguro para generar y almacenar claves, así como la eliminación fiable de claves antiguas, son pasos esenciales que ayudan a minimizar la exposición a potenciales brechas de seguridad.

XOR en la Era Moderna y su Relevancia

En el contexto de tecnologías contemporáneas, el cifrado XOR sigue teniendo relevancia, especialmente como componente de operaciones más complejas. Por ejemplo, el cifrado XOR es un elemento de los cifradores de flujo, que son ampliamente utilizados en la seguridad de las comunicaciones digitales modernas, tales como la protección de datos en redes inalámbricas.

Además, el cifrado XOR desempeña roles fundamentales en ciertas tecnologías de protección de software y aplicaciones digitales, donde puede ser utilizado para ofuscar código y proteger contenido contra el análisis inverso o la ingeniería inversa. Su facilidad de implementación lo convierte en una herramienta versátil para estas aplicaciones.

Futuro del Cifrado XOR

Aunque el cifrado XOR enfrenta desafíos en un mundo donde la seguridad de la información es cada vez más sofisticada y las amenazas más complejas, su simplicidad inherente asegura su persistencia. Investigadores continúan explorando maneras innovadoras de integrar operaciones XOR en nuevos algoritmos y sistemas de seguridad avanzados, permitiendo que su funcionalidad se combine con métodos de cifrado y autenticación emergentes.

En particular, con el avance de la tecnología cuántica, el cifrado XOR puede encontrar nuevos roles dentro del marco de la criptografía cuántica. A medida que las capacidades computacionales sin precedentes prometidas por las computadoras cuánticas se hacen realidad, el desarrollo de métodos de cifrado que emplean operaciones simples pero eficientes como XOR será crucial.

Reflexiones Finales

El cifrado XOR, con sus profundas raíces históricas y su simplicidad conceptual, sigue siendo una herramienta fundamental para la educación criptográfica y una pieza versátil para aplicaciones modernas. Aunque no está diseñado para soportar las amenazas complejas de seguridad de nuestro tiempo por sí solo, su utilidad como componente de sistemas más complejos no puede subestimarse.

Al integrar el cifrado XOR en métodos más avanzados y estando atentos a las mejores prácticas de seguridad en gestión de claves, los expertos en seguridad de hoy en día pueden aprovechar su simplicidad para contribuir a soluciones criptográficas seguras y efectivas. Así, la operación XOR sigue siendo un recordatorio de que incluso los conceptos más sencillos pueden tener un impacto significativo cuando se utilizan con creatividad e inteligencia.

Con una sólida comprensión de cómo operan sistemas como el cifrado XOR, los estudiantes y profesionales de la seguridad de la información pueden desarrollar una base robusta para abordar los desafíos de seguridad digitales del mañana, asegurando que la protección de datos evolucione para siempre mantenerse a la vanguardia de las amenazas emergentes.

Comments