Intercambio de Claves de Diffie-Hellman: Un Pilar de la Criptografía Moderna

El intercambio de claves de Diffie-Hellman es un protocolo criptográfico fundamental que permite a dos partes establecer una clave secreta compartida sin haber tenido contacto previo o sin haber compartido información secreta alguna. Este protocolo, introducido por Whitfield Diffie y Martin Hellman en 1976, es considerado uno de los avances más significativos en el campo de la criptografía en el siglo XX.

Orígenes y Necesidad del Intercambio de Claves

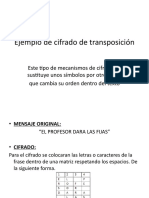

En la criptografía, la necesidad de compartir claves de manera segura es un problema clásico. Los algoritmos de cifrado simétrico, que utilizan la misma clave para cifrar y descifrar, requieren que las partes involucradas compartan una clave secreta. Sin embargo, el intercambio de esta clave de manera segura siempre ha representado un desafío. El intercambio de claves de Diffie-Hellman aborda este problema permitiendo que dos partes establezcan una clave compartida sin tener que compartir la clave en sí misma.

Cómo Funciona el Intercambio de Claves de Diffie-Hellman

El protocolo de Diffie-Hellman se basa en la aritmética modular y en la dificultad de calcular logaritmos discretos en un campo finito. Funciona de la siguiente manera:

1. **Selección de Parámetros* Las dos partes, tradicionalmente denominadas Alice y Bob, acuerdan públicamente un número primo grande p y una base g, que es un número entero menor que p y que tiene ciertas propiedades matemáticas útiles para el protocolo.

2. **Generación de Claves Privadas y Públicas*

- Alice selecciona un número entero a de manera privada y calcula A = g^a mod p. A es la clave pública de Alice, que se envía a Bob.

- Bob selecciona un número entero b de manera privada y calcula B = g^b mod p. B es la clave pública de Bob, que se envía a Alice.

3. **Cálculo de la Clave Compartida*

- Alice recibe B de Bob y calcula K = B^a mod p.

- Bob recibe A de Alice y calcula K = A^b mod p.

Debido a las propiedades de la aritmética modular, ambos cálculos producen el mismo resultado, K = g^(ab) mod p, que se convierte en la clave secreta compartida.

Seguridad del Intercambio de Claves de Diffie-Hellman

La seguridad del intercambio de claves de Diffie-Hellman se basa en la dificultad del problema del logaritmo discreto. Un atacante que intercepta A y B necesita calcular a o b para obtener K, lo que implica resolver A = g^a mod p o B = g^b mod p para a o b, respectivamente. Para números primos p lo suficientemente grandes y bases g adecuadas, este problema es computacionalmente infeasible con la tecnología actual.

Sin embargo, el protocolo original de Diffie-Hellman es vulnerable a un ataque de intermediario (Man-in-the-Middle, MitM), donde un atacante se interpone entre Alice y Bob, estableciendo dos intercambios de claves de Diffie-Hellman separados, uno con cada parte. Para mitigar este riesgo, se han desarrollado variantes del protocolo que incluyen autenticación, como el intercambio de claves de Diffie-Hellman autenticado o el uso de firmas digitales.

Aplicaciones y Relevancia

El intercambio de claves de Diffie-Hellman es ampliamente utilizado en diversas aplicaciones criptográficas y de seguridad de la información. Se utiliza en protocolos como SSL/TLS para establecer conexiones seguras en la web, en redes privadas virtuales (VPN), y en muchos otros contextos donde se requiere una comunicación segura.

La importancia del intercambio de claves de Diffie-Hellman radica en su capacidad para facilitar la comunicación segura sin la necesidad de un canal seguro previo para el intercambio de claves. Esto ha sido fundamental en el desarrollo de la criptografía moderna y sigue siendo un componente esencial en muchos sistemas de seguridad.

En la siguiente parte de este artículo, exploraremos las variantes del protocolo de Diffie-Hellman, incluyendo aquellas que mejoran su seguridad frente a ataques específicos y su implementación en diferentes contextos criptográficos. También discutiremos algunos de los desafíos y limitaciones del protocolo, así como futuras direcciones en la investigación y el desarrollo de técnicas de intercambio de claves.

Variantes del Protocolo de Diffie-Hellman y Mejoras a la Seguridad

Desde su creación, el intercambio de claves de Diffie-Hellman ha evolucionado para abordar vulnerabilidades y adaptarse a los avances tecnológicos. Las variantes más destacadas emplean técnicas para reforzar la autenticación, mejorar la eficiencia computacional y resistir ataques cuánticos emergentes.

Diffie-Hellman Autenticado

El protocolo original carece de autenticación, lo que lo hace susceptible a ataques de intermediario. Para resolver esto, se desarrolló **Diffie-Hellman Autenticado**, que integra mecanismos para verificar la identidad de las partes. Existen dos enfoques principales:

- **Autenticación con Claves Públicas* Cada parte genera un par de claves pública-privada y firma digitalmente sus mensajes utilizando su clave privada. Por ejemplo, en el protocolo **Station-to-Station (STS)**, Alice y Bob intercambian parámetros de Diffie-Hellman junto con firmas digitales. Esto garantiza que solo los participantes legítimos puedan derivar la clave compartida.

Pacto de Diseño

- Alice envía \( A = g^a \mod p \) y una firma de \( A \).

- Bob envía \( B = g^b \mod p \), una firma de \( B \), y la firma de la clave pública de Alice.

- Ambas partes validan las firmas antes de calcular \( K = g^{ab} \mod p \).

- **Claves Precompartidas* Utilizadas en protocolos como **Internet Key Exchange (IKE)**, donde las partes usan una contraseña o clave secreta preexistente para autenticar el intercambio. Este método es común en redes empresariales y VPNs.

Diffie-Hellman de Curva Elíptica (ECDH)

La variante **ECDH** (Elliptic Curve Diffie-Hellman) reemplaza la aritmética modular con operaciones en curvas elípticas, ofreciendo mayor seguridad con claves más cortas. Por ejemplo, una clave de 256 bits en ECDH brinda una seguridad comparable a una clave de 3072 bits en el protocolo clásico. Esto reduce el consumo de recursos, ideal para dispositivos móviles y sistemas IoT.

Funcionamiento:

1. Alice y Bob acuerdan una curva elíptica y un punto base \( G \).

2. Alice elige un entero privado \( a \) y calcula su clave pública \( A = a \times G \).

3. Bob elige un entero privado \( b \) y calcula su clave pública \( B = b \times G \).

4. La clave compartida es \( K = a \times B = b \times A \).

Perfect Forward Secrecy (PFS) y Diffie-Hellman Efímero

El **Diffie-Hellman Efímero (DHE)** genera claves temporales para cada sesión, asegurando que, incluso si una clave a largo plazo es comprometida, las comunicaciones pasadas no puedan ser descifradas. Este principio, conocido como **Perfect Forward Secrecy**, es crucial en protocolos como TLS 1.3, donde cada sesión usa un nuevo par de claves efímeras. Ventajas:

- Mitiga el impacto de filtraciones de claves a largo plazo.

- Elimina riesgos asociados con el almacenamiento de secretos compartidos.

Implementaciones en Protocolos de Seguridad

El intercambio de Diffie-Hellman es un componente esencial en sistemas de comunicación segura modernos:

TLS/SSL

En TLS, el protocolo se utiliza durante el «apretón de manos» para establecer una clave de sesión. Las variantes DHE y ECDHE (con curvas elípticas) son comunes. Por ejemplo, en TLS 1.3, el intercambio de claves ocurre al inicio, reduciendo la latencia y eliminando algoritmos inseguros heredados.

- **Proceso en TLS*

1. El cliente envía un «ClientHello» con las curvas elípticas soportadas.

2. El servidor responde con su clave pública y parámetros DHE/ECDHE.

3. Ambas partes derivan la clave maestra usando HKDF (HMAC-based Key Derivation Function).

Redes VPN y SSH

Protocolos como **IPsec** y **OpenVPN** emplean Diffie-Hellman para crear túneles cifrados. En SSH, el algoritmo se usa junto a autenticación por clave pública para garantizar la integridad de las conexiones remotas.

Vulnerabilidades y Ataques Conocidos

Aunque Diffie-Hellman es seguro en teoría, implementaciones incorrectas o parámetros débiles pueden explotarse:

Ataque Logjam (2015)

Este ataque explota servidores que aceptan grupos Diffie-Hellman con primos de 512 bits, considerados inseguros desde los años 90. Los atacantes forzaban a las víctimas a usar estos grupos débiles, reduciendo la complejidad del logaritmo discreto. Solución:

- Usar primos de al menos 2048 bits.

- Implementar restricciones en protocolos para rechazar grupos débiles.

Ataques de Canal Lateral

Técnicas como el análisis de tiempo o consumo de energía pueden revelar claves privadas. Contramedidas incluyen:

- **Enmascaramiento de operaciones* Añadir retardos aleatorios o modos de ejecución constantes.

- **Protección hardware* Usar módulos de seguridad (HSM) para cálculos críticos.

Amenazas Cuánticas

Las computadoras cuánticas podrían resolver logaritmos discretos en tiempo polinomial mediante el algoritmo de Shor. Aunque aún no son prácticas, la transición hacia **criptografía post-cuántica** ya está en marcha, con candidatos como CRYSTALS-Kyber (basado en retículos) para reemplazar DH en el futuro.

El Futuro de Diffie-Hellman

La necesidad de escalabilidad y resistencia cuántica impulsa la investigación en:

- **Algoritmos Híbridos* Combinar DH con esquemas post-cuánticos en protocolos como TLS.

- **Optimizaciones en Curvas Elípticas* Nuevas curvas como X25519 (usada en WireGuard) ofrecen mayor velocidad y seguridad.

- **Estándares Actualizados* NIST y otras organizaciones revisan parámetros periódicamente para contrarrestar avances en cómputo.

En la tercera parte de este artículo, examinaremos casos de estudio de implementaciones fallidas y exitosas de Diffie-Hellman, profundizaremos en su papel en sistemas descentralizados como blockchain, y exploraremos debates éticos relacionados con su uso en tecnologías de vigilancia.

Casos de Estudio y Desafíos en la Implementación de Diffie-Hellman

A pesar de su robustez teórica, la seguridad del intercambio de claves de Diffie-Hellman depende críticamente de su implementación. En esta sección, exploraremos ejemplos prácticos de éxitos y fracasos en su uso, así como las lecciones aprendidas.

Implementaciones Fallidas: Lecciones Aprendidas

- **Debilidad en Parámetros* En 2015, el ataque **Logjam** demostró que el uso de primos de 512 bits en Diffie-Hellman era inseguro. Miles de servidores exponían claves débiles, permitiendo a atacantes interceptar comunicaciones. La solución fue migrar a primos de al menos 2048 bits y evitar grupos predefinidos vulnerables.

- **Reutilización de Claves* Algunas implementaciones generan claves privadas débiles o reutilizan parámetros, comprometiendo la seguridad de múltiples sesiones. Por ejemplo, en 2019, un estudio reveló que muchos dispositivos IoT empleaban claves predefinidas o no aleatorias, exponiendo sus comunicaciones a ataques. La recomendación es generar claves privadas con entropía adecuada y renovarlas periódicamente.

- **Errores en Curvas Elípticas* Aunque ECDH es más eficiente, una implementación incorrecta puede ser catastrófica. Por ejemplo, el uso de curvas mal parametrizadas o no verificadas puede permitir ataques como **Invalid Curve Attack**, donde un atacante envía puntos fuera de la curva legítima para extraer información privada. La solución incluye validar rigurosamente los puntos recibidos y emplear curvas estandarizadas y bien auditadas.

Implementaciones Exitosas: Mejores Prácticas

- **TLS 1.3* Esta versión del protocolo elimina completamente el uso de Diffie-Hellman estático y fija un conjunto de grupos seguros, como Curve25519 para ECDHE. Además, obliga al uso de PFS, reduciendo riesgos asociados con la exposición de claves a largo plazo.

- **WireGuard* Esta VPN moderna utiliza ECDH con Curve25519 de manera predeterminada. Su diseño minimalista, combinado con criptografía de vanguardia, asegura un rendimiento óptimo y una configuración simplificada. Además, WireGuard evita la complejidad innecesaria, mitigando el riesgo de errores de implementación.

- **Signal Protocol* Utilizado en aplicaciones como WhatsApp y Signal, este protocolo combina Diffie-Hellman con otras técnicas (como el cifrado ratchet) para lograr «secrecy» continuo y autenticación robusta. Su diseño garantiza que las claves se actualicen constantemente, protegiendo incluso frente a compromisos de claves pasadas.

Diffie-Hellman en Sistemas Descentralizados y Blockchain

El intercambio de claves también encuentra aplicaciones en tecnologías descentralizadas como blockchain. Por ejemplo:

- **Cifrado en Blockchain* Algunos proyectos utilizan variantes de Diffie-Hellman para derivar claves compartidas entre nodos o usuarios, asegurando la confidencialidad de las transacciones. Un ejemplo es **Threshold Cryptography**, donde múltiples partes deben colaborar para descifrar información.

- **Atomic Swaps* Esta técnica permite intercambios de criptomonedas entre blockchains diferentes de manera segura y sin confianza. Diffie-Hellman, combinado con hash locks y timelocks, garantiza que las partes cumplan con sus compromisos.

Desafíos en Blockchain

- **Privacidad y Anonimato* Aunque Diffie-Hellman facilita el cifrado entre pares, su uso en blockchain pública puede ser complejo debido a la transparencia inherente de estos sistemas. Soluciones como **zk-SNARKs** o **Confidential Transactions** se integran con técnicas de intercambio de claves para mejorar la privacidad.

- **Escalabilidad* En redes descentralizadas, el costo de realizar múltiples intercambios de claves puede ser significativo. Optimizaciones como el uso de curvas elípticas o batch processing son cruciales para mantener la eficiencia.

Consideraciones Éticas y de Privacidad

El uso de Diffie-Hellman plantea dilemas éticos, especialmente cuando se considera su papel en tecnologías de vigilancia o sistemas de control.

- **Cifrado y Legislación* Algunos gobiernos han intentado restringir o prohibir el cifrado robusto, argumentando que dificulta la labor de las fuerzas del orden. Sin embargo, Diffie-Hman y otros protocolos criptográficos son fundamentales para proteger la privacidad en un mundo digital.

- **Puertas Traseras* Intentos de debilitar algoritmos criptográficos o introducir puertas traseras representan una amenaza directa a la seguridad del intercambio de claves. La comunidad criptográfica global se opone firmemente a estas prácticas, ya que comprometen la seguridad de todos los usuarios.

El Futuro del Intercambio de Claves

A medida que la criptografía evoluciona, Diffie-Hellman seguirá siendo relevante, aunque con adaptaciones continuas. Algunos temas clave incluyen:

- **Criptografía Post-Cuántica* La transición a algoritmos resistentes a ataques cuánticos será gradual. Los sistemas híbridos, que combinan técnicas clásicas como Diffie-Hellman con soluciones cuánticas, pueden ofrecer una capa adicional de seguridad durante este período de transición.

- **Privacidad y Usabilidad* Los desarrolladores buscarán equilibrar la seguridad con la facilidad de uso. Protocolos como **Noise Protocol Framework** están diseñando intercambios de claves más simples y seguros para aplicaciones modernas.

- **Estandarización y Auditoría* La continua revisión y estandarización de parámetros y prácticas garantizará que Diffie-Hellman siga siendo una herramienta confiable en el arsenal criptográfico. Organismos como el NIST y el IETF desempeñan un papel crucial en este proceso.

En conclusión, el intercambio de claves de Diffie-Hellman ha demostrado ser un pilar fundamental en la criptografía moderna. Su capacidad para establecer claves compartidas de manera segura sin contacto previo lo hace indispensable en múltiples contextos. Sin embargo, su implementación requiere atención meticulosa a los detalles para evitar vulnerabilidades. A medida que enfrentamos nuevos desafíos, como la computación cuántica, Diffie-Hellman seguirá evolucionando, adaptándose a las necesidades de un mundo digital en constante cambio.

Comments