Infraestrutura de Chave Pública (PKI): O Pilar da Segurança Digital

No mundo digital em constante evolução, a segurança da informação tornou-se uma prioridade crucial. Entre as várias tecnologias desenvolvidas para proteger dados e garantir a autenticidade das comunicações, a Infraestrutura de Chave Pública (PKI) tem se destacado como uma das mais eficazes. Neste artigo, exploraremos o que é a PKI, como funciona e por que é essencial para a segurança online.

O que é a Infraestrutura de Chave Pública (PKI)?

A Infraestrutura de Chave Pública (PKI) é um conjunto de regras, políticas, hardware, software e procedimentos que ajudam a criar, gerenciar, distribuir, usar, armazenar e revogar certificados digitais. Esses certificados são fundamentais para a implementação de criptografia assimétrica, ou seja, um método de criptografia que utiliza um par de chaves: uma chave pública e uma chave privada.

Na criptografia assimétrica, a chave pública é usada para criptografar dados, enquanto a chave privada é usada para decriptografá-los. A segurança dessa tecnologia reside no fato de que, embora a chave pública seja amplamente distribuída, a chave privada é mantida em segredo pelo seu proprietário. Isso garante a autenticidade e a confidencialidade das comunicações e transações.

Componentes Principais da PKI

Os principais componentes que compõem a PKI incluem a Autoridade Certificadora (CA), a Autoridade de Registro (RA), os certificados digitais e as listas de revogação de certificados (CRLs).

Autoridade Certificadora (CA)

A Autoridade Certificadora é a entidade responsável por emitir e garantir a validade dos certificados digitais. As CAs verificam a identidade de uma pessoa ou entidade antes de emitir um certificado, funcionando como uma terceira parte confiável no processo de comunicação digital.

Autoridade de Registro (RA)

A Autoridade de Registro atua como intermediária entre o cliente e a CA. Sua função é verificar a identidade dos indivíduos que solicitam certificados digitais. Após a verificação, a RA encaminha o pedido para a CA, que emite o certificado.

Certificados Digitais

Os certificados digitais são uma forma de identidade eletrônica que vinculam uma chave pública a uma entidade específica. Contêm informações como o nome da entidade, a chave pública, a data de validade do certificado e a assinatura digital da CA. Essa assinatura é essencial, pois autentica a validade do certificado.

Listas de Revogação de Certificados (CRLs)

As Listas de Revogação de Certificados são usadas para manter registros de certificados que foram cancelados antes de sua data de expiração. Isso pode ocorrer por diversos motivos, como comprometimento da chave privada ou mudança de informações do certificado. As CRLs são disponibilizadas publicamente pelas CAs para garantir que os certificados revogados não sejam mais confiáveis.

Como Funciona a PKI na Segurança Digital?

A PKI atua como uma espinha dorsal para a segurança digital ao facilitar a criptografia, a autenticidade e a integridade das comunicações. Um dos usos mais comuns da PKI é no protocolo HTTPS, que assegura a troca segura de informações na internet.

Quando um usuário acessa um site que usa HTTPS, o navegador do usuário inicia uma comunicação com o servidor do site. Durante esse processo, o servidor apresenta seu certificado digital, que é verificado pelo navegador. Se o certificado for considerado válido e confiável, o navegador e o servidor trocam chaves para estabelecer um canal seguro de comunicação.

Outro uso importante da PKI é no suporte à assinatura digital. Documentos assinados digitalmente podem ser verificados quanto à autenticidade e integridade, garantindo que não foram alterados desde sua assinatura.

Além disso, a PKI tem aplicações em áreas como e-mails seguros, autenticação de usuários e dispositivos em redes corporativas, e criptografia de dados confidenciais. Esses usos abrangentes tornam a PKI uma ferramenta essencial para proteger a privacidade e a segurança nos ambientes digitais.

Desafios e Considerações Finais

Apesar de sua eficácia, a PKI enfrenta alguns desafios. A complexidade de sua implementação e a necessidade de gestão contínua são considerações importantes para organizações que adotam essa tecnologia. Além disso, as CAs, apesar de geralmente confiáveis, podem ser alvo de ataques cibernéticos que comprometem a cadeia de confiança.

A evolução tecnológica constante também leva à necessidade de atualização e adaptação das práticas de PKI para enfrentar novas ameaças. O uso crescente de dispositivos IoT e a expansão dos serviços em nuvem são exemplos de áreas que exigem atenção especial na aplicação de PKI.

Assim, enquanto a PKI continua a ser um pilar fundamental da segurança digital, é crucial que as organizações implementem práticas robustas de gerenciamento de certificados e adotem medidas proativas para assegurar a integridade e a confiabilidade de suas infraestruturas de chave pública.

A Evolução da Infraestrutura de Chave Pública (PKI)

Ao longo dos anos, a Infraestrutura de Chave Pública (PKI) evoluiu para atender às crescentes demandas de segurança digital. Desde sua concepção inicial, a PKI se adaptou a novos paradigmas tecnológicos e desafios emergentes, garantindo sua relevância no cenário atual.

Adoção Ampla e Melhores Práticas

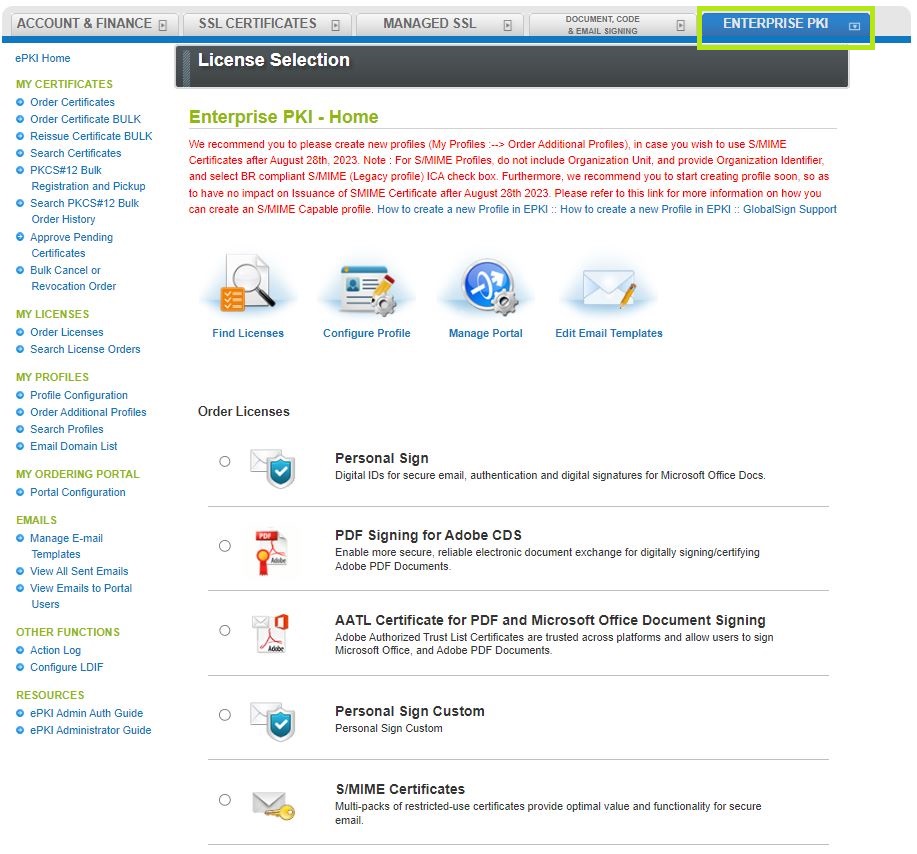

A PKI ganhou uma ampla adoção em vários setores, incluindo governo, saúde, serviços financeiros e tecnologia. Seu uso é fundamental para a implementação de protocolos de segurança, tais como Transport Layer Security (TLS) e Secure/Multipurpose Internet Mail Extensions (S/MIME), que são utilizados para a proteção de dados em trânsito e em repouso.

Com o aumento da conscientização sobre a segurança cibernética, muitas organizações estão adotando práticas mais rigorosas para a gestão de certificados digitais. Isso inclui a automação da emissão e renovação de certificados, o que minimiza erros humanos e reduz o risco de interrupções de serviço devido a certificados expirados. Ferramentas de gerenciamento centralizado de certificados ajudam as organizações a manter um inventário atualizado, garantindo que nenhum certificado caia através das brechas.

PKI e a Internet das Coisas (IoT)

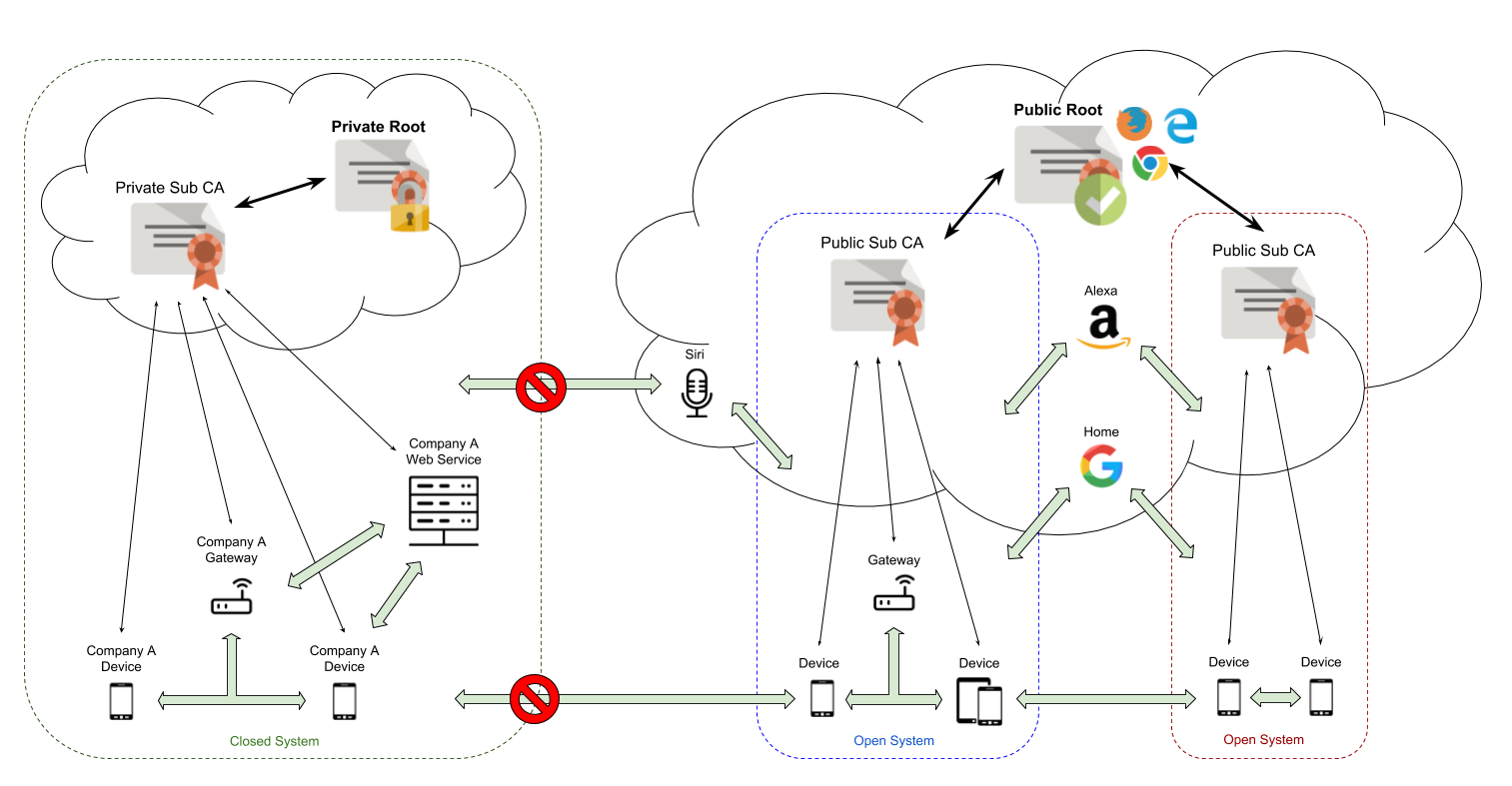

A ascensão da Internet das Coisas (IoT) apresentou novos desafios e oportunidades para a PKI. Com bilhões de dispositivos conectados previstos para os próximos anos, a segurança dessas conexões se tornou uma preocupação crucial. A PKI fornece uma solução robusta para autenticar dispositivos IoT, garantindo que apenas dispositivos autorizados possam se comunicar em uma rede.

No entanto, a implementação de PKI em dispositivos IoT não é trivial. Dada a limitação de recursos em muitos dispositivos IoT, como capacidade de processamento e armazenamento, a adaptação da PKI para funcionar eficientemente nessas condições é uma área ativa de pesquisa e desenvolvimento. A compatibilidade com dispositivos variados e a escalabilidade da solução são fatores críticos para o sucesso da PKI no ambiente IoT.

Desafios na Implementação da PKI

Apesar dos avanços, a implementação da PKI não está isenta de desafios. A complexidade técnica é frequentemente vista como uma barreira para adoção, especialmente em pequenas e médias empresas que podem não ter os recursos necessários para gerenciar adequadamente uma infraestrutura de chave pública.

Além disso, a confiança depositada nas Autoridades Certificadoras (CAs) não está livre de riscos. Incidentes de segurança envolvendo CAs comprometidas revelaram a importância de diversificar as fontes de certificados digitais e de implementar procedimentos rigorosos de auditoria. A confiança no ecossistema PKI depende da integridade e segurança contínuas dessas entidades de confiança.

Regulamentações e Conformidade

Outro fator que influencia a implementação da PKI são as regulamentações e normas de conformidade que varrem o mundo digital. Regulamentações como o Regulamento Geral sobre a Proteção de Dados (GDPR) na União Europeia e a Lei de Privacidade do Consumidor da Califórnia (CCPA) nos Estados Unidos, estabeleceram diretrizes rígidas para a proteção de dados e privacidade, onde a PKI desempenha um papel vital.

As organizações devem garantir que suas implementações de PKI não apenas sirvam ao propósito de segurança, mas também estejam em conformidade com essas leis. Isso requer uma cuidadosa consideração de como os dados são criptografados, armazenados e acessados, além de garantir que os certificados digitais estejam em conformidade com os requisitos legais aplicáveis.

O Futuro da PKI

O futuro da Infraestrutura de Chave Pública parece promissor, especialmente com as crescentes preocupações em torno da segurança cibernética e a proteção de dados. Espera-se que a PKI continue a evoluir para enfrentar novos desafios, como a introdução de computadores quânticos que ameaçam romper muitos dos algoritmos criptográficos baseados no estado atual da tecnologia.

Pesquisadores e desenvolvedores estão trabalhando em algoritmos de criptografia pós-quântica para garantir que a PKI permaneça segura na era dos computadores quânticos. Essa evolução contínua é crucial para manter a confiança do público e das organizações na infraestrutura de chave pública.

O aumento do uso de tecnologias baseadas em blockchain também pode impactar a forma como a PKI é implementada e gerenciada. O conceito de identidade descentralizada, promovido por algumas plataformas de blockchain, oferece novas formas de pensar sobre a autenticação e a gestão de identidades digitais, que podem complementar ou transformar as abordagens tradicionais da PKI.

Em resumo, a PKI continuará a ser uma peça essencial do panorama de segurança digital, e sua capacidade de se adaptar a mudanças tecnológicas será fundamental para seu sucesso contínuo. A colaboração entre indústria, academia e governos será vital para abordar os desafios e oportunidades que se apresentam diante de uma paisagem tecnológica em rápida evolução.

Implementando a PKI em Organizações: Passos Essenciais

A implementação eficaz de uma infraestrutura de chave pública (PKI) em uma organização requer planejamento meticuloso, recursos adequados e um entendimento claro dos objetivos de segurança. A seguir, discutimos alguns passos essenciais que as organizações devem considerar ao implementar uma PKI.

Análise de Necessidades e Planejamento

Antes de prosseguir com a implementação da PKI, é essencial realizar uma análise aprofundada das necessidades de segurança da organização. Isso inclui avaliar as áreas onde a PKI poderá fornecer o maior impacto, identificando os tipos de certificados necessários e os níveis de autenticação e criptografia exigidos.

Um plano detalhado deve ser desenvolvido, abordando como a PKI será integrada à infraestrutura existente. Esse plano deve incluir um cronograma, alocação de recursos e aspectos técnicos e organizacionais da implantação.

Escolha de Provedores e Ferramentas

Selecionar as ferramentas e os provedores certos é crucial para uma implementação bem-sucedida. A escolha de uma Autoridade Certificadora (CA) confiável e ferramentas de gestão de certificados é um dos passos mais críticos nesse processo.

Muitas organizações optam por começar com uma CA pública reconhecida para garantir a confiança dos certificados emitidos. No entanto, para casos internos e específicos, uma CA privada, gerida pela organização, pode ser uma opção viável e econômica.

Integração e Testes

Uma vez que a infraestrutura básica esteja estabelecida, o próximo passo é integrar a PKI com os sistemas existentes, como servidores de e-mail, portais web e redes privadas virtuais (VPNs). Durante essa fase, é fundamental realizar testes rigorosos para garantir que as operações de certificação e autenticação estão funcionando conforme esperado.

Os testes devem cobrir diferentes cenários de uso, incluindo o processo de emissão e revogação de certificados, para assegurar que quaisquer problemas ou falhas possam ser rapidamente identificados e corrigidos.

Treinamento e Sensibilização

A eficácia de uma PKI depende não apenas da tecnologia, mas também das pessoas que a utilizam. Portanto, é imprescindível que a organização realize treinamentos abrangentes para sua equipe, garantindo que todos compreendam o funcionamento básico da PKI, a importância dos certificados digitais e as melhores práticas para gerenciar e proteger suas chaves privadas.

Além do treinamento técnico, programas de conscientização de segurança devem ser implementados para garantir que todos, desde a liderança até os colaboradores de base, estejam cientes dos procedimentos de segurança e políticas relacionadas à PKI.

Considerações para a Manutenção e Evolução Contínua

A implementação de uma PKI não é um projeto pontual, mas sim um processo contínuo. Para manter a eficácia ao longo do tempo, as organizações devem adotar uma abordagem proativa em relação à manutenção e atualização de sua infraestrutura de chave pública.

Monitoramento e Gestão de Riscos

O monitoramento regular é essencial para identificar e mitigar riscos associados à PKI. Isso inclui a revisão constante de logs de atividades para detectar qualquer comportamento suspeito e a verificação regular das listas de revogação de certificados (CRLs) para garantir que os certificados revogados não sejam utilizados.

Além disso, a gestão de riscos deve incluir a avaliação de novas ameaças cibernéticas e a adaptação das políticas de segurança para enfrentar esses desafios, mantendo a organização segura contra vetores de ataque emergentes.

Planejamento para a Escalabilidade

À medida que a organização cresce, a PKI deve ser escalada para atender às novas necessidades. Isso pode implicar no aumento do número de certificados emitidos, na expansão da infraestrutura técnica ou na implementação de novas funcionalidades para suportar cargas de trabalho crescentes.

Planejar para a escalabilidade desde o início não só economiza tempo e recursos a longo prazo, mas também assegura que a PKI continue a atender às necessidades de segurança da organização de maneira eficaz.

Análises e Atualizações Regulares

Por fim, a PKI deve ser submetida a análises regulares para avaliar seu desempenho e adequação às necessidades da organização. Isso pode incluir auditorias para verificar a conformidade com práticas de segurança e avaliações para identificar áreas de melhoria.

Manter a PKI alinhada com as melhores práticas do setor e as regulamentações de segurança é vital para garantir que a infraestrutura permaneça robusta e eficaz contra ameaças cibernéticas em evolução.

Em resumo, a implementação e manutenção de uma PKI eficaz exigem uma abordagem holística que abrange pessoas, processos e tecnologia. Ao adotar práticas sólidas de planejamento, treinamento, monitoramento e atualização, as organizações podem aproveitar plenamente os benefícios da PKI, protegendo suas operações e garantindo a confiança dos seus stakeholders.

Comments