Funciones Hash: La Piedra Angular de la Seguridad Digital

Introducción a las Funciones Hash

En el mundo de la criptografía y la seguridad informática, las funciones hash desempeñan un papel fundamental. Estas herramientas matemáticas son esenciales para garantizar la integridad de los datos, autenticar información y proteger contraseñas, entre muchas otras aplicaciones. Pero, ¿qué es exactamente una función hash y cómo funciona?

Una función hash es un algoritmo que toma una entrada (o "mensaje") de cualquier tamaño y devuelve una cadena de caracteres de longitud fija, conocida como "valor hash" o "digest". Este proceso es unidireccional, lo que significa que es prácticamente imposible revertir el proceso para recuperar los datos originales a partir del hash.

Características Clave de las Funciones Hash

Determinismo

Una función hash siempre producirá el mismo resultado para la misma entrada. Esta propiedad es esencial para su uso en verificaciones de integridad y autenticación.

Eficiencia Computacional

El cálculo del valor hash debe ser rápido y eficiente, incluso para grandes cantidades de datos. Esta rapidez en el procesamiento permite su uso en sistemas que requieren alta performance.

Resistencia a Colisiones

Una buena función hash debe hacer que sea extremadamente difícil encontrar dos entradas diferentes que produzcan el mismo valor hash. A esto se le conoce como "colisión".

Efecto Avalancha

Un pequeño cambio en la entrada (incluso de un solo bit) debe producir un cambio significativo en el valor hash resultante. Esto asegura que no haya relación detectable entre la entrada y la salida.

Aplicaciones Prácticas de las Funciones Hash

Almacenamiento Seguro de Contraseñas

Una de las aplicaciones más comunes de las funciones hash es el almacenamiento seguro de contraseñas. En lugar de guardar las contraseñas en texto plano, los sistemas almacenan solo sus hashes. Cuando un usuario ingresa su contraseña, el sistema calcula su hash y lo compara con el almacenado.

Verificación de Integridad de Archivos

Las funciones hash permiten verificar que un archivo no ha sido alterado. Al descargar un software importante, por ejemplo, puedes comparar el hash del archivo descargado con el hash publicado oficialmente para asegurarte de que es auténtico.

Firmas Digitales

En los sistemas de firma digital, las funciones hash se utilizan para crear un resumen único del documento que luego es cifrado con la clave privada del firmante. Esto permite verificar la autenticidad y la integridad del documento.

Blockchain y Criptomonedas

Las funciones hash son componentes fundamentales de la tecnología blockchain. Se utilizan para crear identificadores únicos para bloques de transacciones, vincularlos entre sí y asegurar la inmutabilidad del registro.

Algoritmos de Hash Comunes

MD5 (Message-Digest Algorithm 5)

Desarrollado en 1991, MD5 produce un hash de 128 bits. Aunque alguna vez fue ampliamente utilizado, hoy se considera inseguro para la mayoría de aplicaciones debido a vulnerabilidades conocidas que permiten generar colisiones.

SHA-1 (Secure Hash Algorithm 1)

Creado por la NSA en 1995, SHA-1 genera un hash de 160 bits. Al igual que MD5, ha sido desaconsejado para usos críticos desde que se demostró su vulnerabilidad a ataques de colisión.

SHA-2 Familia

Esta familia incluye varios algoritmos (SHA-224, SHA-256, SHA-384, SHA-512) que son ampliamente utilizados en la actualidad. Ofrecen longitudes de hash de 224 a 512 bits y se consideran seguros para la mayoría de aplicaciones.

SHA-3

El más reciente estándar de la familia SHA, seleccionado en un concurso público en 2012. Ofrece mayor seguridad y usa un enfoque diferente a los anteriores algoritmos SHA.

Consideraciones de Seguridad

La elección del algoritmo hash adecuado depende del contexto de uso y del nivel de seguridad requerido. Para aplicaciones críticas, es esencial utilizar funciones hash modernas y bien estudiadas, y estar atentos a posibles vulnerabilidades descubiertas en el futuro.

Un error común es pensar que todas las funciones hash son igualmente seguras. La realidad es que la criptografía avanza constantemente, y lo que hoy se considera seguro puede volverse vulnerable mañana. Por esto es importante mantenerse informado sobre los últimos desarrollos en este campo.

Otra consideración importante es que el hash por sí solo no es suficiente para todos los escenarios de seguridad. A menudo se combina con otras técnicas como "salting" (añadir datos aleatorios) para aumentar la seguridad, especialmente en el almacenamiento de contraseñas.

En la segunda parte de este artículo, exploraremos más a fondo los conceptos avanzados de las funciones hash, incluyendo técnicas de ataque comunes, cómo se prueban y verifican estas funciones, y las últimas tendencias en el desarrollo de algoritmos criptográficos.

Ataques Comunes a las Funciones Hash y Cómo Mitigarlos

Ataques por Fuerza Bruta

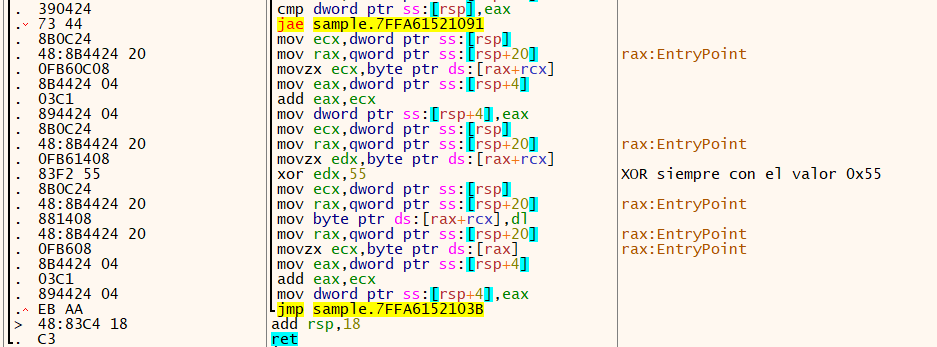

Uno de los métodos más básicos para intentar romper un hash es el ataque por fuerza bruta, donde se prueban sistemáticamente todas las combinaciones posibles hasta encontrar una que genere el mismo hash. Aunque teóricamente posible, este método se vuelve inviable para hashes modernos debido al enorme espacio de posibilidades.

Para protegerse contra estos ataques, es crucial utilizar algoritmos que produzcan hashes lo suficientemente largos (al menos 256 bits en aplicaciones modernas) y que sean computacionalmente costosos de calcular, haciendo que los ataques de fuerza bruta no sean prácticos.

Ataques de Colisión

Un ataque de colisión ocurre cuando un adversario encuentra dos entradas diferentes que producen el mismo valor hash. Esto puede ser particularmente peligroso cuando se usan hashes para firmas digitales o verificación de integridad de documentos.

Los algoritmos más antiguos como MD5 y SHA-1 han demostrado ser vulnerables a estos ataques, lo que ha llevado a su obsolescencia en contextos de seguridad. Los estándares actuales como SHA-256 y SHA-3 son mucho más resistentes a este tipo de ataques.

Ataques de Tablas Arcoíris

Las tablas arcoíris son estructuras de datos precomputadas que contienen hashes de millones de contraseñas comunes. Los atacantes pueden usar estas tablas para revertir rápidamente hashes a sus valores originales, especialmente cuando no se usa sal (salt) en el proceso de hash.

La defensa contra este tipo de ataques implica dos estrategias clave: uso de "sal" (datos aleatorios añadidos a la entrada) y funciones de hash lentas especialmente diseñadas para almacenamiento de contraseñas como bcrypt, Argon2 o PBKDF2.

Técnicas Avanzadas de Hash

Hashing con Sal

El "salting" es una técnica que añade datos aleatorios únicos a la entrada antes de calcular el hash. Esto asegura que incluso si dos usuarios tienen la misma contraseña, sus hashes serán diferentes. La sal no necesita ser secreta, pero debe ser única para cada entrada.

En sistemas modernos, es común generar una sal aleatoria para cada usuario y almacenarla junto con el hash. Esto neutraliza efectivamente los ataques con tablas arcoíris y hace que los ataques dirigidos sean mucho más difíciles.

Hashing Iterado y Key Stretching

Para protección adicional, especialmente en el almacenamiento de contraseñas, se pueden aplicar múltiples rondas de hashing (hashing iterativo) o usar algoritmos diseñados para ser computacionalmente costosos. Esta técnica, conocida como key stretching, hace que los ataques por fuerza bruta sean menos prácticos al incrementar significativamente el tiempo necesario para cada intento.

PBKDF2, bcrypt y Argon2 son ejemplos de algoritmos que implementan este enfoque. Permiten ajustar el "factor de trabajo" para mantenerse al día con el aumento del poder computacional disponible para los atacantes.

Funciones Hash Especializadas

Funciones Hash Criptográficas vs No Criptográficas

No todas las funciones hash están diseñadas para fines de seguridad. Las funciones hash no criptográficas, como CRC32 o MurmurHash, son útiles para verificaciones de integridad básicas o como funciones hash en estructuras de datos, pero no ofrecen las garantías de seguridad necesarias para aplicaciones criptográficas.

Las funciones hash criptográficas, por otro lado, están específicamente diseñadas para resistir ataques y mantener propiedades de seguridad como resistencia a colisiones y unidireccionalidad.

Funciones Hash para Contraseñas

Almacenar contraseñas requiere consideraciones especiales. Los algoritmos tradicionales como SHA-256, aunque seguros en otros contextos, no son ideales para contraseñas porque son demasiado rápidos, permitiendo ataques por fuerza bruta más eficientes.

Para contraseñas, se prefieren algoritmos diseñados específicamente para este propósito: bcrypt, que incluye una sal y es intrínsecamente lento; PBKDF2, que aplica una función hash muchas veces; y Argon2, el ganador de la competencia Password Hashing Competition en 2015, que es resistente a ataques con hardware especializado.

Validación y Certificación de Funciones Hash

Estándares Internacionales

Los algoritmos hash criptográficos suelen ser evaluados y estandarizados por organizaciones como NIST (Instituto Nacional de Estándares y Tecnología de EE.UU.) o ISO (Organización Internacional de Normalización). Estos estándares aseguran que los algoritmos cumplan con requisitos rigurosos de seguridad y sean adecuados para su uso en aplicaciones críticas.

Procesos como la competencia SHA-3 del NIST demuestran cómo se evalúan y seleccionan nuevos algoritmos criptográficos, sometiéndolos a años de escrutinio por parte de la comunidad criptográfica internacional.

Pruebas de Resistencia

Las funciones hash modernas son sometidas a extensas pruebas matemáticas para verificar sus propiedades de seguridad. Estas incluyen análisis de difusión, resistencia a colisiones, y pruebas de sensibilidad a cambios mínimos en la entrada.

Además de las pruebas formales, los algoritmos son puestos a prueba mediante concursos públicos donde los investigadores intentan encontrar vulnerabilidades. Sólo los algoritmos que resisten estos desafíos son considerados aptos para uso general.

El Futuro de las Funciones Hash

Preparación para la Computación Cuántica

La llegada de la computación cuántica presenta nuevos desafíos para la criptografía actual. Se cree que las computadoras cuánticas podrían romper muchos algoritmos criptográficos actuales usando el algoritmo de Grover o el de Shor.

En respuesta, se están desarrollando algoritmos post-cuánticos, incluyendo funciones hash resistentes a ataques cuánticos. El NIST ya está en proceso de estandarizar algoritmos criptográficos post-cuánticos que podrían reemplazar a los actuales en el futuro.

Evolución de los Requisitos de Seguridad

A medida que aumenta el poder computencial disponible y se descubren nuevas técnicas de análisis, los requisitos para las funciones hash se vuelven más exigentes. Longitudes de hash más grandes, estructuras más complejas y propiedades de seguridad adicionales están siendo incorporadas en los nuevos diseños.

Esta evolución constante es necesaria para mantener el ritmo de las amenazas emergentes y garantizar la seguridad de los sistemas digitales en el futuro. En la tercera parte de este artículo, exploraremos casos de estudio prácticos, implementaciones concretas y las mejores prácticas para utilizar funciones hash en diversos escenarios.

Casos Prácticos de Implementación de Funciones Hash

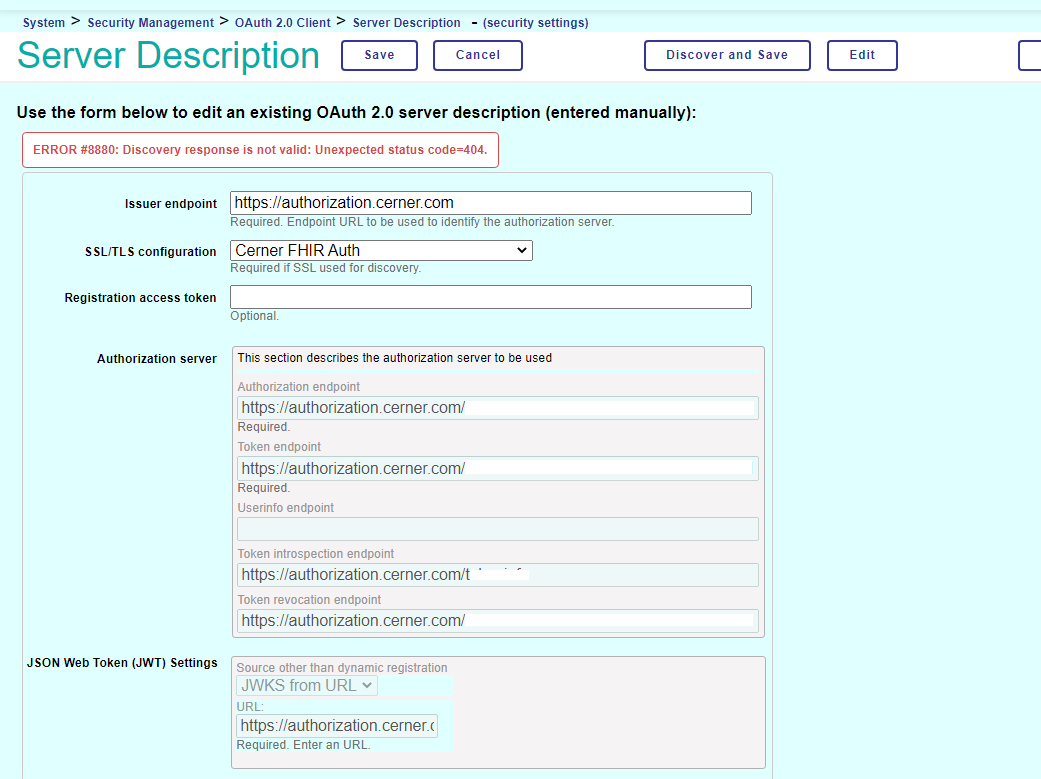

Uso en Sistemas de Autenticación

En los sistemas de autenticación modernos, las funciones hash desempeñan un papel fundamental. Un diseño típico almacena solo el hash de la contraseña junto con una sal única para cada usuario. Durante el proceso de login, el sistema aplica la misma función hash a la contraseña ingresada (combinada con la sal almacenada) y compara el resultado con el hash guardado.

Buenas prácticas incluyen:

- Utilizar algoritmos específicos para contraseñas como Argon2, bcrypt o PBKDF2

- Generar sales únicas de al menos 16 bytes por usuario

- Implementar parámetros de trabajo adecuados para ralentizar el hashing

- Actualizar periódicamente los hashes cuando se incrementan los parámetros de seguridad

Verificación de Integridad en Descargas

Cuando descargas software importante, los sitios confiables suelen proporcionar hashes (normalmente SHA-256) para verificar la autenticidad del archivo. Los usuarios pueden calcular el hash del archivo descargado y compararlo con el publicado oficialmente.

Para implementar esto:

- Elige un algoritmo hash resistente como SHA-256 o SHA-3

- Calcula el hash del archivo con herramientas como sha256sum

- Usa canales autenticados para distribuir los hashes (por ejemplo, HTTPS + firma digital)

- Proporciona hashes para todos los componentes críticos del sistema

Implementaciones en Bases de Datos

Almacenamiento Seguro de Datos Sensibles

Las bases de datos suelen contener información sensible que, si se ve comprometida, podría ser catastrófica. Las funciones hash permiten almacenar identificadores únicos sin revelar la información original. Por ejemplo, en lugar de guardar números de tarjetas de crédito, se pueden almacenar hashes como referencia.

Consideraciones clave:

- Usar hashes con sal cuando sea necesario comparar valores posteriormente

- Implementar HMAC (Hash-based Message Authentication Code) cuando se requiera verificación de origen

- Considerar funciones de hash determinísticas para valores que necesiten ser buscados

- Evitar hashes para datos que necesiten ser recuperados en su forma original

Benchmarking y Selección de Algoritmos

Criterios para Elegir una Función Hash

Seleccionar el algoritmo hash adecuado requiere considerar múltiples factores:

| Criterio | Consideración |

|---|---|

| Seguridad | Resistencia comprobada a colisiones y ataques |

| Rendimiento | Tiempo de cálculo para el caso de uso específico |

| Compatibilidad | Soporte en plataformas y lenguajes necesarios |

| Estándares | Cumplimiento con normativas relevantes para la industria |

| Flexibilidad | Posibilidad de ajustar parámetros de seguridad |

Comparativa de Algoritmos Modernos

Análisis de las opciones más seguras actualmente:

- SHA-3: El estándar más reciente del NIST, excelente seguridad pero menor adopción

- BLAKE3: Alto rendimiento con seguridad comparable a SHA-3

- Argon2: Especializado para contraseñas, resistente a hardware especializado

- Bcrypt: Probado durante años para almacenamiento de contraseñas

- PBKDF2: Ampliamente compatible pero menos seguro que Argon2

Errores Comunes y Cómo Evitarlos

Fallas de Implementación Frecuentes

Muchas vulnerabilidades de seguridad no provienen de los algoritmos en sí, sino de implementaciones defectuosas:

- Uso de algoritmos obsoletos: MD5 y SHA-1 aún aparecen en sistemas heredados

- Falta de sal: Hashear contraseñas sin sal las hace vulnerables a tablas arcoíris

- Iteraciones insuficientes: En PBKDF2 o bcrypt, pocas iteraciones facilitan ataques

- Longitud de sal inadecuada: Sales demasiado cortas reducen significativamente la seguridad

- Reutilización de sales: La misma sal para múltiples usuarios anula sus beneficios

Herramientas y Bibliotecas Recomendadas

Para Desarrollo de Software

Implementaciones confiables en diversos lenguajes:

- Python: Módulos hashlib (SHA, SHA3) y passlib (Argon2, bcrypt)

- Java: Bouncy Castle y las clases MessageDigest/SecureRandom

- JavaScript: Bibliotecas como crypto-js y las Web Crypto APIs

- C/C++: OpenSSL, libsodium (para Argon2) y Crypto++

Utilidades de Línea de Comando

Herramientas para administradores de sistemas:

- sha256sum/sha512sum: Para calcular y verificar hashes en Linux

- OpenSSL: Proporciona múltiples funciones hash mediante comandos

- hashcat: Para pruebas de seguridad y recuperación de contraseñas

El Futuro de la Seguridad con Funciones Hash

Tendencias Emergentes

El panorama de las funciones hash continúa evolucionando:

- Hash seguro contra memoria: Algoritmos como Argon2 son resistentes a ataques con hardware especializado

- Hashing homomórfico: Investigación en funciones que permitan operaciones sobre datos hasheados

- Resistencia cuántica: Nuevos algoritmos preparados para la era de la computación cuántica

- Autenticación sin contraseña: Combinación de hash con otros métodos para eliminar contraseñas

Conclusión

Las funciones hash son componentes esenciales en la seguridad informática moderna, con aplicaciones que van desde la protección de contraseñas hasta la integridad de sistemas distribuidos como blockchain. Sin embargo, su correcta implementación requiere entender profundamente sus propiedades y limitaciones.

Al seleccionar y usar funciones hash, los desarrolladores y administradores deben considerar cuidadosamente los requisitos de seguridad específicos, el contexto de aplicación y las mejores prácticas actuales. La seguridad no es un producto, sino un proceso continuo que requiere actualización constante ante nuevas amenazas y vulnerabilidades descubiertas.

Con el rápido avance de la tecnología, especialmente en computación cuántica, el campo de las funciones hash seguirá evolucionando, ofreciendo nuevos desafíos y oportunidades para proteger nuestros sistemas digitales en las próximas décadas.

Comments