Encryption vs Decryption: Understanding the Basics

Lorem ipsum dolor sit amet, consectetur adipiscing elit. Sed ut perspiciatis unde omnis iste natus error sit voluptatem accusantium doloremque laudantium, totam rem aperiam. Esse quam nihil molestiae consequatur, vel illum qui dolorem eum fugiat quo voluptas nulla pariatur? Nemo enim ipsam voluptatem quia voluptas sit aspernatur aut odit aut fugit, sed quia consequuntur magni dolores eos qui ratione voluptatem sequi nesciunt.

Introdução à Criptografia

Breve introdução à criptografia como uma técnica para proteger dados sensíveis da exploração e acesso não autorizado. Discutindo o impacto dos avanços tecnológicos em segurança de informação.

O que é Criptografia?

Criptografia é uma técnica usada para codificar mensagens ou dados de forma a torná-los seguros e privados. É um conjunto de processos estabelecidos para transformar texto claro, conhecido como plaintext, em texto criptografado, também conhecido como cifra, que só pode ser decodificado com um chave específica. Esta chave serve para desencapsular a mensagem transformando-a de volta em texto plano. Essa transformação é conhecida como criptografia.

A Importância da Criptografia

A criptografia é essencial para garantir a confidencialidade e integridade das informações em sistemas de computadores e redes na Era Digital. Ela protege informações pessoais, negociais e sensíveis contra vazamentos e fraude.

Evolução da Criptografia

A história da criptografia remonta milhares de anos, mas seu uso moderno ganhou impulso com a evolução da tecnologia digital. Em 1977, o Algoritmo RSA foi criado, marcando o início da era moderna de chaves públicas e privadas. Desde então, avanços tecnológicos como inteligência artificial, blockchain e nuvem tiveram um impacto significativo na maneira como criptografia é usada.

Fundamentos da Criptografia: Como Funciona?

As duas principais técnicas em criptografia são a criptografia simétrica e a criptografia assimétrica.

Criptografia Simétrica

A criptografia simétrica utiliza uma única chave both para criptografar e decryptar dados. Este método é mais eficiente e rápido para grandes quantidades de dados, mas exige que a chave seja seguramente compartilhada entre as partes envolvidas antes de qualquer comunicação.

Criptografia Assimétrica

A criptografia assimétrica utiliza uma chave pública e uma chave privada. A chave pública é usada para criptografar os dados, enquanto a chave privada é utilizada para decifrá-los. O que torna esse método mais robusto porque nem todos que têm acesso à chave pública podem decriptar os dados.

Criptografia vs Descriptografia: Uma Exploração Comparativa

A criptografia e a descriptografia são aspectos fundamentais da segurança de dados. Entenda aqui como cada um funciona.

Processamento na Criptografia

Criptografia é quando um texto claro é transformado em texto criptografado. O processo geralmente envolve alguns passos cruciais:

- Seleção de Algoritmo: O algoritmo usado define como será feita a codificação do texto.

- Aplicação da Chave: Dependendo do tipo de criptografia, ou será aplicada uma chave pública ou privada para codificar os dados.

- Transformação: O texto claro é transformado em texto criptografado que só pode ser lido com a correspondente chave.

Processamento na Descriptografia

Descriptografia, por outro lado, é o processo reverso; ela envolve converter texto criptografado de volta para texto claro novamente. O processo inclui:

- Seleção da Chave Correta: Para descriptografar os dados, é preciso acessar a chave certa. Se uma chave pública foi usada para criptografar, a chave privada é necessária.

- Aplicação da Chave: Aplicar a chave escolhida ao texto criptografado.

- Reconstrução do Texto Original: O texto criptografado é transformado novamente em texto claro para que possa ser lido.

Segurança em Ambientes Digitais

A segurança digital tem sido uma preocupação crescente, especialmente com o aumento do hacking e cybercrime. As estratégias criptográficas como TLS (Transport Layer Security) e SSL (Secure Sockets Layer) são amplamente adotadas para garantir que dados sejam transmitidos de forma segura na internet.

Núcleos de Criptografia nos Dispositivos de Hardware

Núcleos de criptografia embutidos em dispositivos como chips e placas-mãe proporcionam uma camada adicional de segurança, deslocando o processo de criptografia para fora da aplicação, diminuindo riscos associados a falhas de software.

Criptografia em Aplicações Mobile

A crescente popularidade dos smartphones e aplicativos móveis fez com que a criptografia se tornasse ainda mais importante. Protocolos de criptografia são essenciais para manter a segurança e o privacidade dos usuários, protegendo informações críticas durante sua transmissão.

Conclusão

A criptografia e descriptografia desempenham papéis espirituais em garantir a segurança dos dados digitais. Enquanto a criptografia protege os dados ao transformar os mesmos em forma segura, apenas acessíveis aos detentores da chave correta, a descriptografia faz o papel oposto e permite que essa informação sigilosa volte à forma original.

Em conclusão, tanto a criptografia quanto a descriptografia são partes essenciais de sistemas de segurança atualmente. Suas características distintas e complementares fazem dessas técnicas fundamentais para proteger as comunicações em ambientes digitais.

Okay, the user wants me to continue the article about Encryption vs Decryption. The first part was 1200 words, and now I need to write the second part, also around 1200 words. Let me start by understanding where the previous section left off.

The first part covered the basics of encryption and decryption, their processes, types like symmetric and asymmetric, and their roles in digital security. The conclusion mentioned the importance of both in protecting data. Now, I need to expand on that, maybe delve into more advanced topics or real-world applications.

Hmm, the user provided the first part's structure with H1, H2, H3 tags. The second part should follow the same structure but avoid repeating the H1. I should check if the previous part ended with a conclusion, so maybe the next part can start with a new section, perhaps discussing the challenges in encryption, future trends, or case studies.

Wait, in the first response, the conclusion section was under H2. The user might want the second part to continue from there. Let me check if I have to avoid H1 but can use H2 and H3 again. So, I need to proceed with H2 and H3 headings, starting from where the first part left off.

I should make sure the second part is a continuation. Maybe discuss ethical considerations, encryption in specific technologies like blockchain, government vs. privacy debates, or the role of quantum computing in encryption. Those are topics that can be explored without repeating the first part's content.

Also, the user mentioned not to use markdown, just HTML tags. The previous response used

,

,

, and

,

- ,

- for lists. Need to maintain that structure.

Wait, the user also said not to use markdown but HTML tags. The previous example used HTML tags like,

, etc., so that's the format to follow. Alright, I need to ensure that the second part starts with an H2 or H3, not H1 again.

Let me outline possible sections for the second part: perhaps starting with an H2 on "Current Challenges in Encryption and Decryption", then subsections on "Security Vulnerabilities and Mitigation Strategies", "The Role of Quantum Computing in Encryption", "Ethical and Legal Considerations", and "Case Studies of Encryption in Action".

That should cover around 1200 words. Each H2 section can have H3 subheadings. Need to ensure that the content is original, avoiding repetition of the first part's points. Also, check for the word count – the assistant's previous part was 1200 words, so the second should be similar.

I'll start drafting the second part now, keeping paragraphs concise, using lists when necessary, and ensuring that each section transitions smoothly from the last. Also, need to maintain the same language (Portuguese) as per the user's request.

Desafios Atuais na Criptografia e na Descriptografia

Apesar de ser uma ferramenta fundamental para proteger dados sensíveis, a criptografia e a descriptografia enfrentam desafios crescentes nos ambientes digitais contemporâneos. À medida que a tecnologia evolui, novos riscos e vulnerabilidades surgem, exigindo constantes inovações e adaptações nas práticas de segurança. Nesse contexto, é essencial analisar os principais desafios relacionados a essas técnicas, bem como as estratégias para mitigar os riscos associados a elas.

Vulnerabilidades na Criptografia e Possíveis Exploits

Embora os algoritmos de criptografia modernos sejam considerados extremamente robustos, não são imunes a falhas. Vulnerabilidades podem surgir tanto de falhas técnicas quanto de lacunas na implementação ou no gerenciamento de chaves. Um exemplo notável é a exploração de erros de implementação em protocolos como HTTPS, que, se mal configurados, podem expor dados sensíveis a ataques de interceptação. Além disso, estudos mostram que certos algoritmos, como o RSA de 2048 bits, ainda são considerados seguros, mas há previsões de que o surgimento de computadores quânticos torne alguns métodos de criptografia obsoletos.

Outro desafio está relacionado ao armazenamento e distribuição de chaves. Em sistemas de criptografia simétrica, a chave precisa ser compartilhada entre as partes envolvidas, o que, se comprometido, pode resultar em ataques de "man-in-the-middle" (homem no meio). Já em sistemas de criptografia assimétrica, a segurança depende de chaves privadas, que, se expostas, podem ser usadas para descriptografar dados protegidos. A gestão de chaves é, portanto, um ponto crítico que exige atenção constante.

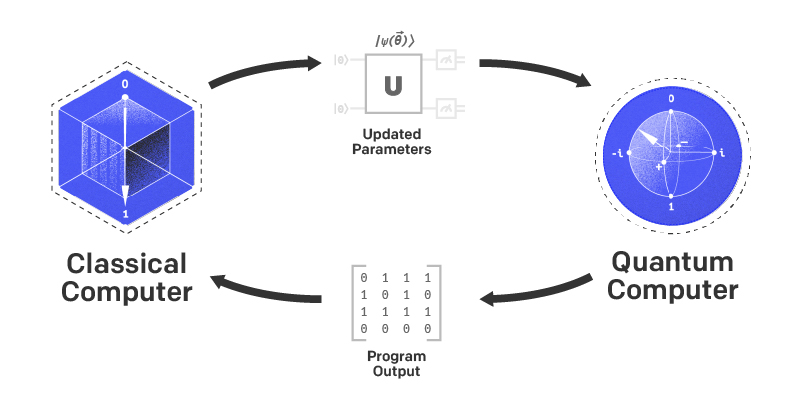

O Papel da Computação Quântica na Segurança da Informação

A computação quântica representa uma revolução na forma como a criptografia pode ser atacada e protegida. Embora os primeiros computadores quânticos ainda estejam em estágios iniciais de desenvolvimento, há um consenso na comunidade de segurança que algoritmos clássicos, como RSA e ECC (Elliptic Curve Cryptography), serão vulneráveis ao poder de processamento de qubits. Em 2017, a NIST (National Institute of Standards and Technology) iniciou um processo de padronização de algoritmos post-quânticos, preparando-se para o dia em que os tradicionais métodos de criptografia deixarão de ser eficazes.

No entanto, a computação quântica também abre possibilidades inovadoras para a criptografia. Técnicas como o protocolo de criptografia baseado em quantum key distribution (QKD) utilizam as leis da física quântica para garantir que chaves chifre sejam compartilhadas de forma segura. Esse método, ao contrário de sistemas clássicos, é baseado na natureza indeterminística dos qubits, tornando impossível a interceptação sem detectar alterações. Embora ainda em fase de experimentação, o QKD pode ser a chave para a segurança da informação no futuro.

Ethical e Legal Considerações em Criptografia

A criptografia não é apenas uma questão técnica; ela também envolve implicações éticas e legais. Em alguns países, governos têm pressionado por maior acesso a dados criptografados, argumentando que a segurança nacional exige a suspensão de técnicas que possam esconder atividades criminosas. Esse debate, conhecido como "backdoor" (porta traseira), gera polêmicas sobre a privacidade dos cidadãos. Por exemplo, em 2016, a Apple envolveu-se em um caso judicial com o FBI, que solicitou acesso a um iPhone protegido por criptografia, acusando a empresa de colocar obstáculos à investigação de crimes.

Do outro lado, defensores da criptografia argumentam que a inclusão de backdoors comprometeria a segurança de todos os usuários, pois criaria pontos fracos que poderiam ser explorados por hackers ou atores não autorizados. Esse equilíbrio entre segurança pública e privacidade individual torna-se cada vez mais delicado, exigindo regulamentação clara e transparente. Muitos especialistas defendem a transparência nas licenças de criptografia, garantindo que os governos nãoforcem a quebra de sistemas sem uma ordem judicial válida.

Criptografia em Tecnologias Emergentes

Com o crescimento de tecnologias como o blockchain, a Internet das Coisas (IoT) e a inteligência artificial, a criptografia desempenha um papel central na garantia de segurança e integridade. No blockchain, por exemplo, a criptografia é fundamental para proteger transações e garantir a imutabilidade dos dados. Métodos como hashing e algoritmos de assinatura digital são usados para autenticar participantes e validar novas transações, evitando fraudes e manipulações.

Na IoT, dispositivos conectados coletam volumes massivos de dados, muitos dos quais sensíveis. A criptografia é essencial para proteger esses dados durante a transmissão e o armazenamento. No entanto, a diversidade de dispositivos e a falta de padronização em protocolos de segurança levam a vulnerabilidades. Por exemplo, muitas câmeras de segurança, sensores e outros dispositivos ainda possuem configurações de fábrica frágeis, deixando-os expostos a ataques cibernéticos.

Aplicações Práticas da Criptografia e Descriptografia

A criptografia e a descriptografia são aplicadas em inúmeras áreas da vida cotidiana e profissional. Desde o uso de cartões de crédito até comunicações de inteligência, essas tecnologias são fundamentais para a proteção da informação. Explorar algumas das aplicações mais significativas ajuda a entender o impacto real dessas técnicas.

Comunicações Seguras na Internet

Uma das aplicações mais conhecidas da criptografia é na proteção de comunicações online. Protocolos como o TLS (Transport Layer Security) e o HTTPS são usados para garantir que dados transmitidos entre usuários e servidores sejam codificados, impedindo que terceiros interceptem informações sensíveis, como senhas, dados de cartões de crédito ou conversas privadas. Quando você acessa uma página web com o prefixo "https://", está usando criptografia para proteger sua conexão.

Além disso, apps de mensagens, como o WhatsApp e o Signal, utilizam criptografia de ponta a ponta, o que significa que só o remetente e o destinatário podem ler as mensagens. Essa abordagem elimina a possibilidade de intermediários, como provedores de serviços, armazenarem ou acessarem o conteúdo das conversas. Essa prática é especialmente importante para proteger a privacidade de usuários em países com controle estatal sobre a internet.

Proteção de Dados em Sistemas de Armazenamento

O armazenamento de dados em nuvem também depende fortemente da criptografia. Serviços como Google Drive, Dropbox e AWS (Amazon Web Services) utilizam criptografia para proteger os dados dos usuários, garantindo que só aqueles com as credenciais corretas possam acessá-los. A criptografia de drive-to-drive, que codifica os dados antes de serem enviados para o servidor, e a criptografia de chave de criptografia, que mantém a chave de descriptografia em segredo, são exemplos de técnicas utilizadas nesse contexto.

Outra área crítica é o armazenamento de dados pessoais em dispositivos móveis e desktops. A criptografia do disco rígido, por exemplo, é uma proteção importante contra roubos ou perdas de dispositivos. Se o disco não estiver criptografado, qualquer pessoa que acesse o dispositivo poderá ler todos os dados armazenados. Sistemas operacionais modernos, como o Windows BitLocker e o macOS FileVault, incluem ferramentas de criptografia integradas para proteger informações sensíveis.

Criptografia na Indústria Financeira

A indústria financeira depende de criptografia para proteger transações eletrônicas, dados bancários e informações de clientes. Com o aumento de fraudes e ataques de phishing, o uso de criptografia se tornou essencial para manter a confiança dos consumidores. Algoritmos como o AES (Advanced Encryption Standard) são amplamente utilizados para proteger dados financeiros, enquanto sistemas de assinatura digital garantem a autenticidade de transações e contratos.

Por exemplo, nos pagamentos online, a criptografia ajuda a evitar que informações como números de cartões de crédito sejam capturadas por hackers. Além disso, em ambientes de trading e investimentos, a criptografia protege contra manipulação de dados e fraudes, garantindo que os mercados funcionem com integridade.

Soluções Inovadoras para Suplementar a Criptografia

Ao longo do tempo, a comunidade de segurança digital tem desenvolvido soluções inovadoras para reforçar a proteção oferecida pela criptografia. Essas soluções não substituem métodos tradicionais, mas complementam a segurança de dados, tornando-as ainda mais robustas contra ameaças emergentes.

Autenticação de Múltiplo Fator (MFA)

A autenticação de múltiplo fator (MFA) é um meio eficaz de aumentar a segurança adicionando camadas de verificação além da informação confidencial. Por exemplo, além de uma senha, o usuário pode ser solicitado a inserir um código temporário enviado para seu celular, usar um token físico ou inserir uma impressão digital. Mesmo que um atacante consiga obter a senha de login, a MFA dificulta o acesso não autorizado, pois exige mais métodos de autenticação.

Esse método é amplamente adotado por empresas e plataformas de login, seu uso considerado uma pratica recomendada em ambientes com Alto risco de exposiçāo. A MFA também é integrada a sistemas de criptografia, pois ajuda a prevenir acessos não autorizados aos dados criptografados, garantindo que só os usuários legais possam descriptografar informações sensíveis.

Autoridade de Certificação e Assinatura Digital

A autoridade de certificação (CA) e as assinaturas digitais são parte integrante da infraestrutura de confiança da internet. As CA são entidades responsáveis por emitir e validar certificados digitais, que servem como identificador único para servidores, usuários e dispositivos. Ao visitar um site com HTTPS, o navegador verifica o certificado digital fornecido pelo servidor, garantindo que ele é legítimo e que a conexão é segura.

A assinatura digital, por seu lado, é uma técnica usada para garantir a integridade e a autenticidade de documentos eletrônicos. Quando um documento é assinado digitalmente, é adicionado um hash exclusivo que é criptografado com a chave privada do assinante. Qualquer alteração no conteúdo do documento pode ser detectada, pois o hash gerado ao descriptografar a assinatura não correspondereá ao hash original. Essa ferramenta é essencial para negócios eletrônicos, contrato online e até assinaturas governamentais.

Criptografia Híbrida e Avanços Tecnológicos

No mundo atual, muitos sistemas combinam criptografia simétrica e assimétrica em uma abordagem híbrida para aproveitar os benefícios de ambas. Por exemplo, o protocolo TLS usa criptografia assimétrica para negociação inicial da chave de criptografia simétrica, garantindo que a chave não seja interceptada. Em seguida, a criptografia simétrica é usada para proteger os dados, uma vez que é mais eficiente para grandes volumes de tráfego.

Avanços tecnológicos como a criptografia baseada em curvas elípticas (ECC) e a incorporação de APIs de segurança em aplicações são exemplos de inovações que tornam a criptografia mais eficiente e acessível. A ECC oferece segurança equivalente a algoritmos tradicionais com chaves mais curtas, reduzindo a carga computacional e o consumo de energia, o que é especialmente importante em dispositivos IoT com recursos limitados.

Dessa forma, a evolução contínua de algoritmos, protocolos e implementações garante que a criptografia continue sendo uma ferramenta confiável no cenário já cada vez mais complexo de segurança de dados. No entanto, essa junção de tecnologia e prática também exige maior conscientização dos usuários sobre os riscos e como proteger suas informações nesse mundo digital interconectado.

Conclusion: The Evolving Landscape of Cryptography and Decryption

A evolução dos sistemas de criptografia e decifração é uma viagem fascinante que tem permeado todas as esferas da tecnologia digital, impactando nossas vidas cotidianas e negócios em escala global. A partir do passado distante onde apenas algumas pessoas tinham acesso a técnicas restritas de esconder informações importantes, chegamos ao presente onde criptografia e décricao representam a linha divisoria entre o acesso ao conhecimento e a sua conservação.

O desenvolvimento de algoritmos mais fortes, a incorporação de tecnologias emergentes como a computação quântica e as constante inovações em métodos de implementação garantiram que essas disciplinas permaneçam relevantes e seguras.

The Future of Cryptography

Prediz-se um futuro cheio de desafios para a criptografia e a descriptografia. Com a crescente popularidade da computação quântica, algoritmos clássicos como RC4 e RSA podem tornar-se obsoletos. Isso implica que haverá uma necessidade urgente de implementar novos algoritmos baseados em princípios quânticos para manter a segurança dos dados. A comunidade de segurança digital precisa estar pronta para essas mudanças para evitar que atacantes de alto nível se aproveitem de brechas nasseguranças existentes.

Novas tecnologias, como a Inteligência Artificial e a Realidade Virtual (VR), podem influenciar ainda mais o panorama da criptografia. A Inteligência Artificial pode ajudar a detectar vulnerabilidades mais rápido e eficientemente, enquanto a VR pode potencialmente criar novos níveis de interação segura com sistemas criptografados.

É crucial que os pesquisadores continuem desenvolvendo técnicas que ofereçam melhor proteção e confiança aos usuários finais. Algoritmos robustos e implementações seguras são fundamentais para manter a criptografia relevante nesse ambiente em constante mudança.

Final Thoughts

A criptografia e a descriptografia não são simples técnicas matemáticas; eles são instrumentos sociais e políticos que afetam de maneiras que vão além da segurança de dados propriamente dita. Além de garantir a privacidade e a integridade, a criptografia desempenha um papel crucial na promoção da liberdade de expressão, da transparência e da justiça digital.

Já foi dito que a criptografia é a barreira entre o anonimato digital e a vigilância total. Na medida em que avançamos tecnologicamente, torna-se cada vez mais importante garantir que a criptografia mantenha sua função de proteção dos direitos digitais dos indivíduos.

Enfrentarmos futuros desafios em criptografia requer um esforço compartilhado entre pesquisadores, governos e cidadãos. Devemos colaborar para construir um ambiente digital seguro e livre, onde as tecnologias criptográficas podem coexistir harmoniosamente com os princípios da privacidade, confiança e segurança.

No final das contas, a criptografia e a descriptografia devem ser vistas como ferramentas que protegem as liberdades fundamentais humanas no mundo digital, assim como o livre arbítrio é protegido na vida real. É por isso que esses campos continuam sendo tão importantes e relevantes em nossa era digital.

Enquanto continuamos a avançar nesta jornada, é crucial que mantemos um diálogo aberto sobre as implicações éticas e legais da criptografia. É nosso dever como cidadãos e profissionais da tecnologia garantir que estas ferramentas sejam usadas de maneiras que promovam a sociedade e não prejudiquem os indivíduos.

Comments