Encryption vs Decryption : Comprendre les Fondamentaux

Introduction

Dans un monde de plus en plus numérique, la sécurité des données est devenue une préoccupation majeure pour les particuliers et les entreprises. L’encryption et la décryption sont deux processus essentiels pour protéger les informations sensibles contre les accès non autorisés. Bien que ces termes soient souvent utilisés ensemble, ils jouent des rôles opposés dans le domaine de la cybersécurité. Cet article explore les différences entre l’encryption et la décryption, leur fonctionnement et leur importance dans la protection des données.

Qu'est-ce que l'Encryption ?

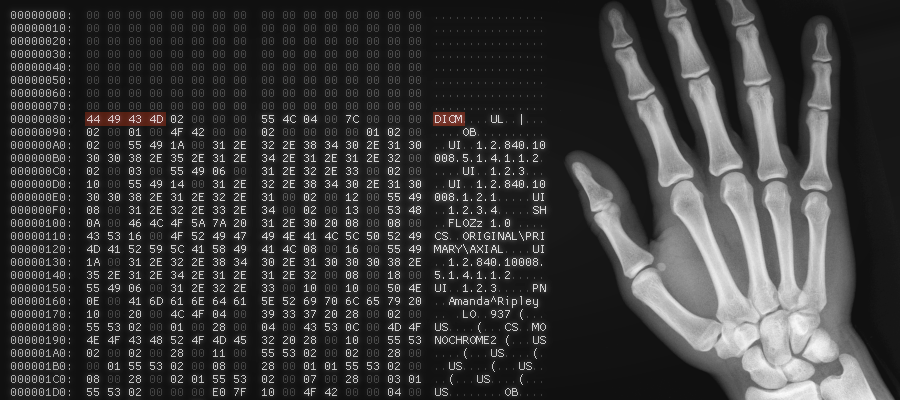

L'encryption, ou chiffrement, est le processus de conversion des données en un format illisible, appelé texte chiffré, afin de les protéger contre les accès non autorisés. Ce processus utilise des algorithmes mathématiques complexes et des clés de chiffrement pour transformer les informations originales en une forme sécurisée. Seules les personnes disposant de la clé de déchiffrement appropriée peuvent ensuite reconvertir ces données dans leur format d'origine.

Comment Fonctionne l'Encryption ?

L’encryption repose sur deux techniques principales : le chiffrement symétrique et le chiffrement asymétrique.

Chiffrement Symétrique

Dans cette méthode, une seule clé est utilisée à la fois pour chiffrer et déchiffrer les données. C'est un processus rapide et efficace, idéal pour le chiffrement de grandes quantités de données. Cependant, le principal inconvénient est que la clé doit être partagée entre les parties communicantes, ce qui peut présenter un risque de sécurité si elle est interceptée.

Chiffrement Asymétrique

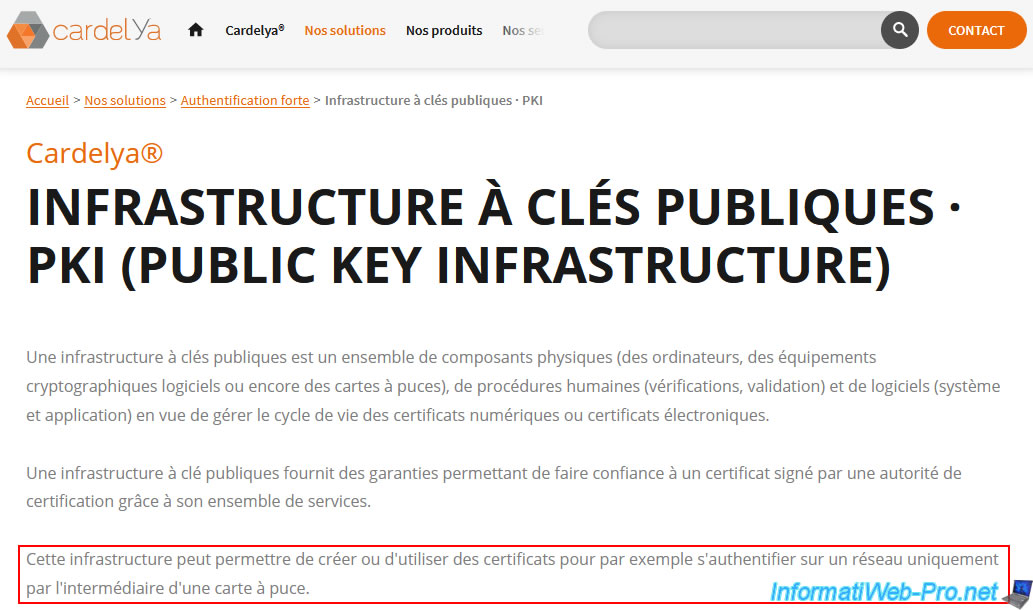

Également appelé chiffrement à clé publique, cette technique utilise une paire de clés : une clé publique pour chiffrer les données et une clé privée pour les déchiffrer. Bien que plus sécurisé, ce processus est plus lent que le chiffrement symétrique. Il est souvent utilisé pour sécuriser les communications sur Internet, comme les transactions bancaires en ligne.

Qu'est-ce que la Décryption ?

La décryption, ou déchiffrement, est le processus inverse de l’encryption. Elle consiste à convertir les données chiffrées en leur format original à l'aide d'une clé de déchiffrement. Sans cette clé, il est extrêmement difficile, voire impossible, de déchiffrer les données, garantissant ainsi leur confidentialité.

Comment Fonctionne la Décryption ?

Le processus de décryption varie en fonction du type de chiffrement utilisé :

Décryption en Chiffrement Symétrique

La même clé utilisée pour chiffrer les données est nécessaire pour les déchiffrer. Les algorithmes courants incluent AES (Advanced Encryption Standard) et DES (Data Encryption Standard).

Décryption en Chiffrement Asymétrique

Seule la clé privée correspondant à la clé publique utilisée pour le chiffrement peut décrypter les données. Les schémas cryptographiques comme RSA (Rivest-Shamir-Adleman) et ECC (Elliptic Curve Cryptography) sont largement utilisés.

Pourquoi l'Encryption et la Décryption sont-elles Importantes ?

La protection des données est cruciale dans de nombreux domaines, notamment :

- Confidentialité : Empêche les regards indiscrets d’accéder aux informations sensibles.

- Intégrité des données : Assure que les données n’ont pas été modifiées pendant leur transmission ou stockage.

- Authentification : Vérifie l’identité des parties impliquées dans la communication.

Exemples Concrets d'Encryption et Décryption

Communications Sécurisées

Les protocoles comme HTTPS utilisent le chiffrement pour sécuriser les échanges entre navigateurs et serveurs. Les données envoyées (mots de passe, informations bancaires) sont cryptées pour éviter les interceptions malveillantes.

Stockage des Données

Les entreprises encryptent souvent leurs bases de données pour protéger les informations clients contre les fuites ou les cyberattaques.

Conclusion de la Première Partie

L’encryption et la décryption sont indissociables dans le domaine de la cybersécurité. Alors que l’encryption protège les données en les rendant illisibles, la décryption permet aux utilisateurs autorisés d’y accéder. Ensemble, ces processus assurent la confidentialité et la sécurité des informations numériques. Dans la deuxième partie de cet article, nous approfondirons les types d’algorithmes utilisés et leurs applications pratiques.

Les Algorithmes de Chiffrement : Fonctionnement et Applications

Introduction aux Algorithmes Cryptographiques

Les algorithmes de chiffrement jouent un rôle central dans la sécurité des données. Ils déterminent la manière dont les informations sont transformées et sécurisées. Comprendre ces algorithmes permet de mieux appréhender les forces et les faiblesses des différents systèmes de cryptage.

Algorithmes Symétriques Courants

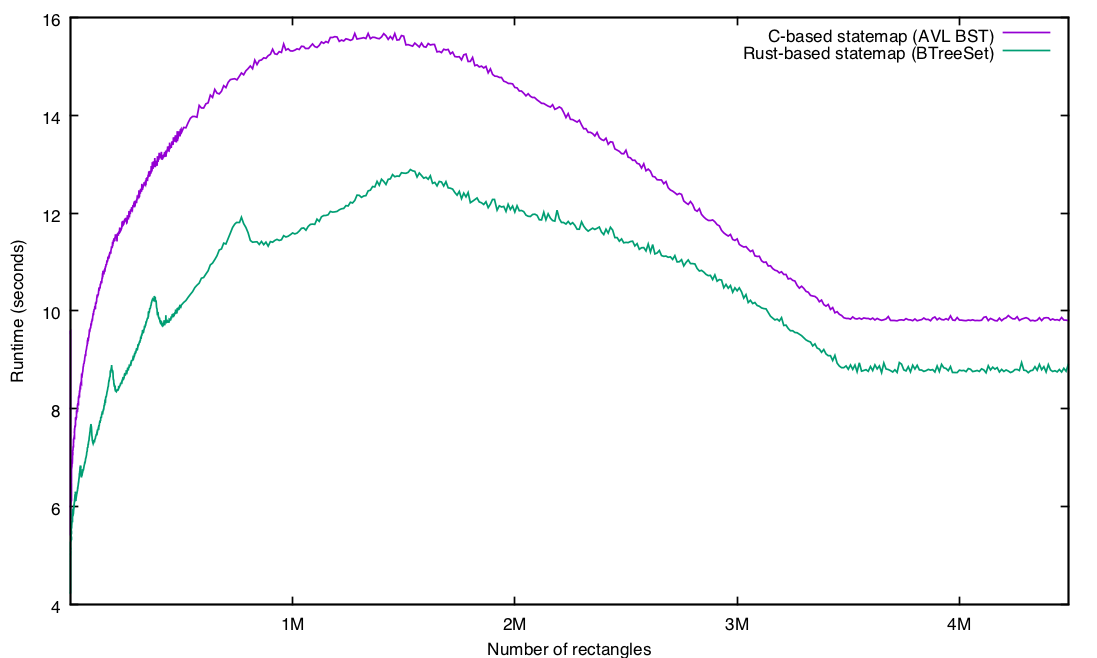

AES (Advanced Encryption Standard)

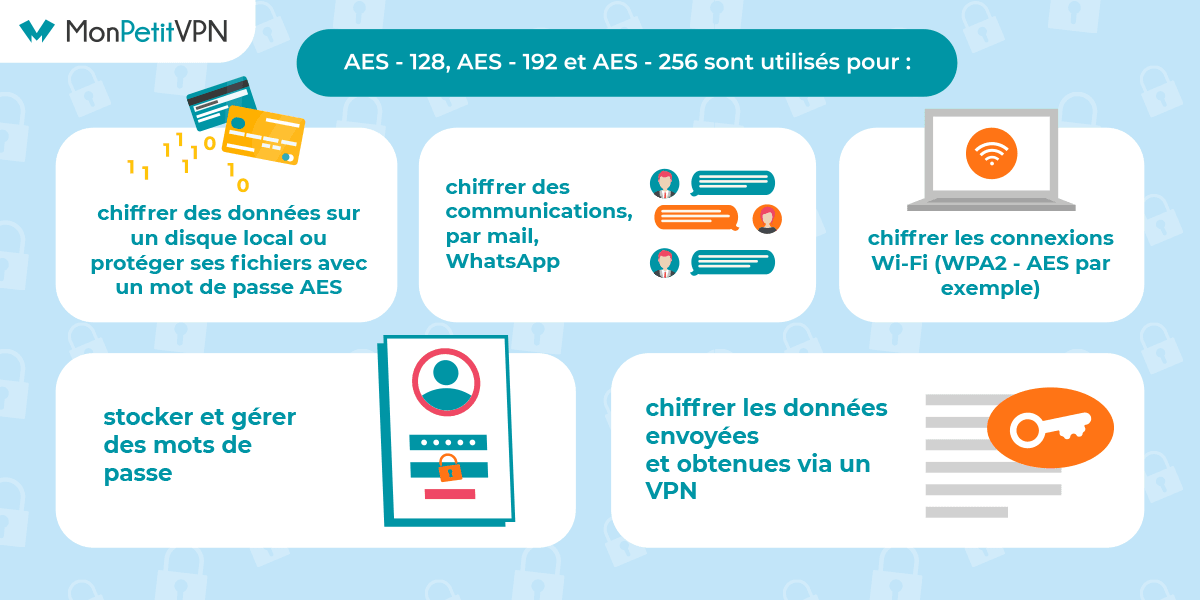

Adopté comme standard par le gouvernement américain en 2001, l'AES est un algorithme symétrique robuste utilisé dans diverses applications, des transactions bancaires aux communications militaires. Il propose trois tailles de clés : 128, 192 et 256 bits. Plus la clé est longue, plus le niveau de sécurité est élevé, bien que cela puisse affecter légèrement les performances.

DES et 3DES

Le DES (Data Encryption Standard) était autrefois largement utilisé avant d’être remplacé par l'AES en raison de sa faible longueur de clé (56 bits), le rendant vulnérable aux attaques par force brute. Le Triple DES (3DES) a été introduit comme une solution temporaire, appliquant le DES trois fois pour renforcer la sécurité. Bien que plus sûr, il reste moins efficace que l’AES.

Algorithmes Asymétriques Populaires

RSA (Rivest-Shamir-Adleman)

L’un des premiers algorithmes à clé publique, RSA repose sur la factorisation de grands nombres premiers. Il est couramment utilisé pour les signatures numériques et le chiffrement de petites données, comme les clés de session. Cependant, en raison de sa lenteur, il n'est pas adapté au chiffrement de volumes importants de données.

ECC (Elliptic Curve Cryptography)

L'ECC offre une sécurité équivalente à RSA avec des clés plus courtes, ce qui le rend plus efficace pour les appareils à ressources limitées, comme les smartphones et les objets connectés. Son adoption croissante est due à son excellente performance en matière de sécurité et d’économie de ressources.

Cryptographie Hybride : Combiner Symétrique et Asymétrique

Pour pallier les limites des deux méthodes, de nombreux systèmes utilisent une approche hybride :

- Une clé de session symétrique est générée pour chiffrer les données (rapide et efficace).

- Cette clé est ensuite chiffrée avec une clé publique asymétrique (sécurisée).

- Le destinataire utilise sa clé privée pour déchiffrer la clé de session, puis déchiffre les données.

Cette méthode combine rapidité et sécurité, comme dans le protocole TLS utilisé pour les connexions HTTPS.

Attaques et Vulnérabilités des Systèmes de Chiffrement

Attaques par Force Brute

Cette méthode consiste à essayer toutes les combinaisons possibles jusqu’à trouver la bonne clé. Bien que théoriquement efficace, elle est souvent irréaliste contre des algorithmes modernes comme l’AES-256, qui offre un nombre colossal de combinaisons possibles.

Attaques par Canal Auxiliaire

Certaines attaques exploitent des faiblesses dans l’implémentation du chiffrement plutôt que dans l’algorithme lui-même. Par exemple, l’analyse de la consommation énergétique d’un appareil peut parfois révéler des informations sur la clé utilisée.

Vulnérabilités des Algorithmes Désuets

Certains anciens protocoles, comme WEP (Wired Equivalent Privacy) pour le Wi-Fi, ont été largement compromis en raison de failles critiques. Utiliser des standards modernes et maintenir les systèmes à jour est essentiel pour éviter ce type de risque.

Applications Pratiques dans le Monde Numérique

Messagerie Sécurisée

Les applications comme Signal et WhatsApp utilisent un chiffrement de bout en bout pour protéger les conversations. Même si les serveurs des entreprises sont piratés, les messages restent illisibles sans les clés de déchiffrement stockées localement sur les appareils.

Stockage Cloud

Les services comme Dropbox et Google Drive offrent désormais des options de chiffrement côté client. Les fichiers sont cryptés avant d’être envoyés sur les serveurs, empêchant toute consultation non autorisée même en cas de fuite de données.

Blockchain et Cryptomonnaies

La technologie blockchain repose sur des principes cryptographiques avancés pour garantir la sécurité des transactions. Les cryptomonnaies comme Bitcoin utilisent des signatures numériques pour vérifier l’authenticité des échanges sans avoir besoin d’un tiers de confiance.

Limites et Défis Futurs

Menace de l’Informatique Quantique

Les ordinateurs quantiques pourraient, à terme, casser certains algorithmes actuels comme RSA en résolvant des problèmes mathématiques complexes en quelques secondes. Développer une cryptographie post-quantique est un domaine de recherche actif.

Équilibre entre Sécurité et Performance

Les algorithmes les plus sécurisés demandent davantage de puissance de calcul, ce qui peut poser problème sur les appareils mobiles ou les systèmes embarqués. Trouver le bon compromis reste un enjeu majeur.

Préparation pour la Suite

Dans la troisième et dernière partie de cet article, nous aborderons les aspects légaux du chiffrement, les enjeux du backdooring et les bonnes pratiques pour une sécurité optimale dans votre organisation ou votre usage personnel.

Enjeux Légaux, Débats et Bonnes Pratiques en Cryptographie

Le Paysage Juridique du Chiffrement

La cryptographie se trouve au cœur d'un débat mondial entre protection de la vie privée et sécurité nationale. Les gouvernements cherchent à trouver un équilibre entre la nécessité de préserver la confidentialité des citoyens et celle de lutter contre le cybercrime et le terrorisme.

Réglementations Nationales et Internationales

Différentes juridictions ont adopté des approches variées :

- L'Union Européenne, avec le RGPD, reconnaît le chiffrement comme un outil essentiel de protection des données

- Les États-Unis appliquent des restrictions à l'exportation de technologies cryptographiques depuis les années 90, bien qu'assouplies aujourd'hui

- Certains pays comme la Chine imposent des backdoors aux entreprises technologiques

Le Dilemme des Backdoors

La demande d'accès par les agences gouvernementales aux données chiffrées a créé un vif débat :

- Les forces de l'ordre argumentent que cela est nécessaire pour combattre la criminalité

- Les experts en sécurité soulignent que toute faille volontaire peut être exploitée par des acteurs malveillants

- Les entreprises technologiques se trouvent souvent prises entre ces deux exigences

Cryptographie et Droits Fondamentaux

Droit à la Vie Privée

De nombreux organismes de défense des droits numériques considèrent le chiffrement fort comme:

- Une extension naturelle du droit à la vie privée

- Une nécessité pour protéger journalistes et militants politiques

- Un rempart contre la surveillance de masse

Liberté d'Expression

Le chiffrement permet :

- La protection des sources journalistiques

- L'anonymat dans les régimes répressifs

- La sécurité des échanges pour les lanceurs d'alerte

Implémentation Pratique en Entreprise

Politique de Gestion des Clés

Pour les organisations, une bonne gestion des clés cryptographiques implique :

- Un stockage sécurisé des clés privées

- Une rotation régulière des clés

- Un contrôle d'accès rigoureux

Chiffrement des Données au Repos et en Transit

Les bonnes pratiques recommandent :

- Chiffrement complet des disques pour les appareils mobiles

- Utilisation systématique de TLS pour les communications

- Chiffrement des sauvegardes et archives

Outils Cryptographiques Grand Public

Solutions pour Particuliers

Les utilisateurs individuels peuvent protéger leurs données avec :

- Outils de messagerie sécurisée (Signal, ProtonMail)

- Gestionnaires de mots de passe chiffrés (Bitwarden, Keepass)

- Solutions de stockage chiffré (Cryptomator, VeraCrypt)

Éducation et Sensibilisation

La formation aux pratiques sécuritaires devrait couvrir :

- Reconnaissance des situations nécessitant du chiffrement

- Compréhension des indicateurs de sécurité (cadenas HTTPS)

- Bons réflexes pour la protection des clés

Perspectives d'Avenir en Cryptographie

Cryptographie Post-Quantique

La recherche se concentre sur :

- Algorithmes résistants aux ordinateurs quantiques

- Standardisation des nouveaux protocoles

- Migration progressive des systèmes existants

Authentification Sans Mot de Passe

L'évolution vers :

- Clés de sécurité matérielles

- Biométrie chiffrée localement

- Protocoles WebAuthn

Recommandations Finales

Pour les Particuliers

- Activer le chiffrement complet du disque sur tous les appareils

- Privilégier les services avec chiffrement de bout en bout

- Maintenir les logiciels à jour pour bénéficier des dernières protections

Pour les Professionnels

- Élaborer une politique de chiffrement complète

- Former régulièrement les employés aux bonnes pratiques

- Effectuer des audits de sécurité périodiques

Conclusion Générale

L'évolution rapide des technologies cryptographiques et des menaces associées crée un paysage en constante mutation. Comprendre les principes fondamentaux du chiffrement et du déchiffrement, choisir les bons algorithmes et suivre les meilleures pratiques sont des éléments clés pour protéger efficacement les données. Alors que les défis légaux et techniques vont continuer à se complexifier, une approche équilibrée combinant sécurité, respect des libertés individuelles et conformité réglementaire s'avère essentielle. La cryptographie restera sans aucun doute un pilier fondamental de notre sécurité numérique pour les décennies à venir.

Comments