El Estándar de Encriptación de Datos (DES): Un Viaje a Través de la Historia y la Tecnología

El Estándar de Encriptación de Datos, conocido popularmente como DES por sus siglas en inglés (Data Encryption Standard), ha sido un pilar fundamental en el mundo de la criptografía desde su desarrollo en la década de 1970. A pesar de que muchos expertos en seguridad lo consideran obsoleto hoy en día, su influencia ha sido significativa en el diseño de sistemas criptográficos modernos. En este artículo, exploraremos los orígenes, la evolución y las características técnicas principales del DES, así como su impacto en el ámbito de la seguridad informática.

Orígenes y Desarrollo del DES

La historia del DES se remonta a principios de la década de 1970, cuando la necesidad de un estándar nacional de encriptación se convirtió en un tema urgente en Estados Unidos. La Agencia de Seguridad Nacional (NSA) y el Instituto Nacional de Estándares y Tecnología (NIST) se involucraron en la búsqueda de un sistema que pudiera proteger la información sensible mientras se promovía su uso en el sector privado.

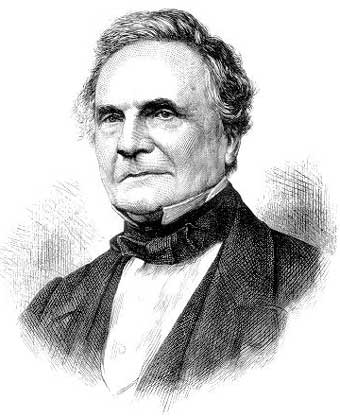

En 1973, el NIST, entonces conocido como el Instituto Nacional de Estándares (NBS), emitió una convocatoria para la creación de un algoritmo de encriptación estándar. IBM respondió con una versión mejorada de su propio algoritmo de cifrado, llamado Lucifer, desarrollado por Horst Feistel. Tras varias revisiones y ajustes realizados por la NSA, el algoritmo fue adoptado oficialmente como el Estándar de Encriptación de Datos en 1977.

Características Técnicas del DES

El DES es un algoritmo de cifrado simétrico que utiliza una clave de 56 bits para transformar bloques de texto claro en bloques de texto cifrado de igual longitud, específicamente de 64 bits. Su estructura está basada en una red de Feistel, lo que significa que el proceso de encriptación involucra múltiples rondas de sustitución y permutación.

Una de las características distintivas del DES es su proceso de ciclo iterativo, que consta de 16 rondas. En cada ronda, el texto a encriptar se divide en dos mitades, y solo una de ellas se modifica utilizando funciones de sustitución y permutación basadas en la clave. Esta mitad modificada se combina luego con la otra mitad para el siguiente ciclo. Este proceso es lo que otorga al DES su carácter robusto frente a ciertos tipos de ataques.

Función Feistel

La función Feistel utilizada en el DES opera mediante una combinación compleja de pasos que incluyen expansión, mezcla con una subclave, sustitución mediante cajas S (S-boxes) y permutación. Las S-boxes desempeñan un papel crucial, ya que son las encargadas de introducir la no linealidad en el algoritmo, complicando así los intentos de criptoanálisis por parte de atacantes.

Debilidades y Críticas

Aunque el DES fue un avance significativo en su época, no tardó en ser objeto de críticas debido a su longitud de clave relativamente corta. Con solo 56 bits, el espacio de claves posibles asciende a alrededor de 72 billones, lo que, aunque parece extenso, es susceptible a ataques de fuerza bruta con la capacidad computacional moderna.

A finales de la década de 1990, diversas organizaciones demostraron la debilidad del DES al romperlo mediante ataques de fuerza bruta en un tiempo razonable. Esto motivó a los criptógrafos a buscar alternativas más seguras. En respuesta, la comunidad adoptó el Triple DES, una variante que aplica el algoritmo tres veces para aumentar la seguridad, aunque a costa de un tiempo de procesamiento más largo.

El Legado del DES en la Criptografía Moderna

A pesar de sus limitaciones, el DES dejó un legado duradero que extendió su influencia más allá de su vida útil directa en el campo de la criptografía. Su implementación en una amplia variedad de aplicaciones, desde transacciones bancarias y comunicaciones gubernamentales hasta el surgimiento de la criptografía en el mercado comercial, aseguró su lugar en la historia de la seguridad informática.

Además, el desarrollo del DES proporcionó una valiosa base de conocimiento para la creación de estándares criptográficos posteriores, como el Estándar Avanzado de Encriptación (AES), que reemplazó al DES como estándar federal en 2001. Con AES, se introdujeron mejoras en la seguridad mediante la utilización de claves de mayor longitud y algoritmos matemáticamente más complejos.

En conclusión, aunque el DES ya no se utiliza como estándar de cifrado en la actualidad debido a sus vulnerabilidades, su contribución a la evolución de los sistemas de seguridad de la información es incuestionable. Su estructura y principios básicos siguen siendo elementos de estudio para quienes se adentran en el campo de la criptografía, marcando un hito en la protección de datos y la privacidad.

Evolución y Adaptación: Del DES al Triple DES

A medida que la capacidad de procesamiento de las computadoras aumentaba significativamente, la comunidad criptográfica comenzó a buscar maneras de reforzar la seguridad ofrecida por el DES sin tener que abandonar por completo el marco en el cual había sido construido. Una de las soluciones más prácticas y adoptadas fue el desarrollo del Triple DES (3DES), que proporcionó una forma más segura de cifrar datos al incrementar la longitud efectiva de la clave.

El Triple DES toma el algoritmo original del DES y lo aplica tres veces sobre cada bloque de datos. Específicamente, se realiza un cifrado, seguido de un descifrado, y se culmina con un cifrado nuevamente. Este proceso incrementa la longitud de la clave de manera efectiva a 168 bits, superando así la vulnerabilidad a ataques de fuerza bruta presentes en el DES original. Sin embargo, es importante mencionar que, aunque se asuma una mayor seguridad, el Triple DES también duplica el tiempo de procesamiento, lo que lo hace menos eficiente comparado con estándares posteriores como el AES.

Papel del DES en la Educación y Educación en Seguridad Informática

El DES tiene un lugar especial no solo en la historia de la criptografía sino también en la educación. A lo largo de los años, ha sido frecuentemente utilizado en clases y laboratorios académicos como ejemplo primordial de un sistema de cifrado simétrico y como una herramienta de aprendizaje acerca de los fundamentos de la criptografía. Este rol educacional continúa a medida que se explican principios como la importancia del uso de claves seguras y la aplicación de métodos de cifrado consistentes para proteger información.

Además, el DES ha sido un ejemplo ideal en la enseñanza sobre la vulnerabilidad y la seguridad informática. Al revelar las debilidades inherentes a su diseño, ha alimentado discusiones clave en torno a la importancia de permanecer a la vanguardia tecnológica para mitigar riesgos en un mundo cada vez más conectado y propenso a ciberataques.

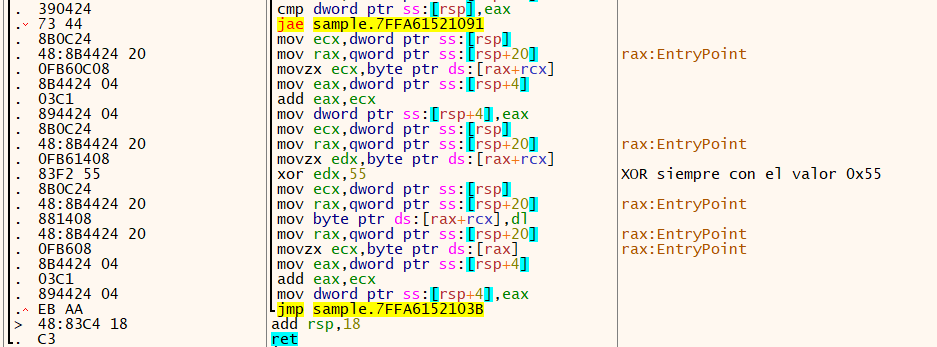

Ataques Criptográficos Contra el DES

El estudio de los múltiples ataques criptográficos que se pueden utilizar contra DES resalta la importancia de robustecer los sistemas de seguridad. Algunos de los ataques conocidos incluyen el criptoanálisis diferencial y el criptoanálisis lineal, técnicas que se aprovechan de las debilidades en el diseño de bloc de cifrado para deducir la clave o romper el cifrado.

El criptoanálisis diferencial, por ejemplo, estudia cómo difieren las salidas del algoritmo ante entradas ligeramente diferentes para revelar información acerca de la clave. Mientras tanto, el criptoanálisis lineal busca relaciones lineales aproximadas entre las entradas y las salidas del cifrado, lo que podría facilitar descifrar el texto encriptado sin conocerse la clave. Estos métodos, combinados con la creciente capacidad computacional para llevar a cabo ataques de fuerza bruta, explicaron en gran medida la transición hacia técnicas de cifrado más avanzadas.

El DES en el Contexto Moderno

Si bien el DES ya no se considera seguro para proteger información sensible frente a las capacidades actuales de procesamiento, su influencia no debe subestimarse. Sirvió como un catalizador para el desarrollo de sistemas más avanzados y fomentó una era de innovación y colaboración en el campo de la criptografía y la seguridad informática.

En la actualidad, los algoritmos más robustos como el AES, que ofrece claves de 128, 192 y 256 bits, han reemplazado efectivamente al DES, pero este último sigue siendo un ejemplo clásico estudiado para comprender los conceptos esenciales de la criptografía de clave simétrica.

Retiro Progresivo y Futuro

El uso del DES ha sido de forma gradual eliminado, o "retirado", en favor de sistemas más sofisticados que se mantienen seguros frente a las capacidades computacionales modernas y las intrincadas técnicas de criptoanálisis. Este retiro progresivo se refleja en la movida de instituciones y servicios de mover sus métodos de cifrado hacia soluciones que integren AES u otras formas avanzadas de criptografía.

De cara al futuro, la criptografía sigue evolucionando, anticipando la llegada de la computación cuántica y el eventual desarrollo de algoritmos post-cuánticos que serán necesarios para mantener la confidencialidad y la seguridad en la era digital venidera. La historia del DES es un recordatorio de que la tecnología debe evolucionar continuamente para mantenerse frente a los desafíos emergentes en ciberseguridad.

En resumen, mientras el DES ya no posee la capacidad para proteger datos sensibles en el entorno actual, su legado y el salto en la comprensión tecnológica que representó continúan influyendo en el diseño de nuevas estrategias de protección de datos. Su estudio sigue siendo pertinente en el ámbito educativo y proporciona una valiosa comprensión de las fortalezas, limitaciones y la importancia de la innovación constante en criptografía y seguridad informática.

Impacto del DES en la Cultura de Estándares Criptográficos

El legado del Estándar de Encriptación de Datos (DES) va más allá de su uso y aplicación inmediata en el cifrado de información. Uno de sus impactos más significativos fue el establecimiento de prácticas para la adopción de estándares en toda la industria de la criptografía. Antes de DES, la criptografía estaba principalmente confinada a instituciones gubernamentales y militares. Sin embargo, gracias a su implementación, se propagó un marco que permitía la estandarización de técnicas criptográficas para industrias en rápida digitalización como las finanzas y las telecomunicaciones.

Este impulso hacia la estandarización ayudó a organizaciones a nivel internacional a confiar y adoptar tecnologías de encriptación para proteger sus datos. DES no solo proporcionó una base sobre la cual construir capas de seguridad, sino que también mostró la importancia de tener estándares abiertos que permitieran la revisión crítica y el mejoramiento continuo por parte de la comunidad global de criptógrafos.

Procesos Reguladores y Evaluación Crítica

El proceso de adopción y eventual retiro de DES subrayó la necesidad de procesos regulatorios y de evaluación continua para cualquier estándar criptográfico. Este enfoque fue central para la elección del Advanced Encryption Standard (AES) como sucesor del DES. La selección de AES involucró un concurso internacional que invitó a algunos de los mejores criptógrafos del mundo a presentar y evaluar algoritmos propuestos, asegurando así que el próximo estándar ofreciera resistencia ante el creciente poder computacional y una gama más amplia de ataques potenciales.

El éxito de este concurso, que culminó en la elección del Rijndael como AES en 2001, demostró que la apertura y la colaboración internacional son cruciales al enfrentar desafíos de seguridad informática a nivel mundial. Este proceso reflejó y mejoró el modelo establecido inicialmente por el DES, incorporando críticas y aprendizajes a lo largo del camino.

Reflexiones Sobre la Configuración de Clave y Seguridad

Una de las lecciones más fundamentales aprendidas a partir de las limitaciones del DES radica en la vital importancia de la longitud de las claves de cifrado. A medida que las capacidades de procesamiento computacional se desarrollaron, se hizo evidente que las longitudes de clave más cortas eran insuficientes para proteger datos frente a ataques de fuerza bruta. Este entendimiento fue crucial en el diseño de sistemas modernos que ahora utilizan tamaños de clave significativamente mayores.

La adopción de AES, que ofrece opciones de clave de 128, 192 y 256 bits, representa una evolución directamente ligada a este entendimiento. Además, motivó a las organizaciones a reevaluar sus estrategias de gestión de claves, asegurando que las claves se mantuvieran seguras y fueran cambiadas regularmente para minimizar riesgos.

Influencias Tecnológicas y Futuras Tendencias

El camino trazado por el DES ha sentado las bases para tendencias emergentes en ciberseguridad y criptografía. En particular, ha enfatizado la importancia de mantener un equilibrio entre la seguridad y la eficiencia. Si bien DES falló en terminos de seguridad a largo plazo, mantuvo un nivel de simplicidad que facilitó su adopción generalizada.

Mirando hacia el futuro, el enfoque estará en la criptografía post-cuántica. Este campo, que busca proteger la información frente a la amenaza potencial de las computadoras cuánticas, se está desarrollando rápidamente. La comunidad criptográfica ya está trabajando en algoritmos que podrían reemplazar los métodos actuales de cifrado asimétrico, que estarían en riesgo ante el modelo de computación cuántica.

Conclusión: El Legado Duradero del DES

Aunque el DES ya no se utiliza activamente como estándar criptográfico debido a sus debilidades frente a la tecnología moderna, su impacto en el campo de la criptografía es aún palpable. Su historia ofrece lecciones valiosas en cuanto a la importancia de la estandarización, la implementación segura, y la necesidad de innovar constantemente para combatir nuevas amenazas.

El DES también destaca el carácter esencial de la colaboración internacional y la transparencia en la investigación y desarrollo de nuevos estándares de seguridad. Como tal, proporciona un caso histórico crucial que sigue alimentando debates y estudios en torno a mejores prácticas en seguridad de la información.

En la era actual, donde la privacidad y la protección de datos son más importantes que nunca, los fundamentos establecidos por DES continúan guiando a profesionales y académicos en el despliegue de algoritmos que aseguren nuestras comunicaciones e información. Así, el DES, más allá de sus limitaciones, se erige como un precursor al que debemos agradecer nuestra comprensión moderna de la encriptación y seguridad en el ámbito digital.

Comments