Confidential Computing 2025 : L'Avenir de la Sécurité des Données dans le Cloud

En 2025, le confidential computing s'impose comme la pierre angulaire de la sécurité des données dans le cloud. Cette technologie révolutionnaire protège les données sensibles pendant leur traitement actif, comblant ainsi le dernier vide de sécurité après la protection des données au repos et en transit. Avec l'essor des environnements multi-tenants et des réglementations strictes comme le GDPR, le confidential computing devient indispensable pour les entreprises cherchant à migrer vers le cloud tout en garantissant la confidentialité et l'intégrité de leurs données.

Qu'est-ce que le Confidential Computing ?

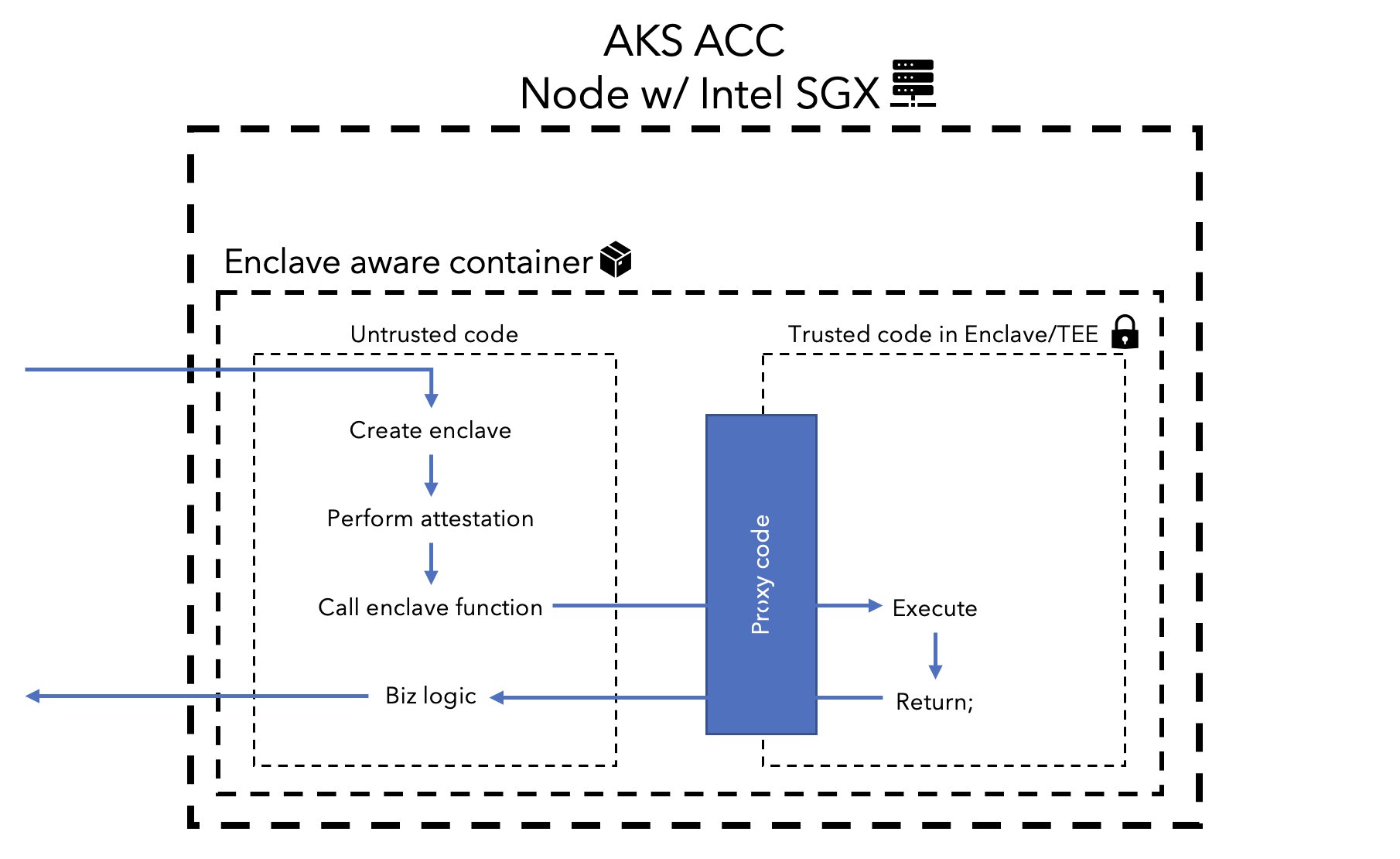

Le confidential computing est une technologie qui utilise des environnements d'exécution fiables (TEE) basés sur du matériel pour isoler les données sensibles pendant leur traitement. Ces TEE sont attestables et isolés du système hôte, rendant les données inaccessibles même aux fournisseurs de cloud ou aux administrateurs privilégiés. Cette approche complète les mesures de sécurité traditionnelles en ajoutant une couche de protection pour les données "in-use".

Définition et Standardisation

Selon le Confidential Computing Consortium (CCC), sous l'égide de la Linux Foundation, le confidential computing se définit comme des computations effectuées dans un TEE hardware-attesté, assurant la confidentialité et l'intégrité des données et du code pendant l'exécution. Des acteurs majeurs comme Microsoft (Azure), IBM, Red Hat et Fortinet implémentent cette technologie via des enclaves CPU sécurisées.

Avantages Techniques

Les avantages du confidential computing sont nombreux :

- Déchiffrement uniquement dans l'enclave : Les données sont chiffrées en dehors de l'enclave et déchiffrées uniquement à l'intérieur, protégeant ainsi contre les accès non autorisés.

- Performance et compatibilité : Cette technologie est performante et compatible avec le code existant, facilitant son adoption.

- Protection contre les menaces internes : Elle protège contre les attaques internes, les attaques side-channel et les compromissions root.

Contexte et Évolution de la Sécurité

Le confidential computing représente une évolution majeure dans le domaine de la sécurité des données. Il complète les mesures de chiffrement traditionnelles en ajoutant une couche de protection pour les données "in-use", essentielle pour les environnements cloud multi-tenants où la confiance envers le fournisseur est minimale.

Évolution de la Sécurité des Données

La sécurité des données a évolué en trois étapes principales :

- Données au repos : Chiffrement des données stockées.

- Données en transit : Chiffrement des données pendant leur transmission.

- Données en utilisation : Protection des données pendant leur traitement actif, réalisée par le confidential computing.

Réglementations et Conformité

Le confidential computing facilite la conformité avec des réglementations strictes comme le GDPR, HIPAA et PCI DSS. Il fournit une preuve d'inexposition des données et garantit l'exécution de code autorisé uniquement, réduisant ainsi les risques de non-conformité. De plus, il aide à résoudre les problèmes de "souveraineté numérique" en permettant la migration de workloads sans compromettre la protection des données.

Tendances Actuelles et Développements Récents

En 2025, le confidential computing connaît une adoption croissante, notamment dans les environnements cloud et hybrides. Les développements récents mettent l'accent sur les TEE pour workloads conteneurisés, la vérification d'intégrité via l'attestation cryptographique distante, et la protection contre les breaches multi-workloads.

Adoption dans le Cloud et les Environnements Hybrides

Le confidential computing accélère la migration vers le cloud public et hybride via le "cloudbursting sécurisé", qui permet l'extension on-premise vers le cloud pour gérer les pics de charge et les besoins en GPU. Il facilite également la création de data clean rooms pour des collaborations multi-parties sans exposition des données sensibles.

Applications dans l'IA et l'Analytics

Cette technologie est idéale pour l'IA et le machine learning sur des données sensibles, ainsi que pour les collaborations cross-party dans des industries réglementées. Elle offre un équilibre entre sécurité et performance, permettant un traitement en temps quasi réel des données.

Évolutions des Standards

Le Confidential Computing Consortium (CCC) et l'Everest Group avancent sur des standards pour le secure I/O et l'attestation. L'intégration croissante de cette technologie dans les infrastructures cloud renforce les privacy toolboxes face à l'essor de l'IA et du cloud.

Statistiques et Données Pertinentes

Bien que les sources manquent de statistiques chiffrées précises pour 2025, des rapports comme celui d'IDC notent une adoption croissante pour les workloads sensibles. Par exemple, l'analyse multi-datasets privacy-preserving devient une application clé du confidential computing. De plus, le Future of Privacy Forum (FPF) cite le NIST sur la réduction des risques d'exposition via l'isolation mémoire pour les workloads concurrents.

"Le confidential computing positionne 2025 comme un pivot pour un cloud 'zero-trust' sécurisé, boostant l'innovation en IA tout en préservant la confidentialité des données."

Cette technologie est en train de transformer la manière dont les entreprises abordent la sécurité des données dans le cloud, offrant une solution robuste pour protéger les données sensibles tout en permettant une innovation continue.

Les Cas d'Usage Clés du Confidential Computing en 2025

En 2025, le confidential computing s'impose comme une solution incontournable pour plusieurs secteurs et applications critiques. Son adoption s'accélère grâce à sa capacité à protéger les données sensibles tout en permettant des traitements performants. Voici les principaux cas d'usage qui façonnent son essor.

Santé et Recherche Médicale

Le secteur de la santé est l'un des plus grands bénéficiaires du confidential computing. Avec des réglementations strictes comme le HIPAA et le GDPR, les institutions médicales et les chercheurs ont besoin de solutions pour traiter des données sensibles sans compromettre la confidentialité des patients.

- Analyse de données génomiques : Les hôpitaux et les laboratoires utilisent des enclaves sécurisées pour analyser des données génomiques sans exposer les informations personnelles des patients.

- Collaboration multi-parties : Les chercheurs peuvent partager et analyser des données médicales de manière sécurisée, facilitant ainsi les avancées dans la recherche sur les maladies rares.

- Traitement des dossiers médicaux : Les fournisseurs de services de santé peuvent traiter des dossiers médicaux électroniques (DME) en toute sécurité, réduisant ainsi les risques de fuites de données.

Services Financiers et Fintech

Les institutions financières et les entreprises de fintech adoptent rapidement le confidential computing pour protéger les transactions et les données clients. Cette technologie permet de traiter des informations financières sensibles tout en respectant les réglementations comme le PCI DSS.

- Détection des fraudes : Les banques utilisent des enclaves sécurisées pour analyser les transactions en temps réel et détecter les activités frauduleuses sans exposer les données des clients.

- Analyse de crédit : Les institutions financières peuvent évaluer les risques de crédit en traitant des données sensibles dans des environnements isolés.

- Collaboration entre institutions : Les banques et les assureurs peuvent partager des données pour des analyses communes sans compromettre la confidentialité.

Intelligence Artificielle et Machine Learning

L'IA et le machine learning sont des domaines où le confidential computing joue un rôle crucial. Les entreprises peuvent entraîner des modèles d'IA sur des données sensibles sans exposer ces données à des tiers.

- Entraînement de modèles : Les entreprises peuvent utiliser des données sensibles pour entraîner des modèles d'IA dans des enclaves sécurisées, garantissant ainsi la confidentialité des données.

- Inférence sécurisée : Les modèles d'IA peuvent être déployés dans des environnements sécurisés pour effectuer des prédictions sans exposer les données d'entrée.

- Collaboration en IA : Les entreprises peuvent collaborer sur des projets d'IA sans partager directement leurs données sensibles, facilitant ainsi l'innovation tout en protégeant la propriété intellectuelle.

Les Défis et Limites du Confidential Computing

Malgré ses nombreux avantages, le confidential computing fait face à plusieurs défis et limites qui doivent être pris en compte pour une adoption réussie. Comprendre ces obstacles est essentiel pour les entreprises qui envisagent de déployer cette technologie.

Complexité de l'Implémentation

L'implémentation du confidential computing peut être complexe et nécessite une expertise technique significative. Les entreprises doivent investir dans des ressources spécialisées pour configurer et gérer les environnements d'exécution fiables (TEE).

- Configuration des TEE : La mise en place des enclaves sécurisées nécessite une compréhension approfondie des architectures matérielles et logicielles.

- Intégration avec les systèmes existants : Les entreprises doivent s'assurer que le confidential computing s'intègre de manière transparente avec leurs infrastructures existantes.

- Gestion des clés de chiffrement : La gestion des clés de chiffrement et des certificats d'attestation peut être complexe et nécessite des outils spécialisés.

Performance et Latence

Bien que le confidential computing offre une sécurité renforcée, il peut introduire une certaine latence dans le traitement des données. Les entreprises doivent évaluer l'impact sur les performances de leurs applications critiques.

- Overhead de chiffrement : Le chiffrement et le déchiffrement des données dans les enclaves peuvent ajouter un overhead de traitement.

- Latence réseau : La communication entre les enclaves et les systèmes externes peut introduire une latence supplémentaire.

- Optimisation des applications : Les applications doivent être optimisées pour tirer pleinement parti des avantages du confidential computing sans sacrifier les performances.

Coûts et Investissements

Le déploiement du confidential computing peut représenter un investissement significatif pour les entreprises. Les coûts incluent non seulement l'acquisition de matériel et de logiciels spécialisés, mais aussi la formation du personnel et la maintenance continue.

- Coûts matériels : Les processeurs et les cartes mères compatibles avec les TEE peuvent être plus coûteux que les solutions traditionnelles.

- Coûts logiciels : Les licences pour les logiciels de gestion des TEE et des clés de chiffrement peuvent représenter un investissement important.

- Formation et support : Les entreprises doivent investir dans la formation de leur personnel et dans le support technique pour garantir une implémentation réussie.

Les Acteurs Majeurs du Confidential Computing en 2025

Plusieurs acteurs majeurs du secteur technologique jouent un rôle clé dans le développement et l'adoption du confidential computing. Ces entreprises offrent des solutions et des services qui permettent aux organisations de tirer parti de cette technologie révolutionnaire.

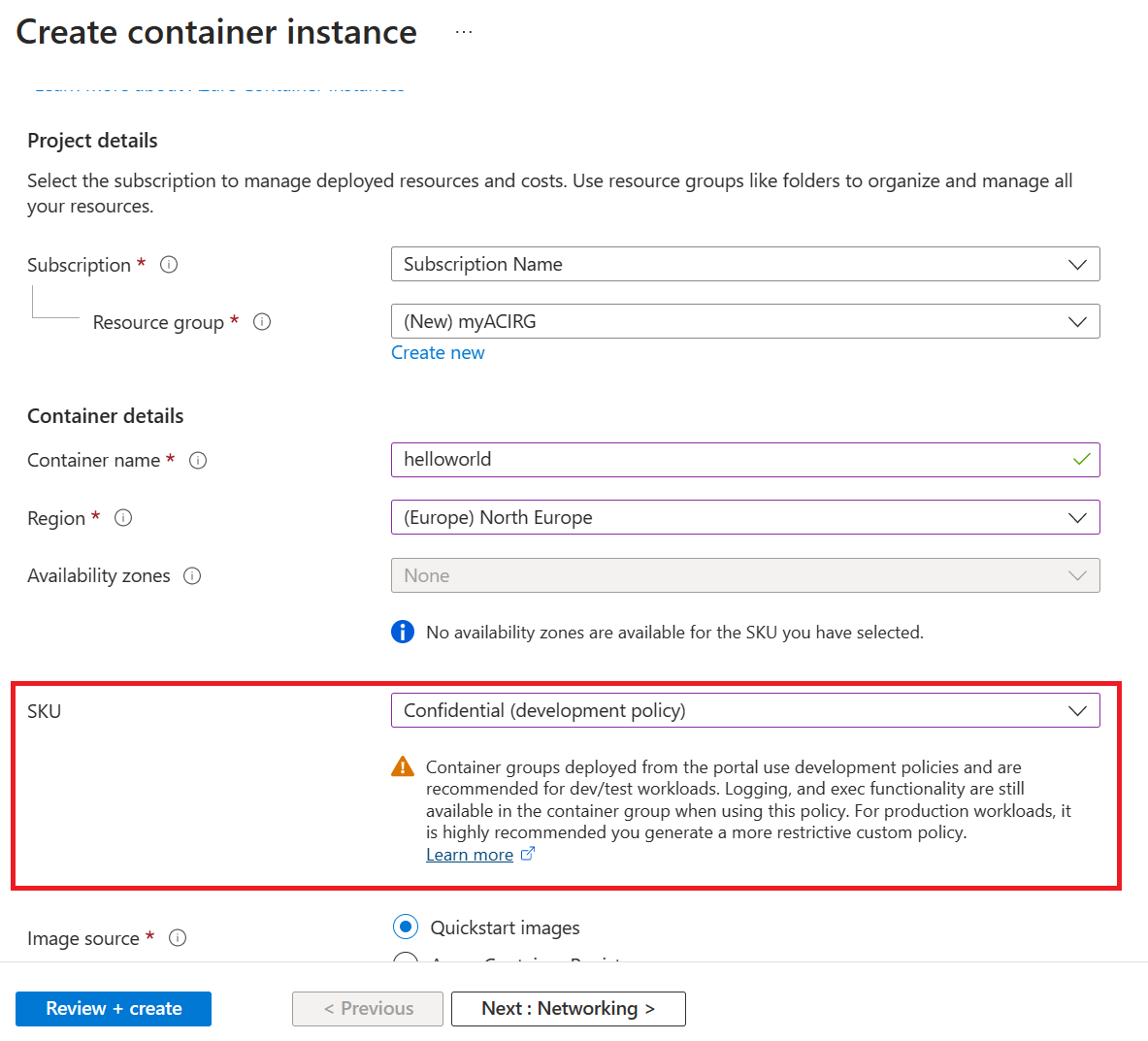

Microsoft Azure

Microsoft est l'un des leaders dans le domaine du confidential computing avec sa plateforme Azure Confidential Computing. Cette solution permet aux entreprises de traiter des données sensibles dans des environnements isolés et sécurisés.

- Azure Confidential VMs : Des machines virtuelles sécurisées qui utilisent des enclaves pour protéger les données pendant leur traitement.

- Azure Confidential Containers : Des conteneurs sécurisés qui permettent aux entreprises de déployer des applications dans des environnements isolés.

- Azure Confidential Ledger : Un registre immutable et sécurisé pour les transactions et les données sensibles.

IBM

IBM est un autre acteur majeur dans le domaine du confidential computing. La société offre des solutions basées sur des TEE pour protéger les données sensibles dans le cloud et les environnements hybrides.

- IBM Cloud Hyper Protect : Une plateforme qui permet aux entreprises de traiter des données sensibles dans des environnements sécurisés.

- IBM Confidential Computing for Kubernetes : Une solution qui permet de déployer des applications conteneurisées dans des environnements sécurisés.

- IBM Secure Execution for Linux : Une technologie qui permet d'exécuter des applications Linux dans des enclaves sécurisées.

Red Hat

Red Hat, une filiale d'IBM, joue également un rôle important dans le développement du confidential computing. La société offre des solutions open source qui permettent aux entreprises de déployer des environnements sécurisés pour le traitement des données sensibles.

- Red Hat OpenShift Confidential Containers : Une plateforme qui permet de déployer des conteneurs sécurisés dans des environnements Kubernetes.

- Red Hat Enterprise Linux with Secure Execution : Une version de Red Hat Enterprise Linux qui prend en charge l'exécution sécurisée dans des enclaves.

- Red Hat Confidential Computing Sandbox : Un environnement de test sécurisé pour les développeurs qui souhaitent expérimenter avec le confidential computing.

Les Perspectives d'Avenir pour le Confidential Computing

Le confidential computing est une technologie en pleine évolution, et son avenir s'annonce prometteur. Plusieurs tendances et développements sont à surveiller dans les années à venir.

Intégration avec l'Edge Computing

L'intégration du confidential computing avec l'edge computing est une tendance émergente. Cette combinaison permet de traiter des données sensibles localement, réduisant ainsi la latence et améliorant la sécurité.

- Traitement local des données : Les entreprises peuvent traiter des données sensibles directement sur les appareils edge, sans avoir à les envoyer vers le cloud.

- Sécurité renforcée : L'utilisation de TEE dans les appareils edge permet de protéger les données même en cas de compromise de l'appareil.

- Applications en temps réel : Cette intégration est particulièrement utile pour les applications en temps réel, comme les véhicules autonomes et les systèmes de santé connectés.

Développement de Standards Ouverts

Le développement de standards ouverts est essentiel pour l'adoption généralisée du confidential computing. Des organisations comme le Confidential Computing Consortium (CCC) travaillent à l'établissement de normes communes pour garantir l'interopérabilité et la sécurité.

- Interopérabilité : Les standards ouverts permettent aux différentes solutions de confidential computing de fonctionner ensemble de manière transparente.

- Sécurité renforcée : Les normes communes garantissent que les solutions de confidential computing répondent à des critères de sécurité stricts.

- Adoption généralisée : Les standards ouverts facilitent l'adoption du confidential computing par un plus grand nombre d'entreprises.

Innovation dans les Environnements Hybrides

Les environnements hybrides, qui combinent le cloud public et les infrastructures on-premise, sont de plus en plus populaires. Le confidential computing joue un rôle clé dans la sécurisation de ces environnements.

- Migration sécurisée vers le cloud : Les entreprises peuvent migrer leurs workloads vers le cloud tout en protégeant leurs données sensibles.

- Collaboration sécurisée : Les environnements hybrides permettent aux entreprises de collaborer de manière sécurisée avec des partenaires externes.

- Flexibilité et scalabilité : Les solutions de confidential computing offrent une flexibilité et une scalabilité accrues pour les environnements hybrides.

En conclusion, le confidential computing est une technologie en pleine expansion qui offre des solutions robustes pour la protection des données sensibles. Malgré les défis et les limites, son adoption continue de croître, portée par des acteurs majeurs comme Microsoft, IBM et Red Hat. Les perspectives d'avenir sont prometteuses, avec des développements attendus dans l'intégration avec l'edge computing, le développement de standards ouverts et l'innovation dans les environnements hybrides.

L'Impact du Confidential Computing sur la Souveraineté des Données

En 2025, la souveraineté des données devient un enjeu majeur pour les entreprises et les gouvernements. Le confidential computing joue un rôle clé en permettant aux organisations de maintenir le contrôle sur leurs données sensibles, même lorsqu'elles sont traitées dans des environnements cloud multi-tenants.

Réduction des Risques de Fuites de Données

Le confidential computing réduit significativement les risques de fuites de données en isolant les workloads sensibles dans des environnements d'exécution fiables (TEE). Cette approche limite l'exposition des données, même en cas de compromise du système hôte ou d'accès non autorisé par des administrateurs cloud.

- Isolation des données : Les données sont traitées dans des enclaves sécurisées, inaccessibles aux autres processus ou utilisateurs.

- Attestation cryptographique : Les TEE fournissent des preuves cryptographiques de l'intégrité des environnements d'exécution, garantissant que seul du code autorisé peut accéder aux données.

- Protection contre les menaces internes : Même les administrateurs privilégiés ne peuvent pas accéder aux données traitées dans les enclaves.

Conformité avec les Réglementations Locales

Les réglementations sur la protection des données, telles que le RGPD en Europe et le CCPA en Californie, imposent des exigences strictes en matière de traitement des données personnelles. Le confidential computing aide les entreprises à se conformer à ces réglementations en garantissant que les données sont traitées de manière sécurisée et transparente.

- Preuves d'audit : Les TEE fournissent des preuves d'exécution sécurisée, facilitant ainsi les audits de conformité.

- Minimisation des données exposées : Seules les données strictement nécessaires sont traitées, réduisant ainsi les risques de non-conformité.

- Transparence du traitement : Les entreprises peuvent démontrer que les données sont traitées conformément aux réglementations en vigueur.

Les Innovations Technologiques à l'Horizon

Le domaine du confidential computing est en constante évolution, avec des innovations technologiques qui promettent de révolutionner la manière dont les données sensibles sont traitées. Voici quelques-unes des avancées les plus prometteuses à l'horizon.

Amélioration des Performances des TEE

Les environnements d'exécution fiables (TEE) continuent de s'améliorer en termes de performance et d'efficacité. Les nouveaux processeurs et architectures matérielles permettent de réduire l'overhead de chiffrement et d'améliorer la vitesse de traitement des données.

- Processeurs dédiés : Des processeurs spécialement conçus pour le confidential computing, comme les Intel SGX et AMD SEV, offrent des performances accrues.

- Optimisation logicielle : Les frameworks et les bibliothèques logicielles sont optimisés pour tirer pleinement parti des capacités des TEE.

- Réduction de la latence : Les avancées technologiques permettent de minimiser la latence introduite par le chiffrement et le déchiffrement des données.

Intégration avec les Technologies Quantiques

L'émergence des technologies quantiques pose de nouveaux défis et opportunités pour le confidential computing. Les ordinateurs quantiques pourraient potentiellement casser les algorithmes de chiffrement traditionnels, mais ils offrent également des possibilités pour renforcer la sécurité des données.

- Chiffrement post-quantique : Des algorithmes de chiffrement résistants aux attaques quantiques sont en développement pour protéger les données dans les TEE.

- Simulation quantique : Les TEE peuvent être utilisés pour simuler des environnements quantiques de manière sécurisée, facilitant ainsi la recherche et le développement.

- Protection contre les attaques quantiques : Les TEE peuvent être renforcés pour résister aux attaques potentielles des ordinateurs quantiques.

Développement de Solutions Hybrides

Les solutions hybrides, combinant le confidential computing avec d'autres technologies de protection des données, sont en plein essor. Ces approches permettent de tirer parti des avantages de plusieurs technologies pour offrir une sécurité optimale.

- Combinaison avec l'homomorphic encryption : L'homomorphic encryption permet de traiter des données chiffrées sans les déchiffrer, tandis que le confidential computing offre une protection supplémentaire pour les données en utilisation.

- Intégration avec les blockchains : Les TEE peuvent être utilisés pour sécuriser les transactions et les smart contracts sur les blockchains.

- Utilisation conjointe avec les VPN : Les réseaux privés virtuels (VPN) peuvent être combinés avec le confidential computing pour offrir une protection complète des données en transit et en utilisation.

Les Bonnes Pratiques pour l'Adoption du Confidential Computing

Pour tirer pleinement parti des avantages du confidential computing, les entreprises doivent suivre des bonnes pratiques lors de son adoption. Voici quelques recommandations clés pour une implémentation réussie.

Évaluation des Besoins et des Risques

Avant de déployer le confidential computing, les entreprises doivent évaluer leurs besoins spécifiques et les risques associés à leurs données sensibles. Cette évaluation permet de déterminer les cas d'usage les plus pertinents et les solutions les plus adaptées.

- Identification des données sensibles : Les entreprises doivent identifier les données qui nécessitent une protection renforcée.

- Analyse des risques : Une analyse des risques permet de déterminer les menaces potentielles et les vulnérabilités à adresser.

- Définition des objectifs : Les objectifs de sécurité et de conformité doivent être clairement définis pour guider l'implémentation.

Choix des Solutions et des Fournisseurs

Le choix des solutions et des fournisseurs de confidential computing est crucial pour une implémentation réussie. Les entreprises doivent évaluer les différentes options disponibles et sélectionner celles qui répondent le mieux à leurs besoins.

- Compatibilité avec les infrastructures existantes : Les solutions choisies doivent s'intégrer de manière transparente avec les infrastructures existantes.

- Support et maintenance : Les fournisseurs doivent offrir un support technique et une maintenance continue pour garantir la sécurité et la performance.

- Coûts et retour sur investissement : Les entreprises doivent évaluer les coûts et le retour sur investissement des solutions de confidential computing.

Formation et Sensibilisation

La formation et la sensibilisation du personnel sont essentielles pour une adoption réussie du confidential computing. Les employés doivent comprendre les principes de base de cette technologie et savoir comment l'utiliser de manière sécurisée.

- Formation technique : Les équipes techniques doivent être formées sur la configuration et la gestion des TEE.

- Sensibilisation à la sécurité : Les employés doivent être sensibilisés aux bonnes pratiques de sécurité et aux risques associés aux données sensibles.

- Documentation et ressources : Les entreprises doivent fournir une documentation complète et des ressources pour soutenir l'utilisation du confidential computing.

Conclusion : Le Confidential Computing, Pilier de la Sécurité des Données en 2025

En 2025, le confidential computing s'impose comme un pilier essentiel de la sécurité des données dans le cloud. Cette technologie révolutionnaire comble le dernier vide de sécurité en protégeant les données sensibles pendant leur traitement actif, offrant ainsi une solution complète pour la protection des données au repos, en transit et en utilisation.

Les avantages du confidential computing sont nombreux :

- Protection renforcée des données sensibles : Les TEE isolent les données et garantissent leur confidentialité et leur intégrité.

- Conformité avec les réglementations : Cette technologie facilite la conformité avec des réglementations strictes comme le RGPD et le HIPAA.

- Innovation et collaboration sécurisées : Le confidential computing permet aux entreprises de collaborer et d'innover sans compromettre la sécurité des données.

Malgré les défis et les limites, l'adoption du confidential computing continue de croître, portée par des acteurs majeurs comme Microsoft, IBM et Red Hat. Les perspectives d'avenir sont prometteuses, avec des développements attendus dans l'intégration avec l'edge computing, le développement de standards ouverts et l'innovation dans les environnements hybrides.

Pour les entreprises qui cherchent à migrer vers le cloud tout en garantissant la sécurité et la confidentialité de leurs données, le confidential computing est une solution incontournable. En suivant les bonnes pratiques et en choisissant les solutions adaptées, les organisations peuvent tirer pleinement parti des avantages de cette technologie révolutionnaire et se positionner en leaders de la sécurité des données en 2025 et au-delà.

"Le confidential computing n'est pas seulement une technologie, c'est une révolution dans la manière dont nous protégeons et traitons les données sensibles. En 2025, il devient la norme pour une sécurité des données truly end-to-end."

Comments