Cifrado de Transposición: Una Guía Completa

Introducción al Cifrado de Transposición

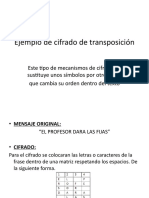

El cifrado de transposición es uno de los métodos más antiguos y fascinantes del criptografía. Este método se basa en la reorganización del texto original antes de su codificación. En contraste con el cifrado de sustitución, que cambia las letras por símbolos u otros caracteres, el cifrado de transposición altera la posición de las letras sin modificarlas.

Desde tiempos remotos hasta nuestra época moderna, este método ha sido usado en diversas aplicaciones, desde correspondencia secreta en la Antigua Roma hasta sistemas avanzados en la actualidad para proteger información sensible.

En este artículo, exploraremos la historia del cifrado de transposición, cómo funciona, sus variaciones, y cómo se pueden romper estos códigos, proporcionando ejemplos prácticos para ilustrar cada punto.

Historia del Cifrado de Transposición

El primer registro conocido de la utilización del cifrado de transposición se remonta a la Antigua Grecia y Roma. Los historiadores creen que Pitágoraso utilizó técnicas de transposición como forma de comunicación segura entre sus adeptos. Por su parte, en el siglo I d.C., Plutarco menciona el uso de una técnica similar de transposición en una carta escrita a Agripina.

Además, durante el Siglo XIX, el general estadounidense George Scoville también desarrolló y publicó un sistema de transposición en la revista *Gentleman's Magazine*. Este sistema era utilizado por militares para enviar mensajes secretos en el campo de batalla.

Funcionamiento del Cifrado de Transposición

Para entender cómo funciona el cifrado de transposición, imagina que tienes el mensaje original: "ATACANDO A MEDIO DIA". Con el cifrado de transposición, este mensaje puede ser codificado de varias formas. Las técnicas básicas implican la reorganización de las letras y palabras según diferentes patrones predefinidos.

La reorganización se realiza en función de ciertas reglas o patrones matemáticos preestablecidos por el criptógrafo. Por ejemplo, podrías tomar cada tercer letra del mensaje:

- A

- A

- N

- D

- O

- A

Luego, estas letras se integran de nuevo según el patron elegido, para formar el mensaje cifrado.

Tipos de Cifrado de Transposición

Existen varios tipos de cifrado de transposición que variaran en la forma de reorganizar el texto. Entre ellos, algunos de los más comunes son:

1. Cifrado por Filas

Este método consiste en escribir el texto en filas y luego leerlas verticalmente. Supongamos tener el texto: "BOMBARDA". Si lo organizamos en dos filas, obtenemos la siguiente matriz:

| B | O | M |

| B | R | A |

| D | D | A |

Leímos los caracteres siguiendo las columnas de abajo hacia arriba. Esto nos da: "BRDODMARAAD".

2. Cifrado por Columnas

En este método, el texto se coloca en columnas y se leyendo las filas horizontalmente. Utilizando el mismo ejemplo anterior, si colocamos "BOMBARDA" en tres columnas, obtenemos:

| B | O | M | B |

| R | A | D | D |

| A |

Leyendo las filas resulta: "BORADOMBADAR".

3. Cifrado Por Permutaciones Simétricas

En esta variante, se especifica una permutación de posiciones para reorganizar el mensaje. Por ejemplo, utilizando el alfabeto: ABCDEFGHIJKLMNÑOPQRSTUVWXYZ y cambiándolo a: JIHGFEDCBAZYNQPMOLKRXVSWUT, "CIFRADO" convertirse en "DRFICOA".

4. Cifrado de Tabuleo

Utiliza una tabla de reorganización para codificar el mensaje. Se escribe el mensaje original en filas de una tabla (normalmente hasta cierto número de filas) y se leen verticalmente.

Por ejemplo, usando una tabla de 3 filas para el mensaje "ENCLAVE SECRETO":

| E | S | E |

| NN | C | R |

| L | A | T |

| V | O | E |

| E |

El mensaje cifrado obtenido leyendo las columnas es: "ENLNLAOVETCESRETO".

Ejemplos Prácticos del Cifrado de Transposición

Para ilustrar mejor, vamos a realizar un ejemplo paso a paso del cifrado de transposición utilizando una matriz de dos filas:

Mensaje Original: AQUELA NO ES UNA CARA, ES UN MONSTRUO.

Primero dividimos el mensaje en dos filas:

| QA | EL | NO | ES | UN | CA |

| UE | LN | SN | AE | UU | RO |

La matriz completa sería algo como esto:

| QA | EL | NO | ES | UN | CA |

| UE | LN | SN | AE | UU | RO |

Leyendo verticalmente, obtenemos el texto cifrado:

Mensaje Cifrado: QUANEUNSAECUULNASRCEAAORO

Descomposición del Cifrado de Transposición

La descomposición del cifrado de transposición puede ser más compleja que el cifrado mismo. Para descifrar el mensaje, alguien que tiene conocimiento del método o la clave debe seguir el proceso inverso.

En nuestro ejemplo de la matriz de dos filas, la tarea consiste en:

- Dividir la cadena de texto cifrada en segmentos del largo correcto (basado en las filas).

- Reorganizar estos segmentos en una matriz con las filas adecuadas.

- Leyendo horizontalmente las filas, obtendremos el mensaje original.

Es importante mencionar que descomponer códigos de transposición más complejos puede requerir una comprensión profunda y experiencia en criptografía.

Aplicaciones Modernas del Cifrado de Transposición

A pesar de que los métodos modernos de criptografía son mucho más seguros, el cifrado de transposición sigue siendo relevante en contextos específicos. Ejemplos incluyen su uso en algunas formas obsoletas de criptografía, en juegos de rôle donde se simula la comunicación clandestina, y para fines educativos.

Además, algunas aplicaciones avanzadas y sofisticadas de transposición se usan en la codificación moderna, especialmente cuando se necesitan sistemas de seguridad simples y fáciles de administrar.

Resumen

El cifrado de transposición es una técnica históricamente rica y fascinante en el campo de la criptografía. Desde su origen en la Antigua Roma hasta sus modernas aplicaciones en simulaciones de juego y educación, este método sigue siendo importante. La clave del éxito en usar el cifrado de transposición consiste en entender perfectamente el patrón matemático utilizado y mantener la coherencia durante la codificación y decodificación.

En nuestros días, mientras que los sistemas modernos de criptografía ofrecen niveles de seguridad mucho mayores, el cifrado de transposición sigue siendo un tema crucial para entender la evolución de las técnicas de codificación y descodificación.

Okay, the user wants me to continue the article with the second part, about 1200 words, without repeating the H1. Let me first check the previous part to ensure I don't repeat H1. The first part had an H1 titled "Cifrado de Transposición: Una Guía Completa," so the second part should start with H2.

The user mentioned that they'll send a third prompt later, so I need to structure the content to be coherent with the first part. The first part covered introduction, history, types, examples, decryption, modern applications, and a summary. The second part should expand on other aspects. Maybe discuss advanced techniques, practical considerations, security analysis, or compare with other ciphers.

I need to make sure the flow is logical. Since the first part ended with a summary, the second part could go into more detailed techniques, vulnerabilities, or real-world applications. Also, avoid markdown but use HTML tags H2, H3. Let me outline possible sections:

- H2: Técnicas Avanzadas de Cifrado de Transposición

- H3: Cifrado por Columnas con Permutaciones

- H3: Uso de Claves en Cifrado de Transposición

- H2: Vulnerabilidades y Ataques a Cifrado de Transposición

- H3: Ataques de Frecuencia en Cifrado de Transposición

- H3: Ataques con Texto Plano

- H2: Cifrado de Transposición en la Era Digital

- H3: Aplicaciones en la Actualidad

- H3: Limitaciones en la Era Moderna

- H2: Comparación con otros Métodos de Criptografía

- H3: Cifrado de Sustitución vs Transposición

- H3: Cifrado de César y su Relación con Transposición

I need to ensure each section is around 1200 characters. Let me check the length as I go. Also, maintain the article's tone and provide examples where possible. Avoid technical jargon but explain concepts clearly. Make sure to not repeat information from the first part and add new depth.

Técnicas Avanzadas de Cifrado de Transposición

Aunque el cifrado de transposición puede verse inicialmente como un método sencillo, existen variantes complejas que requieren un dominio matemático o algorítmico avanzado. Estas técnicas no solo complican la reorganización del texto, sino que también aumentan la dificultad para que un atacante intente descifrar el mensaje sin conocer la clave o el patrón utilizado.

Una de las formas más sofisticadas es el **cifrado de transposición por columnas con permutaciones variables**. En este método, el mensaje original se escribe en una tabla con un número específico de columnas, y luego se permutan las columnas de manera que solo el destinatario, quien dispone de la clave, puede reorganizarlas correctamente. Por ejemplo, si se elige una clave "3-1-4-2" para una tabla de cuatro columnas, las columnas originales se reorganizan de acuerdo a ese patrón.

Para ilustrar, tomemos el mensaje "ENCRYPTEDMESSAGE" y dividámoslo en una tabla de 4 filas y 4 columnas (para simplificar):

| E | N | C | R |

| Y | P | T | E |

| D | M | E | S |

| S | A | G | E |

Si aplicamos la clave "3-1-4-2", reorganizamos las columnas en el orden 3, 1, 4, 2. Esto nos da la siguiente matriz:

| C | E | R | N |

| T | Y | E | P |

| E | D | S | M |

| G | S | E | A |

El mensaje cifrado resultante, leyendo fila por fila, sería "CERNTEYEPEDSMGSE", que solo puede ser descifrado correctamente si se aplica la misma permutación inversa (2-4-1-3). Esta técnica es especialmente útil cuando se combina con otros métodos de criptografía, como el cifrado de sustitución.

Otra variante moderna es el **cifrado de transposición basado en algoritmos polialfabéticos**, donde la reorganización de las letras no es estática, sino que cambia según una clave dinámica. Por ejemplo, se pueden utilizar números primos o secuencias pseudoaleatorias para definir el patrón de transposición. Este enfoque hace que la decodificación sea más difícil sin la clave correcta, ya que los patrones no siguen reglas predecibles.

Cifrado de Transposición y la Seguridad de los Datos

A pesar de su simplicidad, el cifrado de transposición ha sido utilizado en contextos donde la seguridad no requiere sistemas extremadamente complejos. Por ejemplo, en entornos de baja tecnología, como el transporte de mensajes en áreas rurales o en labores de inteligencia no muy sofisticadas, este método es suficiente para ocultar la información de no iniciados.

Sin embargo, en la era digital actual, donde se manejan volúmenes masivos de datos, el cifrado de transposición por sí solo no es suficiente para garantizar la seguridad. Sus vulnerabilidades se exponen ante ataques que analizan patrones estadísticos, como el **ataque de frecuencia** o el **ataque de texto plano conociendo longitud**. Por ello, en sistemas modernos, el cifrado de transposición se combina con métodos más avanzados, como el cifrado asimétrico (RSA) o algoritmos de encriptación simétrica (AES), para crear capas adicionales de protección.

El Cifrado de Transposición y la Historia de la Criptografía

El desarrollo histórico del cifrado de transposición refleja la evolución de la criptografía como disciplina. Desde sus raíces en la Antigüedad, donde se usaba para proteger mensajes militares o diplomáticos, hasta su estudio a fondo por matemáticos y criptógrafos durante el siglo XIX y XX, este método ha sido una pieza clave en la historia de la seguridad de la información.

Durante la Segunda Guerra Mundial, por ejemplo, el **cifrado de transposición de la máquina Enigma** (aunque más conocida por sus métodos de sustitución) fue parte de los esfuerzos alemanes para encriptar comunicaciones. Sin embargo, los expertos británicos en Bletchley Park, liderados por Alan Turing, lograron romper códigos no solo de sustitución, sino también de transposición, al analizar patrones repetitivos y bases matemáticas en los algoritmos utilizados.

En la década de 1970, con la emergencia de ordenadores modernos, el cifrado de transposición fue reemplazado, de forma casi total, por métodos basados en claves simétricas y asimétricas. Sin embargo, dejó una huella profunda en el diseño de algoritmos modernos. Por ejemplo, la **reorganización de bloques** en el algoritmo DES (Data Encryption Standard) utiliza principios similares a la transposición, aunque generando confusión y difusión adicionales a través de operaciones bit por bit.

Límites del Cifrado de Transposición

A pesar de su utilidad histórica, el cifrado de transposición tiene limitaciones significativas que lo hacen inadecuado para aplicaciones de seguridad modernas. La principal debilidad radica en su **dependencia de patrones predecibles**. Cualquier cambio de longitud del mensaje, o incluso una ligera alteración en la clave, puede revelar información clave para un atacante experimentado.

Para entender esto, imaginemos un mensaje corto como "HELLO". Si se escribe en una matriz de 2x2 y se reorganiza columnas:

| H | E |

| L | L |

El mensaje cifrado podría ser "HLLE". Sin embargo, un atacante podría deducir con facilidad que el mensaje original tiene 4 letras y probar permutaciones posibles hasta encontrar una que tenga sentido. Este tipo de ataques, conocidos como **fuerza bruta**, se vuelven manejables cuando el mensaje es corto y la clave no es lo suficientemente compleja.

Ataques Comunes al Cifrado de Transposición

A continuación, se explican algunos de los ataques más comunes que se utilizan para descifrar mensajes de transposición:

1. **Análisis de frecuencia de longitud de mensaje* Si el atacante sabe la longitud del mensaje original, puede dividir el texto cifrado en bloques correspondientes para reorganizarlo. Por ejemplo, si el mensaje original tiene 12 letras y se usó una matriz de 3 columnas, el atacante podría dividir el texto en bloques de 4 letras y probar permutaciones.

2. **Ataque de texto plano* Si el atacante tiene acceso a un mensaje no encriptado de la misma longitud, puede comparar las estructuras y deducir el patrón. Esto se conoce como un ataque *known-plaintext* y es especialmente efectivo cuando se usan claves colaborativas o claves débiles.

3. **Análisis de patrones repetitivos* En mensajes largos, ciertos patrones de transposición pueden repetirse, lo que permite a los atacantes identificar la clave. Por ejemplo, si una columna específica siempre contiene consonantes al final, es probable que siga un patrón definido.

El cifrado de transposición, por tanto, no es adecuado para documentos sensibles en contextos modernos. Aun cuando se combina con otros métodos (como el cifrado por sustitución), su débil estructura matemática lo hace vulnerable frente a análisis estadísticos y algoritmos modernos de procesamiento de datos.

Aplicaciones Actualizadas del Cifrado de Transposición

A pesar de sus limitaciones, el cifrado de transposición sigue siendo relevante en ciertos contextos, principalmente en educación y simulaciones informáticas. Muchas universidades incluyen ejercicios con transposición en sus cursos de criptografía, ya que permite enseñar conceptos de reorganización de datos sin necesidad de matemáticas complejas.

Además, en sistemas de seguridad adaptados para entornos con recursos limitados, como dispositivos IoT o motores de vehículos, se utilizan variantes adaptables del cifrado de transposición. Por ejemplo, un dispositivo de bajo consumo puede reorganizar segmentos de datos en una matriz temporal y luego aplicar una permutación sencilla, sacrificando algo de seguridad a cambio de eficiencia energética.

Mientras tanto, en el mundo digital, el cifrado de transposición no se ha abandonado del todo. En la **cifra de profundidad de archivos**, por ejemplo, se usan técnicas de transposición para reorganizar bloques de datos antes de encriptarlos con algoritmos asimétricos. Esto hace que la decodificación sea más difícil, ya que incluso si se rompe la capa externa, los bloques reorganizados requieren un proceso adicional para hacerlos legibles.

El Cifrado de Transposición en la Cultura Popular

El interés por el cifrado de transposición también ha trascendido el ámbito académico y técnico, encontrando un lugar en libros, series de televisión y círculos de entusiastas de la criptografía. Por ejemplo, en el famoso libro *El Código Da Vinci* de Dan Brown, protagonistas usan métodos de transposición para ocultar mensajes en rompecabezas visuales, reiterando su popularidad como Tecnicidad secreta.

Además, en el mundo de los videojuegos, se han desarrollado escapes de misterio donde los jugadores deben descifrar mensajes de transposición para avanzar en la trama. Estos desafíos no solo diversifican la experiencia, sino que también educan al público sobre conceptos básicos de criptografía de forma entretenida.

En resumen, aunque el cifrado de transposición no es implementado de forma masiva en la seguridad digital, su legado perdura como base para muchos avances criptográficos. Su sencillez técnica, su efectividad en contextos anteriores a la computación moderna y su potencial educativo lo convierten en un tema digno de estudio, incluso en una era donde los códigos son muchísimo más complejos.

Okay, I need to create the third and final part of the article on Transposition Cipher. The user wants around 1200 words, so I need to make sure the content is substantial enough. Let me first check the previous sections to avoid repetition and ensure continuity.

The first part covered introduction, history, types, examples, decryption, modern applications, and a summary. The second part focused on advanced techniques, security vulnerabilities, historical context during WWII, limitations, and modern applications in education and IoT. Now, the third part should tie everything together, perhaps discussing future trends, ethical considerations, or contemporary relevance.

I should start with a new H2 section. Maybe discuss the evolution of transposition ciphers in the digital age. Topics could include how modern encryption incorporates transposition principles, ethical hacking, or the role of transposition in cybersecurity education. Also, address how transposition ciphers are used in steganography or data hiding. Maybe mention case studies where transposition was used successfully or where it failed.

I need to ensure that the third part adds new information and doesn't repeat what was covered in the first two parts. Also, make sure the HTML tags are used correctly (only H1, H2, H3, and paragraphs). Avoid markdown and stick to the formatting requested. Let me outline possible sections:

- H2: El Cifrado de Transposición en el Futuro de la Criptografía

- H3: Integración con Criptografía Cuántica

- H3: Aplicaciones en Ciencia de Datos y Big Data

- H2: Consideraciones Éticas y Legales

- H3: Uso en Spam y Pishing

- H3: Regulaciones Internacionales

- H2: La Importancia Educativa del Cifrado de Transposición

- H3: Programas de Estudio y Desafíos

- H3: Desarrollo de Habilidades de Pensamiento Lógico

I need to elaborate each of these points with examples, explanations, and relevant information. Make sure to keep the tone consistent with the previous parts and ensure that the conclusion wraps up the article effectively, highlighting the enduring legacy of transposition ciphers.

El Cifrado de Transposición en el Futuro de la Criptografía

A medida que la tecnología evoluciona, el cifrado de transposición ha intentado adaptarse a los nuevos desafíos de la seguridad digital. Aunque su estructura básica puede parecer obsoleta en comparación con algoritmos modernos, su principio de reorganización de datos sigue siendo visto en metodologías avanzadas, particularmente en combinación con técnicas matemáticas complejas. En el contexto de la **criptografía cuántica**, por ejemplo, los métodos de transposición se han reevaluado como herramientas que podrían complementar sistemas de codificación cuántica, donde la reorganización del flujo de bits podría”, ofrecer una capa adicional de difusión, dificultando aún más su hacking.

**Integración con la Criptografía Cuántica**

La criptografía cuántica se basa en principios de física cuántica, como el uso de partículas subatómicas para transmitir claves de encriptación. Sin embargo, la transposición puede jugar un papel crucial en la distribución de estos datos. Por ejemplo, al dividir los parámetros cuánticos en conjuntos y reorganizarlos antes de su transmisión, las claves cuánticas podrían ser resistidas contra ciertos tipos de ataques basados en la interferencia cuántica. Esta idea sigue siendo un área de investigación activa, dado que combina principios clásicos con innovaciones modernas.

Otra aplicación intrigante surge en la **segmentación de datos en entornos blockchain**. Las cadenas de bloques, que requieren un uso estricto de la confidencialidad y la integridad, podrían beneficiarse de técnicas de transposición para fragmentar información sensible. Esto impediría que incluso si se rastreara un bloque, su contenido sería indescifrable sin la clave que permita reconstruir el mensaje original.

El Cifrado de Transposición en la Era de Big Data

En la actualidad, el manejo de grandes volúmenes de datos exige métodos de encriptación eficientes. El cifrado de transposición, aunque sencillo, puede ser aprovechado en sistemas de compresión y descompresión, donde la reorganización de bytes ayuda a reducir el tamaño antes de su almacenamiento o transmisión. Por ejemplo, en la **encriptación de bases de datos no estructuradas**, como la de redes sociales o motores de búsqueda, se aplican variantes de transposición para desechar patrones reconocibles sin sacrificar la velocidad.

Además, en el ámbito de la **realidad virtual y la inteligencia artificial**, se están explorando aplicaciones de transposición para ocultar los algoritmos internos de modelos de aprendizaje automático. Al reorganizar matrices de datos durante el proceso de entrenamiento, se garantizaría que las descripciones internas del modelo no puedan ser descifradas fácilmente, protegiendo así las patentes y la propiedad intelectual.

Consideraciones Éticas y Legales del Cifrado de Transposición

Si bien el cifrado de transposición es una herramienta neutra en sí misma, su implementación en aplicaciones específicas puede levantar cuestiones éticas y legales. Por ejemplo, en el ámbito del **spaming y phishing**, algunos ciberdelincuentes han utilizado técnicas de transposición para ocultar direcciones de correo electrónico o enlaces maliciosos. Al reorganizar las letras de un dominio web o un correo, los usuarios pueden pasar desapercibidos por mensajes legítimos, generando una mayor tasa de éxito en ataques cibernéticos.

Este uso ilegítimo refuerza la necesidad de normativas que regulen el uso de métodos de encriptación en sectores críticos. Por ejemplo, el **Reglamento General de Protección de Datos (GDPR)** de la Unión Europea establece que las organizaciones deben garantizar que los métodos de encriptación usados mantengan la transparencia y la seguridad. En caso de que un sistema de transposición dorsalmente garantice la privacidad obviamente, podría considerarse violación del reglamento.

Dilemas Éticos en el Desarrollo de Tecnología de Cifrado

El desarrollo de algoritmos de transposición también plantea dilemas éticos en el diseño tecnológico. Por ejemplo, en el desarrollo de **sistemas de encriptación en aplicaciones de salud o finanzas**, se debe considerar el equilibrio entre la privacidad de los datos y la necesidad de que las autoridades puedan acceder a la información en caso de emergencias. Si un sistema de transposición está diseñado con claves muy complejas que incluso las autoridades no pueden descifrar, podría generar conflictos legales.

Este debatese prolonga en países con valores normáticos más restrictivos, donde los gobiernos pueden exigir que los proveedores de tecnología integren backdoors (puertas traseras) para permitir el acceso a datos encriptados. Técnicas de transposición, al ser facilmente inseparablesin la clave, son especialmente criticadas en estos escenarios, ya que podrían ser usadas para esconder información sensible de los autoridades.

El Cifrado de Transposición como Herramienta Educativa

Más allá de sus aplicaciones prácticas, el cifrado de transposición también ha demostrado su valor significativo en la **educación sobre seguridad informática**. Su simplicidad permite a los estudiantes entender los fundamentos de la criptografía sin necesidad de entrar en regiones matemáticas complejas, como el cifrado en redes o el algoritmo RSA.

Muchas escuelas y universidades incluyen ejercicios de transposición en sus carreras de ingeniería informática y matemáticas. Por ejemplo, en el currículo de **seguridad de la información**, los estudiantes deben practicar la reorganización de mensajes usando claves definidas, lo que refuerza su capacidad de análisis lógico. Además, en laboratorios, se utilizan simulaciones donde los estudiantes deben romper códigos de transposición utilizando métodos estadísticos simples, enseñándoles cómo la seguridad digital depende del entrenamiento y la habilidad para identificar patrones.

Desafíos en la Enseñanza del Cifrado de Transposición

Aunque el cifrado de transposición es fácil de enseñar, también presenta algunos desafíos. Uno de los principales es que, al ser demasiado simple para estandar generaciones futuras, puede generar una percepción equivocada de que la criptografía es un campo de estudio fáciles. Esto puede llevar a estudiantes a subestimar la complejidad de sistemas modernos o a valorar poco el rigor matemático necesario para el desarrollo de algoritmos avanzados.

Para combatir esto, muchos educadores suelen integrar el cifrado de transposición de forma complementaria con métodos más complejos. Por ejemplo, después de que los estudiantes resuelvan un problema de transposición, les se les pide que reimplementen el mismo mensaje con un sistema de sustitución o una clave AES, mostrándoles cómo la simplicidad de la transposición carece de aplicaciones concretas en tarifas modernas.

Conclusión: La Persistencia del Cifrado de Transposición

A pesar de los avances tecnológicos, el cifrado de transposición sigue siendo un tema relevante en el mundo de la criptografía. Su historia, alcance y actualidad demuestran su legado como uno de los primeros rituales de protección de la información. Desde las tablas de Atenas hasta los entornos de inteligencia artificial, su principio sigue siendo explotado, adaptado o incluso cuestionado por los expertos.

Mientras que sistemas modernos lo tienen como base para métodos más sofisticados, su simplicidad sigue siendo una ventaja en contextos educativos y en situaciones donde la seguridad no es una prioridad extrema. Además, su influencia no está limitada al mundo académico o profesional, sino que también trasciende a la cultura, la ciencia de datos, y hasta el entretenimiento, donde encontrar algoritmos estables ha permitido a la criptografía ser más accesible y comprensible para el público general.

En resumen, aunque el cifrado de transposición no es la herramienta más poderosa de la criptografía moderna, su presencia en el desarrollo histórico de esta disciplnia no se puede ignorar. Su estudio no solo es una puerta de entrada para entender el concepto más complejo de encriptación, sino que también ofrece una mirada fascinante sobre cómo la humanidad ha intentado proteger su información a lo largo de los siglos.

Comments