Ce que vous devez savoir sur le Standard de Chiffrement Avancé (AES)

Le monde numérique moderne repose sur la sécurité et la confidentialité des données échangées et stockées. Avec la croissance exponentielle des communications numériques, la nécessité de protéger ces informations est devenue primordiale. L'un des outils les plus puissants et les plus largement utilisés pour assurer cette protection est le Standard de Chiffrement Avancé, mieux connu sous son acronyme anglais, AES (Advanced Encryption Standard).

Qu'est-ce que le AES ?

Le AES est un algorithme de chiffrement symétrique largement reconnu dans le monde pour sa robustesse et son efficacité dans le cryptage des données. Il a été adopté par le gouvernement des États-Unis comme standard de chiffrement en 2001 et est depuis devenu le standard de fait pour la protection des données sensibles dans de nombreux secteurs, allant des gouvernements aux entreprises privées.

Le AES a remplacé le DES (Data Encryption Standard) qui, avec le temps, est devenu vulnérable face aux progrès technologiques et à la capacité accrue des ordinateurs à décrypter des données rapidement. L'une des raisons pour lesquelles l'AES a surpassé le DES est sa capacité à offrir un plus grand degré de sécurité avec des tailles de clé plus longues.

Fonctionnement de l'AES

Le AES est un algorithme de chiffrement par blocs. Cela signifie qu'il chiffre les données en les divisant en blocs de taille fixe, généralement de 128 bits. Le processus de chiffrement utilise une clé de chiffrement qui peut être de 128, 192 ou 256 bits de longueur. Cette flexibilité permet à l'AES de fournir différents niveaux de sécurité selon la sensibilité des données et les exigences spécifiques des utilisateurs.

Le processus de chiffrement AES se déroule en plusieurs étapes, appelées "tours". Le nombre de tours dépend de la taille de la clé de chiffrement utilisée : 10 tours pour une clé de 128 bits, 12 tours pour 192 bits et 14 tours pour 256 bits. Chaque tour comprend plusieurs processus, dont la substitution des octets, le décalage des lignes, le mélange des colonnes et l'ajout de la clé de ronde. Ces transformations rendent le chiffrement AES extrêmement difficile à casser sans la clé appropriée.

Les avantages du AES

L'une des principales raisons pour lesquelles l'AES est devenu un standard mondial est sa capacité à fournir une sécurité robuste avec une efficacité de performance. Voici quelques-uns des avantages notables du Standard de Chiffrement Avancé :

1. **Sécurité élevée** : Grâce à sa structure et ses tours multiples, le AES est extrêmement résistant aux attaques cryptographiques, rendant pratiquement impossible le décryptage des données chiffrées sans la clé appropriée.

2. **Flexibilité** : Avec trois longueurs de clé différentes, le AES peut être utilisé dans une variété de contextes et ajusté pour répondre aux besoins de sécurité de différentes applications.

3. **Performance** : Malgré sa complexité, le AES est assez performant, ce qui le rend idéal pour les applications où la vitesse de traitement est cruciale, comme dans les communications en temps réel et les systèmes intégrés.

4. **Standarde mondial** : En tant qu'algorithme adopté par des organismes internationaux et implémenté dans de nombreux protocoles de sécurité (comme SSL/TLS), le AES est une solution de chiffrement universellement acceptée.

Utilisations courantes de l'AES

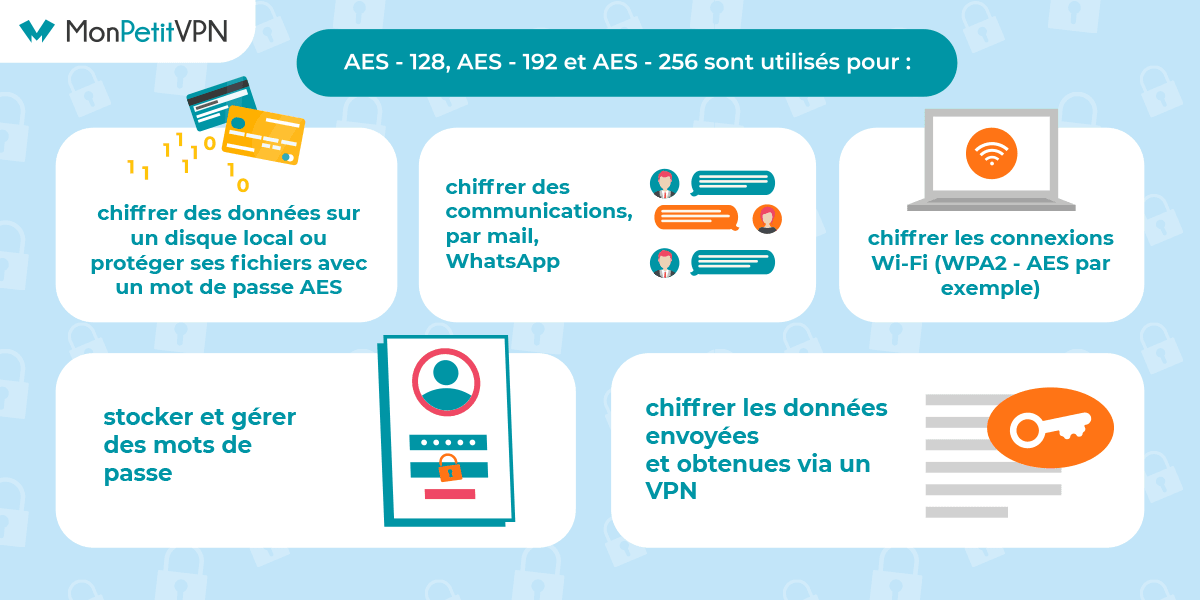

Le AES est omniprésent dans de nombreuses applications de sécurité de l'information. Voici quelques-unes de ses utilisations les plus courantes :

- **Protection des données personnelles** : De nombreuses entreprises utilisent le AES pour protéger les données personnelles de leurs clients, garantissant que l'information telle que les numéros de sécurité sociale, les coordonnées client et les informations de paiement sont chiffrées de bout en bout.

- **Sécurité des communications** : Les protocoles de sécurité pour la transmission de données, y compris les réseaux privés virtuels (VPN), les navigateurs Internet, et la messagerie sécurisée, intègrent souvent l'AES pour assurer la confidentialité et l'intégrité des communications.

- **Chiffrement des disques durs** : Les logiciels de chiffrement de disque utilisent le AES pour fournir une protection complète des données sur les périphériques de stockage. Cela garantit que même si un appareil est volé, les données qu'il contient restent sécurisées.

- **Applications bancaires et financières** : Étant donné la nature sensible des données bancaires et financières, l'industrie utilise largement le AES pour protéger les transactions, les données client, et les systèmes de paiement en ligne.

Dans un monde où la cybercriminalité est en constante progression, la mise en œuvre d'algorithmes de chiffrement éprouvés comme le AES est cruciale pour protéger les informations confidentielles. En tant que pierre angulaire de la sécurité informatique moderne, l'AES continue d'évoluer en réponse aux menaces croissantes, assurant un avenir où les données peuvent voyager en toute sécurité.

Les défis et les critiques associées au AES

Bien que le Standard de Chiffrement Avancé (AES) soit largement reconnu pour sa sécurité et son efficacité, il n'est pas exempt de critiques et de défis. Comprendre ces aspects est essentiel pour avoir une vision équilibrée de cet outil cryptographique indispensable.

Les limites de la sécurité par clé

Un des aspects des critiques entourant l'AES concerne la sécurité par rapport à la longueur de clé. Bien que la longueur de la clé de chiffrement soit une des garanties majeures de sécurité, elle n'est pas une panacée. Avec le progrès constant des technologies et l'augmentation de la puissance de calcul, certains craignent qu'à long terme, même les clés de 256 bits puissent devenir vulnérables. Pour l'instant, cela reste théorique, mais la possibilité que des méthodes de calcul quantiques puissent un jour percer ce niveau de sécurité est un sujet de débat.

Implémentations défaillantes

Même le meilleur des algorithmes peut être vulnérable si mal implémenté. L'un des plus grands risques pour l'AES n'est pas l'algorithme lui-même, mais plutôt les erreurs humaines dans son implémentation. Des défauts dans la gestion des clés, des faiblesses dans le générateur de nombres aléatoires, ou des fuites d’information résiduelles peuvent toutes compromettre l’efficacité du AES. Par conséquent, l'accent doit être mis non seulement sur le choix du bon algorithme, mais aussi sur sa mise en œuvre correcte et sécurisée.

Attaques latérales

Les attaques latérales représentent un type de menace particulier qui concerne principalement l'environnement d'exécution de l'algorithme plutôt que l'algorithme lui-même. Ces attaques exploitent des informations indirectes pour compromettre la sécurité, par exemple, en analysant la consommation d'énergie ou les délais d'exécution lors du chiffrement. Bien que AES soit résistant aux attaques utilitaires directes, ces vulnérabilités périphériques doivent être maîtrisées à travers des méthodes telles que l'utilisation de matériel sécurisé et des contre-mesures logicielles.

La perspective d’un futur quantique

L'informatique quantique représente une dimension futuriste qui pourrait renverser de nombreux paradigmes de cryptage actuels. Les ordinateurs quantiques, même s'ils sont encore en phase expérimentale, pourraient théoriquement briser les algorithmes de chiffrement actuels, y compris le AES si aucune évolution appropriée n'est introduite. Pour répondre à cette future menace, le concept de cryptographie post-quantique, ou cryptographie résistante aux ordinateurs quantiques, est activement recherché par la communauté scientifique et technologique.

Améliorations et alternatives possibles

Face à ces défis, la communauté de la sécurité des informations n'est pas inactive. Des améliorations continues de l'AES et l'exploration d'alternatives possibles sont en cours.

L’importance des protocoles hybrides

Une des approches pour renforcer la sécurité est l'utilisation de protocoles hybrides qui combinent l'AES avec d'autres méthodes de cryptage, en particulier pour échanger les clés en toute sécurité. Par exemple, AES peut être utilisé en tandem avec des algorithmes de chiffrement asymétrique pour assurer que les clés de chiffrement sont échangées de manière sécurisée avant l'utilisation de l'AES pour le chiffrement des données.

Recherche en cryptographie post-quantique

La recherche en cryptographie post-quantique est critique pour l'avenir de la sécurité informatique. L'objectif est de développer des algorithmes qui ne seront pas cassés par des ordinateurs quantiques. Bien que l'AES soit généralement considéré comme résistant aux attaques quantiques grâce à sa nature symétrique, la recherche continue pour s'assurer que les futurs protocoles de sécurité soient suffisamment robustes face à l'émergence de l'informatique quantique.

La montée en puissance des innovations des algorithmes

De nouvelles approches et algorithmes sont continuellement développés en cryptographie, souvent avec des objectifs spécifiques en termes de performance, d'évolutivité et de sécurité. L'exploration et l'application de nouvelles techniques cryptographiques, telles que le chiffrement homomorphe — permettant de réaliser des calculs sur des données chiffrées sans les déchiffrer — présentent un domaine prometteur et à surveiller.

Conclusion provisoire

Le AES demeure un pilier crucial de la sécurité des données à travers le monde. Cependant, ses limitations et les menaces potentielles exigent une vigilance continue et une proactivité dans la recherche et le développement de solutions cryptographiques. Il est indispensable pour les entreprises et les gouvernements de non seulement mettre en œuvre l'AES correctement, mais aussi de se tenir informés des développements futurs qui pourraient influencer l'environnement de la cybersécurité globale. La résilience du AES face aux menaces émergentes est une responsabilité collective, nécessitant des améliorations continues, une formation adéquate et une adaptation aux innovations technologiques.

L'intégration de l'AES dans l'écosystème de la cyber-sécurité

L'AES joue un rôle crucial au sein de l'écosystème global de la cybersécurité. Comprendre comment il s'intègre dans cet univers à travers divers secteurs et technologies est fondamental pour apprécier son impact et anticiper ses évolutions futures.

Le rôle de l'AES dans les réseaux sécurisés

Les réseaux sécurisés, tels que ceux utilisés dans les environnements d'entreprise ou les réseaux privés virtuels (VPN), s'appuient lourdement sur des algorithmes de chiffrement robustes pour protéger les données en transit. L'AES, avec sa capacité à fonctionner efficacement même dans des environnements contraints en ressources, s'avère être un choix idéal. Il garantit que les données échangées sur des canaux potentiellement vulnérables restent cryptées et incompréhensibles pour quiconque tenterait de les intercepter.

Intégration dans les systèmes de gestion des identités et des accès (IAM)

Les systèmes de gestion des identités et des accès utilisent l'AES pour protéger les informations sensibles relatives aux utilisateurs, telles que les mots de passe, les sessions d’authentification, et les détails d'accès. En maintenant ces composants critiques en toute sécurité, les systèmes IAM peuvent empêcher l'accès non autorisé et protéger les données utilisateurs, même si une tentative de violation se produit.

Application dans l'Internet des Objets (IoT)

L'Internet des Objets représente un autre domaine où le chiffrement AES est particulièrement pertinent. Avec le nombre exponentiellement croissant de dispositifs connectés, chacun transmettant potentiellement des données sensibles ou personnelles, le AES joue un rôle dans le chiffrement des communications entre ces dispositifs pour garantir qu'ils restent sécurisés. Sa capacité à opérer efficacement sur des appareils avec des limitations de ressources continue de jouer un rôle déterminant dans l'adoption croissante de l'AES dans le secteur de l'IoT.

Rôle dans la protection des infrastructures critiques

Dans le contexte des infrastructures critiques telles que les réseaux électriques, les systèmes de transport ou les installations de santé, la sécurisation des données et des communications est primordiale. L'AES est souvent utilisé pour sécuriser les connexions et les transferts de données dans ces systèmes, garantissant que les opérations peuvent se poursuivre sans risque d'interruption liée à des intrusions malveillantes.

Formation et sensibilisation : éléments clés pour maximiser la sécurité avec l'AES

L'efficacité de l'AES ne repose pas uniquement sur l'algorithme lui-même, mais aussi sur la manière dont il est déployé et administré dans un environnement donné. Pour tirer pleinement parti de l'AES, les entreprises et les responsables de la sécurité des informations doivent investir dans la formation continue et la sensibilisation.

Importance d'une implémentation correcte

Une formation adéquate des développeurs et des ingénieurs réseau est essentielle pour garantir que l'AES est correctement implanté et utilisé. Ceci inclut une connaissance approfondie des meilleures pratiques en matière de gestion des clés, de mise en œuvre sécurisée du chiffrement et de protection contre d'éventuelles fuites d'informations.

Sensibilisation à la cybersécurité pour les employés

L'humain reste souvent le maillon le plus faible de la chaîne de sécurité. Ainsi, une sensibilisation à la cybersécurité pour les employés est cruciale. Ils doivent être conscients des risques potentiels et des pratiques sécurisées pour minimiser les erreurs humaines qui pourraient compromettre la sécurité même du meilleur des systèmes de chiffrement.

Les perspectives futures du AES

Alors que nous envisageons l'avenir de la cybersécurité, le rôle de l'AES semble tout aussi critique qu'auparavant, mais il évoluera en réponse aux nouvelles découvertes technologiques et aux menaces émergentes.

Durabilité de l'AES face à l'innovation

L'AES continuera d'être un pilier tant que les chercheurs en sécurité et les développeurs d'applications feront preuve de diligence raisonnable en adaptant l'algorithme aux nouveaux environnements et menaces. Cette adaptabilité sera d'autant plus cruciale à mesure que l'industrie ouvre la voie aux technologies de l'intelligence artificielle et de l'informatique quantique.

Alignement sur des normes de sécurité modernes

Pour que l'AES reste pertinent, il devra s'aligner sur les normes émergentes de sécurité, y compris ceux dictés par les nouvelles réglementations sur la protection des données et les attentes des utilisateurs. Cela pourrait impliquer l'intégration dans des approches de sécurité à confiance zéro, où l'identité et l'intégrité de chaque demande d'accès ou de communication sont vérifiées indépendamment de leur origine.

Conclusion

Le Standard de Chiffrement Avancé a prouvé qu'il est une technologie résiliente et adaptable, essentielle à l'efficacité de la cybersécurité moderne. Sa robustesse continue à être un facteur clé de sa prévalence dans une multitude de secteurs, et il se profile comme un outil indispensable dans la lutte constante contre la cybercriminalité. Tandis que nous avançons dans des territoires numériques de plus en plus complexes et interconnectés, le rôle de l'AES ne se limitera qu'à notre capacité collective à l’intégrer de manière sécurisée et ingénieuse face à demain.

Comments