O Cifrado Vigenère: Uma Introdução

O cifrado Vigenère é um método de criptografia de texto que foi desenvolvido pelo francês Blaise de Vigenère em 1523, embora tenha sido atribuído a Giovanni Battista Porta. Este sistema de criptografia é notável por sua complexidade e flexibilidade em relação aos métodos de cifragem anteriores.

História do Cifrado Vigenère

O Vigenère criptografou seu trabalho "Trattato dei Segreti" utilizando o que se tornaria conhecido como a chave Vigenère. No entanto, foi só em 1854 que Friedrich Friederich Wilhelm Kasiski mostrou como o esquema poderia ser desvendado, levando ao que ficou conhecido como ataque ao Vigenère.

A chave Vigenère era inicialmente uma tabela de tabuadas com várias sequências de letras que poderiam ser usadas para criptografar um texto. Essas sequências de letras eram combinadas com o plaintext para produzir o ciphertext.

Vamos Entender Como Funciona o Cifrado Vigenère

Para explicar como funciona o cifrado Vigenère, é necessário compreender alguns conceitos. Primeiro, deve-se conhecer as seguintes partes do processo:

- PlainText (Texto Original): O texto que será criptografado.

- CipherText (Texto Criptografado): O texto que resulta da operação de ciframento.

- Chave (Key): O elemento chaves utilizado para obter o CipherText a partir do PlainText.

Em geral, o cifrado Vigenère envolve o uso de uma chave que é repetida para correspondência com os caracteres do texto original. Com base nesta chave, cada letra do texto original é substituída por outra letra da alfabeto, de acordo com a tabela de Vigenère.

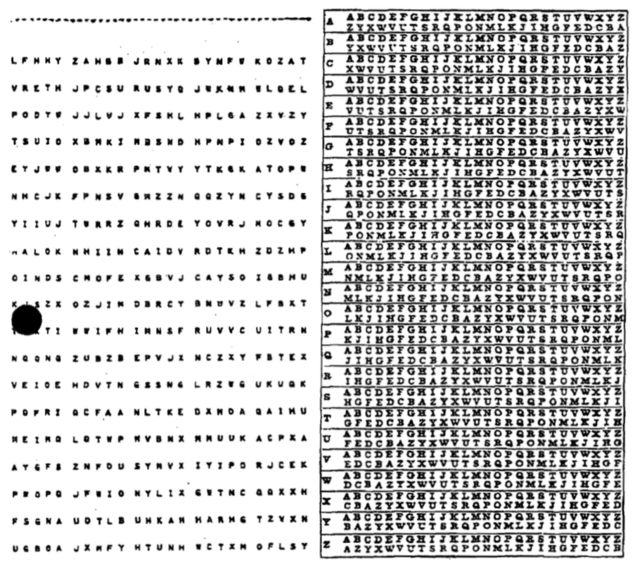

A Tabela de Vigenère

A tabela de Vigenère é um instrumento essencial neste sistema de criptografia. Ela é composta por 27 linhas, cada uma representando um alfabeto. Para gerar a tabela, primeiro escreve-se o alfabeto completo na primeira linha. Depois, abaixo dessa primeira linha, escreve-se o mesmo alfabeto com uma letra deslocada para direita. Isso é feito novamente e novamente até que todas as letras possíveis estejam representadas pelas diversas combinações das letras deslocadas.

A tabela de Vigenère é então usada para obter o valor da chave em cada posição correspondente à posição do caractere no plaintext. Esta chave é usada para encontrar a coluna correspondente na tabela e substituir o caractere original pelo caractere na coluna escolhida.

O Processo de Cifragem

A cifragem através do cifrado Vigenère é bastante simples quando se sabe como usá-lo corretamente. Aqui está um exemplo passo a passo do processo:

- Defina a chave: Decida qual será a chave utilizada para criptografar o plaintext.

- Alinhe o plaintext com a chave: Repita e alinhe a chave ao longo do plaintext, fazendo certos ajustes para que o comprimento da chave seja igual ou menor que o de plaintext.

- Encontre o substituto para cada letra: Utilizando a tabela de Vigenère, encontre a coluna na tabela correspondente ao caractere da chave e a linha correspondente ao caractere do plaintext. O caracter substituto será o cruzamento da coluna com a linha escolhida.

- Construa o ciphertext: Escreva o caracter substituto encontrado em cada posição para criar o ciphertext.

O Processo de Decifragem

Decifrar um texto cifrado Vigenère requer conhecimento sobre a chave utilizada durante a cifragem. O processo é inverso ao da cifragem:

- Obtenha o ciphertext para decifrar: Obtenha o ciphertext que deseja decifrar.

- Alinhe a chave com o ciphertext: Alinhe a chave ao ciphertext, ajustando conforme necessário.

- Encontre cada texto original: Use a tabela de Vigenère para encontrar a linha que corresponde à letra do ciphertext e a coluna correspondente à letra da chave. A cruzação dessas duas indica a letra original da chave.

- Construa o plaintext: Escreva a letra original encontrada para cada posição para rebuildar o plaintext.

Desvantagens e Limitações do Cifrado Vigenère

A simplicidade e a aparência de segurança imediata do cifrado Vigenère podem ser enganosas. Embora seja um progresso significativo sobre as técnicas simples de cifração como o cifrado Ceasar, o Vigenère não oferece segurança perfeita e pode ser vulnerável a certos tipos de ataques:

- Sons de Letra: Este princípio sugere que letras específicas tendem a aparecer com maior frequência em certos idiomas. Por exemplo, no inglês, a letra E é a mais comum.

- Ataque de Kasiski: Este método busca palavras-chave repetidas em um ciphertext devido à utilização de uma chave de tamanho finito.

- Auto-correlação: Em muitos casos, quando um mesmo caractere chave é usado repetidamente no ciphertext, pode haver um padrão auto-correlacionado que pode facilitar sua decifragem.

Conclusão

O cifrado Vigenère é um sistema de criptografia importante por causa do seu uso pioneiro de repetição de chave e sua complexidade relativa. Embora tenha sido projetado para fornecer segurança, suas limitações técnicas o fizeram menos seguro do que aparentava inicialmente, especialmente à luz avanços tecnológicos e métodos analíticos.

Já concluímos a primeira parte do nosso artigo sobre o cifrado Vigenère. Na próxima etapa, vamos explorar mais profundamente algumas aplicas práticas deste sistema de criptografia, incluindo exemplos históricos e modernos de utilização.

Práticas e Aplicações Históricas do Cifrado Vigenère

No âmbito das comunicações militares, o cifrado Vigenère foi usado por vários governos durante séculos. Um dos exemplos mais ilustres é sua utilização pelo exército francês durante a Guerra Franco-Austriaca de 1859. Embora fosse considerado seguro na época, esta prática finalmente foi descoberta por Frederic William Kasiski, cujos métodos de descriptografia foram então utilizados pelos aliados para decifrar comunicações militares francesas.

Através do tempo, o cifrado Vigenère também foi aplicado em outros domínios. No campo literário, William F. Friedman utilizou essa técnica no código criptográfico para a revista literária "Enciphered Literary Devices", que publicava poemas e outros trabalhos literários criptografados.

Uso do Cifrado Vigenère em Criptografia Moderna

Nos dias atuais, embora já existam métodos de criptografia muito mais robustos, o cifrado Vigenère continua a ter alguma relevância prática. Ele é frequentemente usado por estudantes e professores de seguranças digitais como um meio didático para entender os fundamentos do ciframento.

Frequentemente, é incluído como parte do currículo de cursos de segurança de informação e criptografia, onde serve para demonstrar conceitos fundamentais sobre a importância da chave e como a escolha adequada dela pode aumentar significativamente a segurança. O Vigenère é também uma ferramenta útil em desafios de competição de criptografia, especialmente em desafios baseados em criptografia clássica.

Inovações e Variações do Cifrado Vigenère

Embora o cifrado Vigenère na forma original tenha sido desafiado devido às suas vulnerabilidades a ataques de análise estatística e outros métodos, ele ainda tem sido alvo de adaptações que procuram melhorar seu desempenho. Algumas dessas adaptações incluem:

- Cifragem Vigenère Estendida: Uma variação que usa múltiplas chaves de diferentes comprimentos para aumentar a segurança.

- Cifragem Vigenère Multilinha: Que utiliza múltiplas tabelas de Vigenère em paralelo para obter uma segurança adicional.

- Criptografía Polialfabética Mais Avançada: Sistemas baseados no Vigenère, mas que incluem mecanismos adicionais para tornar a descriptografia mais difícil ainda.

Segurança e Privacidade

Fundamentalmente, embora o cifrado Vigenère não seja mais utilizado para fins de segurança em cenários reais devido às suas vulnerabilidades conhecidas, ele continua a ter um papel significativo em discursos e ensaios sobre segurança cibernética, mostrando como um pequeno ajuste na abordagem pode levar a grandes alterações na efetividade de um sistema de criptografia.

A capacidade de usar a tabela Vigenère como um recurso educacional ajuda nas discussões sobre as melhores práticas em criptografia. Além disso, ele oferece uma plataforma para os estudantes e profissionais de segurança aprendirem sobre a importância de utilizar chaves fortemente aleatórias e de longa duração para evitar ataques de análise estatística.

Usando o Cifrado Vigenère para Educação

Um dos principais usos práticos do cifrado Vigenère atualmente se concentra na educação. Utilizar o Vigenère como parte de programas de aprendizado online ajuda a explicar as diferentes maneiras de codificação e decodificação, além de mostrar o impacto do tamanho da chave na segurança do texto cifrado.

Nesses contextos educacionais, a tabela de Vigenère serve como uma ferramenta tangível para visualizar como o texto original pode ser transformado em texto cifrado e vice-versa. Isso permiti que os alunos praticassem habilidades de cifragem de forma interativa, facilitando a compreensão do processo.

Desafios Atuais e Futuros

Ainda que o cifrado Vigenère seja menos utilizado hoje em dia, há sempre novos desafios e questões emergentes que exigem reconsiderações sobre métodos antigos e novos avanços na criptografia. Algumas dessas áreas de pesquisa incluem:

- Aplicações Multimídia: A extensão do cifrado de texto para mídias como áudio e vídeo.

- Criptografia Quântica: A integração do Vigenère com tecnologias quânticas para futuras implementações de criptografia.

- Análise de Rede: Como adaptar o Vigenère para lidar melhor com ataques baseados em análise de redes.

Entendendo a Importância do Cifrado Vigenère

A importância do cifrado Vigenère não é apenas histórica, mas também educacional e teórica. Suas contribuições para o campo da criptografia são indiscutíveis, apesar das limitações e das vulnerabilidades que eventualmente emergiram.

Mesmo com os inúmeros sistemas de criptografia modernos disponíveis hoje, o cifrado Vigenère continua sendo um recurso indispensável na curral dos alunos, professores e pesquisadores de segurança e criptografia. Sua complexidade, embora não ideal para uso na prática cotidiana, continua relevante como exemplo prático de polialfabéticas.

Em conclusão, embora o cifrado Vigenère não seja mais usado na prática devido à facilidade de decifração, suas lições sobre segurança e privacidade permanecem relevantes para gerar conscientização sobre a importância de escolher e manter chave seguras durante a transmissão de informações.

No próximo segmento do nosso artigo, exploraremos mais os aspectos práticos do cifrado Vigenère, destacando os desafios e oportunidades que persistem até os dias de hoje.

Aspectos Práticos Contemporâneos do Cifrado Vigenère

Agora, vamos explorar mais os aspectos práticos do cifrado Vigenère em contextos modernos. Embora o Vigenère original seja obsoleto, suas variações e princípios podem ser aplicados em novos cenários, oferecendo insights interessantes para a segurança de informações atual.

Uma das formas mais práticas de aplicar o Vigenère hoje é através dos softwares e ferramentas de criptografia. Alguns programas especializados permitem que usuários criem seus próprios códigos utilizando o método Vigenère, tornando-o uma ferramenta educacional valiosa.

Uso em Software e Aplicativos

Muitos aplicativos de criptografia permitem o uso dos princípios do cifrado Vigenère para proteger dados. Por exemplo, certos aplicativos de criptografia pessoal podem oferecer opções para usar diferentes métodos de cifragem, incluindo variações de Vigenère. Esses aplicativos frequentemente apresentam tutoriais e guias que explicam como o Vigenère pode ser aplicado na prática.

Além disso, há várias ferramentas online que permitem que você crie e decifre mensagens usando o cifrado Vigenère de forma fácil e intuitiva. Essas ferramentas podem ser úteis tanto para estudantes quanto para qualquer pessoa interessada em experimentar o método por conta própria.

Tutoriais e Comunidades Online

Com a crescente popularidade de plataformas de aprendizado online, como Coursera, Edx, e Pluralsight, existem muitos tutoriais sobre o Vigenère. Esses cursos frequentemente incluem sessões sobre variáveis chave, como o tamanho da chave, e estratégias para tornar seu texto cifrado mais seguro.

Comunidades online também desempenham um papel importante no uso contemporâneo do Vigenère. Sites como Stack Overflow, Reddit, e fóruns de criptografia têm discussões constantes sobre o método. Essas plataformas oferecem um ambiente onde os usuários podem compartilhar suas experiências, técnicas e soluções para problemas relacionados ao Vigenère.

Práticas Educativas em Criptografia

Os métodos de criptografia modernos frequentemente incorporam aulas sobre antigos métodos de criptografia, incluindo o cifrado Vigenère. Escolas de nível secundário, universidades e programas de treinamento profissional regularmente usam o Vigenère para ilustrar principais conceitos de criptografia. Esta prática permite que os alunos compreendam a evolução da criptografia e como os métodos passados influenciam aquelas atualmente em uso.

No âmbito da ciência da computação e segurança de informações, o Vigenère é um tópico frequente em materiais de estudo. Programas de graduação e pós-graduação em ciência da computação, especialmente em áreas focadas na segurança de informações, comumente incluem o Vigenère em seus currículos como forma de introduzir conceitos de cifragem.

Análises e Experimentos Práticos

Além de uso pedagógico, o Vigenère é frequentemente analisado através de experimentos práticos. Estudantes e profissionais de segurança de informações podem realizar testes e experimentos utilizando diferentes variáveis do Vigenère para ver como essas alterações afetam a segurança e a resistência ao ataque.

Esses experimentos podem incluir análises estatísticas, testes de força bruta, e avaliações de diferentes tipos de chaves. Por exemplo, estudiosos podem comparar resultados obtidos com chaves de comprimento variável contra o uso de uma única chave fixa, examinando a robustez da criptografia em ambos os casos.

Desafios Contemporâneos

Mesmo com o progresso na criptografia de criptosistemas mais modernos, há desafios que permanecem relevantes para o cifrado Vigenère. Alguns desses desafios incluem:

- Implementação Segura: A implementação correta do Vigenère ainda é um desafio, especialmente em contextos de uso real.

- Consciência do Usuário: Manter a consciência dos usuários sobre escolhas de segurança apropriadas é crucial, especialmente dado a variedade de ferramentas disponíveis.

- Integração em Sistemas Maiores: Integrar o Vigenère com sistemas maiores, como sistemas blockchain, requer cuidado especial.

A Evolução Futura do Cifrado Vigenère

No futuro, o Vigenère continua a ser estudado não apenas por sua história e importância, mas também por sua relevância potencial. As pesquisas sobre o Vigenère estão sempre abertas ao aprimoramento e às adaptações para novas tecnologias e necessidades.

A integração do cifrado Vigenère com outras técnicas de criptografia pode levar a novos métodos de cifragem mais robustos. Exemplos incluem a combinação de Vigenère com hash de funções e algoritmos criptográficos modernos, potencialmente fornecendo ainda mais segurança.

Conclusão

O cifrado Vigenère é um sistema de criptografia que, embora não seja mais usado em práticas cotidianas devido às suas limitações, continua sendo um importante recurso no campo da segurança de informações. Seu estudo e compreensão continuam relevantes tanto para os educadores quanto para os pesquisadores.

Nos últimos anos, o Vigenère tem sido aplicado em diversas áreas, desde a educação até a análise de segurança de redes. Ao mesmo tempo, suas aplicabilidades continuam a evoluir, proporcionando novas oportunidades e desafios para estudiosos e praticantes de criptografia.

No mundo atual, o cifrado Vigenère pode servir como um valioso exemplo para entender como antigos métodos de criptografia funcionam e se comportam, além de como esses métodos podem ser adaptados para contextos modernos. Ao aprender sobre o Vigenère, nós aprendemos não apenas sobre criptografia passada, mas também sobre os princípios fundamentais que continuam a moldar a segurança da informação hoje.

Em resumo, embora o cifrado Vigenère possa não ser usado na prática cotidiana de segurança de informação, sua história e relevância continuam a motivar pesquisas e práticas contemporâneas, tornando-o uma ferramenta valiosa para a educação e a compreensão da criptografia.

Com essas discussões, agora podemos encerrar nosso artigo. Esperamos que você tenha gostado de ler sobre o cifrado Vigenère e saiba mais sobre suas muitas nuances e aplicações.

Técnicas Criptográficas Romanas: Uma Análise Histórica

Introdução à Criptografia na Antiga Roma

A criptografia, ou o esconder de informações para que só aqueles com conhecimento do método possam decifrá-las, tem sido uma parte significativa da história humana desde os primórdios. Nas civilizações antigas, como a romana, esse sistema era usado para proteger comunicações militares, diplomáticas e comerciais. Nos dias de Julius César, não havia computadores nem software de criptografia complexos, então a criptografia se dava através de métodos mais primitivos, muitos dos quais ainda intrigam os historiadores modernos.

Neste artigo, iremos explorar diferentes técnicas criptográficas utilizadas pelos romanos, desde os mais simples até os mais complexos conhecidos. Vamos também discutir o contexto histórico em que essas técnicas foram desenvolvidas e suas implicações contemporâneas.

O Contexto Histórico das Técnicas Criptográficas Romanas

Na época da antiga Roma, as comunicações militares eram criticamente importantes, pois estavam diretamente relacionadas ao sucesso ou falha das campanhas. As mensagens precisavam chegar seguras ao seu destino, sem o risco de serem interceptadas pelos inimigos. Em muitos casos, isso significava usar métodos criptográficos para proteger as informações sensíveis contidas nas mensagens.

Durante a Era Clássica de Roma, os métodos de criptografia mais populares incluíam o cifrado César e o uso de palavras-chave. Esses métodos simples eram adequados para uma variedade de comunicação, mas não era suficiente para proteger as comunicações de alto nível estratégico.

O Cifrado César

O Cifrado César é provavelmente o método criptográfico mais famoso usado pelos romanos. Ele é um tipo de cifra de troca, na qual cada letra do texto original é substituída por outra letra que está um número fixo de posições adiante na tabela alfabética. Por exemplo, o César escolheu avançar três posições, então "A" seria substituída por "D", "B" por "E", e assim por diante.

Em termos matemáticos, se cada letra representar um número de acordo com seu lugar na tabela alfabética (ou seja, A = 1, B = 2, C = 3, etc.), a mensagem "MEET ME AFTER THE MOON" seria cifrada como "PHWH PH DHLQ WHUD VHQN". Este padrão simples torna o Cifrado César bastante vulnerável a ataques brutais de força, pois há apenas 25 possibilidades diferentes se o criptossistema é utilizado.

Exemplo de mensagens cifradas com Cifrado César

Embora o Cifrado César possa parecer simples hoje em dia, durante sua era de uso pela Roma Antiga, ele era uma técnica eficaz para proteger as comunicações de natureza geral. No entanto, ele não era suficiente para lidar com comunicações muito secretas, já que poderia ser quebrado relativamente facilmente por inimigos sofisticados.

A Utilização de Palavras-Chave

Os romanos também desenvolveram métodos mais complexos para proteger suas comunicações militares, incluindo o uso de palavras-chave. Um método comum era criar uma palavra-chave que fosse posteriormente usada na criptografia. Este era um sistema mais seguro porque a palavra-chave era uma informação adicional que só quem deveria decifrar a comunicação tinha.

Por exemplo, se a palavra-chave fosse "SECURITY", cada letra poderia ser subtraída de duas posições para desloca-la. O texto "SECURITY" então seria transformado em "QAQKUUGK". Quando combinado com o alfabeto tradicional, as mensagens seriam cifradas usando essa chave específica, tornando-as significativamente mais difíceis de decifrar.

Exemplo de mensagens cifradas com Palavra-Chave

Este método era particularmente útil porque aumentava significativamente o espaço de busca necessário para adivinhar o texto original. Além disso, os romanos podiam alterar a palavra-chave regularmente para tornar ainda mais difícil para os inimigos decifrarem a mensagem passada.

A Utilização de Código Morse para Comunicações Militares Especiais

Durante a última fase do Império Romano, os códigos morse começaram a ser introduzidos para facilitar as comunicações militares. Mesmo antes do código Morse atual existir, os romanos tinham uma forma rudimentar de transmitir sinais usando fogueiras e sinos. As mensagens eram codificadas usando um símbolo visual único.

Por exemplo, se uma mensagem precisasse ser transmitida rapidamente sobre distâncias grandes, os romanos poderiam criar um código que indicava certas configurações de sinais que correspondiam a diferentes palavras ou frases. Isso funcionava de maneira semelhante ao código Morse moderno, onde diferentes combinações de sinais representavam diferentes letras e símbolos.

A Importância dos Técnicas Criptográficas no Sistema Romano

As técnicas criptográficas que evoluíram durante o Império Romano tinham um papel crucial não apenas na proteção contra inimigos, mas também no controle interno. Com o sistema militarizado do Exército Romano, muitos documentos sensíveis eram necessárias para proteger contra espionagem interna.

O uso desses métodos criptográficos também permitiu que a governança do vasto império romano fosse melhor gerenciada através de comunicações rápidas e seguras. Embora fossem métodos simples em comparação com as técnicas criptográficas modernas, eles demonstraram ser eficazes durante o período da antiguidade.

Desafios e Limitações de Técnicas Romanas de Criptografia

Embora as técnicas criptográficas romanas fossem avançadas para sua época, elas enfrentaram vários desafios e limitações. Um dos principais problemas era o acesso à informação. Para que a criptografia fosse efetiva, era necessário que todos envolvidos conhecessem o método, o que às vezes não era garantido. Além disso, a criptografia dependia muito dos códigos serem mantidos seguros e privados entre pessoas conhecíveis; qualquer vazamento pode ter comprometido entiremente o sistema.

Outro problema era a eficiência de transmissão das mensagens. As técnicas de criptografia podem ser seguras, mas se os mensageiros são capturados ou se as transmissões demorarem muito, a segurança pode ser comprometida.

Em conclusão, as técnicas criptográficas romanas apresentaram um significativo progresso na proteção de informações sensíveis. Mesmo que estes métodos pareçam simples para padrões modernos, contribuíram para desenvolver conceitos básicos da criptografia que são usados até hoje. Nos próximos tópicos, veremos como estas técnicas evoluíram e foram superadas pelas inovações modernas.

Evolução das Técnicas Criptográficas Romanas

A necessidade de segurança das comunicações em um império que era cada vez maior e mais complexo pressionou os romanos a desenvolverem métodos criptográficos ainda mais avançados. Além do Cifrado César e códigos morse, os romanos começaram a empregar técnicas mais sofisticadas como o transposição de letras e substituição.

O método de transposição era bastante eficaz em criptografia. Neste método, as letras da mensagem são arranjadas em linhas ou colunas e depois lidas linhas ou colunas a linha ou coluna. Este método deixa a mensagem praticamente ilegível, pois a ordem das letras está alterada. No entanto, se o código é conhecido, a mensagem pode ser facilmente decifrada.

A substituição, por outro lado, envolve o uso de um alfabeto criptográfico, onde cada letra do alfabeto tradicional é substituída por outra letra. Isso torna as mensagens praticamente impossíveis de ler para os inimigos que não conhecem o código.

O Uso de Códigos em Missões Secrecas

Na época da Roma Antiga, os códigos tinham uma papel importante em missões secretas. Eles eram usados para codificar os planos militares e a identidade dos agentes. Um código era composto por uma palavra-chave única que os agentes usavam para decodificar mensagens confidenciais.

O uso de códigos era tão importante que até mesmo os soldados comuns deviam ser treinados em criptografia. Eles eram ensinados no básico do Cifrado César e no uso de palavras-chave, bem como em como criar e manter segredo esses códigos.

A criação e manutenção de códigos era um trabalho sério e muitas vezes foi a diferença entre a vitória e a derrota. Os inimigos também desenvolveram técnicas de quebra-cabeças para decifrar códigos, mas a eficácia dos códigos romanos foi demonstrada por seu uso contínuo ao longo de mais de quatrocentos anos.

Casos Notáveis de Criptografia Romana

Um dos casos mais notáveis de criptografia romana ocorreu durante a Batalha de Vésuba, no século III d.C. Os romanos usaram o Cifrado César para transmitir ordens secretas a seus legionários. Apesar dos esforços dos inimigos para interceptar a comunicação, os romanos conseguiram decifrar a mensagem e derrotar o inimigo em batalha.

Outro caso famoso é o uso do Cifrado César por Marco Antônio para transmitir informações confidenciais para Cleópatra, a rainha do Egito, quando tentou se aliar a ela contra as forças de Cláudio Alejandro, herdeiro do trono romano.

Consequências das Técnicas de Criptografia Romana

As técnicas criptográficas romanas tiveram um impacto duradouro. Elas provaram ser eficientes na proteção de informações importantes, como planos militares e informações diplomáticas. Além disso, elas influenciaram o desenvolvimento da criptografia moderna.

No entanto, essas técnicas não foram iniciais. Os romanos também tiveram a oportunidade de aprender com os avanços criptográficos de outras civilizações, como os hebreus e os fenícios. Essas trocas de conhecimento ajudaram a alavancar a criptografia romana a níveis ainda mais altos.

O Futuro da Criptografia Romana

Apesar das limitações e dificuldades enfrentadas, as técnicas criptográficas romanas continuaram a evoluir. Nos períodos de crise, os romanos começaram a desenvolver técnicas ainda mais avançadas, como o uso de chaves secretas e técnicas de transposição.

O uso de códigos morse também se tornou mais comum e avançado, ajudando a melhorar a eficiência das comunicações. As técnicas avançadas do Cifrado César e do uso de palavras-chave foram refinadas, tornando-as ainda mais eficazes.

O avanço das técnicas criptográficas romanas também teve um impacto significativo nos demais campos da ciência e tecnologia. O foco na segurança de informações ajudou a impulsionar o desenvolvimento de tecnologias como a computação e as telecomunicações.

Implicações Contemporâneas das Técnicas Criptográficas Romanas

Hoje em dia, as técnicas criptográficas romanas são um ponto de partida importante para a compreensão da história e desenvolvimento da criptografia moderna. Eles proporcionam um insight precioso sobre como as comunicações eram protegidas em épocas remotas e ajudam a contextualizar o desenvolvimento das tecnologias de hoje.

Além disso, essas técnicas criptográficas romanas servem como exemplos de como as limitações tecnológicas podem ser superadas com criatividade e dedicação. Eles também mostram como a criptografia não é uma invenção moderna, mas um processo evolutivo que teve seu início milhares de anos atrás.

Em conclusão, as técnicas criptográficas romanas foram uma peça crucial no mosaico do poder e controle do Império Romano. Eles não só facilitaram a proteção e gerenciamento de informações, mas também influenciaram as inovações tecnológicas que são fundamentais em nossa sociedade moderna. No próximos tópicos, veremos como essas técnicas evoluíram para se tornar a criptografia que conhecemos hoje.

Evolução Contemporânea das Técnicas Criptográficas

Neste século, o campo da criptografia evoluiu de maneira drástica, abrangendo aspectos que nem sequer estavam em consideração na época romana. Com o advento de computadores e sistemas digitais, a criptografia moderna incorporou a criptologia, que usa algoritmos complexos para criptografar os dados.

Um dos avanços mais significativos da criptografia moderna é a criptografia asymétrica, também conhecida como criptografia de chave pública. Diferente do método clássico de cifra simétrica, onde a mesma chave é usada para criptografar e descriptografar os dados, a criptografia asymétrica usa duas chaves: uma para criptografar e outra para descriptografar. Isso oferece uma segurança incomparável contra ataques de força bruta, tornando as comunicações praticamente invioláveis.

Aplicações Contemporâneas da Criptografia

Hoje, a criptografia é aplicada em áreas que vão de segurança de informações pessoais a transações financeiras digitais. A criptografia ajuda a proteger dados nos smartphones, computadores e redes, mantendo os usuários em segurança.

No campo da internet, os protocolos de criptografia, como HTTPS, usam criptografia para proteger as comunicações entre o usuário e o servidor, garantindo que as informações transmitidas não sejam interceptadas e lêdas por terceiros. A criptografia também é crucial para sistemas de pagamentos digitais, como Bitcoin e outras criptomoedas, assegurando que as transações sejam seguras e privadas.

Desafios Atuais e Perspectivas Futuras

Embora as técnicas criptográficas tenham progredido enormemente, ainda enfrentam desafios significativos. Um desses desafios são as ameaças da computação quântica. Com a capacidade dos computadores quânticos de resolver problemas complexos em uma fração do tempo que levaria aos computadores convencionais, as criptografias atuais podem ser facilmente quebradas.

Para superar esse desafio, está sendo desenvolvida uma nova geração de criptografias resistentes à computação quântica, conhecida como criptografia quântica. Esta área de pesquisa promissora tem o potencial de garantir a segurança dos dados em um futuro pós-computação quântica.

Conclusão

Desde a antiguidade, a criptografia evoluiu de uma técnica de cifra básica, usada principalmente em comunicações militares, para um campo abrangente que protege os dados digitais de todo o mundo. A inspiração nas técnicas romanas de criptografia continua a ser um fios solares importantes na compreensão de como proteger informações confidenciais.

A história romana de criptografia serve como uma lembrança de que mesmo as técnicas mais básicas podem ter impactos duradouros e significativos. Enquanto as tecnologias modernas continuam a avançar, a criptografia permanece uma área de estudo e inovação que impacta nossas vidas cotidianas.

Em retrospecto, as técnicas criptográficas romanas não apenas proporcionaram uma proteção crucial, mas também deram origem a um campo de estudo que continua a se expandir e evoluir. À medida que a tecnologia continua a evoluir, as técnicas criptográficas continuam a ser fundamentais, não apenas em nosso mundo moderno, mas também em nossa compreensão do passado.

One-Time Pad: A Segurança Absoluta na Criptografia

Introdução ao One-Time Pad

O One-Time Pad (OTP), ou "Bloco de Uso Único" em português, é um método de criptografia que oferece segurança absoluta quando utilizado corretamente. Desenvolvido no início do século XX, ele se baseia em princípios matemáticos simples, mas extremamente eficazes. Diferente de outros sistemas criptográficos, o OTP é teoricamente inquebrável, desde que certas condições sejam atendidas rigorosamente.

A ideia por trás do One-Time Pad é relativamente simples: cada bit ou caractere da mensagem original é combinado com um bit ou caractere de uma chave aleatória secreta do mesmo tamanho. A chave deve ser usada apenas uma vez e depois descartada, daí o nome "one-time" (uso único). Essa abordagem garante que, mesmo com recursos computacionais ilimitados, um invasor não consiga decifrar a mensagem sem possuir a chave exata.

História do One-Time Pad

A origem do One-Time Pad remonta ao final da Primeira Guerra Mundial, mas sua implementação mais famosa ocorreu durante a Guerra Fria. Em 1917, Gilbert Vernam, um engenheiro da AT&T, patenteou um sistema de criptografia que mais tarde se tornaria a base do OTP. Simultaneamente, o major Joseph Mauborgne, do Exército dos EUA, propôs o uso de chaves verdadeiramente aleatórias, eliminando padrões que poderiam ser explorados por criptoanalistas.

Durante a Segunda Guerra Mundial, o One-Time Pad foi amplamente utilizado por diplomatas e agentes secretos. Um dos exemplos mais conhecidos foi a "Linha Vermelha" entre Washington e Moscou, onde líderes políticos trocavam mensagens ultrassecretas usando esse método. Mesmo com o advento dos computadores quânticos e algoritmos complexos, o OTP continua sendo a única forma de criptografia comprovadamente inviolável quando implementado corretamente.

Como Funciona o One-Time Pad

O funcionamento do One-Time Pad baseia-se em três princípios fundamentais:

- A chave deve ser verdadeiramente aleatória

- A chave deve ter pelo menos o mesmo tamanho da mensagem

- A chave deve ser usada apenas uma vez e depois destruída

A operação básica do OTP envolve a combinação da mensagem original com a chave secreta usando uma operação simples, como o XOR (ou exclusivo) no caso de mensagens binárias. Para mensagens de texto, pode-se usar a adição modular de letras (onde A=0, B=1,..., Z=25).

Por exemplo, se quisermos cifrar a letra 'H' (7 na escala de 0-25) com uma chave 'X' (23), faríamos: (7 + 23) mod 26 = 30 mod 26 = 4, resultando na letra 'E'. Para decifrar, faríamos a operação inversa: (4 - 23) mod 26 = (-19) mod 26 = 7, recuperando o 'H' original.

Vantagens do One-Time Pad

O One-Time Pad oferece várias vantagens únicas em relação a outros sistemas criptográficos:

- Segurança perfeita: Matemáticamente comprovado que é inquebrável quando usado corretamente

- Simplicidade: Não requer algoritmos complexos ou processamento intensivo

- Flexibilidade: Pode ser aplicado a qualquer tipo de dado (texto, binário, etc.)

- Resistência a ataques quânticos: Ao contrário de muitos algoritmos modernos, não é vulnerável a computação quântica

Essas características fizeram do OTP o padrão ouro para comunicações ultra-secretas, especialmente em situações onde a segurança é mais importante do que a conveniência.

Desafios e Limitações

Apesar de suas vantagens teóricas, o One-Time Pad apresenta diversos desafios práticos que limitam seu uso generalizado:

- Distribuição de chaves: A necessidade de compartilhar antecipadamente chaves do mesmo tamanho que as mensagens é logisticamente complexa

- Gestão de chaves: Gerar e armazenar grandes quantidades de chaves verdadeiramente aleatórias é difícil

- Não-autenticação: O OTP não protege contra modificações maliciosas nas mensagens

- Uso único: A reutilização de chaves compromete completamente a segurança

Na prática, essas limitações fizeram com que o OTP fosse substituído por sistemas mais práticos como AES para a maioria das aplicações, mesmo que teoricamente menos seguros.

Implementações Modernas

Embora o conceito básico do One-Time Pad seja antigo, ele continua encontrando aplicações em contextos modernos. Sistemas de comunicação segura para governos e militares ainda utilizam variações do OTP quando a segurança absoluta é necessária. No mundo digital, algumas implementações incluem:

- Comunicações via satélite de alto nível

- Sistemas seguros de mensagens entre embaixadas

- Proteção de dados extremamente sensíveis por períodos curtos

Além disso, pesquisas recentes exploram como combinar o OTP com tecnologias modernas para superar algumas de suas limitações práticas, mantendo seu alto nível de segurança.

Casos Reais de Uso do One-Time Pad

Ao longo da história, o One-Time Pad foi empregado em diversas situações críticas onde a segurança das comunicações era primordial. Um dos exemplos mais emblemáticos foi o chamado "Hotline" entre Washington e Moscou estabelecido após a Crise dos Mísseis Cubanos em 1962. Esta linha direta utilizava OTP para garantir que as comunicações entre os líderes das superpotências não pudessem ser interceptadas ou adulteradas, prevenindo possíveis erros de interpretação que poderiam levar a um conflito nuclear.

Na década de 1940, a Agência de Segurança Nacional dos EUA (NSA) desenvolveu sistemas sofisticados de distribuição de One-Time Pads para seus agentes no exterior. Os pads físicos eram frequentemente produzidos em forma de blocos descartáveis contendo sequências numéricas aleatórias. Curiosamente, alguns desses pads eram impressos em papel especial que se dissolvia na água, permitindo aos agentes destruí-los rapidamente em situação de perigo.

O One-Time Pad na Era Digital

Com o advento da computação, muitas das limitações práticas do One-Time Pad tradicional pareciam destinadas a superá-lo. No entanto, adaptações digitais do conceito continuam relevantes. Sistemas modernos implementam o OTP usando:

- Geradores de números aleatórios baseados em fenômenos físicos (como ruído térmico)

- Canais quânticos para distribuição de chaves

- Protocolos híbridos que combinam OTP com criptografia convencional

Um desenvolvimento particularmente interessante é o uso de Quantum Key Distribution (QKD) em conjunto com princípios do One-Time Pad. Sistemas como o desenvolvido pela empresa suíça ID Quantique usam propriedades quânticas para distribuir chaves secretas que depois são usadas como OTPs tradicionais, resolvendo assim o problema da distribuição segura de chaves.

Por Que o One-Time Pad é Inquebrável?

A segurança perfeita do One-Time Pad pode ser demonstrada matematicamente através do conceito de indistinguibilidade. Dada uma mensagem cifrada com OTP, para qualquer possível mensagem original de mesmo comprimento, existe uma chave que poderia ter produzido aquele cifrado. Isso significa que todas as mensagens possíveis são igualmente prováveis, tornando impossível para um invasor determinar qual é a verdadeira mensagem sem conhecer a chave.

Esta propriedade foi formalmente provada por Claude Shannon em seu trabalho seminal "Communication Theory of Secrecy Systems" (1949). Shannon mostrou que qualquer sistema criptográfico com segurança perfeita deve necessariamente compartilhar as mesmas características do One-Time Pad: chave tão longa quanto a mensagem, totalmente aleatória e usada apenas uma vez.

Problemas com Implementações Práticas

Apesar da sólida base teórica, várias implementações históricas do One-Time Pad foram comprometidas devido a erros na aplicação prática dos seus princípios. Um caso famoso ocorreu durante a Guerra Fria, quando analistas descobriram que a União Soviética havia reutilizado partes de seus One-Time Pads. Esta falha permitiu que o projeto Venona da NSA decifrasse parcialmente algumas comunicações soviéticas.

Outros problemas comuns incluem:

- Falhas na geração verdadeiramente aleatória de chaves

- Dificuldades em sincronizar e descartar corretamente as chaves usadas

- Vulnerabilidades durante a distribuição física dos pads

- Erros humanos no processo de cifragem manual

Esses casos históricos destacam que a segurança do OTP depende crucialmente da perfeita execução de todos os seus requisitos operacionais.

Alternativas e Variantes do One-Time Pad

Diante das limitações práticas do OTP tradicional, pesquisadores desenvolveram várias variações que tentam preservar suas vantagens enquanto mitigam algumas desvantagens:

Stream Ciphers Modernos

Algoritmos como RC4 (apesar de suas vulnerabilidades conhecidas) e ChaCha20 tentam imitar o comportamento do OTP gerando fluxos de bits pseudoaleatórios a partir de uma pequena chave secreta. Embora não ofereçam segurança perfeita, são muito mais práticos para aplicações cotidianas.

One-Time Pad com Compressão

Alguns sistemas combinam técnicas de compressão de dados com OTP, reduzindo o tamanho efetivo das chaves necessárias. A mensagem é primeiro comprimida (reduzindo sua redundância) e depois cifrada com uma chave aleatória proporcional ao tamanho comprimido.

Sistemas Híbridos

Abordagens modernas frequentemente usam OTP somente para proteger as chaves de outros algoritmos criptográficos. Por exemplo, uma chave AES pode ser cifrada com OTP para transmissão segura, combinando assim a praticidade do AES com a segurança perfeita do OTP para a operação mais crítica.

O Futuro do One-Time Pad

Com os avanços em tecnologias quânticas e na distribuição quântica de chaves, o OTP pode experimentar um renascimento. Os principais desenvolvimentos incluem:

- Integração com redes ópticas quânticas para distribuição segura de chaves

- Uso de geradores de entropia física (como dispositivos baseados em efeitos quânticos) para criar chaves realmente aleatórias

- Aplicações em comunicações seguras entre datacenters e para proteção de dados críticos

Enquanto a computação quântica ameaça muitos algoritmos criptográficos atuais, o One-Time Pad permanece completamente imune a esses avanços, o que pode levar a um renovado interesse por suas aplicações em cenários críticos.

A Matemática por Trás do One-Time Pad

A segurança perfeita do One-Time Pad é fundamentada em princípios matemáticos rigorosos. No cerne deste sistema está o conceito de operações bit a bit, particularmente a função XOR (ou exclusivo). Quando aplicamos o XOR entre um bit de mensagem e um bit de chave verdadeiramente aleatório, o resultado é completamente imprevisível sem conhecimento da chave exata.

Matematicamente, para cada bit m da mensagem e cada bit k da chave, o bit cifrado c é calculado como:

c = m ⊕ k

Para decifrar, basta aplicar novamente a mesma operação com a mesma chave:

m = c ⊕ k

Esta simplicidade matemática esconde uma propriedade crucial: sem conhecer k, c não fornece qualquer informação sobre m. Para qualquer mensagem possível, existe uma chave que mapeia para qualquer cifrado possível - tornando o sistema perfeito no sentido informacional.

Comparando OTP com Outros Sistemas Criptográficos

Quando colocamos o One-Time Pad frente a outros sistemas criptográficos modernos, as diferenças são marcantes:

| Sistema | Segurança | Tamanho da Chave | Resistência Quântica | Praticidade |

|---|---|---|---|---|

| One-Time Pad | Perfeita (teórica) | Igual à mensagem | Total | Baixa |

| AES-256 | Computacional | 256 bits fixos | Parcial | Alta |

| RSA-4096 | Computacional | 4096 bits | Não | Média |

| ECC | Computacional | 256-521 bits | Não | Alta |

Esta tabela ilustra claramente porque o OTP é reservado para situações especiais: enquanto oferece segurança incomparável, sua impraticabilidade para comunicações em grande escala o torna inviável para a maioria das aplicações cotidianas.

Implementando um Sistema Básico de One-Time Pad

Para entender profundamente o OTP, vamos examinar como implementar um sistema básico para cifrar mensagens textuais:

1. Geração da Chave

Utilize um gerador de números verdadeiramente aleatório para criar uma sequência de letras com o mesmo comprimento da mensagem. Esta é a etapa mais crítica - qualquer padrão ou não aleatoriedade compromete a segurança.

2. Cifragem

Para cada letra da mensagem e da chave:

- Converta ambas as letras para seus equivalentes numéricos (A=0, B=1,..., Z=25)

- Some os números módulo 26

- Converta o resultado de volta para uma letra

3. Decifragem

O processo é idêntico à cifragem, exceto que subtraímos os valores da chave ao invés de somar.

4. Destruição da Chave

Após o uso, a chave deve ser completamente destruída, garantindo que nunca seja reutilizada.

Desafios na Era da Computação Quântica

Com o advento da computação quântica, muitos sistemas criptográficos estão sob ameaça. Algoritmos como RSA e ECC podem ser quebrados pelo algoritmo de Shor quando computadores quânticos suficientemente poderosos estiverem disponíveis. Contudo, o One-Time Pad permanece imune a essas ameaças devido a suas propriedades matemáticas fundamentais.

A resistência quântica do OTP se deve a três fatores principais:

- Ausência de estrutura matemática explorável por algoritmos quânticos

- Independência de problemas matemáticos difíceis (como fatoração ou logaritmos discretos)

- A segurança ser baseada puramente na aleatoriedade e segredo da chave

One-Time Pad na Cultura Popular

O fascínio pelo One-Time Pad como sistema de criptografia inquebrável permeou a cultura popular em diversas formas:

- No cinema, aparece em filmes como "The Imitation Game" (2014), mostrando seu uso durante a Segunda Guerra Mundial

- Em literatura, é mencionado em obras de ficção científica como "Cryptonomicon" de Neal Stephenson

- Séries de televisão como "The Americans" retratam seu uso por espiões durante a Guerra Fria

- Jogos de computador como "Silent Storm" incluem mecânicas baseadas em OTP para missões secretas

Essas representações, embora frequentemente dramatizadas, ajudam a disseminar o conhecimento sobre este fascinante sistema criptográfico.

Considerações Finais sobre o One-Time Pad

O One-Time Pad ocupa um lugar único no universo da criptografia. Como o único sistema com segurança perfeita matematicamente comprovada, ele serve tanto como ideal teórico quanto como ferramenta prática em situações específicas. Seu legado persiste mesmo após um século de sua concepção, testemunhando a elegância e eficácia de seus princípios fundamentais.

Embora as exigências operacionais limitem seu uso generalizado, o OTP continua irreplacável para:

- Comunicações de segurança máxima entre entidades governamentais

- Proteção de informações com validade temporal curta mas sensibilidade extrema

- Pesquisas acadêmicas em fundamentos teóricos da criptografia

- Sistemas onde a segurança física pode ser rigorosamente controlada

À medida que avançamos para uma era pós-quântica, o One-Time Pad permanecerá como uma ferramenta vital no arsenal criptográfico - um lembrete de que, em segurança da informação, a perfeição matemática muitas vezes exige sacrifícios práticos. Para aquelas situações onde nenhum risco pode ser tolerado, nenhum sistema supera a simplicidade brilhante do velho OTP.